Todos os dias, seu computador envia milhares deConsultas de DNS para a internet. Na maioria dos casos, seu sistema operacional não protege essas consultas e a pessoa errada com a quantidade certa de know-how pode invadir sua privacidade.

No passado, em Addictivetips, eu falei sobreDNSCrypt. É uma excelente maneira de obter proteção de privacidade do DNS. No entanto, não é a única solução disponível. Como se vê, outra opção é enviar DNS por TLS.

Método 1 - Atarracado

O Stubby é um programa fácil que funciona em algumas distribuições Linux que permitem aos usuários enviar consultas DNS por TLS.

A ferramenta Stubby funciona no Ubuntu Linux, Debian Linux e Arch Linux. Para instalar esta ferramenta, inicie uma janela de terminal pressionando Ctrl + Alt + T ou Ctrl + Shift + T no teclado Em seguida, siga as instruções da linha de comandos que correspondem ao sistema operacional Linux que você está usando no momento.

Ubuntu

Para instalar o Stubby no Ubuntu, primeiro você precisa habilitar o repositório de software Ubuntu "Universe". Para fazer isso, use o apt-add-repository comando em uma janela do terminal.

sudo add-apt-repository universe

Depois de executar o add-apt-repository comando, é hora de usar o atualizar ferramenta, para que o Ubuntu verifique se há atualizações de software. Ele também fará o download das informações da versão na fonte de software Universe e as adicionará ao seu sistema.

sudo apt update

Uma vez o atualizar comando for concluído, use o Instalação apropriada comando para instalar o Stubby no seu sistema operacional Ubuntu Linux.

sudo apt install stubby

Debian

No Debian, para as versões 10, “Sid” a ferramenta Stubby pode ser encontrada no repositório de software “Principal”. Para instalá-lo, inicie uma janela de terminal e use o Apt-get comando abaixo.

sudo apt-get install stubby

Arch Linux

Os usuários do Arch Linux podem instalar o Stubby se eles tiverem o repositório de software “Community” configurado. Para configurá-lo, edite /etc/pacman.conf, role até a parte inferior do arquivo, remova o # símbolos na frente de "Comunidade" e atualize seu sistema.

Depois que a "Comunidade" estiver configurada, instale o aplicativo Stubby usando o gerenciador de pacotes Pacman.

sudo pacman -S stubby

Agora que o aplicativo Stubby está configurado, não há necessidade de modificar nenhum dos arquivos de configuração, porque o Stubby vem predefinido com alguns serviços DNS excelentes que oferecem suporte ao TLS.

Nota: se você deseja alterar os serviços DNS, edite /etc/stubby/stubby.yml.

A última etapa na configuração do DNS sobre TLS com o Stubby é alterar as configurações de DNS padrão de qualquer endereço que você usa atualmente para o endereço 127.0.0.1.

A alteração das configurações de DNS é diferente dependendo doqual ambiente de desktop Linux você está usando, por isso não abordaremos nesta postagem. Em vez disso, consulte o nosso guia sobre como alterar as configurações de DNS para obter mais informações.

Quando as configurações de DNS são alteradas para 127.0.0.1, sua máquina Linux deve estar usando DNS sobre TLS!

Método 2 - resolvido pelo sistema

Embora a ferramenta Stubby seja fácil de configurar e torne o envio de DNS por TLS no Linux bastante simples, ela infelizmente não funciona em todas as distribuições.

Uma ótima alternativa ao programa Stubby paraconfigurar o DNS sobre TLS no Linux é usar o sistema de cache DNS resolvido pelo Systemd. A principal razão para isso é que ele está embutido no sistema Systemd init que a maioria dos sistemas operacionais Linux já usa, e é fácil começar a usá-lo. No entanto, lembre-se de que, antes de configurar o Systemd-resolved para DNS sobre TLS, você deve desativar o sistema de cache DNS usado atualmente em favor do Systemd-resolved.

Para configurar o sistema resolvido pelo Systemd, inicie um terminal de linha de comando pressionando Ctrl + Alt + T ou Ctrl + Shift + T no teclado Então, use o systemctl comando para desativar o sistema de cache DNS usado.

Nota: se você não usa o DNS Masq ou o NSCD, provavelmente já usa o Systemd-resolved e não precisa desativar nada.

Masq DNS

sudo systemctl stop dnsmasq.service

sudo systemctl disable dnsmasq.service -f

NSCD

sudo systemctl stop nscd.service -f sudo systemctl disable nscd.service -f

Com o seu provedor de DNS padrão desativado no seu PC Linux, é hora de mudar para o Systemd-resolved. Para fazer isso, mais uma vez faça uso do systemctl comando.

sudo systemctl enable systemd-resolved.service -f sudo systemctl start systemd-resolved.service

Com a ferramenta ativada via Systemd, podemos configurar o programa para usar DNS sobre TLS. Para começar, inicie o arquivo de configuração da ferramenta no Nano.

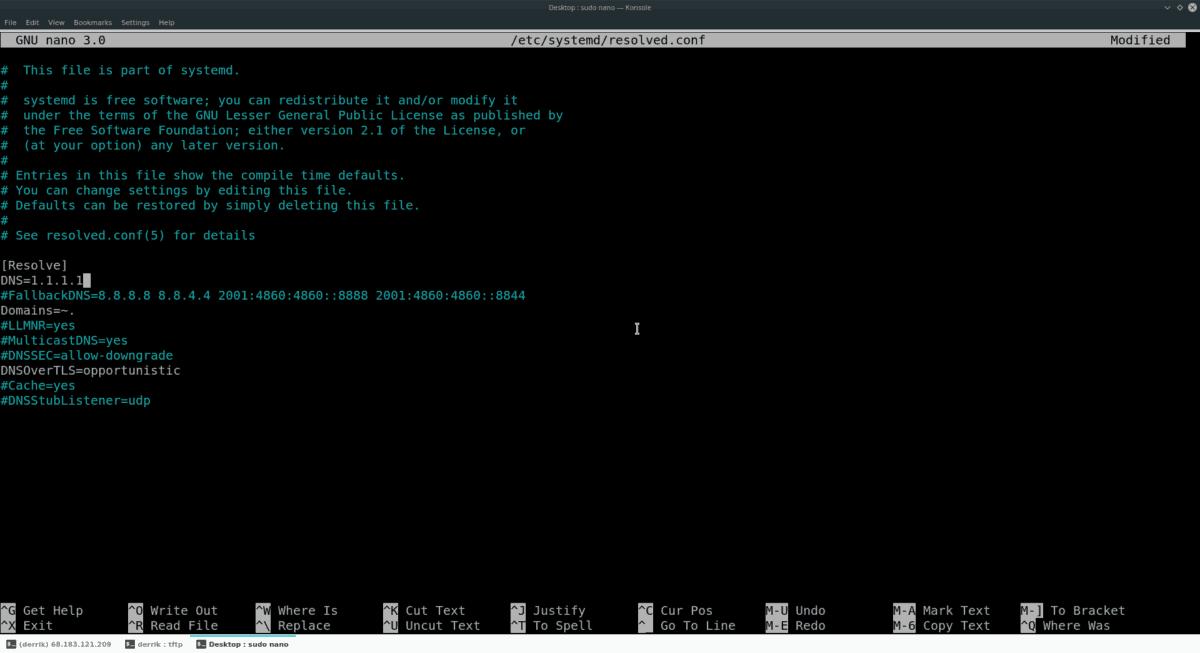

sudo nano -w /etc/systemd/resolved.conf

Edite o Resolved.conf arquivo com o Nano e role para baixo até DNS=.

Após o sinal =, adicione um servidor DNS seguro, habilitado para TLS, como o servidor DNS de privacidade da CloudFlare. Deve parecer com:

DNS=1.1.1.1

Em seguida, desça para Domains= e altere-o para se parecer com o código abaixo.

Domains=~.

Após "Domínios", desça para DNSOverTLS= e altere-o para se parecer com o código abaixo.

DNSOverTLS=opportunistic

Salve as edições no Resolved.conf pressionando Ctrl + Oe saia com Ctrl + X e reinicie o sistema DNS para habilitar o DNS sobre TLS com o Systemd resolvido!

sudo systemctl restart systemd-resolved</p>

Comentários