A segurança da rede tornou-se muito complicadaresponsabilidade nos últimos anos. Isso ocorre devido ao advento do phishing, ameaças persistentes avançadas, doxing e mascaramento. Esses truques significam que os funcionários estão tendo dificuldade em identificar se as instruções que recebem da gerência sênior remota são genuínas. Nesse tipo de ambiente, os limites tradicionais de segurança de rede vão além da prevenção de bisbilhotar na Internet e bloquear vírus com firewalls. Agora você também precisa analisar padrões de comportamento no tráfego e detectar atividades anômalas, mesmo quando executadas por usuários autorizados.

Tradicionalmente, o departamento de TI tinhaprivilégios de administrador que permitiam a qualquer equipe de suporte acesso a todos os elementos do sistema corporativo. Os riscos de divulgação de dados agora são maiores. Mesmo violações não intencionais da confidencialidade podem resultar em litígios dispendiosos daqueles cujos dados pessoais são mantidos no seu sistema. Esse novo ambiente exige que você restrinja os direitos de acesso e rastreie todas as atividades para impedir e registrar atividades maliciosas e destruição acidental.

Felizmente, os modernos equipamentos de redesistemas de mensagens integrados e você pode explorar essas fontes de informações instalando agentes de coletor e software de análise. O mercado de segurança de rede fornece várias categorias de monitores que ajudarão a proteger sua empresa contra roubo de dados e outras atividades maliciosas.

Neste guia, examinaremos as seguintes categorias de software de gerenciamento de rede:

- Analisadores de tráfego

- Gerenciadores de log

- Scanners de vulnerabilidade

- Gerenciadores de configuração

- Monitores de rede

- Sistemas de detecção e prevenção de intrusões

Aqui está nossa lista dos melhores softwares de segurança de rede:

- Monitor de desempenho de rede SolarWinds

- WhatsUp Gold

- Automação de rede TrueSight / Gerenciamento de vulnerabilidade de rede

- OSSEC

- Sagan

- Paessler PRTG

Você pode ler mais detalhes sobre cada uma dessas opções na próxima seção deste guia.

Opções de software de segurança de rede

As recomendações nesta lista incluem váriosde ferramentas abrangentes de gerenciamento de rede que servirão como monitores gerais de desempenho de rede, além de rastrear especificamente problemas de segurança para você. As três principais ferramentas da lista são o SolarWinds Network Performance Monitor, WhatsUp Gold e Paessler PRTG. Cada um desses pacotes pode ser expandido para incluir uma ampla variedade de funções extras. A arquitetura dessas ferramentas também permite limitar sua funcionalidade para se concentrar em apenas uma tarefa, como monitoramento de segurança. OSSEC e Sagan são sistemas de detecção de intrusão especializados altamente conceituados e o pacote TrueSight inclui uma boa mistura de funções de proteção de rede.

Esta lista inclui opções adequadas para redes pequenas, médias e grandes.

1. Gerenciador de desempenho de rede SolarWinds (TESTE GRÁTIS)

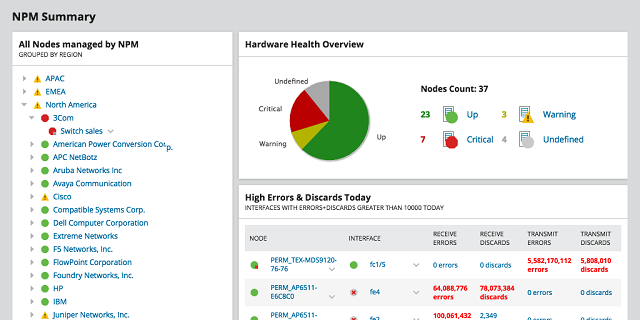

o Gerente de desempenho de rede é a principal ferramenta oferecida pela SolarWinds. Ele rastreia a saúde dos dispositivos de rede através do uso de mensagens do Simple Network Management Protocol. Todos os equipamentos de rede são fornecidos com recursos SNMP, portanto, você só precisa instalar um gerenciador de SNMP, como esta ferramenta SolarWinds, para se beneficiar das informações fornecidas pelo SNMP.

Faça o download de uma avaliação gratuita às https://www.solarwinds.com/network-performance-monitor/

A ferramenta inclui uma descoberta automática e mapeamentoferramenta, que cria um inventário do seu equipamento de rede. A função de descoberta é executada continuamente e identifica novos dispositivos adicionados à rede. Este é um assistente útil para a detecção de invasões, porque invasões de hardware são uma forma de invasão. Os recursos profundos de inspeção de pacotes do Network Performance Monitor também ajudarão a proteger sua rede, destacando e rastreando comportamentos anômalos nos padrões de tráfego e na atividade do usuário.

O SolarWinds oferece várias outras ferramentas de gerenciamento de rede que aprimoram as habilidades do Network Performance Monitor com relação ao monitoramento de segurança. UMA Analisador de Tráfego NetFlow examina os fluxos de tráfego em torno de sua rede einclui recursos de monitoramento de segurança. Isso inclui o rastreamento de tráfego malformado e potencialmente malicioso para a porta de rede 0. Além desses recursos de monitoramento, as visualizações de tráfego e os alertas de anomalia ajudam a detectar atividades incomuns.

O painel desta ferramenta inclui alguns excelentesvisualização de dados ativos e também é capaz de armazenar dados de pacotes para análise histórica. A ferramenta possui várias opções para captura de pacotes, que incluem métodos de amostragem que reduzem a quantidade de dados que você precisa armazenar para análise. Se você não tiver o orçamento para o SolarWinds Network Performance Monitor e o NetFlow Traffic Analyzer, poderá experimentar gratuitamente Monitor de largura de banda em tempo real. No entanto, essa ferramenta não possui muitos recursos e seria adequada apenas para redes pequenas.

Você obtém informações melhores sobre as atividades do usuário se adicionar o Rastreador de dispositivo do usuário. Isso permite rastrear a atividade do usuário etambém fica de olho nos eventos da porta do switch, incluindo tentativas de hackers de verificar portas. A ferramenta também pode fechar portas e bloquear seletivamente usuários em caso de detecção de intrusão.

Recursos extras do SolarWinds estável podem seradicionado ao monitor porque a empresa criou uma plataforma comum para todas as suas principais ferramentas que permite o compartilhamento de dados e módulos interdisciplinares. o Gerenciador de configuração de rede seria uma boa escolha para questões de segurançaporque controla as configurações do seu equipamento de rede. Ele também procurará atualizações de firmware e as instalará para você - manter-se atualizado com os sistemas operacionais e todo o software é uma tarefa importante de segurança dos sistemas de TI.

O SolarWinds oferece várias ferramentas gratuitas queirá ajudá-lo a controlar a segurança da sua rede. Isso inclui o pacote Solar-PuTTY. Este não é apenas um emulador de terminal seguro para permitir o acesso seguro a servidores remotos. Ele também inclui uma implementação SFTP, que você pode usar para fazer backup e distribuir imagens de configuração do dispositivo. Essa seria uma alternativa barata ao Gerenciador de configuração de rede se você tiver uma rede pequena e um orçamento muito apertado.

o Servidor syslog kiwi é outra ferramenta útil de segurança SolarWinds quepequenas organizações podem usar gratuitamente. Você não precisa pagar por essa ferramenta se estiver monitorando apenas até cinco dispositivos. A ferramenta também é adequada para redes maiores, mas para isso você terá que pagar. O gerenciador de logs também coleta e armazena mensagens SNMP e você pode definir alertas nos volumes dos tipos de mensagens. Esse é um recurso muito útil se você não tiver um gerenciador de rede baseado em SNMP. Os alertas destacarão ataques de volume e tentativas de quebra de senha de força bruta. Picos incomuns no tráfego e atividades suspeitas do usuário também podem ser detectados por esta ferramenta de gerenciamento de logs.

2. WhatsUp Gold

WhatsUp Gold desafia os SolarWindsMonitor de desempenho de rede. É produzido pela Ipswitch, que também oferece vários módulos complementares que aprimoram os recursos de monitoramento de segurança do WhatsUp Gold. Este monitor de rede destacará um comportamento incomum, monitorando switches e roteadores com o sistema de mensagens SNMP. Por fim, o console permite que você configure seus próprios alertas personalizados que lhe darão avisos de picos de tráfego e atividade ilógica do usuário.

Os alertas serão mostrados no painel dosistema e você também pode indicar que eles sejam enviados como notificações por email ou SMS. É possível direcionar notificações diferentes para diferentes membros da equipe de acordo com a origem e a gravidade da mensagem. Uma ferramenta complementar gratuita, o WhatsUp Syslog Server aprimora as informações que você pode obter das mensagens do sistema e também cria alertas personalizados. As mensagens do syslog podem ser mostradas no console, encaminhadas para outros aplicativos e armazenadas em arquivos. O servidor gerenciará seus arquivos syslog em uma árvore de diretórios lógicos para facilitar a recuperação de mensagens específicas. As mensagens arquivadas podem ser lidas novamente no painel para análise. Além disso, a interface permite classificar e filtrar mensagens para que você possa identificar padrões de comportamento e identificar comportamentos anômalos.

O WhatsUp Gold é acompanhado por uma série deaprimoramentos que melhorarão seu poder de monitoramento de segurança. Você deve adicionar o módulo Gerenciamento de tráfego de rede para obter informações sobre o fluxo de dados em sua rede. O pacote principal do WhatsUp Gold concentra-se nos status dos dispositivos e o módulo Gerenciamento de Tráfego reúne informações de fluxo de dados. O módulo inclui recursos de identificação de tráfego para implementações de QoS. Ele pode dividir os relatórios de volume de tráfego por dispositivo de origem e destino, por país e domínio de origem e destino, por conversa, aplicativo, protocolo ou número de porta. Esse detalhe o ajudará a rastrear atividades incomuns e você poderá bloquear determinados aplicativos, como utilitários de transferência de arquivos em caso de emergência.

O módulo Gerenciamento de configuração de rede seráajudá-lo a controlar quaisquer alterações nas configurações dos seus dispositivos de rede. Alterações não autorizadas nas configurações do dispositivo geralmente são um prelúdio para invasões e ameaças persistentes avançadas. Isso ocorre porque os hackers podem abrir portas e bloquear funções de relatório que indicariam atividades não autorizadas. Você precisa criar uma política para cada tipo de dispositivo, marca e modelo e criar um perfil de configuração padrão para cada grupo. O complemento WhatsUp Network Configuration Management permitirá distribuir essas imagens de configuração padrão, fazer backups de configurações aprovadas e, finalmente, reverter para essas configurações padrão, caso sejam detectadas alterações na configuração.

As ferramentas pagas do WhatsUp Gold podem ser acessadas gratuitamente por 30 dias. Todo o software WhatsUp Gold é instalado no ambiente Windows.

3. Automação de rede TrueSight / Gerenciamento de vulnerabilidade de rede

Esses dois produtos da BMC Software se combinam paracrie um kit de ferramentas de segurança realmente abrangente. A ferramenta de automação de rede monitorará sua rede depois de descobrir primeiro todos os seus equipamentos, registrá-los e mapear. O módulo de gerenciamento de configuração do pacote Network Automation é o recurso realmente impressionante desse sistema de monitoramento de rede. Ele integra modelos, ou "políticas", que implementam automaticamente os padrões de segurança. Existe uma política para cada um dos padrões conhecidos: NIST, HIPAA, PCI, CIS, DISA, SOX e SCAP. Portanto, se você se comprometer a cumprir um desses sistemas de integridade de dados, a ferramenta de automação de rede o aplicará até você.

O gerenciador de configuração no TrueSight NetworkA automação ajustará a configuração de cada dispositivo de rede para que cumpra a política selecionada. Ele fará o backup dessa configuração e monitorará todas as alterações nas configurações do dispositivo. Se forem feitas alterações que tirem o dispositivo de conformidade com a política, o gerenciador de configuração recarregará o arquivo de configuração de backup. Essa ação tem o efeito de eliminar essas alterações não autorizadas. O sistema de automação de rede também é um gerenciador de patches. Ele manterá contato com os sistemas de notificação dos fabricantes de equipamentos para patches e atualizações de firmware. Quando um patch estiver disponível, a ferramenta notificará você e lançará essas atualizações nos seus dispositivos de rede.

O utilitário de gerenciamento de vulnerabilidades de redevarre todos os dispositivos em busca de vulnerabilidades. O sistema conta com verificações com notificações do fornecedor e o Banco de dados nacional de vulnerabilidades do NIST para registrar os pontos fracos conhecidos no equipamento de rede e nos servidores que você opera. Por fim, a ferramenta atualizará o software para bloquear explorações e acompanhar o desempenho de dispositivos e servidores.

4. OSSEC

OSSEC significa Open Source HIDS Security. Um sistema HIDS é um sistema de detecção de intrusão baseado em host. A detecção de intrusões se tornou uma especialização essencial no mundo da segurança de rede e você realmente precisa instalar um IDS como parte do seu conjunto de segurança.

Os dois grandes atributos do OSSEC são que éos principais HIDS disponíveis e é totalmente gratuito. O produto pertence e é suportado pelo conhecido produtor de software de segurança, Trend Micro. As metodologias HIDS dependem do gerenciamento de arquivos de log. O interrogatório correto de seus arquivos de log deve revelar ações de hackers para explorar seu sistema e roubar dados e recursos. É por isso que os hackers sempre alteram os arquivos de log. O OSSEC criará uma soma de verificação para cada arquivo de log, permitindo detectar adulterações. A ferramenta monitora arquivos de log que registram transferências de arquivos, atividades de firewall e antivírus, logs de eventos e logs de servidores de email e web. Você precisa configurar políticas, que determinam as ações do utilitário. Essas políticas podem ser escritas internamente ou você pode adquiri-las da comunidade OSSEC. A política determina as condições que o OSSEC deve monitorar e gerará um alerta se um dos logs monitorados mostrar atividade não autorizada. Esses alertas podem ser enviados para a interface ou enviados como notificações por email.

Se você instalar o sistema no Windows, ele serámonitore o registro para alterações não autorizadas. Em sistemas tipo Unix, ele rastreia o acesso à conta raiz. O OSSEC será executado no Windows, Linux, Mac OS e Unix.

O OSSEC é uma excelente ferramenta de coleta de dados, mas suaO front end é um produto separado e, de fato, não é mais suportado. Como esse HIDS é muito bem respeitado, vários fornecedores de software criaram interfaces compatíveis com os formatos de dados OSSEC. Muitos destes são gratuitos. Portanto, você instalaria o OSSEC, além de um front end de uma fonte diferente para visualização e análise de dados. Confira Kibana ou Splunk para esta função.

5. Sagan

Sagan é um gerenciador de arquivos de log gratuito. Possui muitas funções que o tornam um bom sistema de detecção de intrusões baseado em host. Sagan também pode analisar dados coletados por sistemas de detecção de intrusão baseados em rede. Um NIDS coleta dados de tráfego por meio de um farejador de pacotes. O Sagan não possui um farejador de pacotes, mas pode ler os dados de tráfego coletados por Snort, Bro e Suricata - todos de uso gratuito. Assim, você obtém uma combinação de atividades de segurança HIDS e NIDS com Sagan.

Você pode instalar o Sagan no Unix, Linux e Mac OS. Infelizmente, não há versão para Windows. Embora não possa acessar computadores usando o sistema operacional Windows, ele pode processar mensagens do log de eventos do Windows. Os métodos de processamento do Sagan distribuem sua carga por vários servidores ou qualquer outro equipamento na sua rede que possua um processador. Isso reduz a carga de processamento em cada peça de equipamento.

A ferramenta inclui recursos que a tornam umasistema de prevenção de intrusões (IPS). Depois que o Sagan detecta um comportamento anômalo, ele pode gravar em suas tabelas de firewall para banir endereços IP específicos da rede, permanente ou temporariamente. Este é um ótimo assistente para segurança de rede, porque implementa as proibições de IP automaticamente e mantém o sistema disponível para usuários genuínos. Sagan irá gerar simultaneamente um alerta para informá-lo sobre a invasão. As ações de prevenção não precisam ser implementadas se você quiser usar o Sagan como um IDS.

Para fins de relatório, Sagan tem um recurso interessante,que rastreia endereços IP suspeitos até o local. Essa pode ser uma ferramenta muito útil para rastrear hackers que alternam seus ataques por vários endereços diferentes para tentar evitar a detecção. O Sagan permite que você agregue a atividade de rede pela localização do endereço IP de origem, unificando todas as ações de um usuário incorreto usando vários endereços.

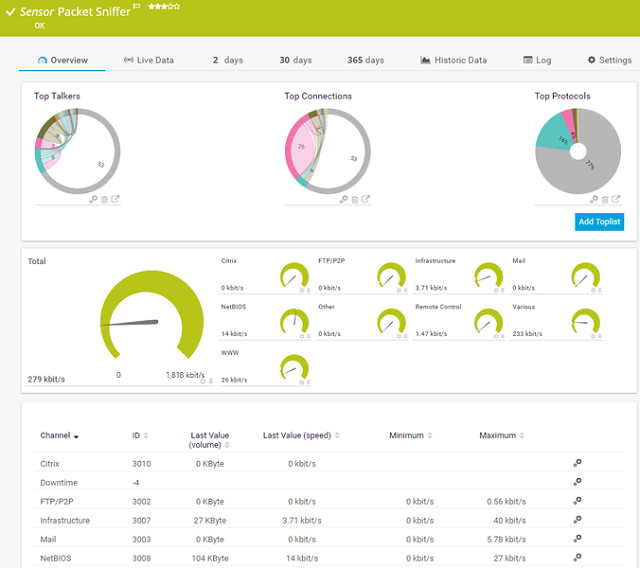

6. Paessler PRTG

O Paessler PRTG é um sistema de monitoramento muito grandeisso é implementado por uma série de sensores. Cada sensor monitora um atributo de uma rede. Você pode reduzir o escopo da ferramenta de monitoramento para focar apenas em um aspecto da sua infraestrutura pelos sensores que você escolhe ativar. Todo o sistema monitorará dispositivos de rede, tráfego de rede, aplicativos e servidores. Paessler transformou isso em uma ferramenta de monitoramento pura, por isso não possui funções de gerenciamento, como gerenciamento de configuração.

Um dos sensores no PRTG é o receptor Syslog. Isso coleta mensagens syslog e as insere em um banco de dados. Depois que essas mensagens são armazenadas, elas podem ser classificadas, gravadas em arquivos ou até avaliadas como eventos desencadeantes que podem ter ações automatizadas associadas a elas.

Os recursos de monitoramento de segurança do PRTG incluemum recurso de inspeção profunda de pacotes chamado de "sensor de detecção de pacotes". Isso fará uma amostra dos pacotes do tráfego de rede e os armazenará em um arquivo. Depois de capturar dados suficientes, você pode analisar o tráfego no painel do PRTG. Esse recurso permite que você direcione o tráfego da Web, de email e de transferência de arquivos com essa ferramenta, por isso é um bom auxiliar para monitorar a atividade do usuário e também para proteger um servidor da Web contra ataques. O monitor do firewall controla os eventos de ataque e o notifica por meio de alertas. A ferramenta também verificará regularmente com o seu provedor de firewall atualizações e patches para o software, faça o download e instale-os para você. Isso garante que você tenha os remédios mais recentes para as deficiências de segurança recém-descobertas.

O sistema PRTG é instalado no Windows. Como alternativa, você pode optar por acessar o serviço online. De qualquer forma, você pode usá-lo gratuitamente se ativar apenas até 100 sensores. Você também pode obter uma avaliação gratuita de 30 do Paessler PRTG com sensores ilimitados incluídos.

Ferramentas de segurança de rede

Existem muitos tipos diferentes de especialistasferramentas de segurança de rede disponíveis e você terá que instalar várias para manter os dados e os recursos da sua empresa livres de roubo, dano e exploração.

Você notará pelas explicações do softwareem nossa lista de ferramentas recomendadas, muitas delas são gratuitas. As ferramentas pagas costumam ter versão gratuita ou períodos de teste, para que você não perca nada ao experimentar cada uma delas.

Algumas dessas ferramentas funcionam no Windows e outrasno Linux e Unix. Portanto, se você tiver apenas um sistema operacional nos hosts da sua empresa, sua opção de ferramenta de segurança será reduzida para você. O tamanho da sua rede é outro fator de influência que o levará a escolher uma ferramenta específica.

Você tem uma ferramenta de segurança de rede favorita? Você já experimentou algum software da nossa lista? Deixe uma mensagem na seção Comentários abaixo para compartilhar sua experiência com a comunidade.

Comentários