Gerenciar direitos de acesso do usuário é uma parte essencialdo trabalho de qualquer administrador de rede. Garantir que cada usuário tenha acesso apenas aos recursos de que precisa é a etapa mais elementar na proteção de qualquer rede. Costumava haver um tempo em que as ameaças de computador se originavam na Internet e chegavam às redes por email ou sites maliciosos. Embora esse ainda seja o caso, um risco cada vez maior para dados corporativos preciosos vem de dentro. Por intenções maliciosas ou ignorância estúpida, seus usuários podem ser a fonte de vazamentos de dados. As ferramentas de gerenciamento de direitos de acesso podem ajudar a garantir que os usuários possam acessar apenas o que realmente precisam e que qualquer recurso possa ser acessado apenas por usuários que realmente precisam. Continue lendo enquanto analisamos algumas das melhores ferramentas de gerenciamento de direitos de acesso disponíveis hoje.

Mas antes de analisarmos melhor o melhorferramentas disponíveis, vamos primeiro explorar o gerenciamento de direitos de acesso. Explicaremos por que esse aspecto é tão importante para proteger seus dados e quais desafios os administradores de rede enfrentam. Também exploraremos o gerenciamento de direitos de acesso da perspectiva da ITIL. Afinal, o Gerenciamento de Acesso é um dos processos básicos da estrutura ITIL. E terminaremos discutindo o gerenciamento de direitos de acesso do ponto de vista de segurança. Por fim, revisaremos algumas das melhores ferramentas de gerenciamento de direitos de acesso que encontramos.

Gerenciamento de direitos de acesso

Todos na comunidade de tecnologia da informaçãosabe que violações de dados se tornaram uma ocorrência comum - e quase inevitável -. E embora possamos ficar tentados a pensar que isso é feito apenas por hackers e criminosos maliciosos ou por agências de inteligência de países obscuros, ambos tendo acesso a tecnologia sofisticada criada para invadir até as redes mais seguras, isso é, infelizmente, longe de ser verdade. Embora esses ataques externos existam, parte do risco vem de dentro. E o risco interno pode ser tão alto quanto o externo.

Esse risco interno pode assumir várias formas. Por um lado, os funcionários sem escrúpulos podem estar procurando uma maneira de ganhar dinheiro rapidamente vendendo dados confidenciais aos concorrentes. Mas, além de ser o ato de indivíduos mal intencionados em uma empresa, as violações de dados também podem ocorrer acidentalmente. Por exemplo, alguns funcionários podem desconhecer as políticas de segurança. Pior ainda, eles podem ter muito acesso a dados corporativos e outros recursos.

CA Technologies estados em sua Relatório de ameaças internas de 2018 (!pdf) que 90% das organizações se sentem vulneráveis a ataques internos. Além disso, o relatório também indica que as principais causas de ataques internos são privilégios excessivos de acesso, o crescente número de dispositivos com acesso a dados confidenciais e a crescente complexidade geral dos sistemas de informação como um todo. Isso mostra a importância do gerenciamento de direitos de acesso. Conceder aos usuários acesso limitado a compartilhamentos de arquivos, Active Directory e outros recursos dentro de uma organização com base na necessidade real é uma das melhores maneiras de reduzir a possibilidade de ataques maliciosos e acidentais, além de violações e perdas de dados.

Infelizmente, isso é mais fácil dizer do que fazer. As redes de hoje geralmente espalham grandes áreas geográficas e são compostas por milhares de dispositivos. O gerenciamento de direitos de acesso pode se transformar rapidamente em uma tarefa enorme, cheia de riscos e armadilhas de todos os tipos. É aqui que as ferramentas de gerenciamento de direitos de acesso podem ser úteis.

Gerenciamento de Direitos de Acesso e ITIL

A IT Infrastructure Library, ou ITIL, é um conjuntode diretrizes e processos recomendados para as equipes de Tecnologia da Informação. Concretamente, o objetivo da ITIL é desenvolver métodos eficazes e eficientes para o fornecimento de serviços de TI ou, em outras palavras, um catálogo das sortes das melhores práticas para a organização de TI. O Gerenciamento de Acesso é um desses processos ITIL. O objetivo do processo é descrito de maneira muito simples como “conceder aos usuários autorizados o direito de usar um serviço e impedir o acesso a usuários não autorizados”.

Gerenciamento de direitos de acesso como medida de segurança

Enquanto alguns argumentam que os direitos de acessoo gerenciamento é um componente da administração da rede, outros dirão que é parte da segurança de TI. Na realidade, é provavelmente um pouco dos dois. Mas, de fato, isso só importa em empresas maiores que possuem equipes separadas de administração de rede e segurança de TI. Em organizações menores, as mesmas equipes geralmente lidam com administração e segurança, discutindo efetivamente a questão.

As melhores ferramentas de gerenciamento de direitos de acesso

Localizando ferramentas dedicadas de gerenciamento de direitos de acessoprovou ser mais difícil do que o previsto. Isso provavelmente se deve ao fato de muitas ferramentas serem realmente vendidas como ferramentas de segurança ou como ferramentas de auditoria do AD. O que decidimos incluir em nossa lista são ferramentas que podem ajudar os administradores a garantir que os usuários tenham acesso ao que precisam e nada mais. Algumas são ferramentas que ajudam a atribuir direitos e gerenciá-los, enquanto outras são ferramentas de auditoria que podem escanear sua rede e informar quem tem acesso a quê.

1. Gerenciador de direitos de acesso SolarWinds (Teste grátis)

O SolarWinds não precisa de introdução à redeadministradores. A empresa, que existe há anos, é famosa por publicar algumas das melhores ferramentas de administração de rede. Seu principal produto, chamado de Monitor de desempenho de rede SolarWinds, pontua consistentemente entre as melhores redesferramentas de monitoramento. O SolarWinds também é famoso por criar ótimas ferramentas gratuitas que atendem a necessidades específicas dos administradores de rede. Entre essas ferramentas, uma calculadora de sub-rede gratuita e um servidor TFTP simples e útil são alguns dos mais conhecidos.

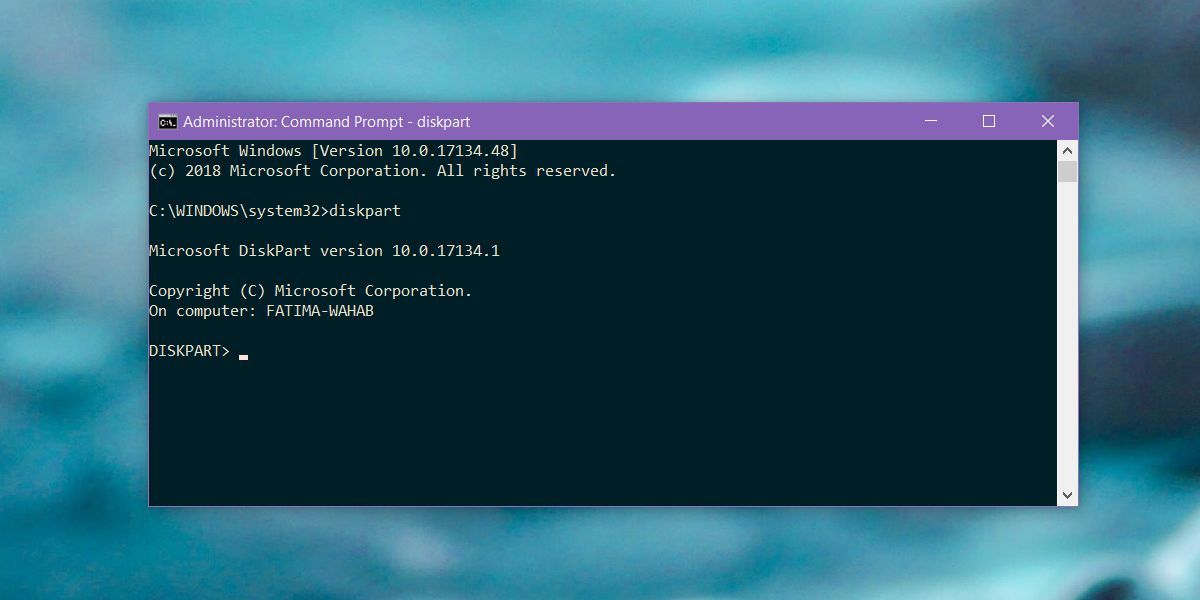

o Gerenciador de direitos de acesso SolarWinds (geralmente chamado de BRAÇO) foi criado com o objetivo de ajudar a redeos administradores ficam com as autorizações de usuário e as permissões de acesso. Essa ferramenta lida com redes baseadas no Active Directory e visa facilitar o provisionamento e desprovisionamento, rastreamento e monitoramento do usuário. E pode, é claro, ajudar a minimizar as chances de ataques internos, oferecendo uma maneira fácil de gerenciar e monitorar a permissão do usuário e garantir que nenhuma permissão desnecessária seja concedida.

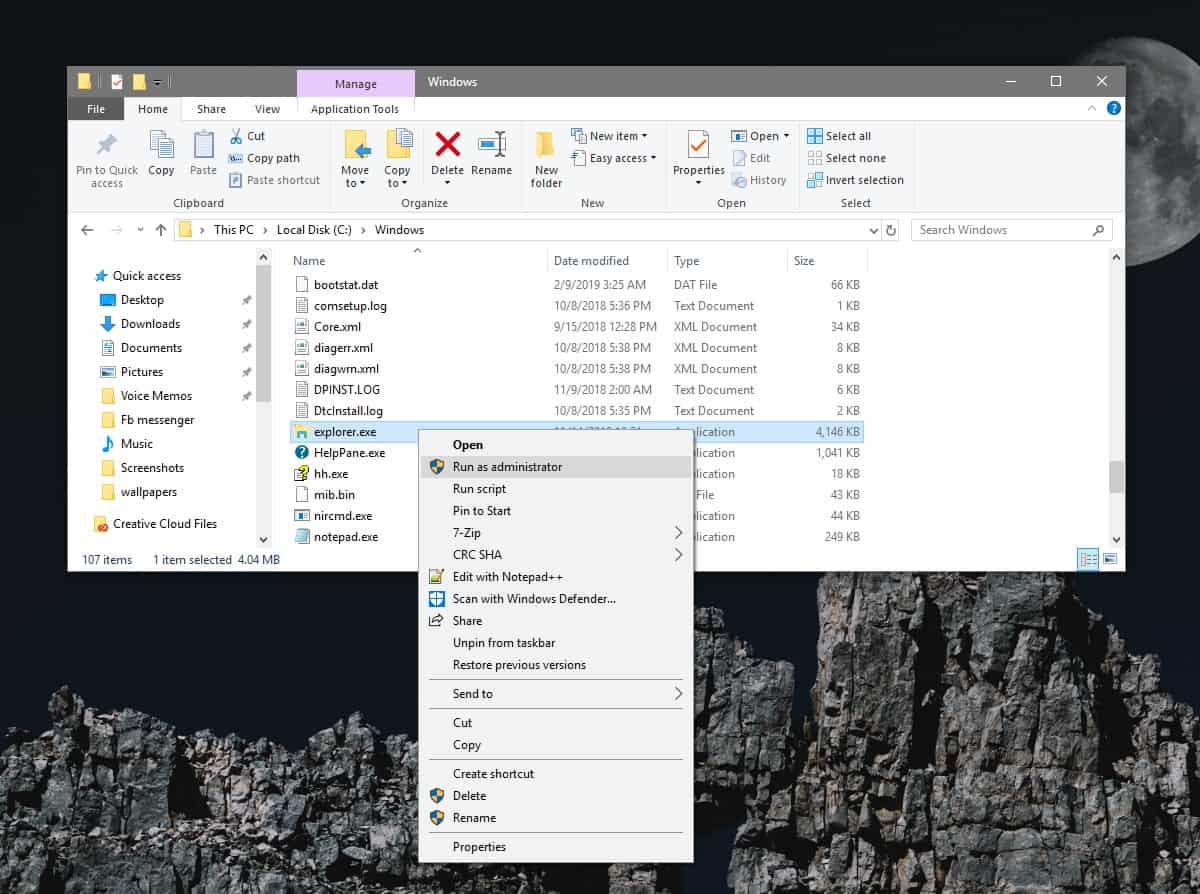

Uma coisa que provavelmente o impressionará ao usar o Gerenciador de direitos de acesso SolarWinds é o seu painel de gerenciamento de usuário intuitivo, ondevocê pode criar, modificar, excluir, ativar e desativar acessos de usuários a diferentes arquivos e pastas. Essa ferramenta também apresenta modelos específicos de função que podem facilmente fornecer aos usuários acesso a recursos específicos em sua rede. A ferramenta permite criar e excluir usuários facilmente com apenas alguns cliques. E este é apenas o começo, o Gerenciador de direitos de acesso SolarWinds não deixa muitos recursos para trás. Aqui está um resumo de alguns dos recursos mais interessantes da ferramenta.

Essa ferramenta pode ser usada para monitorar e auditaralterações no Active Directory e na Diretiva de Grupo. Os administradores de rede podem usá-lo para ver facilmente quem fez as alterações nas configurações de Diretiva de Grupo ou do Active Directory, bem como o carimbo de data e hora dessas alterações. Essas informações certamente facilitam a localização de usuários não autorizados e atos maliciosos ou ignorantes cometidos por qualquer pessoa. Essa é uma das primeiras etapas para garantir que você mantenha algum grau de controle sobre os direitos de acesso e que esteja ciente de quaisquer problemas em potencial antes que eles tenham um efeito adverso.

- TESTE GRÁTIS: GERENTE DE DIREITOS DE ACESSO DO SOLARWINDS

- Site oficial de download: https://www.solarwinds.com/access-rights-manager

Os ataques geralmente acontecem quando pastas e / ouseu conteúdo é acessado por usuários que não estão - ou não deveriam estar - autorizados a acessá-los. Esse tipo de situação é comum quando os usuários recebem amplo acesso a pastas ou arquivos. O SolarWinds Access Rights Manager pode ajudá-lo a evitar esses tipos de vazamentos e alterações não autorizadas em dados e arquivos confidenciais, fornecendo aos administradores uma representação visual das permissões para vários servidores de arquivos. Em resumo, a ferramenta permite ver quem tem que permissão em qual arquivo.

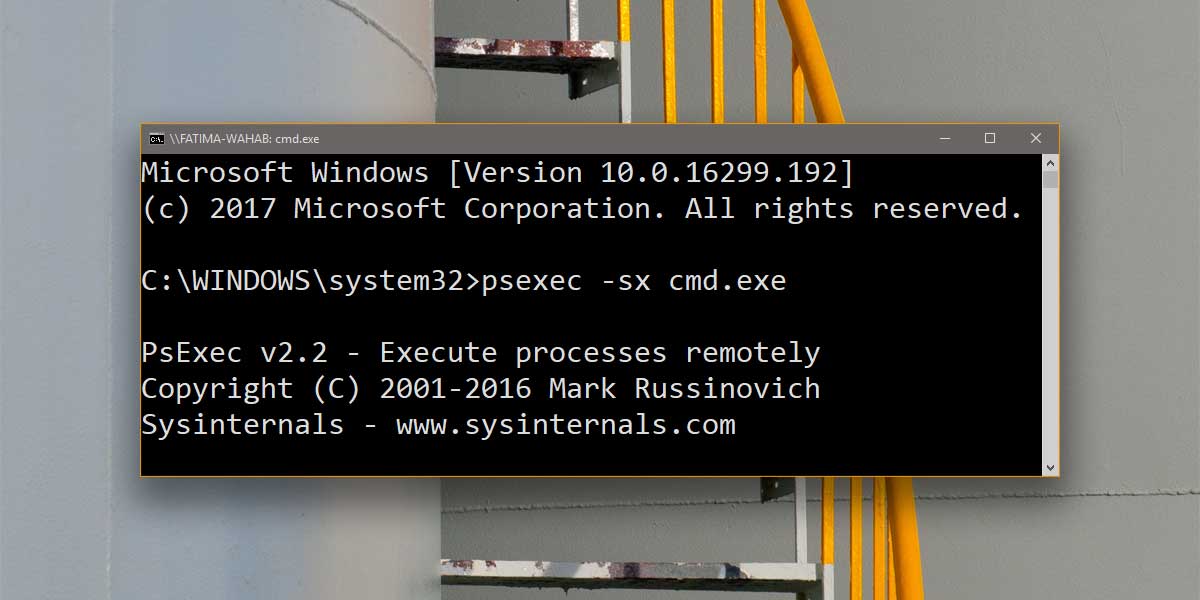

O monitoramento de AD, GPO, arquivos e pastas é uma coisa - e importante -, mas a Gerenciador de direitos de acesso SolarWinds vai muito além disso. Não apenas você pode usá-lo para gerenciar usuários, mas também pode analisar quais usuários acessaram quais serviços e recursos. O produto oferece uma visibilidade sem precedentes das associações ao grupo no Active Directory e nos servidores de arquivos. Coloca você, o administrador, em uma das melhores posições para evitar ataques internos.

Nenhuma ferramenta está completa se não puder relatar o quefaz e o que encontra. Se você precisar de uma ferramenta que possa gerar evidências que possam ser usadas em caso de disputas futuras ou eventual litígio, essa ferramenta é para você. E se você precisar de relatórios detalhados para fins de auditoria e para cumprir as especificações definidas pelos padrões regulamentares aplicáveis aos seus negócios, você também os encontrará.

o Gerenciador de direitos de acesso SolarWinds facilmente permitirá gerar ótimos relatórios queabordar diretamente as preocupações dos auditores e a conformidade com os padrões regulamentares. Eles podem ser criados rápida e facilmente com apenas alguns cliques. Os relatórios podem incluir qualquer informação em que você possa pensar. Por exemplo, atividades de log no Active Directory e acessos ao servidor de arquivos podem ser incluídas em um relatório. Cabe a você fazê-las resumidas ou detalhadas, conforme necessário.

o Gerenciador de direitos ativos do SolarWinds oferece aos administradores de rede a possibilidade dedeixe o gerenciamento de direitos de acesso para um determinado objeto nas mãos da pessoa que o criou. Por exemplo, um usuário que criou um arquivo pode determinar quem pode acessá-lo. Esse sistema de auto-permissão é fundamental para impedir o acesso não autorizado a informações. Afinal, quem sabe quem deve acessar um recurso melhor do que aquele que o cria? Esse processo é realizado por meio de um portal de auto-permissão baseado na Web, que facilita aos proprietários de recursos lidar com solicitações de acesso e definir permissões.

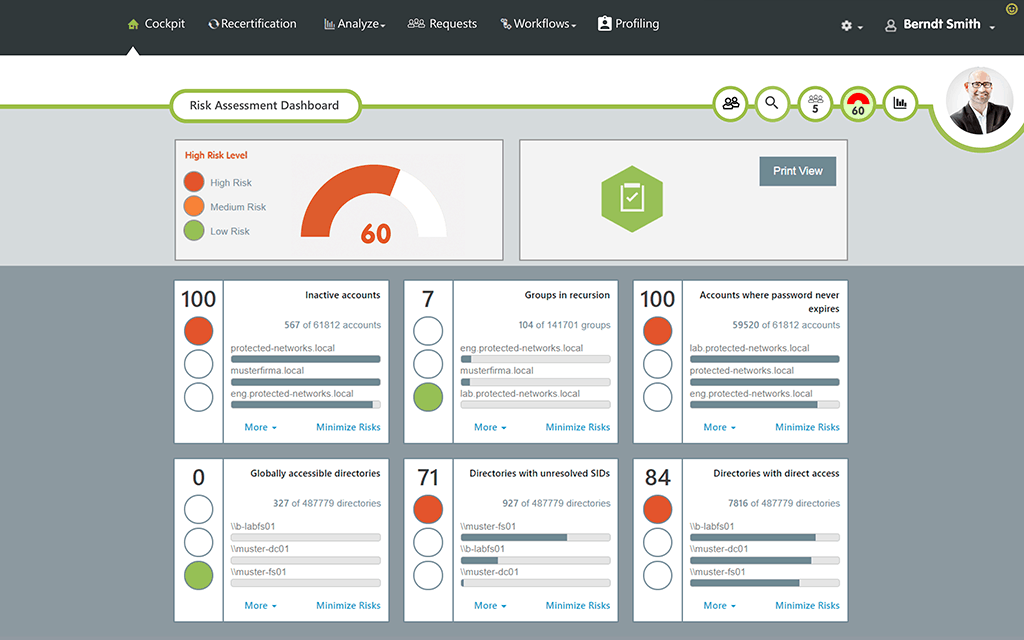

o Gerenciador de direitos de acesso SolarWinds também pode ser usado para estimar, em tempo real e ema qualquer momento, o nível de risco para sua organização. Essa porcentagem do risco é calculada para cada usuário com base em seu nível de acesso e permissões. Esse recurso torna conveniente para administradores de rede e / membros da equipe de segurança de TI ter controle total sobre a atividade do usuário e o nível de risco apresentado por cada funcionário. Saber quais usuários têm os mais altos níveis de risco permitirá que você os observe com mais atenção.

Esta ferramenta não cobre apenas o Active Directorygerenciamento de direitos, ele também tratará dos direitos do Microsoft Exchange. O produto pode ajudar muito a simplificar o monitoramento e a auditoria do Exchange, além de ajudar a evitar violações de dados. Ele pode rastrear alterações em caixas de correio, pastas, calendários e pastas públicas.

E, assim como você pode usá-lo com o Exchange, também pode usar isso no Gerenciador de direitos de acesso SolarWinds ao lado do SharePoint. o BRAÇO O sistema de gerenciamento de usuários exibirá as permissões do SharePoint em uma estrutura em árvore e permitirá que os administradores vejam rapidamente quem está autorizado a acessar um determinado recurso do SharePoint.

Por mais que seja ótimo ter um sistema automatizadoque monitora seu ambiente, é ainda melhor se ele tiver a possibilidade de notificá-lo sempre que algo estranho for detectado. E este é precisamente o propósito servido pelo Gerenciador de direitos de acesso SolarWindsSistema de alerta. O subsistema manterá a equipe de suporte informada sobre o que está acontecendo na rede, emitindo alertas para eventos predefinidos. Entre os tipos de eventos que podem acionar alertas estão as alterações de arquivos e as permissões. Esses alertas podem ajudar a atenuar e evitar vazamentos de dados.

o Gerenciador de direitos de acesso SolarWinds é licenciado com base no número deusuários no Active Directory. Um usuário ativado é uma conta de usuário ativa ou uma conta de serviço. Os preços do produto começam em US $ 2 995 para até 100 usuários ativos. Para mais usuários (até 10.000), preços detalhados podem ser obtidos entrando em contato com as vendas da SolarWinds, mas esperamos pagar mais de US $ 130 mil para muitos usuários. E se você preferir experimentar a ferramenta antes de comprá-la, poderá obter uma versão de avaliação gratuita de 30 dias, ilimitada pelo usuário.

- TESTE GRÁTIS: GERENTE DE DIREITOS DE ACESSO DO SOLARWINDS

- Site oficial de download: https://www.solarwinds.com/access-rights-manager

2. Netwrix

Netwrix na verdade não é realmente um direito de acessoferramenta de gerenciamento. É, nas próprias palavras do editor, "uma plataforma de visibilidade para análise do comportamento do usuário e mitigação de riscos". Uau! Esse é um nome sofisticado, mas, na realidade, Netwrix é o tipo de ferramenta que você pode usar para alcançar os mesmos objetivos que você tem ao usar.

Concretamente, você pode usar Netwrix detectar riscos de segurança de dados e usuários anômaloscomportamento antes que resultem em uma violação de dados. Essa ferramenta oferece uma visão geral da sua postura de segurança com painéis de avaliação de risco interativos. Ele pode ajudar a identificar rapidamente suas maiores falhas de segurança e usar sua inteligência acionável interna para reduzir a capacidade de intrusos e pessoas de dentro da empresa, além de causar danos.

O produto também possui alertas que podem ser usadospara ser notificado sobre qualquer atividade não autorizada, dando a você uma chance melhor de evitar violações de segurança. Você pode, por exemplo, optar por ser notificado sempre que alguém for adicionado ao grupo Administradores da empresa ou quando um usuário modificar muitos arquivos em um curto período de tempo, o que pode ser um sinal de um ataque de ransomware.

Informações sobre preços para Netwrix pode ser obtido entrando em contato diretamente com o fornecedor. E se você quiser experimentar o produto, está disponível uma avaliação gratuita, embora ela dure apenas 20 dias, enquanto a maioria delas dura 30 dias.

3. Varonis

Varonis é uma empresa de cibersegurança cuja missão principalestá protegendo seus dados contra perda. Portanto, apesar de eles não terem uma ferramenta de gerenciamento de acesso direto ao usuário disponível, sentimos que ela merece estar em nossa lista. Afinal, esse não é o objetivo principal de qualquer sistema de gerenciamento de direito de acesso?

VaronisA plataforma líder do setor foi criada para protegerseus dados mais valiosos e mais vulneráveis. E para conseguir isso, começa no coração: os próprios dados. Usando a plataforma, os usuários podem defender seus dados contra ataques internos e externos. O sistema elimina processos repetitivos de limpeza manual e automatiza rotinas manuais de proteção de dados. O conceito é único, pois reúne segurança e economia de custos, algo que não é muito comum.

o Varonis plataforma detecta ameaças internas e ameaças cibernéticasataques analisando dados, atividade da conta e comportamento do usuário. Ele evita e limita o desastre, bloqueando dados sensíveis e obsoletos e mantém os dados de maneira eficiente e automática em um estado seguro.

4. STEALTHbits

O STEALTHbits oferece um conjunto de Active Directorysoluções de gerenciamento e segurança que permitem às organizações inventariar e limpar o Active Directory, auditar permissões e gerenciar o acesso, reverter e recuperar de alterações indesejadas ou mal-intencionadas, além de monitorar e detectar ameaças em tempo real. Oferece uma proteção abrangente de seus dados corporativos. O processo de limpeza e controle do acesso pode efetivamente proteger o Active Directory contra ataques, tanto de ameaças internas quanto externas.

A principal função da ferramenta inclui auditoria do AD. Ele fará o inventário, a análise e o relatório do Active Directory para protegê-lo e otimizá-lo. O STEALTHbits também pode realizar auditorias de alterações do Active Directory, alcançando segurança e conformidade por meio de relatórios em tempo real, alertas e bloqueio de alterações. Outro recurso útil da ferramenta é a função de limpeza do Active Directory, que você pode usar para limpar objetos antigos do AD, condições tóxicas e proprietários de grupos.

A auditoria de permissões do Active Directory da ferramentae relatórios podem ser usados para relatar permissões de domínio, unidade organizacional e objeto do AD. Também há reversão e recuperação do Active Directory para corrigir facilmente alterações indesejadas do Active Directory e consolidação de domínio, que permitem recuperar o controle do Active Directory por meio de um fluxo de trabalho fácil.

Comentários