A segurança é frequentemente uma das principais preocupações dosadministradores de rede. E, assim como existem ferramentas para nos ajudar com praticamente todas as nossas tarefas diárias, existem ferramentas que nos ajudarão a proteger nossas redes e o equipamento de que são feitos. E hoje, estamos trazendo para você algumas das melhores ferramentas de segurança de rede que pudemos pensar.

Nossa lista não está completa, pois existemcentenas de ferramentas disponíveis para ajudá-lo a proteger sua rede. Ele também exclui o software antivírus que, apesar de relacionado à segurança, se enquadra em uma categoria completamente diferente de ferramentas. Também excluímos firewalls da nossa lista. Estes também estão em uma categoria diferente. O que incluímos são ferramentas e scanners de avaliação de vulnerabilidades, ferramentas de criptografia, scanners de portas etc. Na verdade, tínhamos apenas um critério para inclusão em nossa lista: eles tinham que ser ferramentas relacionadas à segurança. São ferramentas que podem ajudá-lo a aumentar a segurança ou testar e verificar.

Temos tantas ferramentas para analisar que não vamosgaste muito tempo em teoria. Vamos começar com mais alguns detalhes sobre as diferentes categorias de ferramentas e prosseguir com a revisão das próprias ferramentas.

Diferentes categorias de ferramentas

Existem literalmente centenas de ferramentas diferentesreferente à segurança da rede. Para facilitar a comparação das diferentes ferramentas, pode ser útil categorizá-las. Um dos tipos de ferramentas que temos em nossa lista são os gerenciadores de eventos. Essas são ferramentas que responderão a vários eventos que acontecem na sua rede. Eles geralmente detectam esses eventos analisando os logs do seu equipamento.

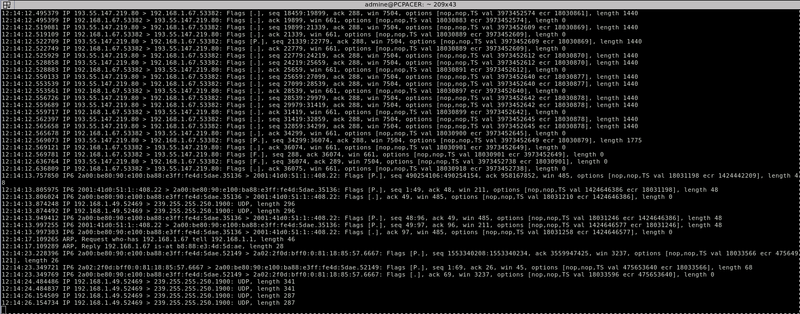

Também são úteis os farejadores de pacotes, que permitem cavar o tráfego e decodificar pacotes para ver a carga útil que eles contêm. Eles costumam ser usados para investigar mais eventos de segurança.

Outra categoria principal de ferramentas é a intrusãosistemas de detecção e prevenção. Eles são diferentes do software antivírus ou firewall. Eles trabalham no perímetro da sua rede para detectar qualquer tentativa de acesso não autorizado e / ou qualquer atividade maliciosa.

Nossa lista também apresenta algumas ferramentas estranhas que realmente não se encaixam em uma categoria específica, mas que achamos que deveriam ser incluídas, pois são realmente úteis.

As melhores ferramentas de segurança de rede

Ao apresentar uma lista tão extensa de ferramentasque servem a propósitos muito diferentes, é difícil listá-los em qualquer ordem. Todas as ferramentas analisadas aqui são muito diferentes e uma não é objetivamente melhor do que qualquer outra. Decidimos apenas listá-los em ordem aleatória.

1. Gerenciador de Log e Eventos da SolarWinds (TESTE GRÁTIS)

Se você ainda não conhece a SolarWinds, a empresavem desenvolvendo algumas das melhores ferramentas de administração de rede há anos. O Network Performance Monitor ou o NetFlow Traffic Analyzer são alguns dos melhores pacotes de monitoramento de rede SNMP e coletor e analisador NetFlow que você pode encontrar. O SolarWinds também oferece excelentes ferramentas gratuitas que atendem a necessidades específicas dos administradores de rede e sistema, como uma excelente calculadora de sub-rede e um servidor TFTP muito bom.

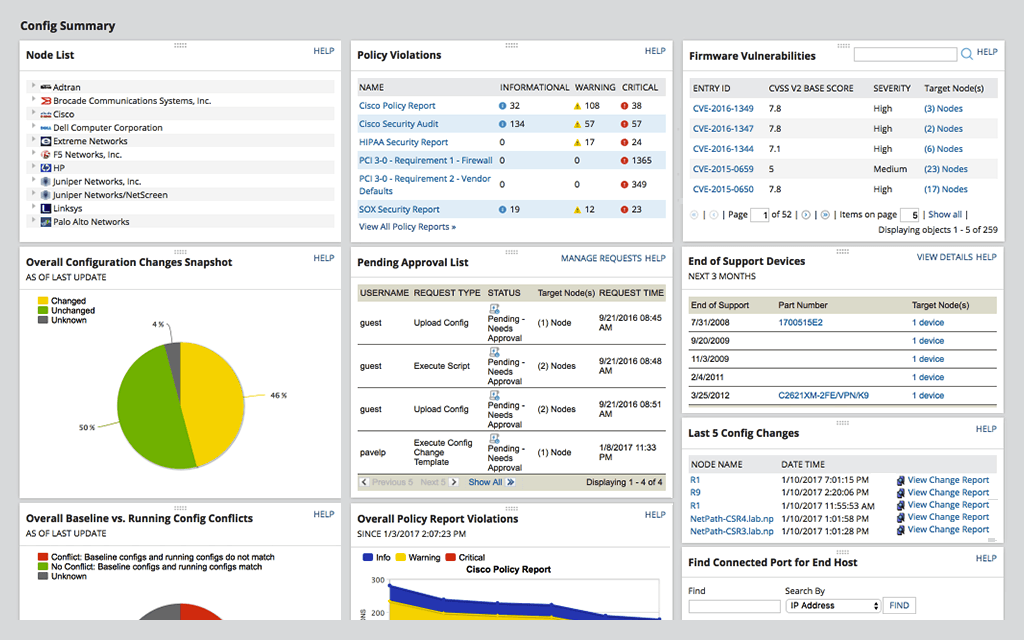

Quando se trata de ferramentas de segurança de rede, o SolarWinds tem alguns bons produtos para você. Em primeiro lugar é o seu Gerenciador de Log e Eventos (LEM). Essa ferramenta é melhor descrita como de nível básicoSistema de informações de segurança e gerenciamento de eventos (SIEM). É possivelmente um dos sistemas SIEM básicos mais competitivos do mercado. O produto SolarWinds tem quase tudo o que você pode esperar de um sistema básico. A ferramenta possui excelentes recursos de gerenciamento e correlação de logs, juntamente com um impressionante mecanismo de relatórios.

O SolarWinds Log and Event Manager também possuialguns excelentes recursos de resposta a eventos. Seu sistema em tempo real reagirá a qualquer ameaça que detectar. E a ferramenta é baseada no comportamento, e não na assinatura, tornando-a excelente para proteção contra explorações de dia zero e ameaças futuras desconhecidas, sem a necessidade de atualizar constantemente a ferramenta. O SolarWinds LEM e apresenta um painel impressionante, que é possivelmente o seu melhor trunfo. Seu design simples significa que você não terá problemas para identificar rapidamente anomalias.

Os preços para o SolarWinds Log and Event Manager começam em US $ 4 585. E se você quiser experimentar antes de comprar, está disponível uma versão de avaliação gratuita por 30 dias totalmente funcional.

2. Gerenciador de configuração de rede SolarWinds (TESTE GRÁTIS)

O SolarWinds também faz algumas outras ferramentas relacionadas à segurança da rede. Por exemplo, o Gerenciador de configuração de rede SolarWinds permitirá garantir que todos os equipamentosconfigurações são padronizadas. Permite enviar alterações de configuração em massa para milhares de dispositivos de rede. Do ponto de vista da segurança, ele detectará alterações não autorizadas que podem ser um sinal de violação da configuração maliciosa.

A ferramenta pode ajudá-lo a recuperar rapidamente defalhas restaurando configurações anteriores. Você também pode usar seus recursos de gerenciamento de alterações para identificar rapidamente o que mudou dentro de um arquivo de configuração e destacar as alterações. Além disso, essa ferramenta permitirá demonstrar conformidade e passar nas auditorias regulamentares graças aos seus relatórios internos padrão do setor.

Preços para o Gerenciador de configuração de rede SolarWinds começa em US $ 2 895 e varia de acordo com o número de nós gerenciados. Está disponível um teste gratuito de 30 dias totalmente funcional.

3. Rastreador de dispositivo do usuário SolarWinds (TESTE GRÁTIS)

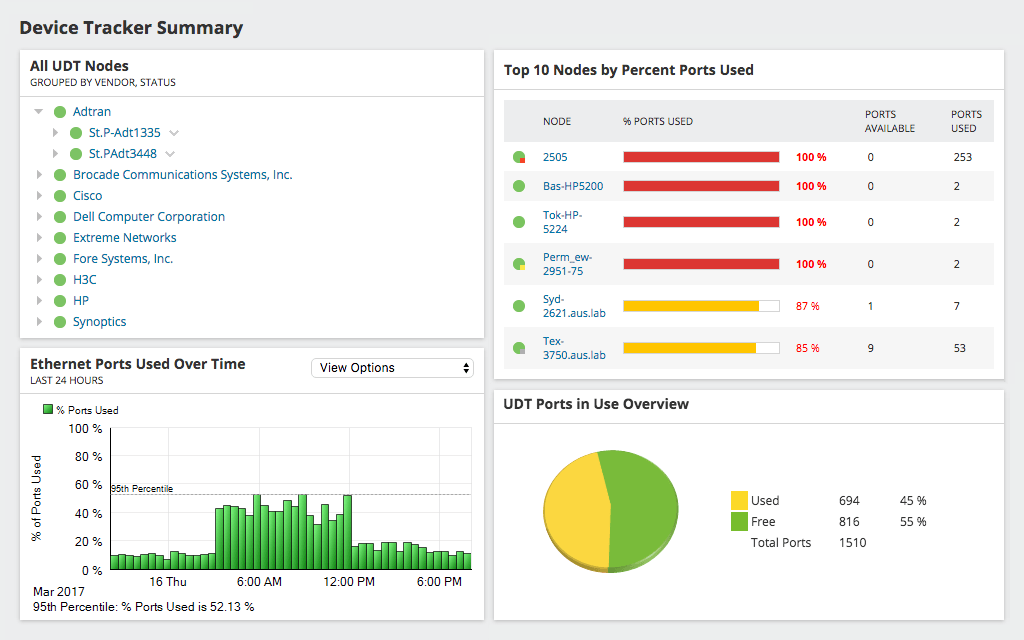

o Rastreador de dispositivo do usuário SolarWinds é outra ferramenta de segurança de rede obrigatória. Ele pode melhorar sua segurança de TI, detectando e rastreando usuários e dispositivos de terminal. Ele identificará quais portas do switch estão em uso e determinará quais portas estão disponíveis em várias VLANs.

Quando houver suspeita de atividade maliciosa com umdispositivo de terminal específico ou um determinado usuário, a ferramenta permitirá identificar rapidamente a localização do dispositivo ou do usuário. As pesquisas podem ser baseadas em nomes de host, endereços IP / MAC ou nomes de usuário. A pesquisa pode até ser estendida, examinando as atividades de conexão anteriores do dispositivo ou usuário suspeito.

o Rastreador de dispositivo do usuário SolarWinds tem um preço inicial de US $ 1.895 e varia de acordo com o número de portas a serem rastreadas. Como na maioria dos produtos SolarWinds, está disponível uma avaliação gratuita de 30 dias com todos os recursos.

4. Wireshark

Para dizer aquilo Wireshark é apenas uma ferramenta de segurança de rede é um valor brutoeufemismo. É de longe o melhor pacote de captura e análise de pacotes que podemos encontrar atualmente. Esta é uma ferramenta que você pode usar para realizar uma análise aprofundada do tráfego de rede. Ele permitirá capturar o tráfego e decodificar cada pacote, mostrando exatamente o que ele contém.

Wireshark tornou-se o padrão de fato e a maioria das outras ferramentas tendem a imitá-lo. Os recursos de análise desta ferramenta são tão poderosos que muitos administradores usarão Wireshark para analisar capturas feitas usando outras ferramentas. De fato, isso é tão comum que, na inicialização, será solicitado que você abra um arquivo de captura existente ou comece a capturar tráfego. Mas a maior força dessa ferramenta são seus filtros. Eles permitem que você se concentre com precisão nos dados relevantes.

Apesar de sua íngreme curva de aprendizado (uma vez assisti a uma aula de três dias sobre como usá-la) Wireshark vale a pena aprender. Provará inúmeras vezes inestimáveis. Esta é uma ferramenta gratuita e de código aberto que foi portada para quase todos os sistemas operacionais. Pode ser baixado diretamente do site da Wireshark.

5. Nessus Professional

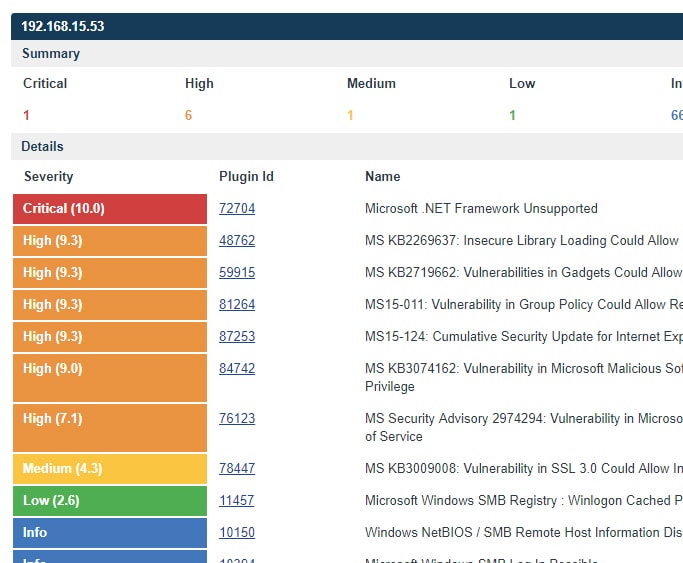

Nessus Profissional é um dos mais amplamente implantados no setorsolução de avaliação para identificar vulnerabilidades, problemas de configuração e malware que os invasores usam para obter acesso não autorizado às redes. É usado por milhões de profissionais de segurança cibernética, oferecendo a eles uma visão de fora da segurança de sua rede. Nessus Profissional também oferece orientações importantes sobre como melhorar a segurança da rede.

Nessus Profissional tem uma das mais abrangentes coberturas do cenário de ameaças. Possui a mais recente inteligência e uma interface fácil de usar. As atualizações rápidas também são um dos excelentes recursos da ferramenta. Nessus Profissional fornece um pacote de verificação de vulnerabilidades eficaz e abrangente.

Nessus Profissional é baseado em assinatura e custará US $ 2 190 / ano. Se você preferir experimentar o produto antes de comprar uma assinatura, é possível obter uma avaliação gratuita, embora demore apenas 7 dias.

6. Bufo

Snort é um dos mais conhecidos sistema de detecção de intrusão de código aberto (IDS). Foi criado em 1998 e pertence à Cisco System desde 2013. Em 2009, Snort entrou Hall da fama de código aberto da InfoWorld como um dos "maior software de código aberto de todos os tempos". É assim que é bom.

Snort possui três modos de operação: sniffer, registrador de pacotes e detecção de intrusão na rede. O modo sniffer é usado para ler pacotes de rede e exibi-los na tela. O modo do registrador de pacotes é semelhante, mas os pacotes são registrados no disco. O modo de detecção de intrusões é o mais interessante. A ferramenta monitora o tráfego de rede e o analisa em um conjunto de regras definido pelo usuário. Ações diferentes podem ser executadas com base na ameaça identificada.

Snort pode ser usado para detectar diferentes tipos de sondasou ataques, incluindo tentativas de impressão digital do sistema operacional, ataques semânticos de URL, estouros de buffer, testes de blocos de mensagens do servidor e verificações de portas furtivas. Snort pode ser baixado de seu próprio site.

7. TCPdump

Tcpdump é o sniffer de pacote original. Lançado pela primeira vez em 1987, ele foi mantido e atualizado, mas permanece essencialmente inalterado, pelo menos da maneira como é usado. Essa ferramenta de código aberto é pré-instalada em quase todos os sistemas operacionais * nix e tornou-se a ferramenta padrão para uma captura rápida de pacotes. Ele usa a biblioteca libpcap - também de código aberto - para a captura de pacotes real.

Por padrão. tcpdump captura todo o tráfego na interface especificadae "despeja" - daí o nome - na tela. Isso é semelhante ao modo sniffer de Snort. O despejo também pode ser canalizado para um arquivo de captura - comportando-se como o modo de registrador de pacotes do Snort - e analisado posteriormente usando qualquer ferramenta disponível. O Wireshark é frequentemente usado para esse fim.

TcpdumpO principal ponto forte da aplicação é a possibilidade de aplicar filtros de captura e canalizar sua saída para grep - outro utilitário comum de linha de comando Unix - para ainda mais filtragem. Alguém com um bom conhecimento de tcpdump, grep e o shell de comando podem capturar com precisão o tráfego certo para qualquer tarefa de depuração.

8. Kismet

Kismet é um detector de rede, farejador de pacotes esistema de detecção de intrusão para LANs sem fio. Ele funcionará com qualquer placa sem fio que ofereça suporte ao modo de monitoramento bruto e possa detectar o tráfego 802.11a, 802.11b, 802.11ge 802.11n. A ferramenta pode ser executada no Linux, FreeBSD, NetBSD, OpenBSD e OS X. Infelizmente, há suporte muito limitado ao Windows, principalmente porque apenas um adaptador de rede sem fio para Windows suporta o modo de monitoramento.

Esse software foi liberado sob a Gnu GPLLicença. É diferente de outros detectores de rede sem fio, pois está trabalhando passivamente. O software pode detectar a presença de pontos de acesso sem fio e clientes sem enviar nenhum pacote registrável. E também os associará. Além disso, Kismet é a ferramenta de monitoramento sem fio de código aberto mais amplamente usada.

Kismet também inclui recursos básicos de detecção de intrusão sem fio e pode detectar programas ativos de detecção sem fio, bem como vários ataques à rede sem fio.

9 Nikto

Nikto é um scanner de servidor web de código aberto. Ele realizará uma ampla variedade de testes em servidores da Web, testando vários itens, incluindo mais de 6700 arquivos e programas potencialmente perigosos. A ferramenta verificará versões desatualizadas de mais de 1250 servidores e identificará problemas específicos da versão em mais de 270 servidores. Ele também pode verificar itens de configuração do servidor, como a presença de vários arquivos de índice, opções do servidor HTTP, e tentará identificar servidores da Web e software instalados.

Nikto foi projetado para velocidade e não furtividade. Ele testará um servidor da Web no menor tempo possível, mas sua passagem aparecerá nos arquivos de log e será detectada pelos sistemas de detecção e prevenção de intrusões.

Nikto é lançado sob a licença GNU GPL e pode ser baixado gratuitamente em sua casa no GitHub.

10. OpenVAS

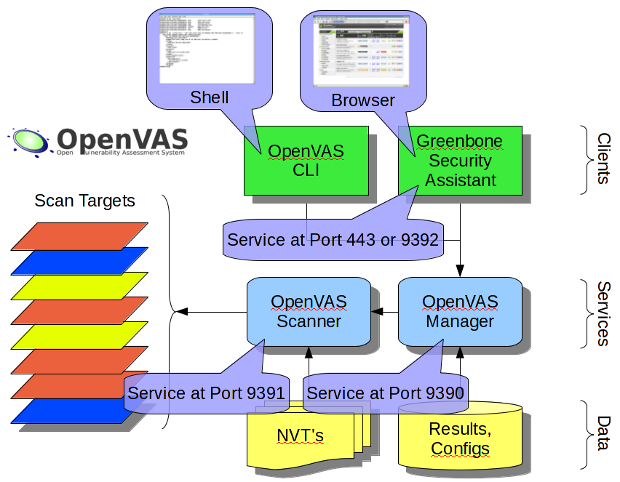

O sistema aberto de avaliação de vulnerabilidades, ou OpenVAS, é um conjunto de ferramentas que ofereceverificação de vulnerabilidades. Sua estrutura subjacente faz parte da solução de gerenciamento de vulnerabilidades da Greenbone Networks. É totalmente gratuito e a maior parte de seu componente é de código aberto, embora alguns sejam proprietários. O produto possui mais de cinquenta mil testes de vulnerabilidade de rede que são atualizados regularmente.

Existem dois componentes principais no OpenVAS. Primeiro, há o scanner, que lida com a verificação real dos computadores de destino. O outro componente é o gerente. Controla o scanner, consolida resultados e os armazena em um banco de dados SQL central. Os parâmetros de configuração da ferramenta também são armazenados nesse banco de dados. Um componente adicional é chamado de banco de dados de Testes de Vulnerabilidade de Rede. Ele pode ser atualizado a partir da taxa Greenborne Community Feed ou do Greenborne Security Feed. Este último é um servidor de assinatura paga enquanto o feed da comunidade é gratuito.

11. OSSEC

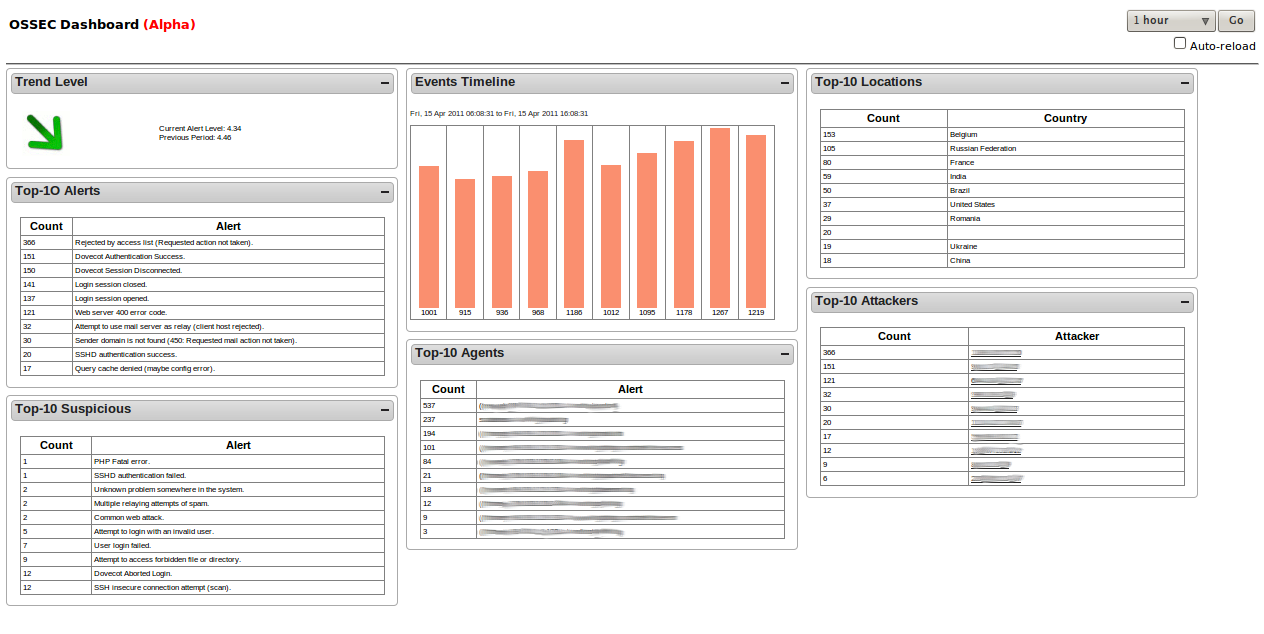

OSSEC, que significa Open Source SECurity, é umsistema de detecção de intrusão baseado em host. Ao contrário do IDS baseado em rede, este é executado diretamente nos hosts que protege. O produto pertence à Trend Micro, um nome confiável em segurança de TI.

O foco principal da ferramenta é log e configuraçãoarquivos em hosts * nix. No Windows, ele observa o registro em busca de modificações não autorizadas e atividades suspeitas. Sempre que algo estranho é detectado, você é rapidamente alertado pelo console da ferramenta ou por e-mail.

A principal desvantagem de OSSEC–Ou qualquer IDS baseado em host — que deve serinstalado em cada computador que você deseja proteger. Felizmente, este software consolidará informações de cada computador protegido em um console centralizado, facilitando muito o gerenciamento. OSSEC só roda em * nix. No entanto, um agente está disponível para proteger os hosts do Windows.

OSSEC também é distribuído sob a licença GNU GPL e pode ser baixado de seu próprio site.

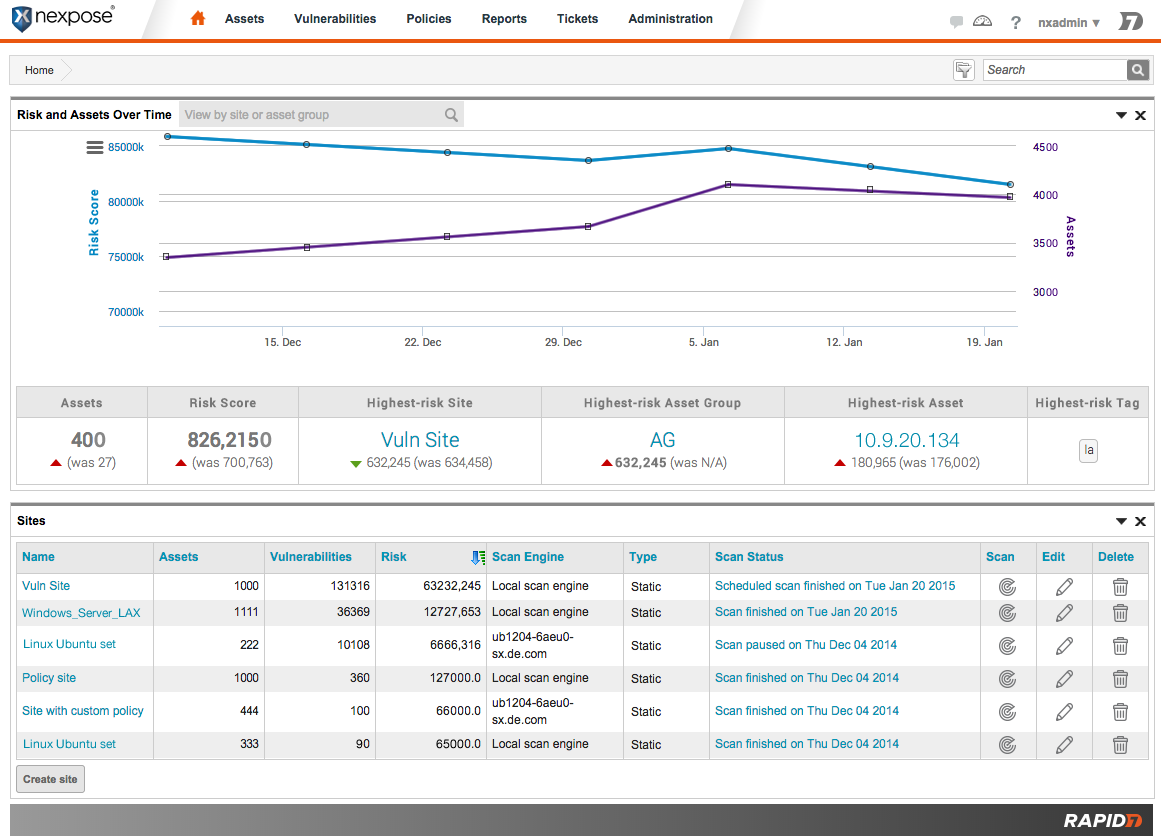

12. Nexpose

O Nexpose do Rapid7 é outro dos melhoresferramenta de gerenciamento de vulnerabilidades. Este é um scanner de vulnerabilidades que suporta todo o ciclo de vida do gerenciamento de vulnerabilidades. Ele lidará com descoberta, detecção, verificação, classificação de risco, análise de impacto, geração de relatórios e mitigação. A interação do usuário é tratada através de uma interface baseada na Web.

Em termos de recursos, este é um produto muito completo. Alguns de seus recursos mais interessantes incluem a digitalização virtual do VMware NSX e a descoberta dinâmica do Amazon AWS. O produto varrerá a maioria dos ambientes e pode escalar até um número ilimitado de endereços IP. Acrescente a isso suas opções de implantação rápida e você terá um produto vencedor.

O produto está disponível em uma comunidade gratuitaedição com um conjunto de recursos reduzido. Existem também versões comerciais que começam em US $ 2.000 por usuário por ano. Para downloads e mais informações, visite a página inicial do Nexpose.

13. GFI LanGuard

GFI Languard afirma ser “a solução definitiva de segurança de TIpara negócios". Essa é uma ferramenta que pode ajudá-lo a verificar vulnerabilidades nas redes, automatizar patches e obter conformidade. O software não suporta apenas sistemas operacionais de desktop e servidor, mas também Android ou iOS. O GFI Languard realiza sessenta mil testes de vulnerabilidade e garante que seus dispositivos sejam atualizados com os patches e atualizações mais recentes.

GFI LanguardPainel de relatórios intuitivo muito bem feitoe também o gerenciamento de atualizações de definição de vírus, que funciona com todos os principais fornecedores de antivírus. Essa ferramenta não só corrigirá os sistemas operacionais, mas também os navegadores da web e vários outros aplicativos de terceiros. Ele também possui um mecanismo de relatório da Web muito poderoso e grande escalabilidade. O GFI Languard avaliará vulnerabilidades em computadores, mas também em uma ampla variedade de dispositivos em rede, como comutadores, roteadores, pontos de acesso e impressoras.

A estrutura de preços para GFI Languard é bastante complexo. O software é baseado em assinatura e deve ser renovado anualmente. Para usuários que preferem experimentar a ferramenta antes de comprá-la, está disponível uma versão de avaliação gratuita.

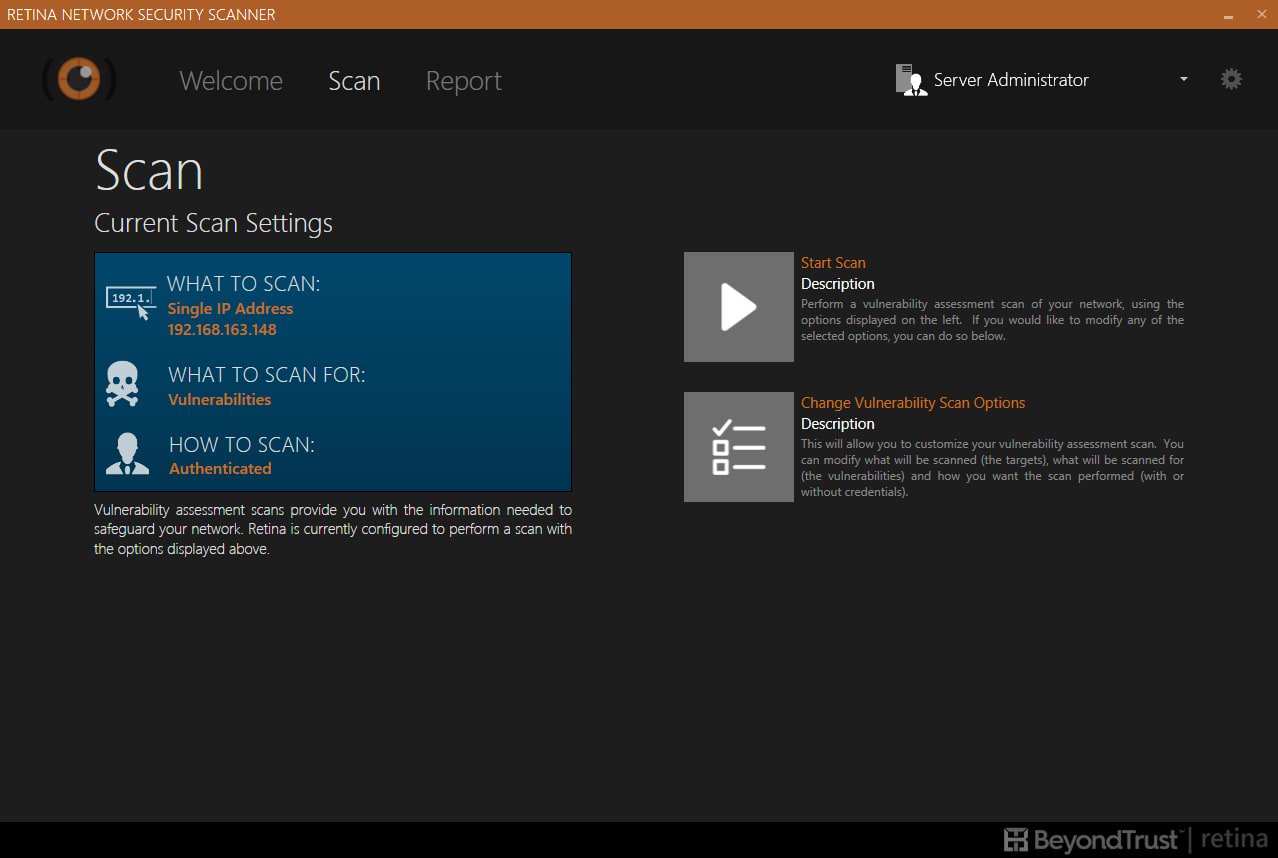

14. Retina

o Scanner de segurança de rede Retina de AboveTrust é outro dos mais conhecidosscanners de vulnerabilidade. Este é um produto completo que pode ser usado para realizar uma avaliação de patches ausentes, vulnerabilidades de dia zero, configuração não segura e outras vulnerabilidades. A ferramenta possui uma interface de usuário intuitiva. Além disso. perfis de usuário que correspondem a várias funções do trabalho simplificam a operação do sistema.

o Retina O scanner usa um extenso banco de dados de redevulnerabilidades, problemas de configuração e patches ausentes. O banco de dados é atualizado automaticamente e abrange uma ampla variedade de sistemas operacionais, dispositivos, aplicativos e ambientes virtuais. O produto completo do produto nos ambientes VMware inclui verificação de imagem virtual online e offline, verificação de aplicativo virtual e integração com o vCenter.

o Retina O scanner está disponível apenas como assinatura a um custo de US $ 1 870 / ano para uma contagem ilimitada de endereços IP. Uma versão de avaliação gratuita de 30 dias também pode ser obtida.

Comentários