O Onion Router, ou Tor, é uma maneira popular defornecer anonimato aos usuários da Internet. Ele encapsula dados em várias camadas de criptografia - daí a parte "cebola" de seu nome - e direciona o tráfego através de uma complexa variedade de pares, com cada um ciente apenas do que precisa para manter os dados em movimento. Alguns usuários do Tor estão se perguntando: Meu provedor de serviços de Internet sabe que estou usando o Tor? É uma pergunta muito boa, pois todos preferimos que nosso IPS não saiba que estamos usando o Tor. Como veremos, existem algumas razões para isso, mas o mais básico pode ser resumido por essa analogia: Se eu me visto como outra pessoa, prefiro que as pessoas me vejam como quem eu estou vestida do que como alguém que está vestida.

Hoje começamos nossa discussão explicando o queTor é, para que é utilizado e como funciona. Embora o Tor seja um sistema bastante complexo, tentaremos explicá-lo em termos que qualquer pessoa possa entender. Faremos o possível para ser detalhado, mas não muito técnico.

Em seguida, discutiremos os motivos pelos quais seu ISPpode estar interessado em saber se você está usando o TOR e se eles realmente podem ou não. Em seguida, falaremos sobre algumas alternativas disponíveis para ocultar sua atividade do seu ISP ou de qualquer pessoa que possa interceptar e analisar seu tráfego. Veremos que as redes privadas virtuais são ótimas ferramentas para fornecer anonimato e apresentá-lo a três dos melhores provedores de VPN que conhecemos.

O que é o Tor?

Tor é um sistema para ativar anônimoscomunicações na Internet. Seu uso torna mais difícil rastrear a atividade do usuário para um usuário específico. Pode ocultar visitas a sites, postagens online, mensagens instantâneas e outras formas de comunicação online. A intenção de usar o Tor é “proteger a privacidade pessoal de seus usuários, bem como sua liberdade e capacidade de conduzir comunicação confidencial, impedindo que suas atividades na Internet sejam monitoradas”.

Em poucas palavras, Tor direciona o tráfego da Internetpor meio de uma rede mundial gratuita de sobreposição de voluntários, que consiste em milhares de retransmissões e oculta a localização e o uso de um usuário de qualquer pessoa que realiza vigilância de rede ou análise de tráfego. O Tor não tem como objetivo resolver completamente o problema do anonimato na Web, nem é projetado para apagar completamente as faixas de qualquer pessoa. Em vez disso, ele foi projetado para reduzir a probabilidade de sites rastrearem ações e dados de volta ao usuário.

Como o Tor funciona? (Em termos que qualquer um pode entender)

Embora o Tor seja um sistema relativamente complexo,tentaremos explicar sua operação em termos simples. Com uma melhor compreensão dos princípios operacionais do Tor, a pessoa está mais bem equipada para avaliar o grau de anonimato que pode oferecer e as limitações que possui.

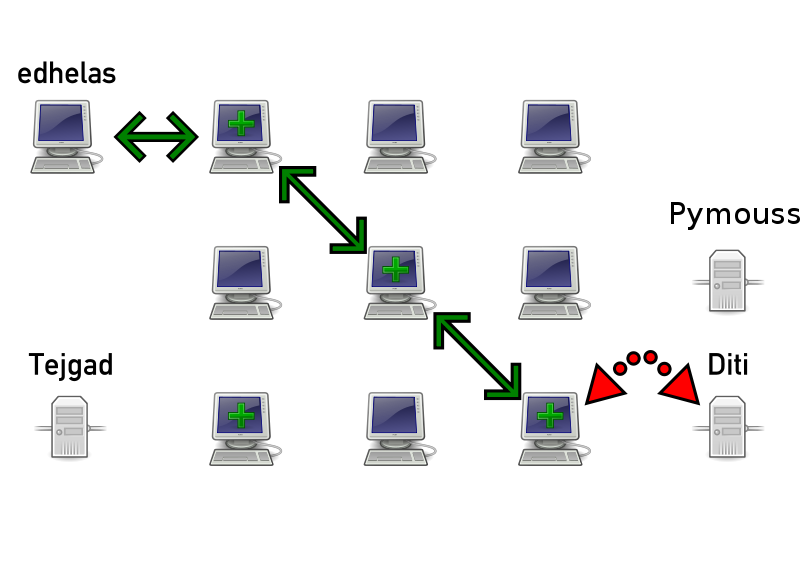

Quando um usuário do Tor deseja abrir uma comunicaçãocanal para um recurso remoto - um site, por exemplo - a primeira etapa é criar uma rota virtual entre a origem e o destino. O cliente Tor (o software em execução no computador do usuário) tem acesso a uma lista de nós Tor e o utiliza para construir um circuito aleatório através de vários nós. Seu número e localização dependem dos locais da origem e do destino.

Cada nó no circuito virtual sabe apenas sobreos nós anteriores e os próximos. Portanto, apenas o primeiro nó sabe sobre a origem e apenas o último sabe sobre o destino. Se algum nó estivesse comprometido, seria impossível rastrear o circuito.

Uma vez construído o circuito, o clienteencapsula os dados e os criptografa uma vez para cada nó do circuito virtual. Por exemplo, se o circuito virtual tiver 3 nós - normalmente possui muito mais do que isso - os dados serão criptografados 3 vezes, primeiro usando a chave do último nó, depois usando o nó do meio e, finalmente, usando o primeiro. É o sistema de criptografia dessa camada que deu ao roteador Onion o nome do que foi desenvolvido pela primeira vez.

Por que meu ISP se importaria se eu usasse o Tor?

Simplesmente porque seu provedor de serviços de Internetse preocupa com toda e qualquer uma das suas atividades online. Há várias razões para isso. Em primeiro lugar, eles querem garantir que ninguém esteja violando seus termos e condições. Além disso, eles precisam oferecer um nível de serviço decente a todos os seus usuários, para garantir que os recursos sejam alocados suficientemente onde e quando forem necessários. Por fim, eles também podem querer se proteger de ações legais sempre que um de seus usuários infringir a lei.

O problema específico do Tor é que ele é conhecido porser usado para todos os tipos de ações ilegais, como pirataria de software e mídia, e várias atividades criminosas. Isso torna os provedores de serviços da Internet muito cautelosos quanto ao seu uso.

E quando o seu ISP suspeitar que um usuário possa estar violandoseus termos e condições ou violando alguma lei local, eles podem reagir de maneiras diferentes. Sabe-se que alguns enviaram avisos de violação. Outros reduzirão a largura de banda do usuário suspeito. E ainda pior, alguns interromperão sem rodeios o serviço.

Meu ISP sabe que estou usando o Tor?

Simplificando, seu provedor de serviços de Internetsabe sobre tudo que você faz. E isso inclui o uso do Tor. É claro que, considerando os recursos de anonimato do Tor e a criptografia forte, eles não saberão para que você está usando o Tor, mas definitivamente saberão que você está usando.

E, dada a reputação do Tor como sendo usado frequentemente para realizar atividades ilegais on-line, muitos provedores de acesso à Internet o bloqueiam completamente, a fim de torná-lo inutilizável.

Quais são as minhas opções?

O melhor conselho que podemos dar é:abster-se de realizar qualquer atividade ilegal online. Dito isto, nem todos os usuários do Tor são criminosos e seus motivos para buscar o anonimato podem ser perfeitamente legítimos e razoáveis. Mas se o seu provedor de serviços de Internet tiver algo contra o uso do Tor, será necessário recorrer a outra maneira de obter a privacidade procurada.

Uma rede privada virtual é provavelmente o seu melhoropções quando o Tor não funcionará com seu ISP. Eles fornecem uma privacidade e anonimato semelhantes, embora muito diferentes. Eles podem não ser tão robustos e difíceis de decifrar quanto o Tor, mas as VPNs fornecem proteção suficiente na maioria das situações.

E o melhor das VPNs é que elas quase nunca são bloqueadas pelos provedores de serviços da Internet (embora existam casos excepcionais) Eles não podem ser, pois geralmente são o principal meio de telecomutação que os trabalhadores usam para se conectar às redes de seus empregadores a partir de casa.

Como as VPNs funcionam?

Uma rede privada virtual - ou VPN - estabelece umtúnel virtual entre um dispositivo protegido executando um aplicativo cliente VPN e um servidor VPN remoto. Todos os dados que entram ou saem do dispositivo protegido são criptografados pelo aplicativo cliente usando algoritmos fortes antes de serem enviados pelo túnel ao servidor VPN. No final do servidor, os dados são descriptografados e enviados para seu destino na Internet. Mesmo que os dados sejam descriptografados e enviados à Internet no outro extremo do túnel, eles ainda não podem ser rastreados por você ou por seu equipamento. Quando os dados atingem seu destino, eles são vistos como originários do servidor VPN, e não do dispositivo de origem.

Mais importante, se você está preocupado comprivacidade e anonimato, alguém (seu provedor de serviços de Internet, agências governamentais ou usuários mal-intencionados) tentando interceptar seu tráfego e espioná-lo sempre o fará do seu lado. Este é o segmento que é criptografado ao usar uma VPN. Qualquer pessoa que intercepte e examine seu tráfego verá apenas dados indecifráveis entre você e um servidor VPN. Eles não sabem para onde você está indo ou o que está fazendo.

Vantagens de usar uma VPN

Existem várias vantagens em usar uma VPN, além dos fatores óbvios de privacidade e anonimato. Dois dos mais conhecidos são ignorando as restrições de acesso impostas pelo seu provedor de serviços e ignorando limitações de acesso geográfico.

Ignorando restrições de acesso

Existem inúmeros locais que, ao fornecer acesso à Internet, o restringem de alguma forma. É comum em instituições acadêmicas, ambientes de escritório e muitos pontos de acesso Wi-Fi públicos. Essas restrições podem ser uma forma de limitar o uso da largura de banda, reduzir o tempo desperdiçado por funcionários e estudantes, proteger os proprietários dos direitos autorais ou apenas para reforçar a ética ou a moralidade.

Essas restrições são geralmente implementadas usandosistemas que uma VPN pode ignorar facilmente. Mas nem sempre funciona. Como o uso da VPN se tornou cada vez mais popular nos últimos anos, muitas organizações estão usando sistemas que bloquearão o tráfego da VPN. Felizmente, o software cliente da VPN ficou melhor e o software cliente de muitos provedores de VPN tem um modo furtivo que fará o tráfego parecer tráfego "normal", evitando qualquer bloqueio de VPN. Os melhores ainda fazem isso sem intervenção do usuário.

Como contornar limitações geográficas

Outra grande vantagem do uso de VPNs - e é possivelmente o principal motivo pelo qual as pessoas os usam hoje em dia - é contornar as restrições geográficas.

Vários sites ou provedores de conteúdo noA Internet restringe o acesso a usuários localizados em uma zona geográfica específica. Alguns fazem isso porque têm ofertas locais diferentes em diferentes regiões. Outros o fazem porque são autorizados apenas pelos proprietários dos direitos autorais a distribuir conteúdo em regiões específicas.

Essas limitações geográficas são impostas, masnegar ou permitir conexões com base no endereço IP de origem. Um endereço IP é um número que identifica exclusivamente o seu computador na Internet. Como efeito colateral, seu endereço IP também pode revelar sua localização aproximada.

Como indicamos, ao usar uma VPN, oo recurso de destino vê seu tráfego como proveniente do servidor VPN e não do seu dispositivo e, portanto, vê o endereço IP do servidor. Ignorar limitações geográficas é, portanto, uma simples questão de conectar-se a um servidor VPN no local apropriado. A maioria dos provedores permite fazer exatamente isso.

Selecionando uma VPN

Há vários fatores que se deve considerar ao escolher o melhor provedor de VPN para suas necessidades. Compilamos uma lista das que consideramos mais importantes.

- Desempenho e estabilidade: Uma VPN adiciona uma sobrecarga de rede que pode diminuir a velocidadeabaixo a comunicação. Não há maneira de contornar isso. Para minimizar isso, você precisa de servidores VPN rápidos. Você também deseja que o serviço esteja disponível quando necessário. Para isso, você precisa de um fornecedor confiável, com tempo de atividade estelar.

- Parâmetros de criptografia forte: Este é o fator mais importante para a privacidade. A criptografia torna seus dados quase impossíveis de decifrar e impede o ISP de bisbilhotar você. Quanto maior a criptografia, melhor seus dados são protegidos. Não aceite nada abaixo de 128 bits, mas tente 256 bits ou mais. Todos os nossos principais provedores oferecem criptografia de 256 bits.

- Política estrita de não registro em log: Um dos recursos mais importantes quandotrata de proteger sua privacidade. Se o seu provedor de VPN foi invadido ou foi forçado a revelar informações sobre você ou suas atividades on-line, você estará protegido se eles não tiverem.

- Localização e número de servidores: Ser capaz de ignorar o maior número de áreas geográficasrestrições quanto possível, você precisa de um provedor com servidores no maior número possível de locais. Você também precisa de um provedor com muitos servidores em cada local. Os servidores não têm capacidade ilimitada e, quando ficam muito ocupados, podem ficar mais lentos. Mais servidores significa menos carga em cada um e, consequentemente, melhor desempenho

- Software disponível para sua plataforma: Você não usa necessariamente um computador com Windows. Atualmente, mais e mais usuários usam algum tipo de dispositivo móvel, como tablets, smartphones ou caixas de TV. Você precisa escolher um provedor de VPN que tenha software cliente para qualquer plataforma que esteja usando.

Nossos 3 principais provedores de VPN

1. ExpressVPN

ExpressVPN é mais conhecido por sua forte criptografiaprotocolos, a velocidade de seus servidores e sua rede mundial de mais de 1.500 servidores em 94 países. Não importa o que você queira assistir e quais sejam suas restrições geográficas, é provável que exista um servidor no país certo.

O serviço ExpressVPN usa o protocolo OpenVPNcom criptografia AES de 256 bits e segredo de encaminhamento perfeito por padrão. Além disso, ele usa chaves DHE-RSA de 4.096 bits que são protegidas pelo algoritmo SHA-512.

Infelizmente, o provedor tem apenas uma partepolítica de não registro em log. No entanto, eles reconhecidamente mantêm apenas dados sobre os servidores aos quais os usuários se conectam e as datas em que eles fazem. Sua privacidade ainda parece estar adequadamente protegida. O recurso Bloqueio de rede da ExoressVPN bloqueará todo o tráfego da Internet no raro evento de queda da conexão, garantindo que seus dados não correm risco.

A assinatura ExpressVPN permite conectar-se a partir detrês dispositivos simultaneamente. Existem clientes de desktop para Windows, MacOS e Linux, além de um aplicativo Android. Para proteger sua casa inteira a partir de um único ponto, você também pode instalar o software VPN em um roteador. Apesar de o fornecedor não oferecer roteadores pré-configurados, são fornecidas instruções detalhadas sobre como configurá-lo em mais de uma dúzia de modelos de roteadores de vários fabricantes no site da ExpressVPN.

- Desbloqueia Netflix americana, iPlayer, Hulu

- 94 países, mais de 3.000 servidores

- Criptografia AES-256 de nível governamental

- Nenhuma política de log bem aplicada

- Suporte de bate-papo ao vivo.

- Um pouco mais caro do que algumas outras opções.

2. IPVanish

IPVanish's principal característica é o serviço rápido queenfatiza a segurança e a privacidade. Com sua política completa de não registro em log, o provedor não mantém dados sobre as atividades dos usuários. Até seus funcionários não conseguem ver o que você está fazendo ou para onde está online.

Por padrão, o IPVanish usa o protocolo OpenVPNcom criptografia de 256 bits, um recurso padrão entre a maioria dos provedores. O serviço possui autenticação SHA512 e troca de chaves DHE-RSA de 2.048 bits com sigilo direto perfeito. O IPVanish também possui um “interruptor de interrupção” que desconectará a rede caso a VPN desconecte inesperadamente.

Com mais de 950 servidores em cerca de 60países, é provável que você esteja coberto, independentemente do recurso bloqueado geograficamente que você está tentando acessar. Uma assinatura IPVanish permite que até cinco dispositivos se conectem simultaneamente. A IPVanish possui software cliente para computadores Windows e Macintosh e o provedor também possui instruções detalhadas sobre como configurar o serviço no Linux usando o software OpenVPN. Existem aplicativos cliente para Android e iOS muito bons. O IPVanish fornece instruções detalhadas de configuração para a maioria das marcas de roteadores conhecidas e a empresa mantém parcerias com três fornecedores, oferecendo roteadores com o software VPN IPVanish pré-instalado.

3. CyberGhost

Com 1300 servidores em cerca de 30 países diferentes CyberGhost é impressionante. E a reputação deles como um provedor de VPN de alta qualidade é excelente.

Como a maioria de seus concorrentes, o CyberGhost usa oProtocolo OpenVPN com criptografia AES de 256 bits, chaves de 2048 bits e sigilo perfeito. CyberGhost como uma política estrita de registro zero (um dos melhores do setor, de fato). O provedor nem mantém os endereços de e-mail do usuário. O CyberGhost optou por ter todas as compras de assinaturas processadas pelos revendedores, portanto, as únicas informações pessoais que o CyberGhost mantém sobre os usuários são seus nomes de usuário. Outros recursos importantes do CyberGhost incluem um comutador de interrupção da Internet que desconecta automaticamente sua rede se a conexão VPN cair e a proteção contra vazamentos de DNS e IP. No lado do cliente, os aplicativos estão disponíveis para Windows, MacOS, iOS e Android.

- PREÇO BAIXO: 6 meses gratuitos EXTRA (79% de desconto - link abaixo)

- Torrent permitido

- Jurisdição na Romênia

- Política estrita de não registro

- Reembolso garantido por 45 dias, sem problemas.

- Não é possível desbloquear alguns sites populares de streaming.

Em conclusão

O Tor é uma ótima maneira de fornecer anonimato online. Infelizmente, seu uso comum para a condução de todo tipo de atividades duvidosas - se não ilegais - tornou os ISPs cautelosos com seu uso. Alguns deles o bloqueiam ou tomam outras medidas mais drásticas quando o detectam, o que eles podem fazer facilmente.

Uma VPN, embora possa não fornecer o mesmo nível dea ofuscação de identidade e uso é menosprezada pelos provedores de serviços de Internet, ao mesmo tempo em que fornece proteção de privacidade mais do que suficiente na maioria das situações. Com muitos provedores de VPN à sua escolha, nossa lista de fatores importantes e nossa lista dos 3 melhores fornecedores devem ajudá-lo a escolher um que corresponda às suas necessidades.

Você já usou a rede Tor? Se você tivesse que escolher um, preferiria usar o Tor ou uma VPN? E se você é um usuário de VPN, quem é seu provedor favorito e por quê? Use os comentários abaixo para compartilhar sua experiência.

Como obter uma VPN GRÁTIS por 30 dias

Se você precisar de uma VPN por um curto período de tempo ao viajar, por exemplo, poderá obter nossa VPN de primeira linha gratuitamente. O ExpressVPN inclui uma garantia de devolução do dinheiro em 30 dias. Você precisará pagar pela assinatura, isso é fato, mas permite acesso total por 30 dias e, em seguida, você cancela para um reembolso total. Sua política de cancelamento sem perguntas faz jus ao seu nome.

Comentários