Você provavelmente já ouviu falar sobre governo de massaprogramas de vigilância cibernética (a menos que você esteja morando debaixo de uma rocha sem Wi-Fi), mas quanto você realmente sabe sobre eles? Hoje, compartilharemos todos os detalhes importantes, além de recomendar as melhores VPNs contra espionagem do governo que você pode usar para manter a NSA e o FBI fora do seu negócio.

A maioria das grandes potências do mundo hoje temserviços de inteligência doméstica, alguns dos quais são mais famosos que outros. Nos Estados Unidos, há a Agência de Segurança Nacional (NSA) e o Federal Bureau of Investigation (FBI), duas agências que foram manchetes nos últimos anos por se envolverem em bisbilhoteiros on-line e vigilância em massa. Recentemente, documentos vazados mostraram a extensão desses esforços de coleta de dados, o que levou muitos usuários da Internet a repensar a segurança de suas informações quando ficam on-line.

Como obter uma VPN GRÁTIS por 30 dias

Se você precisar de uma VPN por um curto período de tempo ao viajar, por exemplo, poderá obter nossa VPN de primeira linha gratuitamente. O ExpressVPN inclui uma garantia de devolução do dinheiro em 30 dias. Você precisará pagar pela assinatura, isso é fato, mas permite acesso total por 30 dias e, em seguida, você cancela para um reembolso total. Sua política de cancelamento sem perguntas faz jus ao seu nome.

O que a NSA e o FBI fazem?

O FBI foi fundada em 1908 com o objetivo de protegeros direitos e liberdades dos cidadãos dos Estados Unidos, ao mesmo tempo em que aplica a lei criminal em todo o país. Sua declaração de missão um tanto vaga dá ao FBI uma grande margem de manobra para realizar suas tarefas, que inclui desde a interrupção do crime organizado até a prevenção do terrorismo. O benefício original de ter um FBI é o acesso à inteligência e recursos do governo, além da capacidade de atravessar fronteiras estaduais sem problemas de jurisdição (algo que as forças policiais locais não podem fazer).

A NSA foi fundada em 1952 e é responsável pela gestão globalmonitoramento, coleta de informações e proteção de redes de comunicações dos EUA. Isso é realizado por meio de esforços de vigilância que incluem desde sistemas eletrônicos fisicamente danificados até escutas telefônicas e monitoramento da atividade da Internet. A descrição do trabalho da NSA é ainda menos precisa que a do FBI, permitindo que ela incline um número enorme de regras em nome da proteção dos cidadãos dos EUA e da integridade do governo dos EUA.

Por mais clichê que possa parecer, a maior parte do que o FBIe NSA pode fazer é classificado. As agências operam sob extremo sigilo, o que levou a inúmeras teorias da conspiração ao longo dos anos. Agentes do FBI são vistos usando óculos escuros perambulando em parques públicos, por exemplo, e a NSA coloca bugs eletrônicos em todos os detectores de fumaça produzidos comercialmente. Embora possa ter havido verdade em alguns desses rumores, nada se compara à paranóia provocada pela internet.

Quando pessoas comuns começaram a usar computadores,entrando na Internet e carregando telefones celulares nos bolsos, a NSA e o FBI notaram. Trilhões de dados pessoais eram carregados regularmente, todos por participantes dispostos a usar sites e mídias sociais. Foram desenvolvidas ferramentas para capturar e coletar essas informações, o que deu início à era da espionagem de dados e da vigilância em massa.

LEITURA RELACIONADA: Como fingir que você está em outro país, com uma VPN

Verificado a cibervisão: os vazamentos de Snowden

Em 2013, o ex-contratado da NSA e da CIA EdwardSnowden vazou documentos referentes aos esforços de vigilância em massa realizados por agências governamentais em todo o mundo. As revelações iniciais mostraram medidas extensas e invasivas tomadas pela NSA para espionar cidadãos dos EUA, viajantes estrangeiros e funcionários do governo visitante. Outros grupos de inteligência também foram envolvidos nesses ataques, fornecendo evidências de uma rede de cooperação entre governos.

Os vazamentos de Snowden revelaram um padrão deaumentando a vigilância da NSA e do FBI. Os dias de gravação de telefonemas e cópia de imagens das câmeras de segurança terminaram. Agora, essas agências podem coletar facilmente qualquer informação pessoal sobre alguém, geralmente sem um mandado e sem qualquer tipo de supervisão.

Abaixo está uma pequena lista de algumas das informações contidas nos primeiros vazamentos de Snowden. Para uma visão mais aprofundada, dê uma olhada na seguinte lista de revelações de Snowden.

- Existe uma brecha que permite às agências governamentais pesquisar nos registros de e-mail e telefone dos cidadãos dos EUA sem um mandado

- A agência de inteligência da Grã-Bretanha, GCHQ, interceptou comunicações por telefone e internet de políticos estrangeiros que visitam Londres

- O GCHQ utiliza cabos de fibra óptica para coletar mensagens de email globais, postagens no Facebook, históricos da Internet e muito mais. Esta informação é então compartilhada com a NSA

- A NSA acessou dados através de portas traseiras construídas em empresas de internet dos EUA, como Google e Facebook

- A NSA paga centenas de milhões de dólares por ano a várias empresas dos EUA em troca de acesso às suas redes

- A NSA espiona milhões de telefonemas, e-mails e mensagens de texto de cidadãos alemães e brasileiros comuns

- O governo dos EUA colocou bugs eletrônicos nos escritórios da União Europeia em Nova York, Washington e Bruxelas

- O governo dos EUA espia pelo menos 38 embaixadas estrangeiras usando uma variedade de métodos de vigilância

Por mais assustadores que pareçam os dados acima,pior. A NSA e o FBI têm acesso imediato a e-mails, registros telefônicos, mensagens de texto e muito mais. Eles não estão vinculados por fronteiras internacionais e até compartilham informações com outras agências de inteligência do governo. Os documentos obtidos em uma auditoria interna revelaram que a NSA quebrou suas próprias regras de privacidade milhares de vezes por ano, ilustrando quanta energia essas agências podem exercer e a pouca privacidade que temos online.

Programas de vigilância em massa do FBI e da NSA

Os documentos de Snowden indicavam a espionagem eos esforços de vigilância cibernética da NSA, do FBI e de outras agências governamentais são contínuos e invasivos. Se você possui um telefone celular, desliza o cartão de crédito ou usa a Internet, é provável que seus dados já tenham sido coletados e armazenados por pelo menos uma dessas agências.

Abaixo estão alguns dos programas de vigilância mais notáveis realizados pela NSA e pelo FBI.

- PRISM - Um sistema usado pela NSA para obteracesso ilimitado a comunicações privadas de usuários em nove serviços populares da Internet. As empresas que cooperam ativamente com o PRISM incluem Google, Apple, Microsoft, Yahoo e Facebook

- Carnívoro (DCS1000) - Software usado pelo FBI para monitorar email e comunicações eletrônicas. O Carnivore foi substituído por um software mais eficiente, capaz de bisbilhotar em grande escala

- EvilOlive - Um programa projetado para coletar earmazene grandes quantidades de metadados da Internet gerados por cidadãos americanos, incluindo endereços de remetente / destinatário de e-mail e carimbos de hora. O EvilOlive reuniu pelo menos um trilhão de registros até o final de 2012, com metade desse número sendo processado somente naquele ano

- ECHELON - ECHELON era originalmente um exércitoprograma de vigilância desenvolvido na década de 1960 para monitorar as comunicações dos funcionários da União Soviética. No final do século, evoluiu para além de aplicações militares e foi usada para interceptar comunicações privadas e comerciais de cidadãos dos EUA e cidadãos dos países dos Cinco Olhos. A existência do ECHELON foi confirmada pelas revelações de Snowden em 2015

- DISHFIRE - Um sistema de coleta gerenciado pela NSA e pelo GCHQ da Grã-Bretanha que reúne centenas de milhões de mensagens de texto de cidadãos de ambos os países diariamente

A Aliança de Inteligência dos Cinco Olhos

The Five Eyes é uma espionagem abrangentealiança entre Austrália, Canadá, Nova Zelândia, Reino Unido e Estados Unidos. Suas origens podem ser rastreadas até o período pós-Segunda Guerra Mundial, quando o sistema de vigilância ECHELON foi desenvolvido. Os países listados possuíam leis comuns semelhantes que impediam a vigilância doméstica em seus respectivos solos. Para obter melhores dados sobre movimentos dentro de suas fronteiras, eles formaram acordos que permitiam o compartilhamento de informações entre agências, ignorando ordenadamente as leis domésticas para garantir que todos estivessem sob vigilância.

O próprio Snowden descreveu o Five Eyes como umorganização que não responde às leis conhecidas de seus próprios países, o que coloca os defensores da privacidade em alerta. Além disso, os países do Five Eyes se expandiram para incluir uma participação limitada de até quatorze nações, acrescentando Dinamarca, França, Holanda, Alemanha, Bélgica, Itália, Espanha, Noruega e Suécia à lista.

O futuro da NSA e do FBI bisbilhotando

Estima-se que Snowden tenha copiado em qualquer lugar entre200.000 e 1,7 milhões de documentos. Apenas uma pequena porcentagem foi liberada ao público. Podemos ter apenas uma fração do quadro completo, mas o que sabemos é aterrorizante. À medida que a tecnologia avança, é provável que a NSA e o FBI encontrem maneiras mais eficientes de monitorar e coletar informações, dificultando a proteção da sua privacidade com o passar dos anos.

LEITURA RELACIONADA: O ExpressVPN é bloqueado na China? Leia isto para ver por que essa VPN ainda está funcionando na China

Proteger contra vigilância em massa e bisbilhotar online com uma VPN

O nível de acesso que a NSA e o FBI precisamas informações pessoais de todos são impressionantes. Mas, com cada nova tecnologia, eles implantam outra que aparece para proteger os usuários contra bisbilhoteiros e cibervigilância. As redes privadas virtuais estão atualmente ganhando força incrível, à medida que as pessoas as implantam para ajudar a proteger sua identidade e atividade na internet. Eles são rápidos, fáceis de usar e surpreendentemente eficazes para manter você seguro online.

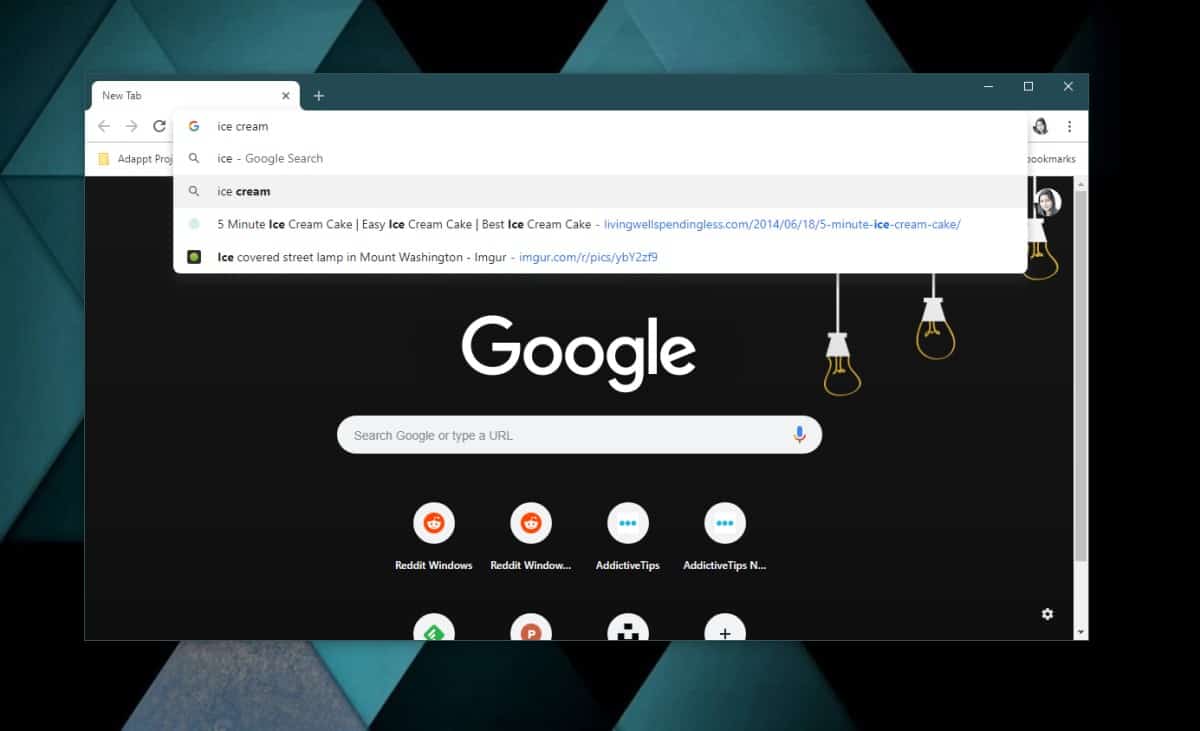

As VPNs funcionam criptografando dados antes que eles saiamseu dispositivo, tornando quase impossível determinar o conteúdo ou a origem de cada pacote. Você também obtém uma medida de anonimato substituindo seu endereço IP local por um dos servidores da VPN. Você poderá se manter seguro ao usar o Wi-Fi público, proteger contra tentativas de hackers, acessar sites censurados e desbloquear conteúdo restrito por região, como vídeos e programas de TV. Tudo o que você precisa fazer é escolher uma VPN, se inscrever e desfrutar de uma experiência privada na Internet.

Como avaliar a melhor VPN para privacidade

Mergulhando no mundo das VPNs e da privacidade onlinepode ser esmagador no começo. Existem protocolos de criptografia para pesquisa, políticas de registro para comparação, auditorias de segurança para filtrar e muito mais. Facilitamos o processo, fornecendo uma lista das VPNs recomendadas abaixo. Cada um foi escolhido com base nos seguintes critérios, garantindo que você sempre tenha a melhor experiência de VPN possível.

- Reputação - Usar uma VPN significa enviar todos os seus dadosatravés de seus servidores. Se você escolher uma empresa sem reputação, não há garantia de que suas informações não sejam compartilhadas com a NSA. Nossos provedores de VPN são todos bem estabelecidos e confiáveis pela comunidade de privacidade on-line para manter seus dados seguros, não importa o que

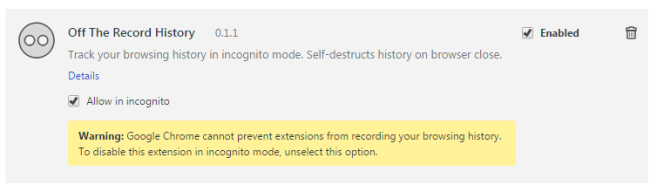

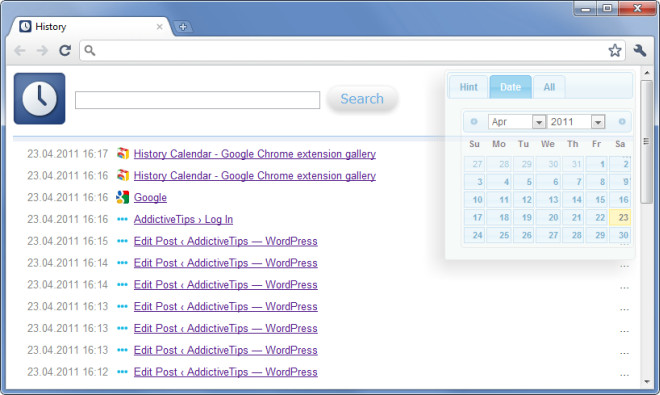

- Política de log - As VPNs podem registrar e armazenar suas informações apenascomo um provedor de serviços de internet local. Os registros possibilitam que as agências governamentais solicitem ou exijam cópias, o que coloca sua privacidade em risco. A melhor maneira de manter as informações seguras é garantir que elas não existam, e é por isso que as políticas de registro zero são um componente vital para sua privacidade online

- Jurisdição - Onde uma empresa VPN está registrada, é possívelenorme diferença. Se o serviço estiver localizado em um país do Five Eyes, eles estarão sujeitos às leis desses governos, o que significa que você não pode confiar neles para colocar a sua privacidade em primeiro lugar. É melhor escolher uma VPN que não seja baseada em um local de cinco ou quatorze olhos

- Protocolos de segurança e criptografia - Os provedores de VPN geralmente usam o OpenVPNprotocolo para tráfego e criptografia. Existem outras opções que podem trocar velocidade por privacidade adicional, no entanto, incluindo encapsulamento SSH e SSL. Ambas são excelentes alternativas quando você precisa de mais segurança ou anonimato

- Métodos de Pagamento - Pagar por uma VPN deixa um rastro de papel,especialmente se você usar um cartão de crédito vinculado à sua identidade. Ao usar uma criptomoeda como bitcoin, você pode obter um serviço VPN que não está diretamente associado ao seu nome

1. ExpressVPN

ExpressVPN é um provedor VPN bem estabelecidocom uma excelente reputação de velocidade e segurança. Você nunca terá problemas para encontrar um servidor rápido na rede da empresa de 3.000 nós em 94 países diferentes. O software de teste de velocidade integrado permite que você analise a taxa de download e as pontuações de latência de todas as conexões, e depois mude para um servidor melhor em um instante. E como o ExpressVPN oferece largura de banda ilimitada e sem restrições no tráfego P2P ou torrent, você desejará todos os pedaços de velocidade extra que conseguir!

Ficar seguro online não é um problema comExpressVPN. Tudo o que sai do computador é bloqueado pela criptografia AES de 256 bits e apoiado por uma política de registro zero no tráfego, solicitações de DNS e endereços IP. O software personalizado garante que sua identidade nunca escape com a proteção contra vazamentos de DNS e um interruptor automático de interrupção. O ExpressVPN fornece as ferramentas necessárias para derrotar a vigilância em massa, enquanto você desfruta de uma Internet rápida e irrestrita.

Recursos do ExpressVPN:

- Recursos de anonimato que mantêm sua Internet privada, mesmo em países como China e Turquia

- Aceita pagamentos bitcoin através do BitPay para assinaturas fáceis e anônimas

- Sem restrições de largura de banda, downloads de rede P2P ou tráfego de torrent

- Acesso confiável aos fluxos da Netflix por meio do site e dos aplicativos

Leia nossa análise completa do ExpressVPN.

- Desbloquear Netflix, iPlayer, Hulu, Amazon Prime

- Servidores mais rápidos que testamos

- Torrent / P2P permitido

- Política estrita de não registro

- Atendimento ao cliente 24/7.

- Um pouco mais caro do que algumas outras opções.

2. NordVPN

O recurso de destaque da NordVPN é sua incrível redede servidores, mais de 5000 em 61 países diferentes. A lista também cresce constantemente, oferecendo aos usuários mais opções de conexão e melhores velocidades de download. Um benefício exclusivo dessa rede incrível é como o NordVPN a utiliza para fornecer recursos personalizados de velocidade e privacidade. Precisa de downloads P2P mais rápidos? Existem servidores encarregados de fazer exatamente isso. Também há servidores de criptografia dupla e roteamento de cebola que oferecem uma quantidade incrível de segurança. Tudo o que você precisa fazer é fazer login, escolher um nó e pronto!

O NordVPN amplia ainda mais seus recursos de privacidade comuma política incrível de registro zero que abrange tudo, desde registros de largura de banda até tráfego, registros de data e hora e até endereços IP. É uma das mais abrangentes do setor e garante que nenhuma de suas informações permaneça nos servidores da NordVPN. O tráfego também é bloqueado com a criptografia AES de 256 bits com os recursos kill switch e proteção contra vazamento de DNS na maioria das versões do software personalizado da NordVPN.

Mais dos principais recursos do NordVPN:

- Servidores que oferecem recursos especializados, como downloads mais rápidos de P2P, criptografia dupla, roteamento de cebola e proteção DDoS

- Uma conexão privada com a internet, mesmo em países como China, Rússia e Turquia

- Largura de banda ilimitada e sem restrições no tráfego P2P ou downloads de torrent

- Acesso confiável aos fluxos do Netflix, mesmo quando outras VPNs estão bloqueadas

- Inscreva-se no bitcoin para obter anonimato extra

Leia nossa análise completa do NordVPN.

- Planos muito acessíveis

- Número impressionante de servidores

- Fortes recursos de segurança

- Proteção de dados "dupla"

- Suporte ao chat ao vivo está disponível.

- Não muito

- Às vezes, os aplicativos podem demorar para se conectar.

3. IPVanish

A IPVanish quer que a Internet seja gratuita, aberta eseguro para todos. Para ajudar a cumprir essa promessa, o IPVanish possui alguns dos recursos de privacidade mais robustos e confiáveis do mercado. Começa com a criptografia AES de 256 bits, que agrupa os dados em criptografia complexa para tornar impossível a leitura. Uma vez que seus dados passam pelos servidores, apenas um rastro é deixado para trás, tudo graças a uma política estrita de registro zero em todo o tráfego. O software personalizado para desktops e smartphones também fornece proteção contra vazamento de DNS e um interruptor automático de interrupção para garantir que sua identidade permaneça oculta, mesmo se você perder sua conexão.

A IPVanish possui uma rede incrível de mais de 1300servidores em 60 países diferentes com 40.000 endereços IP combinados compartilhados entre seus usuários. Isso garante que você sempre encontre um servidor aberto e rápido no local necessário. Os downloads são rápidos e ilimitados, sem restrições de velocidade, e se você deseja capturar um arquivo torrent ou usar uma rede P2P, o IPVanish não se opõe!

Visão geral dos recursos do IPVanish:

- Velocidades de conexão incríveis, perfeitas para fluxos de filmes em HD, 4K e ultra HD

- Software leve para dispositivos Windows, Mac, Linux, iOS e Android

- Baixe filmes e programas de TV através do BitTorrent com total anonimato

- Pague com bitcoins para aumentar o anonimato

Leia nossa análise completa do IPVanish.

Como obter uma VPN GRÁTIS por 30 dias

Se você precisar de uma VPN por um curto período de tempo ao viajar, por exemplo, poderá obter nossa VPN de primeira linha gratuitamente. O ExpressVPN inclui uma garantia de devolução do dinheiro em 30 dias. Você precisará pagar pela assinatura, isso é fato, mas permite acesso total por 30 dias e, em seguida, você cancela para um reembolso total. Sua política de cancelamento sem perguntas faz jus ao seu nome.

Comentários