Se você nunca teve os certificados raiz explicados antes, o tópico pode parecer assustador. No guia de hoje, abordaremos todos os pontos principaisdo processo de criptografia que você precisa conhecer para tomar decisões mais seguras on-line. Além disso, abordaremos as três melhores VPNs para ajudar a aprimorar sua segurança na Internet.

A criptografia tem um papel simples no mundo digital: agrupar os dados em uma capa de segurança para que somente o destinatário pretendido possa lê-los. O processo é muito parecido com a criação de uma chave e um cofre para cada informação que sai do seu computador. A criptografia por trás do processo é incrivelmente complexa, assim como o processo usado para iniciar a troca e verificar as chaves. Afinal, criar um bloqueio inquebrável não é muito bom se alguém puder pegar a chave.

É aqui que os certificados entram em jogo. Esses pequenos arquivos são uma parte fundamental da criptografia de chave pública usada pelos navegadores e sites HTTPS para validar certos tipos de criptografia. Em outras palavras, os certificados garantem que todos sejam quem eles afirmam ser, impedindo que hackers mal-intencionados e terceiros invasores entrem e espionem sua atividade.

Os certificados raiz estão no coração de todosistema de certificação para garantir que funcionem conforme o planejado. É um mundo complexo, com muito jargão para percorrer, mas saber como os certificados funcionam pode fornecer uma compreensão muito melhor de como a Internet opera no dia a dia. Continue lendo para obter um guia sobre certificados raiz e seu papel na privacidade e segurança online.

Como obter uma VPN GRÁTIS por 30 dias

Se você precisar de uma VPN por um curto período de tempo ao viajar, por exemplo, poderá obter nossa VPN de primeira linha gratuitamente. O ExpressVPN inclui uma garantia de devolução do dinheiro em 30 dias. Você precisará pagar pela assinatura, isso é fato, mas permite acesso total por 30 dias e, em seguida, você cancela para um reembolso total. Sua política de cancelamento sem perguntas faz jus ao seu nome.

Criptografia de chave pública e privada

Antes que possamos pular para certificados raiz, háExistem alguns termos gerais de criptografia com os quais você deve se familiarizar. Criptografia simétrica e assimétrica são dois métodos de proteção de dados que envolvem a geração de chaves que desbloqueiam um código de criptografia muito específico. Cada método faz as coisas um pouco diferentes. Para nossos propósitos, a criptografia de chave pública é a mais importante.

Criptografia de chave pública (assimétrica) - Duas chaves matematicamente correspondentes são geradas: uma chave pública e uma chave privada. Qualquer coisa criptografada usando uma chave só pode ser descriptografada pela outra. A mesma chave não pode descriptografar os dados criptografados anteriormente.

Criptografia de chave privada (simétrica) - Duas chaves privadas idênticas são geradas no momento em que os dados são criptografados. Qualquer pessoa com uma dessas chaves pode criptografar e descriptografar dados protegidos pela outra chave.

A criptografia assimétrica é incrivelmente útil paraverificar a origem dos dados criptografados. Se você tiver uma chave pública e seu amigo tiver a chave privada correspondente, poderá usá-los para trocar mensagens com segurança. Escreva uma nota e criptografe-a usando sua chave, sabendo que ninguém pode lê-la, nem você mesmo! Quando seu amigo receber a mensagem, ele saberá que ela veio de você porque a chave dele pode descriptografá-la. É uma forma simples de verificação de identidade, mas cria a base de um sistema de segurança incrivelmente útil que alimenta o mundo digital.

Criptografia e HTTPS

Com os dois tipos de criptografia fora do caminho,vamos para a versão de comunicação privada da Web, HTTPS. O "S" adicionado ao final do HTTP significa "seguro", você provavelmente o reconhece pelo pequeno ícone de cadeado que geralmente aparece na caixa de URL do seu navegador. Na prática, o HTTPS é simplesmente HTTP (Hyper Text Transfer Protocol) padrão, com um pouco de criptografia SSL (Secure Socket Layer) adicionada na parte superior. Ele basicamente garante que o tráfego padrão da Internet não possa ser lido por terceiros e usa criptografia e certificados para fazer isso.

Quando você visita um site que usa HTTPS, uma conversa ocorre entre o navegador e o site que você está tentando acessar. Seu navegador inicia o processo e solicita alguns dados seguros. O site responde e envia sua chave pública. Seu navegador usa a chave pública para criptografar dados que somente o site pode descriptografar (usando sua chave privada correspondente). Quando o site envia algo de volta, seu navegador usa a chave pública para descriptografar os dados criptografados pela chave privada do servidor e assim por diante.

O único problema com essa parte do processoé que não há como saber se os proprietários das chaves são quem eles alegam ser. Qualquer um poderia teoricamente assumir o controle de uma chave pública ou privada e se disfarçar como seu site HTTPS favorito, o que não é seguro. É aqui que os certificados e as autoridades de certificação entram em cena.

LEITURA RELACIONADA: O que é o seqüestro de DNS, explicado: como parar o seqüestro de DNS?

Sobre certificados e autoridades de certificação

Os certificados são um pouco como passaportes ou umcarteira de motorista para dados criptografados. Cada um é emitido por uma Autoridade de Certificação (CA) confiável, que permite que eles sejam verificados e distribuídos apenas a partes legítimas. O processo de obtenção e utilização de um certificado para um site HTTPS é mais ou menos assim:

- Para proteger um site com HTTPS, um administrador deve solicitar um certificado a uma autoridade de certificação.

- Após verificar a autenticidade do administrador, a CA gera uma chave pública e privada para o site usar.

- A chave pública é assinada pela CA, que a criptografa com sua própria chave privada.

- O proprietário do site recebe uma versão criptografada e não criptografada da chave pública.

- O site é protegido com HTTPS e enviará a chave pública aos navegadores que fazem solicitações de dados.

Com os certificados em jogo, o processo dea conexão com um site HTTPS agora tem uma etapa extra. Seu navegador solicita dados de um site HTTPS. O site responde e envia sua chave pública. Seu navegador descriptografa a chave e verifica a assinatura para garantir que ela tenha sido gerada pela Autoridade de Certificação e seja válida. Se for, a transação continua normalmente, com todos os dados sendo criptografados nos dois sentidos.

Certificados raiz

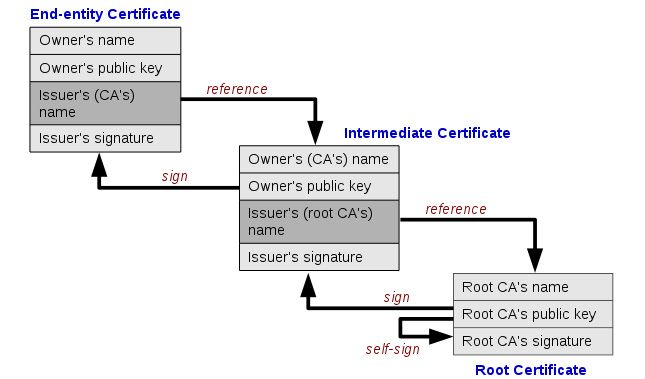

Certificados são concedidos a sites HTTPSpelas autoridades de certificação em uma espécie de estrutura semelhante à árvore. Cada verificação se estende para criar novos certificados, mas também faz referência ao certificado que veio antes dela. Tudo isso pode ser rastreado até um certificado principal que originou o processo de assinatura. Isso é conhecido como certificado raiz e eles formam a raiz que garante que toda a cadeia de validação seja confiável.

Um exemplo provavelmente está em ordem. Digamos que você queira iniciar seu próprio site que usa HTTPS. Você entra em contato com uma autoridade de certificação e solicita um certificado. Eles verificam que você é quem afirma ser, recebe um pequeno pagamento e emite suas chaves. Porém, esta CA não é uma autoridade de certificação raiz. O certificado que você recebeu foi emitido por outra CA. Por sua vez, o certificado dessa autoridade de certificação foi emitido por outra autoridade de certificação e assim por diante. Eventualmente, a parte emissora pode ser rastreada até um certificado raiz, tornando os demais certificados intermediários que formam uma cadeia de verificação.

Existem centenas de autoridades de certificação emoperação em todo o mundo que distribui certificados para uma variedade de negócios. Porém, os certificados raiz são incrivelmente importantes, e é por isso que geralmente são liberados apenas por desenvolvedores de sistemas operacionais como Microsoft e Apple e alguns desenvolvedores de navegadores como Mozilla e Opera.

Como é um certificado?

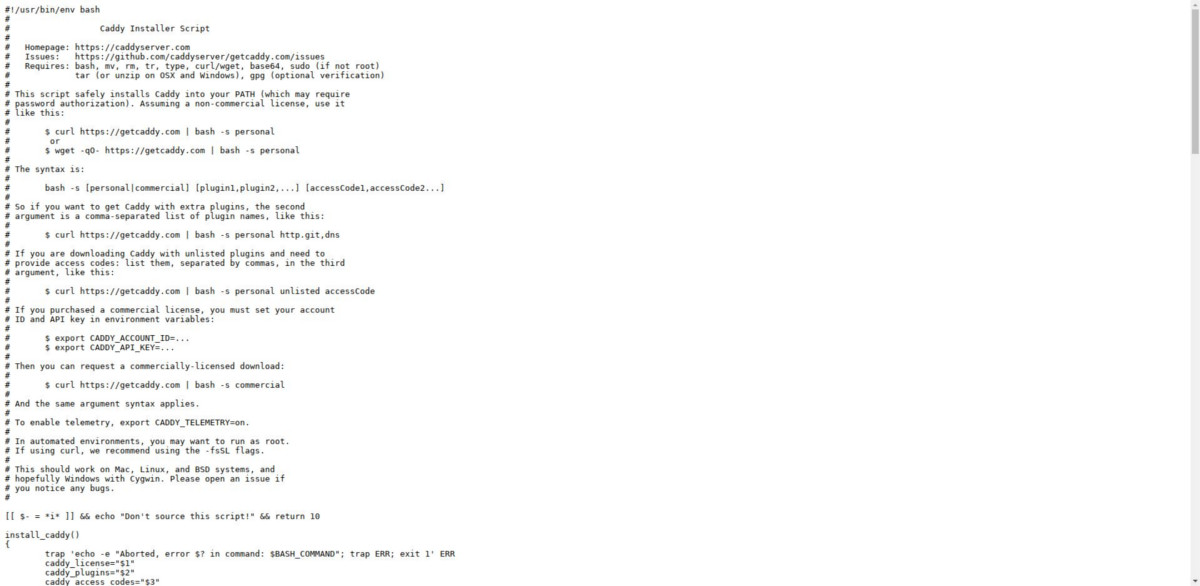

Certificados são arquivos como qualquer outro. Eles são incrivelmente pequenos, não têm mais do que alguns KB, o que os torna fáceis e rápidos de transferir entre servidores e qualquer tipo de dispositivo conectado. Você encontrará alguns no sistema operacional local pesquisando a extensão .crt. Apenas certifique-se de não excluir ou alterar nenhum deles, pois isso pode causar alguns problemas sérios.

A abertura de um certificado em um editor de texto mostra umabloco de números e letras aleatórios gerados por um algoritmo complexo de criptografia. Essa é a chave de cifra que desbloqueia a criptografia correspondente criada usando a chave privada emparelhada. O arquivo não faz muito sentido para os olhos humanos, mas quando um certificado entra em funcionamento, ele realiza muito.

RELACIONADOS: Vishing Explained: O que é o phishing de chamada de voz e como se proteger

Certificados falsos e CAs falsas

O objetivo do sistema de certificados é adicionaruma camada de confiança no processo de troca de chaves. Se um site ou a identidade de um desenvolvedor de software puder ser comprovado, a transação é segura. Problemas surgem no sistema de verificação, no entanto. Sabe-se que existem certificados falsos e pelo menos uma CA foi descoberta emitindo certificados falsos. A maioria delas é gerada a partir de manobras no nível do governo realizadas em segredo, embora hackers individuais também sejam capazes de comprometer o sistema.

Da perspectiva do usuário final, há muitopouco podemos fazer para impedir que certificados falsos causem danos. A melhor proteção é assistir aos sites que estamos usando e evitá-los, se parecerem um pouco suspeitos. Cabe inteiramente às autoridades de certificação detectar e remover fontes falsas quando e se elas surgirem. Existem maneiras de remover certificados raiz do seu próprio sistema operacional, mas geralmente é considerada uma ação infrutífera que causa mais danos do que benefícios.

Permanecendo seguro com uma VPN

Embora o ônus da segurança com certificadosdepende das autoridades de certificação, os usuários têm algumas ferramentas que podem ajudar a estabilizar outras partes da internet. As redes privadas virtuais são um dos métodos mais usados para criptografar e anonimizar o tráfego online. Com uma VPN, você evita uma variedade de ataques intermediários direcionados a provedores de serviços de Internet locais e a usuários cujos dados não são criptografados. É uma forma de privacidade no nível básico, mas é notavelmente eficaz.

As VPNs são fáceis de usar e oferecem uma ampla variedade derecursos que vão muito além do anonimato e da segurança online. Para iniciantes, você poderá alterar sua localização virtual para acessar vídeos com restrições geográficas de outros países, proteger seus dispositivos móveis contra conexões Wi-Fi públicas prejudiciais, ignorar bloqueios de censura, derrotar a limitação do ISP e até ocultar o tráfego dos ISPs. e esforços de vigilância em massa. Tudo o que você precisa fazer é escolher uma VPN confiável, executar o software e pronto.

Abaixo estão alguns serviços VPN recomendados que dão alta prioridade à privacidade e segurança. Experimente qualquer um deles e você verá o quão direta e poderosa uma boa VPN pode ser.

1. ExpressVPN

ExpressVPN tem tudo a ver com velocidade. A empresa administra uma grande rede de mais de 3.000 servidores em 94 países diferentes, fornecendo aos usuários acesso conveniente a conexões sem atraso, não importando onde estejam localizadas. Cada um desses servidores oferece velocidades incríveis durante todo o dia, mesmo em períodos de pico de uso ou alta carga do usuário. O melhor de tudo é que você pode verificar a pontuação de latência e velocidade de um servidor no software da ExpressVPN e alterar os locais instantaneamente, garantindo que você sempre encontre a conexão mais rápida possível.

Outros recursos que amamos no ExpressVPN:

- Aplicativos personalizados fáceis de usar para Windows, Mac, Linux, iOS e muito mais.

- Acesso confiável à Netflix, mesmo quando outras VPNs estão bloqueadas.

- Largura de banda ilimitada, sem limite de velocidade e sem aceleração.

- Proteção contra vazamento de DNS e um interruptor automático de interrupção.

- Ótimo para contornar a censura em países como a China.

Leia nossa análise completa do ExpressVPN.

- OFERTA ESPECIAL: 3 meses grátis (49% de desconto - link abaixo)

- Serve rapidamente com perda mínima de velocidade

- Criptografia AES-256 de nível governamental

- Política estrita de não registro em log

- Suporte de bate-papo ao vivo.

- Um pouco mais caro do que algumas outras opções.

2. NordVPN

O NordVPN é uma VPN bem conhecida e altamente respeitada. A empresa possui uma rede absolutamente massiva de servidores, mais de 5.200 em 60 países diferentes, que podem ser os maiores de todo o mercado VPN. Isso oferece uma variedade impressionante de opções quando você precisa selecionar uma conexão fora do país para transmissão de vídeo ou ignorar bloqueios de censura. A rede inteira de servidores da NordVPN também é incrivelmente rápida e você obtém acesso a essa velocidade sem sacrificar um pingo de privacidade ou segurança.

Alguns dos melhores recursos do NordVPN:

- Fortes recursos de privacidade permitem acesso aberto à Internet, mesmo em países com muita censura, como a China.

- Política de registro zero que abrange tudo, desde tráfego até largura de banda, endereços IP e registros de data e hora.

- Servidores de criptografia dupla exclusivos que agrupam dados na criptografia SSL de 2048 bits.

- Uma excelente VPN com acesso rápido e confiável à Netflix.

Leia nossa análise completa do NordVPN.

- OFERTA ESPECIAL: plano de 3 anos (75% de desconto - link abaixo)

- Sem limites de largura de banda

- Permite múltiplas conexões (6 dispositivos)

- VPN dupla extra segura para criptografia de dados

- Atendimento ao cliente 24/7.

- Muito pouco

- O processamento do reembolso pode levar até 30 dias.

3. IPVanish

O IPVanish é uma ótima VPN para quem desejapermaneça invisível online. Ele começa com uma forte criptografia AES de 256 bits para todos os seus dados, agrupando tudo em um shell inquebrável que o mantém oculto à medida que viaja pelo seu ISP. Essa criptografia é copiada com uma política incrível de registro zero em todo o tráfego que passa pelos servidores da IPVanish. A rede em si tem mais de 850 nós, cobrindo 60 países diferentes, com mais de 40.000 endereços IP a serem usados. Toda vez que você se conecta ao IPVanish, deixa sua identidade pessoal para trás, tornando toda a Internet o mais aberta e segura possível.

O IPVanish também vem com os seguintes recursos:

- Software rápido e fácil de usar para PC, laptops, smartphones, Chromebooks e tablets.

- Largura de banda ilimitada, sem limite de velocidade e sem restrições no tráfego P2P ou torrent.

- Downloads seguros, rápidos e anônimos, ideais para usuários de torrent e Kodi.

- Perfeito para ignorar filtros de censura e acessar conteúdo bloqueado.

Leia nossa análise completa do IPVanish.

Como obter uma VPN GRÁTIS por 30 dias

Se você precisar de uma VPN por um curto período de tempo ao viajar, por exemplo, poderá obter nossa VPN de primeira linha gratuitamente. O ExpressVPN inclui uma garantia de devolução do dinheiro em 30 dias. Você precisará pagar pela assinatura, isso é fato, mas permite acesso total por 30 dias e, em seguida, você cancela para um reembolso total. Sua política de cancelamento sem perguntas faz jus ao seu nome.

Comentários