Linux este cunoscut pentru faptul că necesită o parolăorice la sistemul de bază. Din această cauză, mulți consideră că Linux este un pic mai sigur decât majoritatea sistemelor de operare (deși nu este perfect în niciun fel). Dețineți o parolă puternică și o politică de sudoer bună este excelent, dar nu are o probă de prost, și uneori nu este suficient să vă protejeze. Acesta este motivul pentru care mulți din domeniul securității s-au ocupat de utilizarea autentificării cu doi factori pe Linux

În acest articol, vom examina cum să activăm autentificarea cu doi factori pe Linux folosind Google Authenticator.

Instalare

Utilizarea Google Authenticator este posibilă, datorită unui plugin pam. Utilizați acest plugin cu GDM (și alți manageri de desktop care îl acceptă). Iată cum se instalează pe computerul Linux.

Notă: Înainte de a configura acest plugin pe computerul dvs. Linux, accesați Google Play Store (sau) Apple App Store și descărcați Google Authenticator, deoarece este o parte cheie a acestui tutorial.

Ubuntu

sudo apt install libpam-google-authenticator

Debian

sudo apt-get install libpam-google-authenticator

Arch Linux

Arch Linux nu acceptă pam Googlemodul implicit de autentificare în mod implicit. Utilizatorii vor avea în schimb nevoie de a apuca și compila modulul printr-un pachet AUR. Descărcați cea mai recentă versiune a PKGBUILD sau orientați-vă asistentul preferat de AUR pentru a-l funcționa.

Fedora

sudo dnf install google-authenticator

OpenSUSE

sudo zypper install google-authenticator-libpam

Alte Linux-uri

Codul sursă pentru versiunea Linux a GoogleAutentificatorul, precum și pluginul libpam utilizat în acest ghid sunt disponibile pe Github. Dacă utilizați o distribuție Linux netradițională, mergeți aici și urmați instrucțiunile din pagină. Instrucțiunile vă pot ajuta să o compilați din sursă.

Configurați Google Authenticator pe Linux

Un fișier de configurare are nevoie de editare înainte ca pam să funcționeze cu pluginul de autentificare Google. Pentru a modifica acest fișier de configurare, deschideți o fereastră de terminal. În interiorul terminalului, executați:

sudo nano /etc/pam.d/common-auth

În fișierul comun-auth, sunt multeuita-te la. O mulțime de comentarii și note pentru modul în care sistemul ar trebui să utilizeze setările de autentificare între serviciile de pe Linux. Ignorați toate acestea în fișier și derulați până la „# aici sunt modulele per-pachet (blocul„ Primar ”)”. Mutați cursorul de sub el cu tasta săgeată în jos și apăsați Enter pentru a crea o nouă linie. Apoi scrieți acest lucru:

auth required pam_google_authenticator.so

După scrierea acestei linii noi, apăsați CTRL + O pentru a salva editarea. Apoi apăsați CTRL + X pentru a ieși din Nano.

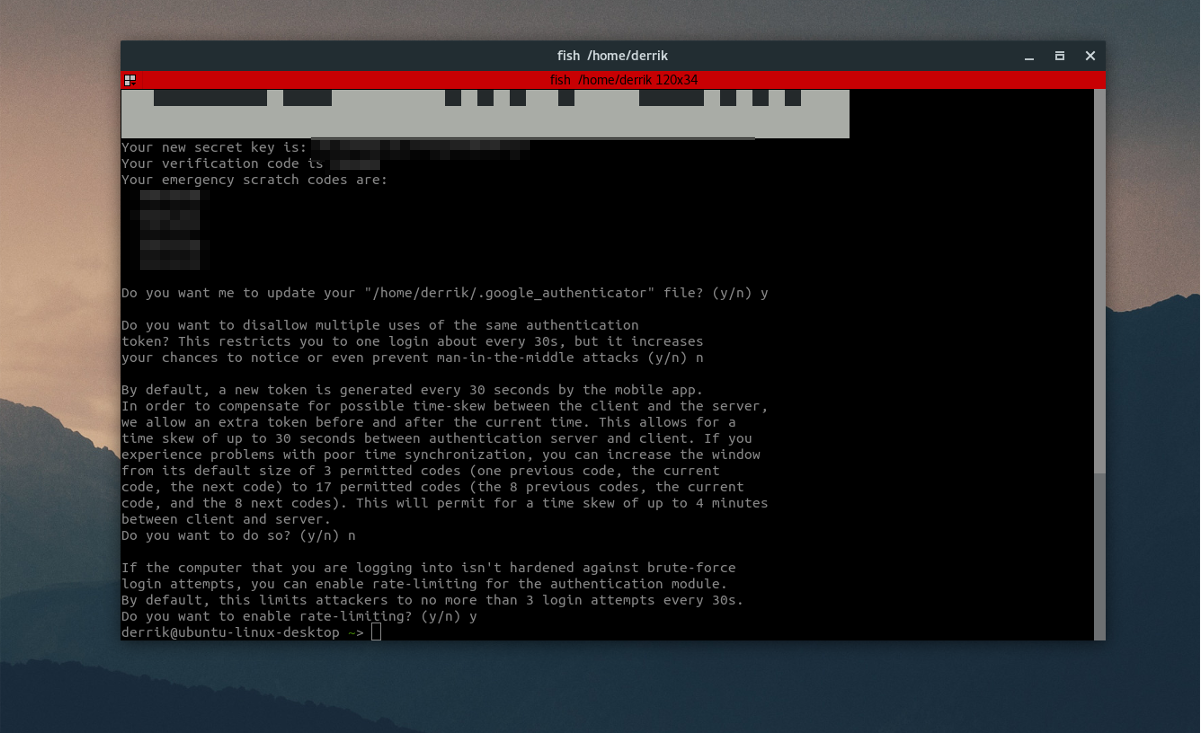

Apoi, reveniți la terminal și introduceți „google-autentificator”. Atunci vi se va cere să răspundeți la unele întrebări.

Prima întrebare pe care Google Authenticator o pune este „Doriți ca tokenurile de autentificare să fie bazate în timp”. Răspundeți „da” apăsând pe tastatură.

După răspunsul la această întrebare, instrumentul va imprima o nouă cheie secretă, împreună cu unele coduri de urgență. Scrieți acest cod, deoarece este important.

Continuați și răspundeți la următoarele trei întrebări ca „da”, urmate de „nu” și „nu”.

Ultima întrebare pe care o pune autentificatorul trebuie să o facăcu limitarea ratei. Această setare atunci când este activată, face ca Google Authenticator să permită doar 3 încercări de încercare / eșec la fiecare 30 de secunde. Din motive de securitate, vă recomandăm să răspundeți la acest lucru, dar este bine să răspundeți dacă limitarea ratei nu este ceva care vă interesează.

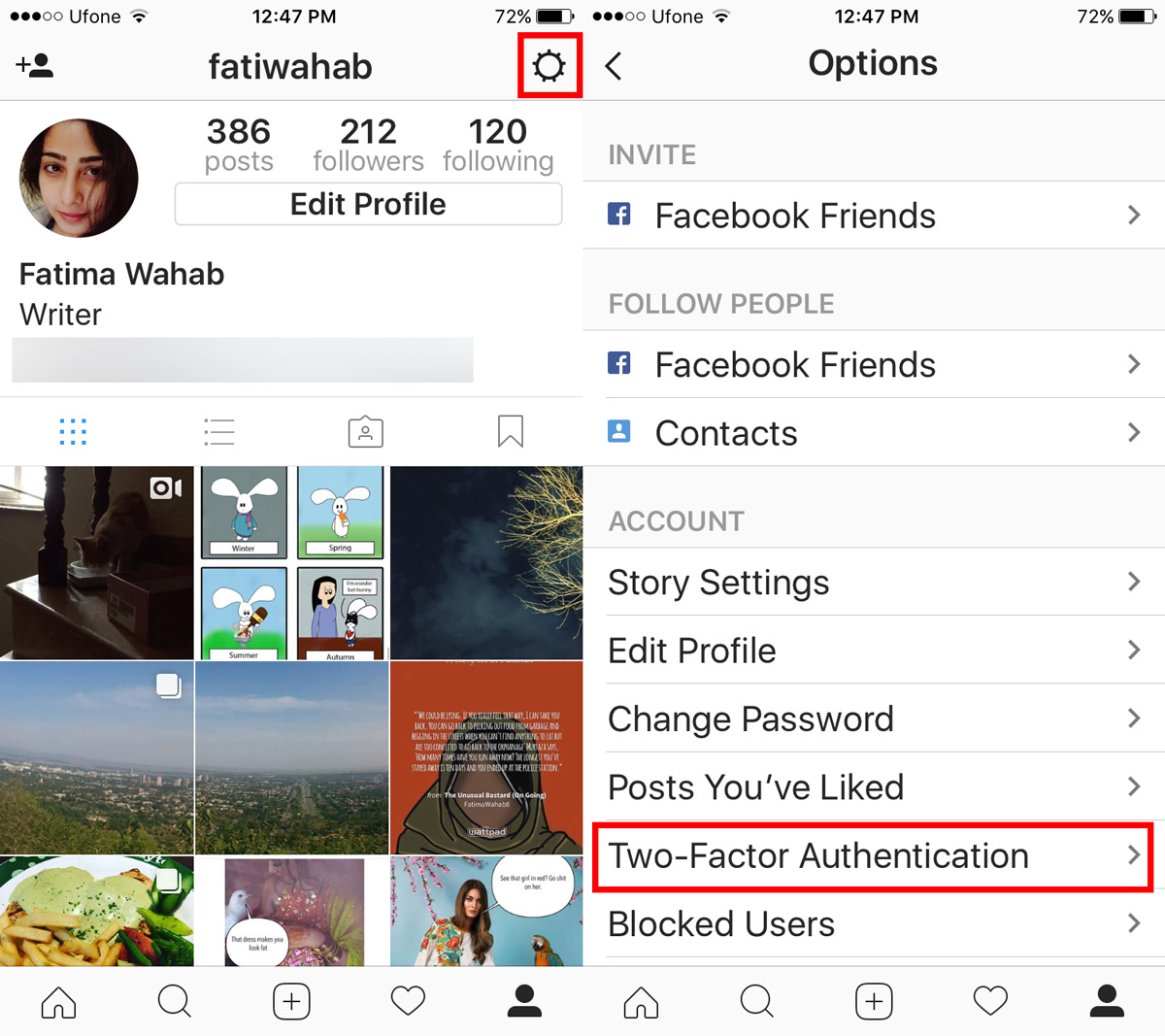

Configurarea Google Authenticator

Partea Linux a lucrurilor funcționează. Acum este timpul să configurați aplicația Google Authenticator astfel încât să funcționeze cu noua configurație. Pentru a începe, deschideți aplicația și selectați opțiunea „introduceți o cheie furnizată”. Aceasta creează o zonă „introduceți detaliile contului”.

În acest domeniu, trebuie completate două lucruri: numele computerului pe care îl folosești autentificatorul, precum și cheia secretă pe care ai notat-o mai devreme. Completați ambele, iar Google Authenticator va fi operațional.

Logare

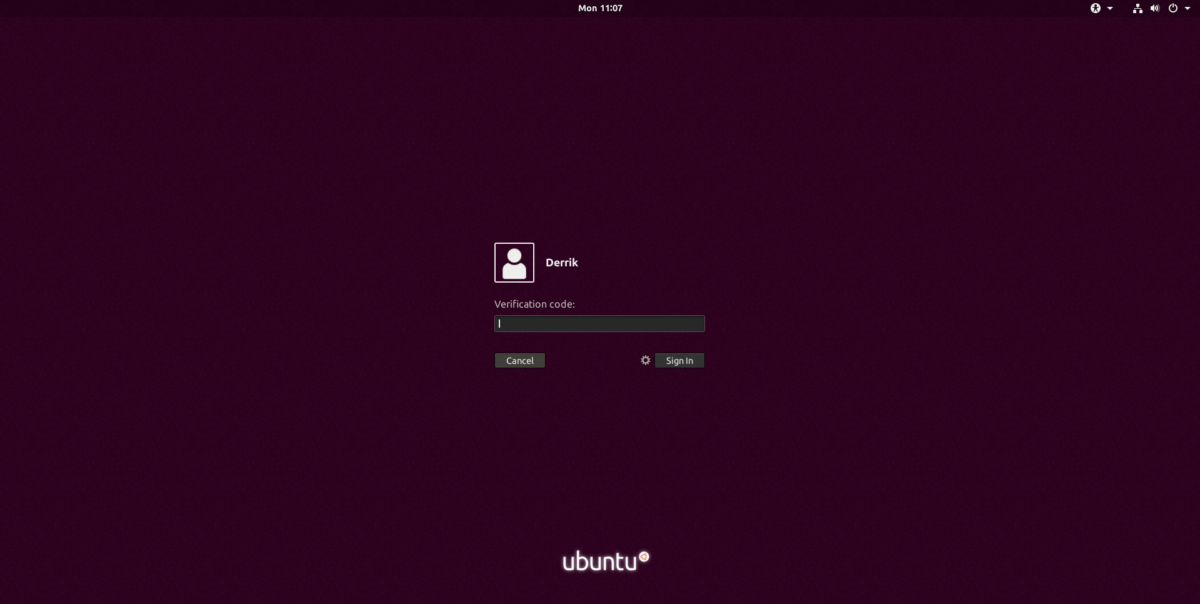

Ați configurat Google Authenticator pe Linuxprecum și dispozitivul dvs. mobil și totul funcționează împreună așa cum trebuie. Pentru a vă autentifica, selectați utilizatorul în GDM (sau LightDM etc). Imediat după selectarea utilizatorului, sistemul de operare vă va solicita un cod de autentificare. Deschideți dispozitivul mobil, accesați Google Authenticator și introduceți codul care apare în managerul de conectare.

Dacă codul are succes, veți putea să introduceți parola utilizatorului.

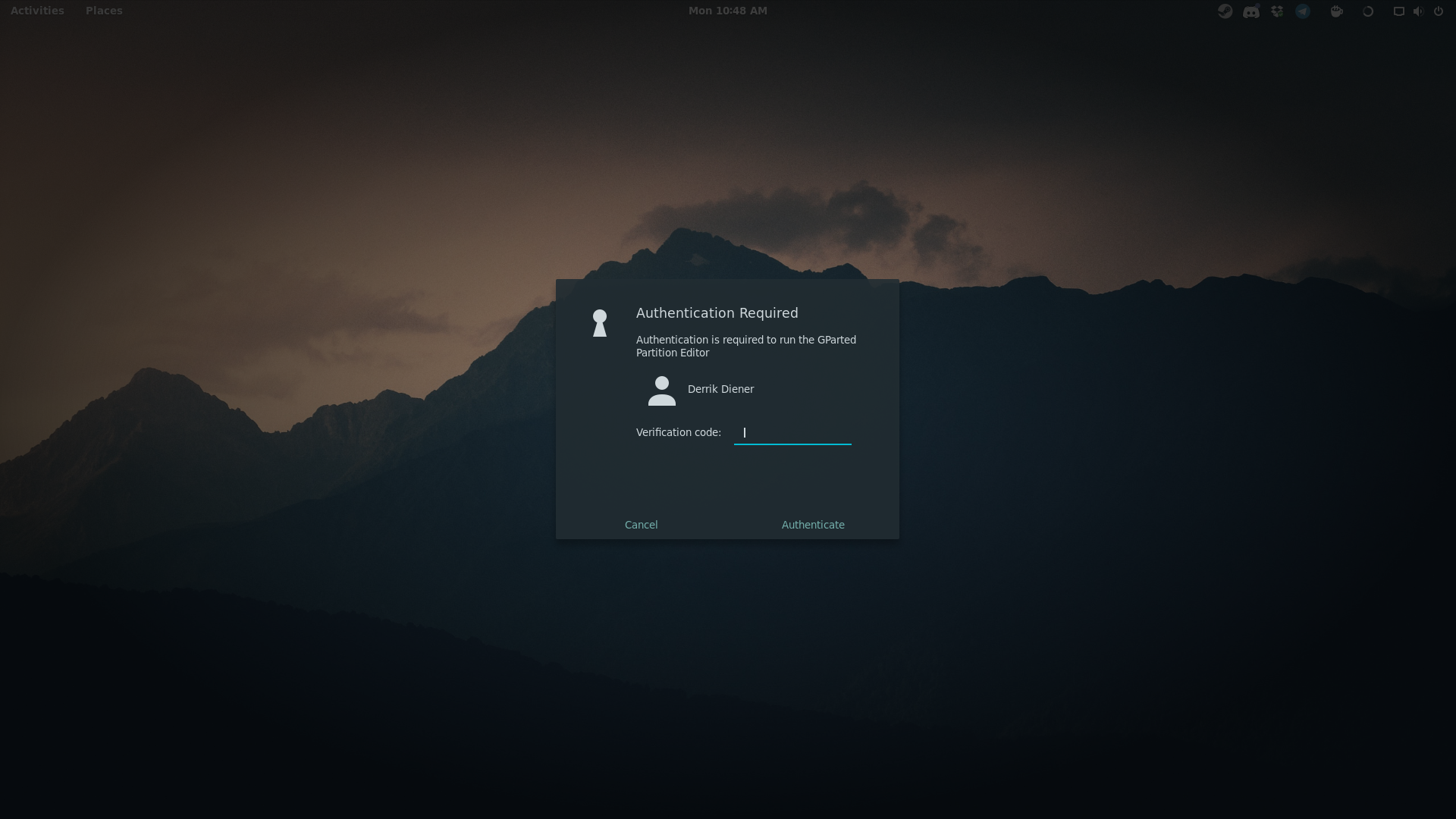

Notă: configurarea Google Authenticator pe Linux nu afectează doar managerul de conectare. În schimb, de fiecare dată când un utilizator încearcă să obțină acces root, să acceseze privilegii sudo sau să facă orice necesită o parolă, este necesar un cod de autentificare.

Concluzie

Având în mod direct doi factori de autentificareconectat la desktopul Linux adaugă un nivel suplimentar de securitate care ar trebui să fie acolo implicit. Cu această opțiune, este mult mai greu să obțineți acces la sistemul cuiva.

Uneori, doi factori pot fi obișnuiți (cum ar fi dacă ești prea lent pentru autentificator), dar, în general, este un plus bun pentru orice manager de desktop Linux.

Comentarii