SSH este o tehnologie excelentă; îl puteți folosi pentru a ascundeTraficul VPN cu acesta, vă asigură conexiunea la site-uri web și multe altele. Singura problemă este de fiecare dată când încercați să vă conectați la o mașină de la distanță, trebuie să introduceți parola și acest lucru poate fi obositor. Dacă sunteți un dezvoltator care dorește să se conecteze simultan la o mulțime de mașini prin SSH cu un script Bash sau doar cineva care folosește Secure Shell și este bolnav să introducă parole, există o soluție: SSH fără parolă. Acest proces presupune generarea unei chei SSH sigure pe mașina gazdă și partajarea acesteia ca modalitate de acces la computer. Acest lucru va permite oricui cu cheia să se autentifice, chiar dacă nu știe parola. Iată cum se poate merge.

Ce sunt cheile SSH?

O cheie SSH este un fișier de identificare unic careeste utilizat cu Secure Shell. Scopul acestor chei este de a oferi utilizatorului o identitate unică și de a le marca drept „de încredere” la logare. Aceste chei sunt mai mult decât fișiere care dovedesc identitatea cuiva. De fapt, SSH permite utilizatorilor să se autentifice cu o cheie și nu cu o parolă. Înțeles, în loc să fii obligat să introduci o parolă de fiecare dată când te autentifici prin SSH, folosești tasta SSH.

Cheia SSH este plasată undeva în siguranță pe instalarea Linux, iar de acolo, puteți să vă conectați la mașina de la distanță atât cât doriți fără o parolă.

Generarea de chei SSH securizate

Generarea unei chei SSH sigure necesită mai întâi astaSSH este în funcțiune. Înțelegeți că acest lucru nu înseamnă neapărat că trebuie să aveți un server SSH. Doar că instrumentele de bază și tehnologiile SSH rulează pe computerul Linux. Nu sunteți sigur cum să configurați SSH? Urmați ghidul nostru aici.

Generează întotdeauna cheile SSH pe sistemul care găzduiește serverul SSH. Nu încercați să le generați pe server care nu găzduiește o sesiune SSH și să le copiați pe mașina gazdă SSH. Nu va funcționa.

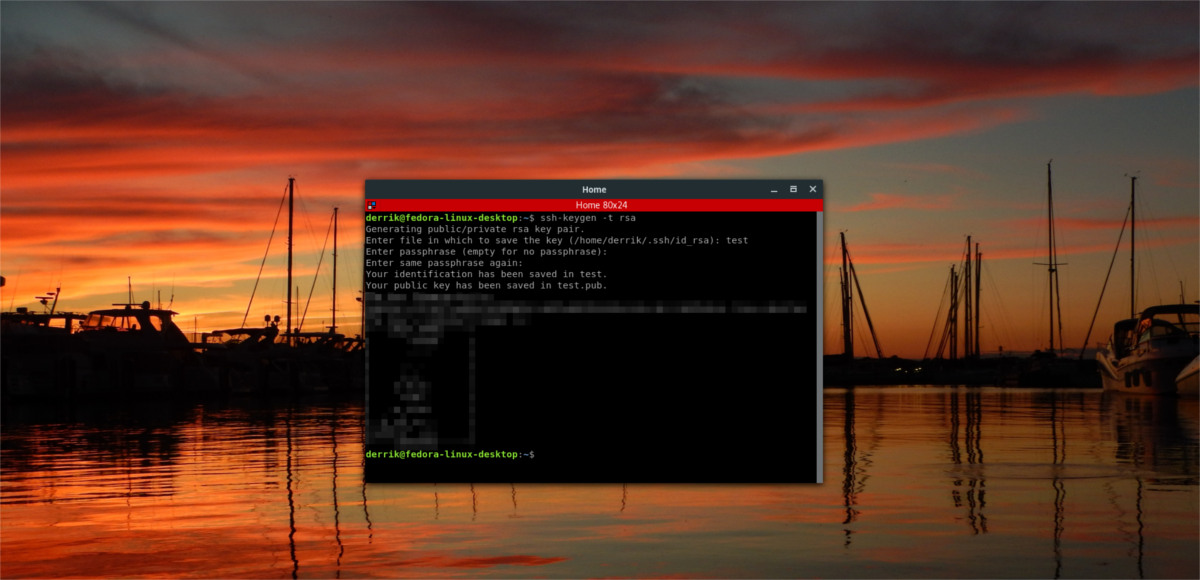

Pentru a începe procesul de generare a cheilor, deschideți un terminal. În fereastra terminalului, executați:

ssh-keygen -t rsa

Alergare ssh-keygen va tipări „Generarea cheii rsa publice / privatepereche". Aceasta înseamnă că sistemul îți generează atât o cheie publică, cât și o cheie privată de utilizat. Cheile publice sunt cele pe care oricine le poate folosi și ar trebui să renunțați bine. O cheie privată, pe de altă parte, este ceva ce nu ar trebui să împărtășești niciodată cu nimeni. De aici numele „privat”.

Tastele se vor salva singure pe /home / username / .ssh / id_rsa.

Notă: NU DELETAȚI în ~ / .Ssh dosar, deoarece conține cheile tale. Dacă modificați acest folder în orice fel, apoi încercați să vă conectați la acest aparat de la distanță, promptul SSH va eșua. De asemenea, va imprima un avertisment și vă va bloca.

Tastele SSH ale aparatului de la distanță

Acum că cheile SSH (atât publice cât și private)cele) sunt create și gata de utilizare, va trebui să le copiați în sistemul din care doriți să vă conectați. Este important să repetați acest proces pe toate mașinile pe care intenționați să vă conectați prin SSH. În caz contrar, cei care nu au cheia vor trebui să se autentifice folosind metoda parolă.

Pentru a adăuga cheile la sistemul de la distanță, urmați acest exemplu. Asigurați-vă că faceți acest lucru de la mașina gazdă prin SSH.

ssh username@remote-host-name mkdir -p .ssh

Rularea acestei comenzi ssh va crea un ascuns ~ / .Ssh folderul din directorul principal al mașinii de la distanță (cu utilizatorul care a fost folosit pentru a se conecta). Acest folder este important, deoarece aici vom copia fișierele cheie SSH recent generate.

Pentru a copia fișierele cu cheie SSH, rulați încă o comandă de la mașina gazdă SSH către mașina de la distanță care are nevoie de taste:

cat .ssh/id_rsa.pub | ssh username@remote-host-name "cat >> .ssh/authorized_keys"

Copierea va dura câteva secunde, în funcție de viteza rețelei. Când se termină, computerul de la distanță va avea cheile generate și se va putea conecta la computerul gazdă SSH fără parolă.

Copie de rezervă pentru cheile SSH

Tastele SSH sunt lucruri utile și fiecare esteunic. Din această cauză, susținerea lor este cel mai bun curs de acțiune. Problema este că, dacă o salvați în altă parte, cineva poate găsi cheia dvs. SSH, să o păstreze și să o folosească pentru sine. Deci, întrebarea este: care este o modalitate bună de a face o copie de siguranță a unei chei SSH? Criptare.

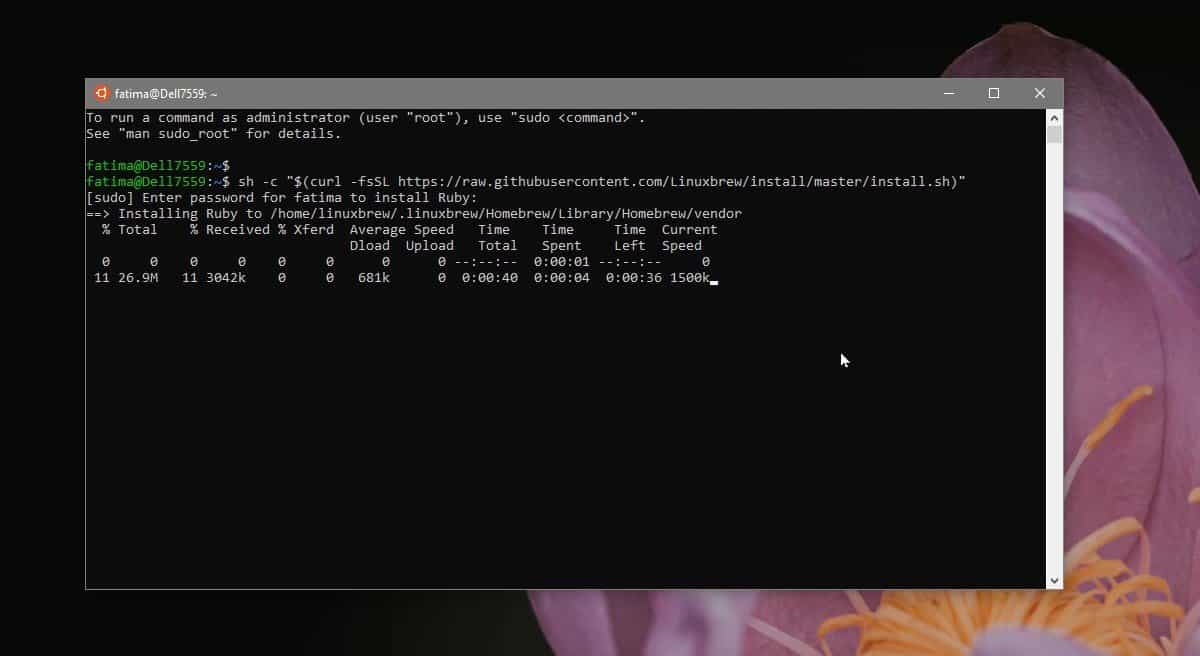

Cel mai rapid, cel mai eficient (și cel mai simplu mod)criptarea este de a utiliza GnuPG. Instrumentul în sine este încorporat în majoritatea instrumentelor de criptare deja pe Linux și este accesibil la crearea fișierelor de criptare. Pentru a instala GnuPG, deschideți un terminal și căutați „gpg” în managerul de pachete. Programul ar trebui să fie ușor de găsit, chiar și pe distribuții Linux foarte obscure.

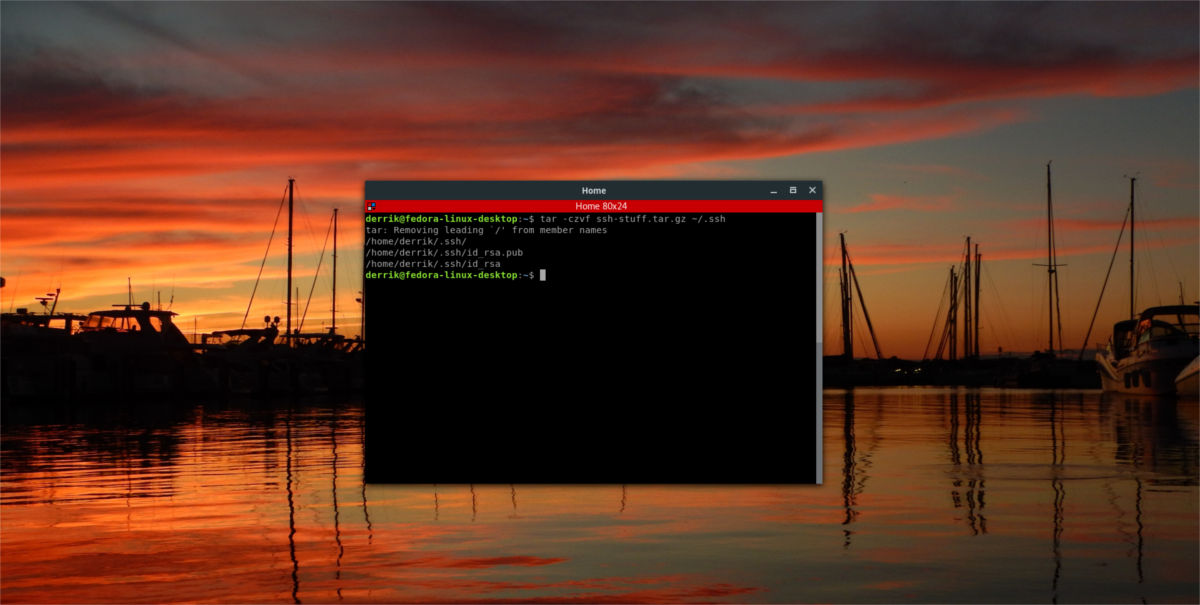

După ce GPG-ul este în funcțiune, începeți procesul de criptare prin comprimarea dvs. ~ / .Ssh director în fișierul de arhivă tar. Făcând acest lucru se va face astfel încât să nu fie nevoie să criptați individual fiecare fișier din fișier ~ / .Ssh pliant.

tar -czvf ssh-stuff.tar.gz /home/username/.ssh

Când compresia se termină, începeți procesul de criptare.

Notă: înainte de criptare, rulați GPG în terminal pentru a genera un nou cheie.

gpg -c ssh-stuff.tar.gz

Când procesul de criptare se finalizează, GnuPG va scoate un fișier cu eticheta „ssh-stuff.tar.gz.gpg„. Simțiți-vă liber să ștergeți versiunea originală, deblocată a fișierului. Pentru a decripta arhiva de rezervă, faceți următoarele:

gpg ssh-stuff.tar.gz.gpg</ P>

Comentarii