SSH este nemaipomenit, deoarece ne permite să câștigăm terminalacces la alte PC-uri și servere Linux prin rețea sau chiar pe internet! Totuși, pentru cât de uimitoare este această tehnologie, există câteva probleme de securitate evidente care fac utilizarea ei nesigură. Dacă sunteți un utilizator obișnuit, nu este necesar să instalați instrumente complicate de securitate SSH. În schimb, luați în considerare urmarea acestor pași de bază pentru a securiza un server SSH pe Linux.

Modificați portul de conexiune implicit

De departe, cel mai rapid și simplu mod de a asigura unServerul SSH înseamnă să schimbe portul pe care îl folosește. În mod implicit, serverul SSH rulează pe portul 22. Pentru a-l schimba, deschideți o fereastră de terminal. În fereastra terminalului, SSH către computerul de la distanță care găzduiește serverul SSH.

ssh user@local-ip-address

Odată conectat, pică de la un utilizator obișnuit la Root. Dacă aveți contul Root, conectați-vă cu su este o alegere bună. În rest, va trebui să obțineți acces cu sudo.

su -

sau

sudo -s

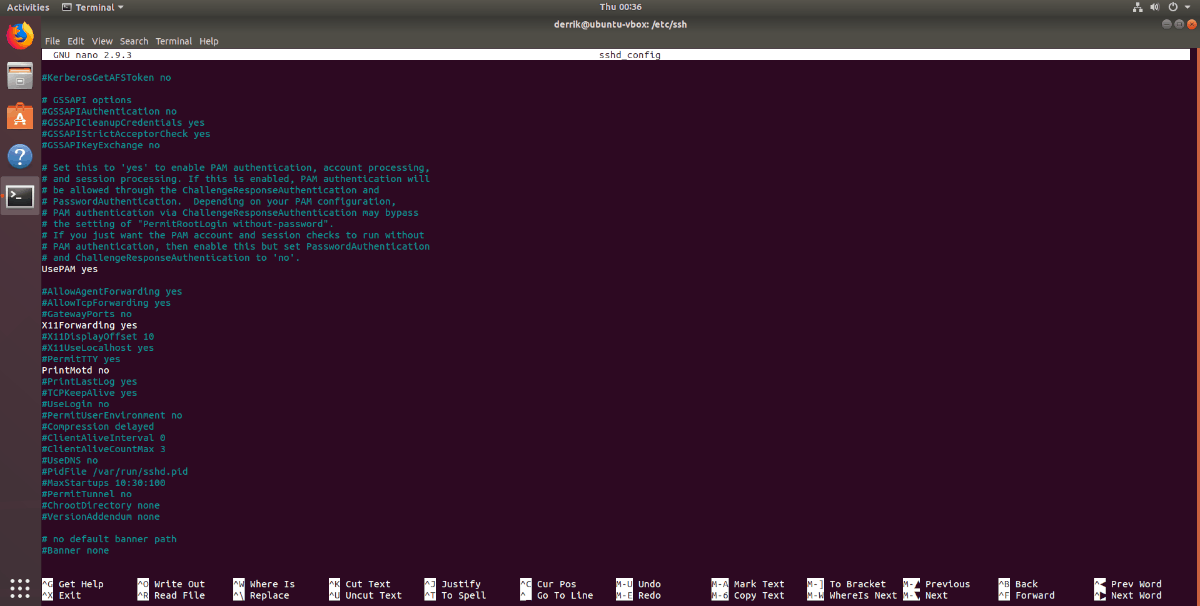

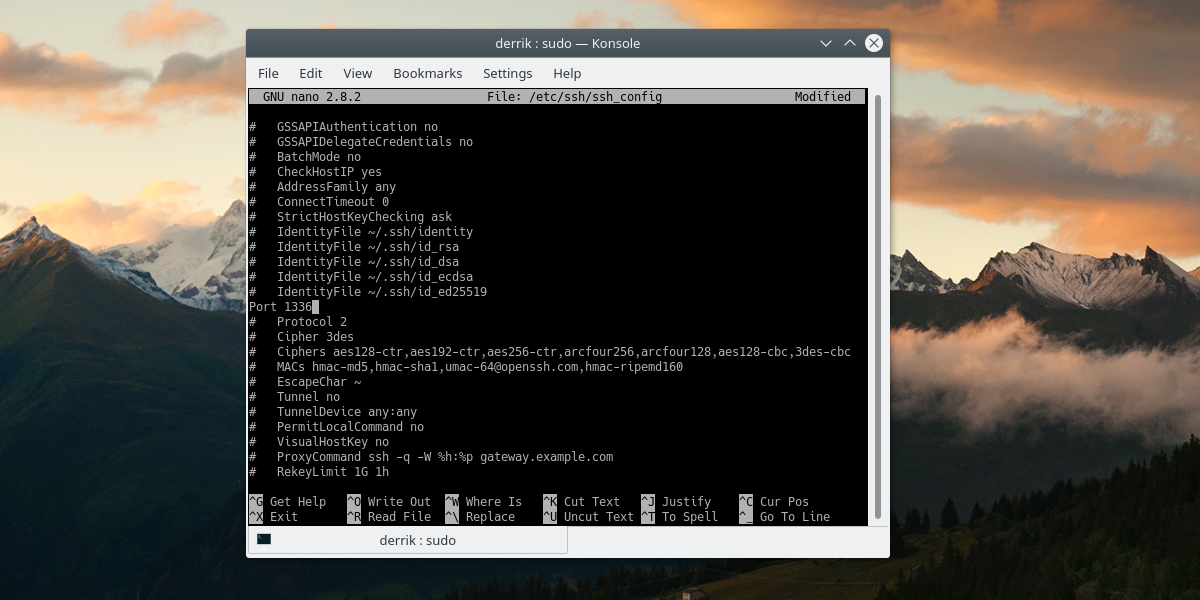

Acum că ai acces la administrator, deschideți fișierul de configurare SSH în Nano.

nano /etc/ssh/sshd_config

Parcurgeți fișierul de configurare pentru „Port 22”. Îndepărtați # dacă există unul, atunci schimbați „22 ″ la un alt număr. În mod obișnuit, va fi suficient un port peste 100, sau chiar unul din intervalul 1.000. După modificarea numărului portului, apăsați tasta Ctrl + O combinație de tastatură pentru a salva modificările. Apoi, ieșiți din editor apăsând Ctrl + X.

Editarea fișierului de configurare nu va trece imediat serverul SSH la utilizarea portului corect. În schimb, va trebui să reporniți manual serviciul.

systemctl restart sshd

Rularea comenzii systemctl ar trebui să repornească demonul SSH și să aplice noile setări. Dacă repornirea daemonului nu reușește, o altă opțiune este să reporniți mașina serverului SSH:

reboot

După repornirea demonului (sau a mașinii), SSH nu va fi accesibil prin port 22. Drept urmare, conectarea prin SSH necesită specificarea manuală a portului.

Notă: asigurați-vă că schimbați „1234” cu portul setat în fișierul de configurare SSH.

ssh -p 1234 user@local-ip-address

Dezactivați parola de conectare

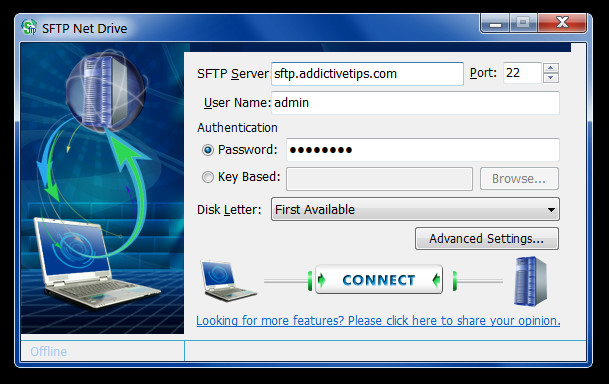

Un alt mod minunat de a securiza un server SSH este săeliminați parola de conectare și, în schimb, trecerea la logare prin cheile SSH. Parcurgerea rutei cheii SSH creează un cerc de încredere între serverul SSH și mașinile de la distanță care au cheia dvs. Este un fișier cu parolă criptată, greu de fisurat.

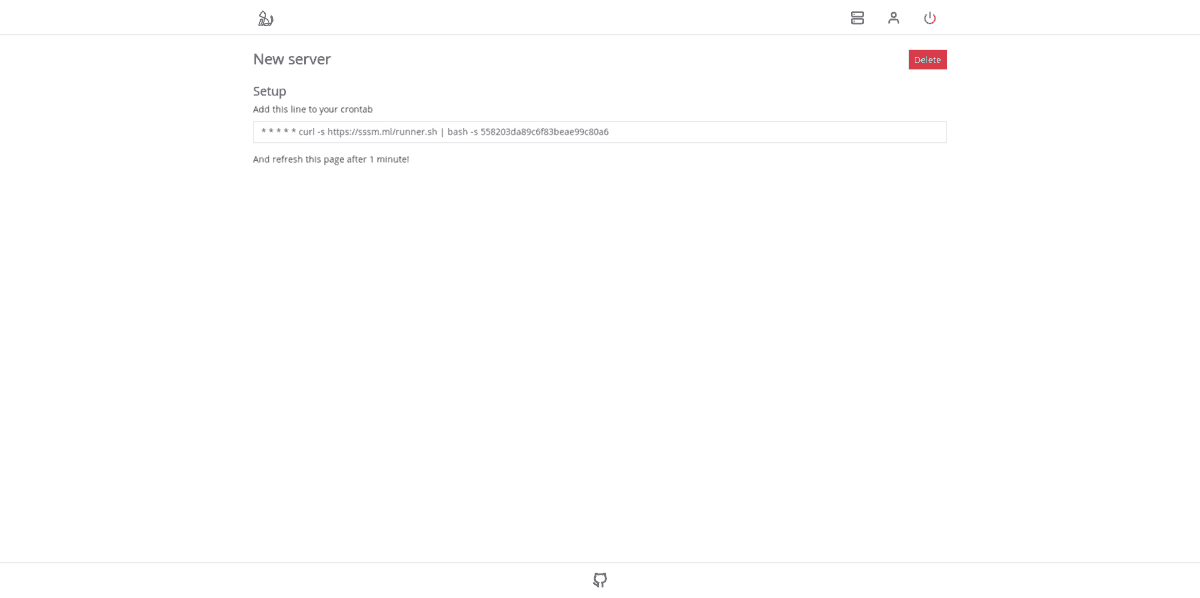

Configurați cu o cheie SSH pe serverul dvs. Când ați configurat cheile, deschideți un terminal și deschideți fișierul de configurare SSH.

su -

sau

sudo -s

Apoi, deschideți configurarea în Nano cu:

nano /etc/ssh/sshd_config

În mod implicit, serverele SSH gestionează autentificarea prinparola utilizatorului Dacă aveți o parolă sigură, acesta este un mod bun de urmat, dar o cheie SSH criptată pe mașinile de încredere este mai rapidă, mai convenabilă și mai sigură. Pentru a încheia trecerea la „autentificare fără parolă”, căutați în fișierul de configurare SSH. În acest fișier, derulați și găsiți intrarea care scrie „PasswordAuthentication”.

Eliminați simbolul # din fața „PasswordAuthentication” și asigurați-vă că are cuvântul „nu” în fața acestuia. Dacă totul arată bine, salvați modificările la configurația SSH apăsând Ctrl + O pe tastatură.

După salvarea configurației, închideți Nano cu Ctrl + Xși reporniți SSHD pentru a aplica modificările.

systemctl restart sshd

Dacă nu utilizați systemd, încercați să reporniți SSH cu această comandă:

service ssh restart

Data viitoare când o mașină de la distanță încearcă să se conecteze la acest server SSH, va verifica cheile corecte și le va permite să intre, fără parolă.

Dezactivați contul Root

Dezactivarea contului Root pe serverul SSH esteo modalitate de a atenua daunele care pot apărea atunci când un utilizator neautorizat primește acces prin SSH. Pentru a dezactiva contul Root, este obligatoriu ca cel puțin un utilizator de pe serverul dvs. SSH să obțină Root prin sudo. Acest lucru vă va asigura că puteți obține în continuare acces la nivel de sistem dacă aveți nevoie, fără parola Root.

Notă: asigurați-vă că utilizatorii care pot accesa privilegiile Root prin sudo au o parolă sigură sau dezactivarea contului de utilizator nu are rost.

Pentru a dezactiva Root, ridicați terminalul la privilegiile utilizatorului:

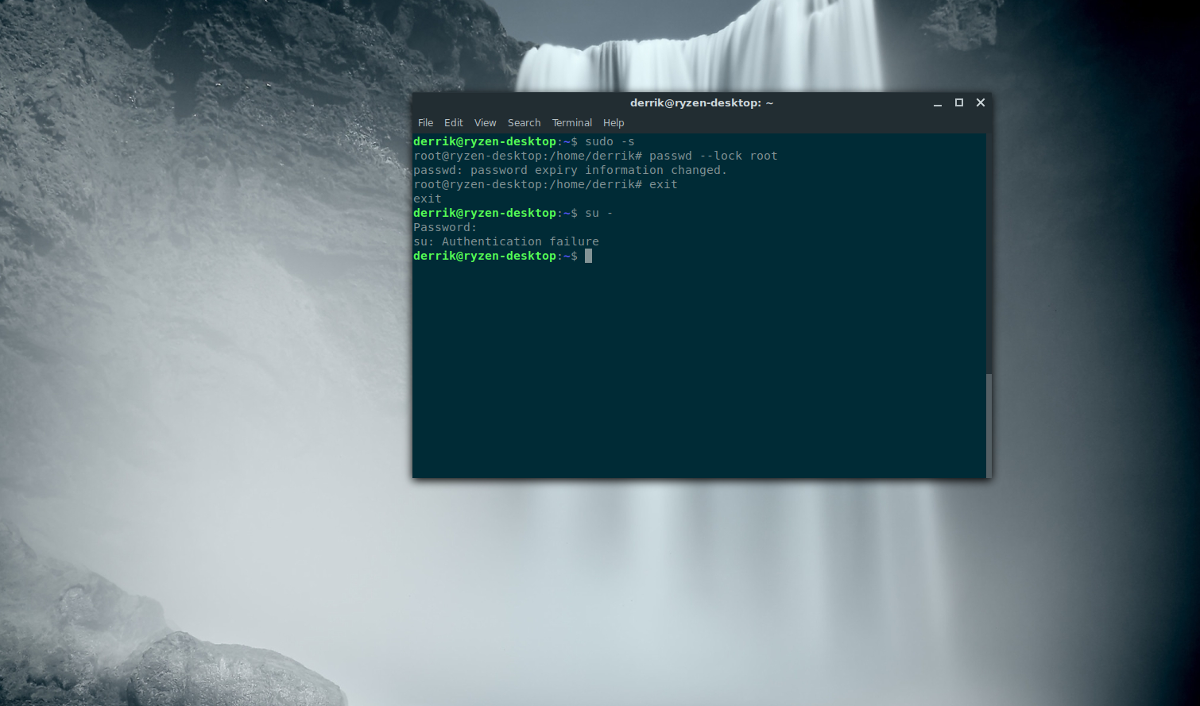

sudo -s

Folosind sudo -s ocolește nevoia de a vă autentifica suși, în schimb, acordă un shell de rădăcină prin fișierul sudoers. Acum că shell-ul are acces de superuser, rulați parola comandați și scrambați contul Root cu -blocare.

passwd --lock root

Rularea comenzii de mai sus scutește parola contului Root, astfel încât să vă conectați prin su este imposibil. De acum, utilizatorii pot SSH doar ca utilizator local, apoi pot trece la un cont Root prin privilegiile sudo.

Comentarii