Kali Linux este o distribuție Linux cunoscutăprofesioniști în securitate. Este livrat cu zeci de instrumente de securitate a rețelei, instrumente de penetrare și instrumente etice de „hacking”. În majoritatea cazurilor, este foarte recomandat să instalați acest sistem de operare pe un stick USB sau pe un hard disk dedicat.

ALERTA SPOILER: Derulați în jos și urmăriți tutorialul video la sfârșitul acestui articol.

Cu toate acestea, dacă aveți nevoie de unele seriosinstrumente impresionante de testare a penetrării și utilizați Ubuntu, există un mod mult mai ușor: Katoolin. Este un script Python simplu care poate instala rapid toate instrumentele grozave de la Kali chiar pe instalarea Ubuntu.

Instalați Katoolin

Instalarea instrumentelor de penetrare a rețelei pe Ubuntunu este ușor, deoarece software-ul nu este inclus în sursele software primare. Din fericire, acest lucru poate fi rezolvat cu scriptul Katoolin Python. Acesta permite utilizatorului să aleagă individual fiecare set de instrumente pe care să le instaleze. De asemenea, le separă în categorii. Parcurgerea acestui traseu facilitează utilizatorului să identifice care sunt instrumentele etc.

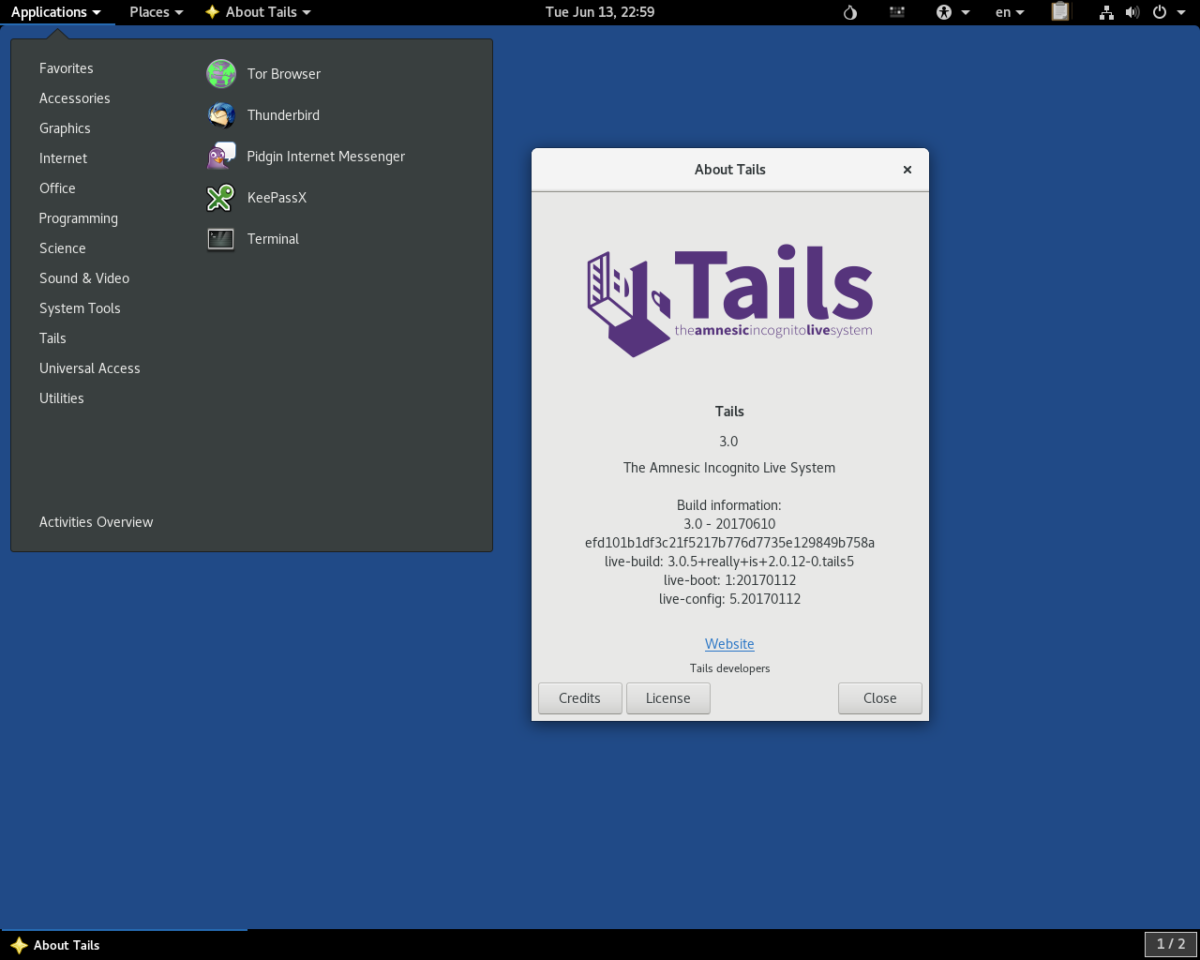

Obținerea scenariului în sine este destul de ușor, așa cum este pe Github. Pentru a prelua scriptul pentru Ubuntu, mai întâi trebuie să instalați git pachet, deoarece este necesar pentru interacțiunea cu Github. Deschideți o fereastră de terminal și introduceți următoarele:

sudo apt install git

Când pachetul Git este complet instalat, veți putea folosi programul pentru clona codul sursă direct pe computerul Ubuntu. Rețineți că nu veți putea modifica acest cod, deoarece nu este al vostru. Clonarea vă oferă acces numai de citire la depozitul software.

git clone https://github.com/LionSec/katoolin.git

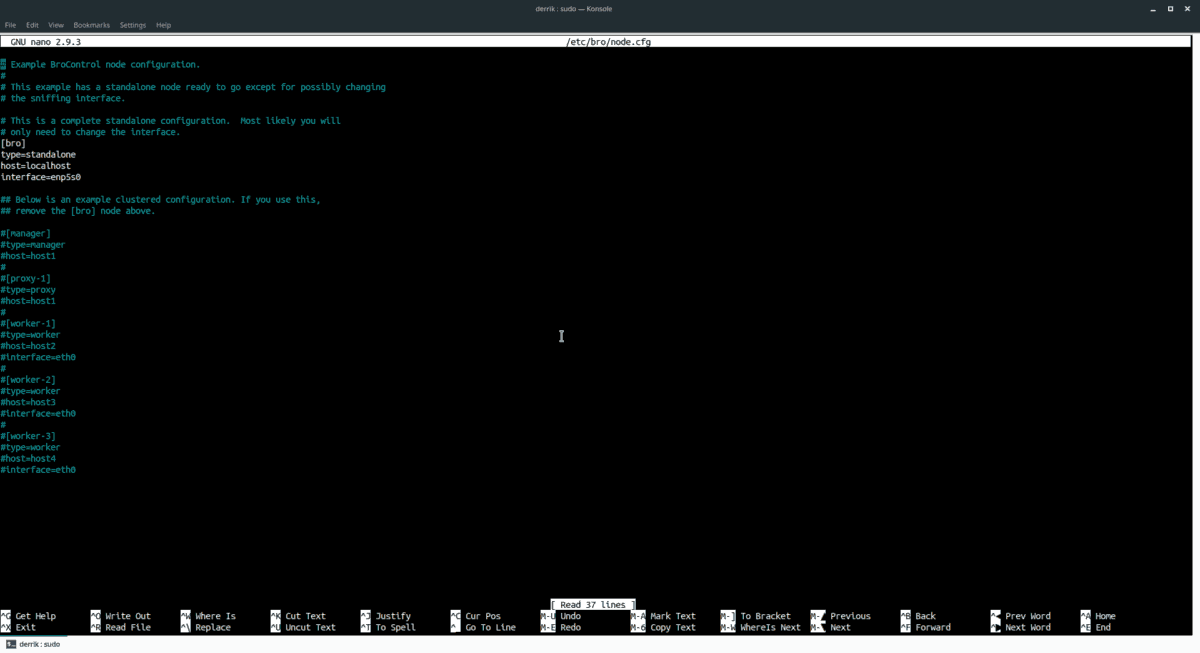

După descărcarea codului, va fi gata de utilizarechiar de unde este. Acestea fiind spuse, este mai bine să parcurgeți procesul de instalare pentru această aplicație, deoarece o puteți folosi foarte mult și instalați-o ca program obișnuit poate fi mai convenabil. Pentru a instala aplicația Katoolin ca program pe computerul Ubuntu, mutați-o la / Utilizator / bin / în sistemul de fișiere Root.

sudo mv katoolin/katoolin.py /usr/bin/katoolin

După ce ați mutat aplicația, va trebui să actualizați permisiunile utilizând funcția chmod comanda.

sudo chmod +x /usr/bin/katoolin

Folosind Katoolin

În cele din urmă, Katoolin este un instrument care poate adăuga un PPA și instala un program (sau îl poate dezinstala) dintr-o listă. Pentru a începe, trebuie să deschideți mai întâi o fereastră de terminal și să introduceți:

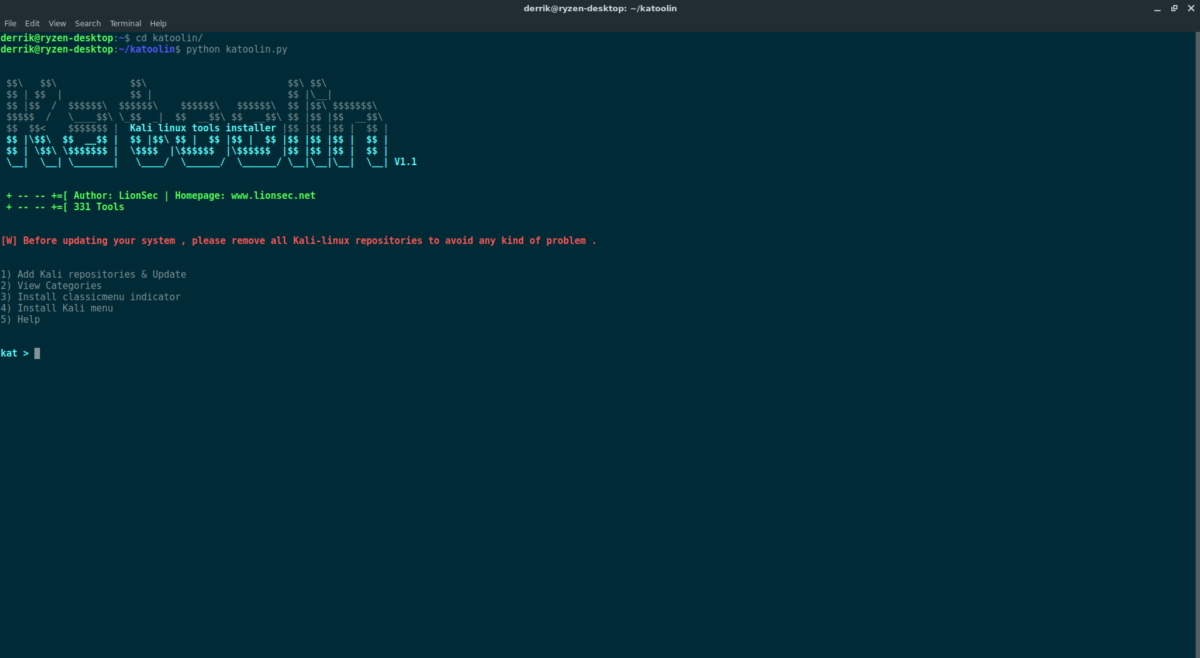

katoolin

Scrierea acestei comenzi ar trebui să dea automataccesați aplicația și de aici o puteți explora și instala diferite instrumente de securitate și penetrare a rețelei, cele mai multe dintre acestea fiind de obicei preinstalate pe sistemul de operare Kali Linux.

Pentru a începe instalarea aplicațiilor, apăsați numărul 1 din meniu(Adăugați depozitele Kai și actualizați), urmate de tasta Enter. Selectând această opțiune se adaugă sursa de software Kali la sistemul dvs. de operare, cheia GPG etc. Această secțiune nu va instala software-ul pe sistemul dvs.

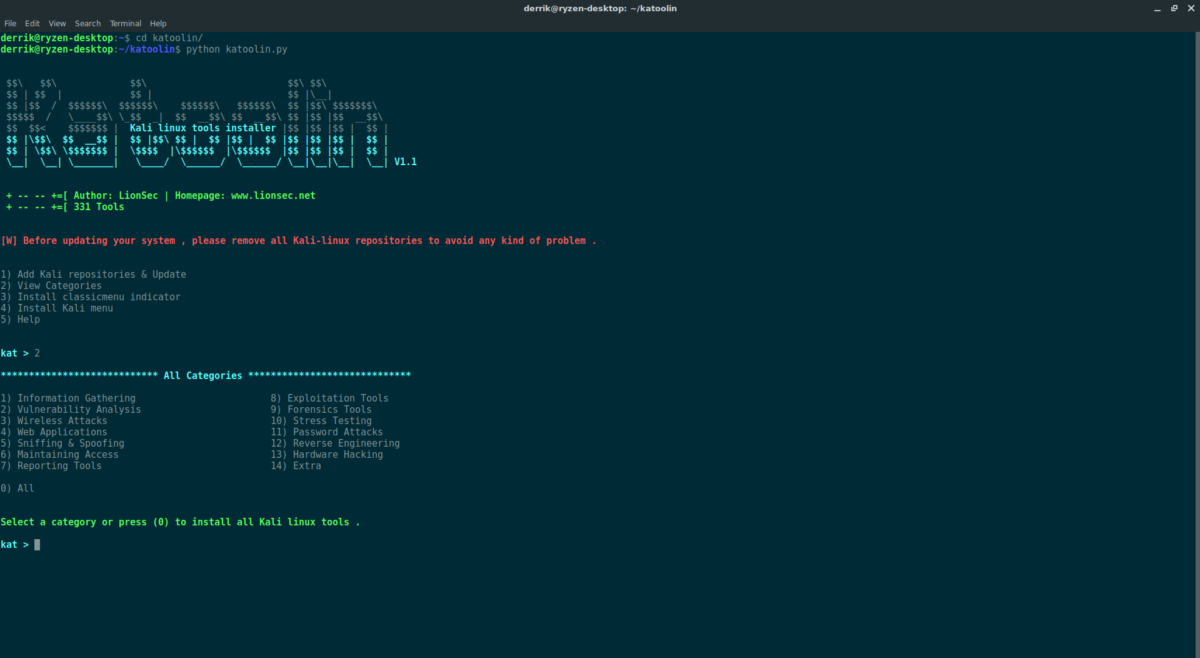

Aplicația Katoolin descompune frumos fiecare dintreinstrumente de securitate în diferite categorii. Dacă sunteți interesat să vizualizați oricare dintre aceste categorii, apăsați butonul # 2 de pe tastatură, urmată de tasta Enter. Categoriile de aplicații sunt „Adunarea informațiilor”, „Analiza vulnerabilității”, „Aplicații web”, „Sniffing & Spoofing”, „Menținerea accesului”, „Instrumente de raportare”, „Instrumente de exploatare”, „Instrumente de criminalistică”, „Testarea stresului”, „Atacuri prin parolă”, „Inginerie inversă”, „Hacking hardware” și „Extra”.

Pentru a instala aplicații specifice, selectați mai întâicategoria din meniu. De acolo, Katoolin va instala toate aplicațiile conexe. De exemplu, pentru a instala toate instrumentele „Adunarea informațiilor” pe Ubuntu, ar trebui să apăsați numărul 2 în meniu, urmate de numărul 1 în categorii.

În mod alternativ, utilizatorii pot instala masivulcantitatea de aplicații pe care scriptul Katoolin trebuie să le ofere dintr-o singură dată, ignorând cu totul sistemul de categorii. Pentru a face acest lucru, rulați scriptul, selectați numărul 2 (vizualizați categoriile), apoi apăsați 0 pentru a instala totul. Rețineți că această opțiune va dura mult mai mult decât selectarea unui tip simultan.

Dezinstalarea aplicațiilor în rețea

Dezinstalarea aplicațiilor instalate cu instrumentul Katoolin este destul de simplă, datorită procesului de dezinstalare integrat pe care scriptul trebuie să îl ofere. Pentru a-l folosi, lansați scriptul în mod normal:

katoolin

După ce este deschis, apăsați numărul 1 de pe tastatură pentru aselectați „Adăugați depozitele Kai și actualizați”. În zona „Adăugați depozitele Kai și actualizați”, faceți clic pe numărul 3 pentru a elimina toate depozitele Kali de pe computer. Înlăturarea sursei de software a aplicației de pe computerul Ubuntu nu se dezinstalează instantaneu software-ul. În schimb, va trebui să ștergeți totul manual și trebuie să eliminați o mulțime de programe.

Pentru a înlesni lucrurile, copiați comanda de dezinstalare de mai jos și treceți-o într-un terminal pentru a elimina toate programele instalate de Katoolin pe computerul Linux.

sudo apt remove --purge acccheck ace-voip amap automater braa casefile cdpsnarf cisco-torch cookie-cadger copy-router-config dmitry dnmap dnsenum dnsmap dnsrecon dnstracer dnswalk dotdotpwn enum4linux enumiax exploitdb fierce firewalk fragroute fragrouter ghost-phisher golismero goofile lbd maltego-teeth masscan metagoofil miranda nmap p0f parsero recon-ng set smtp-user-enum snmpcheck sslcaudit sslsplit sslstrip sslyze thc-ipv6 theharvester tlssled twofi urlcrazy wireshark wol-e xplico ismtp intrace hping3 bbqsql bed cisco-auditing-tool cisco-global-exploiter cisco-ocs cisco-torch copy-router-config doona dotdotpwn greenbone-security-assistant hexorbase jsql lynis nmap ohrwurm openvas-cli openvas-manager openvas-scanner oscanner powerfuzzer sfuzz sidguesser siparmyknife sqlmap sqlninja sqlsus thc-ipv6 tnscmd10g unix-privesc-check yersinia aircrack-ng asleap bluelog blueranger bluesnarfer bully cowpatty crackle eapmd5pass fern-wifi-cracker ghost-phisher giskismet gqrx kalibrate-rtl killerbee kismet mdk3 mfcuk mfoc mfterm multimon-ng pixiewps reaver redfang spooftooph wifi-honey wifitap wifite apache-users arachni bbqsql blindelephant burpsuite cutycapt davtest deblaze dirb dirbuster fimap funkload grabber jboss-autopwn joomscan jsql maltego-teeth padbuster paros parsero plecost powerfuzzer proxystrike recon-ng skipfish sqlmap sqlninja sqlsus ua-tester uniscan vega w3af webscarab websploit wfuzz wpscan xsser zaproxy burpsuite dnschef fiked hamster-sidejack hexinject iaxflood inviteflood ismtp mitmproxy ohrwurm protos-sip rebind responder rtpbreak rtpinsertsound rtpmixsound sctpscan siparmyknife sipp sipvicious sniffjoke sslsplit sslstrip thc-ipv6 voiphopper webscarab wifi-honey wireshark xspy yersinia zaproxy cryptcat cymothoa dbd dns2tcp http-tunnel httptunnel intersect nishang polenum powersploit pwnat ridenum sbd u3-pwn webshells weevely casefile cutycapt dos2unix dradis keepnote magictree metagoofil nipper-ng pipal armitage backdoor-factory cisco-auditing-tool cisco-global-exploiter cisco-ocs cisco-torch crackle jboss-autopwn linux-exploit-suggester maltego-teeth set shellnoob sqlmap thc-ipv6 yersinia beef-xss binwalk bulk-extractor chntpw cuckoo dc3dd ddrescue dumpzilla extundelete foremost galleta guymager iphone-backup-analyzer p0f pdf-parser pdfid pdgmail peepdf volatility xplico dhcpig funkload iaxflood inviteflood ipv6-toolkit mdk3 reaver rtpflood slowhttptest t50 termineter thc-ipv6 thc-ssl-dos acccheck burpsuite cewl chntpw cisco-auditing-tool cmospwd creddump crunch findmyhash gpp-decrypt hash-identifier hexorbase john johnny keimpx maltego-teeth maskprocessor multiforcer ncrack oclgausscrack pack patator polenum rainbowcrack rcracki-mt rsmangler statsprocessor thc-pptp-bruter truecrack webscarab wordlists zaproxy apktool dex2jar python-distorm3 edb-debugger jad javasnoop jd ollydbg smali valgrind yara android-sdk apktool arduino dex2jar sakis3g smali

Când comanda de dezinstalare se termină de rulare, va trebui să dezinstalați și toate dependențele care se instalează împreună cu aceasta. Acest lucru se face cu autoremove comanda.

sudo apt autoremove

În cele din urmă, ștergeți scriptul și codul Katoolin din computer.

rm -rf ~/katoolin sudo rm /usr/bin/katoolin

După dezinstalarea tuturor, computerul dvs. va reveni la normal.

Comentarii