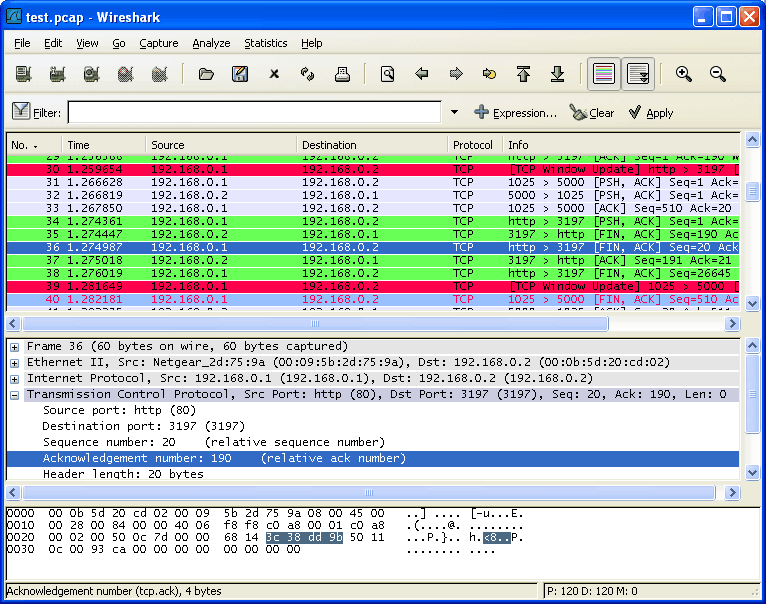

Wireshark, care a fost cunoscută anterior ca Eteric, este în jur de 20 de ani. Dacă nu cel mai bun, este cu siguranță cel mai popular instrument de sniffing al rețelei. Ori de câte ori apare o nevoie de analiză de pachete, acesta este adesea instrumentul accesibil al majorității administratorilor. Totuși, la fel de bine Wireshark poate fi, există multe alternative disponibile acolo. Unii dintre voi s-ar putea să vă întrebați cu ce se întâmplă Wireshark asta ar justifica înlocuirea acesteia. Pentru a fi sincer, nu este absolut nimic în neregulă Wireshark și dacă sunteți deja un utilizator fericit, văd că numotiv pentru care va trebui să vă schimbați. Pe de altă parte, dacă sunteți nou pe scenă, ar putea fi o idee bună să analizați ce este disponibil înainte de a alege o soluție. Pentru a vă ajuta, am reunit această listă cu unele dintre cele mai bune Wireshark alternative.

Vom începe explorarea noastră aruncând o privire Wireshark. Până la urmă, dacă vrem să sugerăm alternative,la fel de bine am putea cunoaște produsul cel puțin. Vom discuta apoi pe scurt ce sunt snifferele de pachete sau analizatorii de rețea, cum sunt numiți adesea. Deoarece snifferele de pachete pot fi relativ complexe, vom petrece ceva timp discutând cum să le folosim. Acesta nu este în niciun caz un tutorial complet, dar ar trebui să vă ofere suficiente informații de fond pentru a aprecia mai bine recenziile viitoare ale produsului. Vorbind despre recenziile produsului, asta vom avea în continuare. Am identificat mai multe produse de diferite tipuri, care ar putea fi o alternativă bună la Wireshark și vom introduce cele mai bune caracteristici ale fiecăruia.

Despre Wireshark

Inainte de Wireshark, piața avea în esență un sniffer de pachete, care a fost numit în mod adecvat Sniffer. A fost un produs excelent de care a suferitun dezavantaj major, prețul său. La sfârșitul anilor 90, produsul era de aproximativ 1500 de dolari, ceea ce mai mult decât își permiteau mulți. Aceasta a determinat dezvoltarea Eteric ca sniffer de pachete gratuite și open-source de către un absolvent UMKC numit Gerald Combs care este în continuare principalul întreținător al Wireshark douăzeci de ani mai târziu. Vorbeste despre angajament serios.

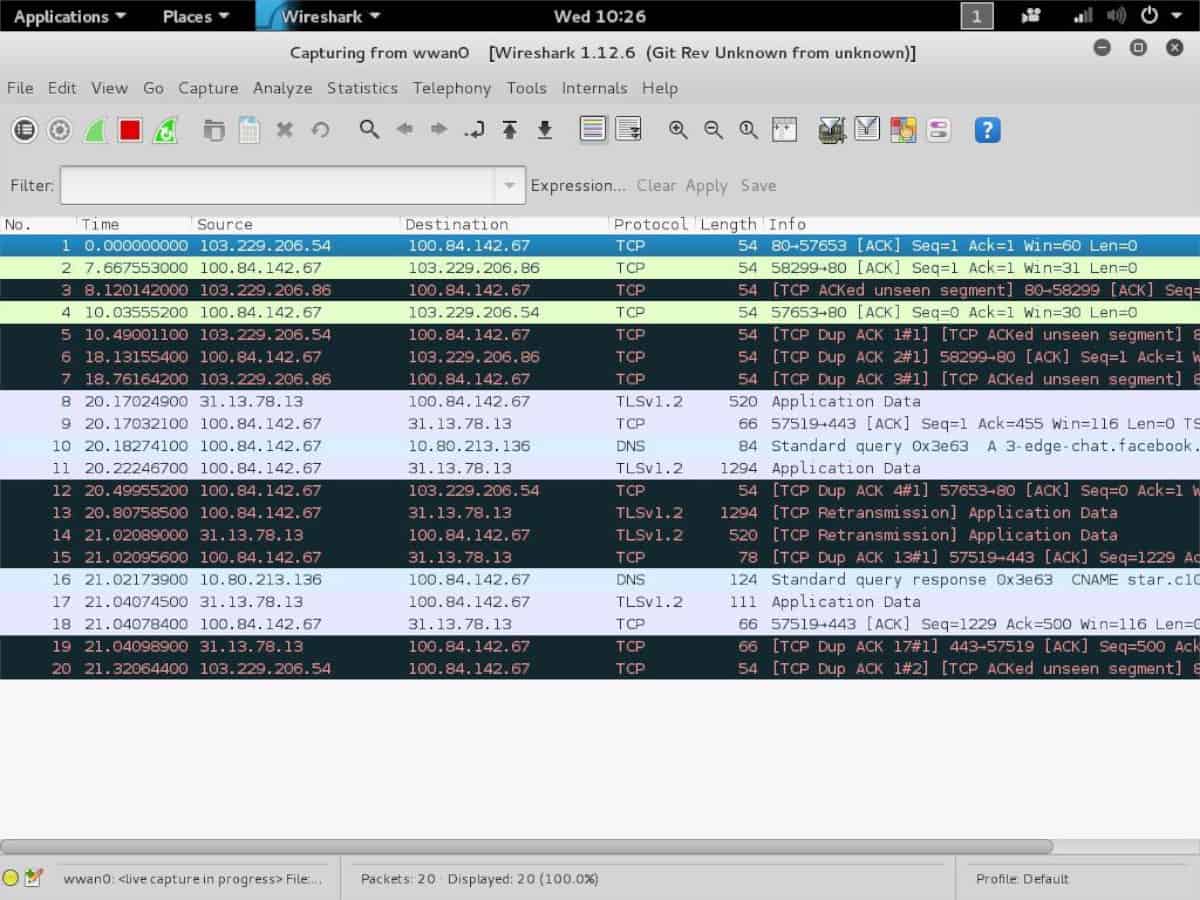

Azi, Wireshark a devenit referința în sniffers de pachete. Este standardul de facto și majoritatea celorlalte instrumente tind să-l imite. Wireshark practic face două lucruri. În primul rând, surprinde tot traficul pe care îl vede pe interfața sa. Dar nu se oprește acolo, produsul are și capacități de analiză destul de puternice. Capacitățile de analiză ale instrumentului sunt atât de bune încât nu este neobișnuit ca utilizatorii să utilizeze alte instrumente pentru captarea pachetelor și să facă analiza folosind Wireshark. Acesta este un mod atât de obișnuit de utilizare Wireshark că, la pornire, vi se solicită să deschideți un fișier de captură existent sau să începeți să capturați trafic. Un alt punct forte al Wireshark sunt toate filtrele pe care le încorporează, care vă permit să introduceți zero exact datele pe care le interesați.

Despre instrumentele de analiză a rețelei

Deși problema a fost deschisă dezbaterilor pentruun timp, în numele acestui articol, vom presupune că termenii „sniffer de pachete” și „analizator de rețea” sunt unul și același. Unii vor susține că sunt două concepte diferite și, deși pot avea dreptate, le vom privi împreună, doar dacă nu facem din simplitate. La urma urmei, chiar dacă pot funcționa diferit - dar chiar sunt? - servesc un scop similar.

Pachetele Sniffers fac în esență trei lucruri. În primul rând, captează toate pachetele de date pe măsură ce intră sau ies din interfața de rețea. În al doilea rând, opțional aplică filtre pentru a ignora unele dintre pachete și pentru a salva altele pe disc. Apoi efectuează o formă de analiză a datelor capturate. În această ultimă funcție sunt cele mai multe dintre diferențele dintre produse.

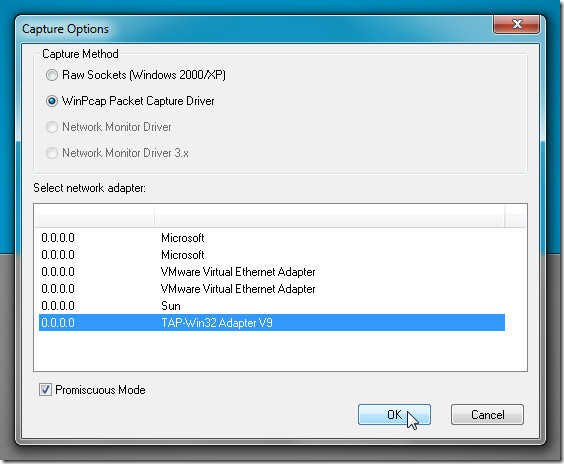

Majoritatea snifferelor de pachete se bazează pe un modul externpentru captarea efectivă a pachetelor de date. Cele mai frecvente sunt libpcap pe sistemele Unix / Linux și Winpcap pe Windows. De obicei, nu trebuie să instalați aceste instrumente, deoarece sunt de obicei instalate de instalatorii de sniffer de pachete.

Un alt lucru important de știut este că la fel de bineși utile, așa cum sunt ele, Packet Sniffers nu va face totul pentru tine. Sunt doar instrumente. Vă puteți gândi la ele ca la un ciocan care pur și simplu nu va conduce singur unghia. Trebuie să vă asigurați că învățați cum să utilizați cel mai bine fiecare instrument. Snifferul de pachete vă va permite să analizați traficul pe care îl captează, dar vă asigură că surprinde datele corecte și să le utilizați în avantajul dvs. S-au scris cărți întregi despre utilizarea instrumentelor de captare a pachetelor. Am făcut odată un curs de trei zile pe această temă.

Utilizarea unui sniffer de pachete

După cum tocmai am afirmat, un sniffer de pachete va facecaptează și analizează traficul. Prin urmare, dacă încercați să rezolvați o problemă specifică - o utilizare obișnuită pentru un astfel de instrument, primul lucru pe care trebuie să îl faceți este să vă asigurați că traficul pe care îl capturați este cel potrivit. Imaginează-ți un caz în care fiecare utilizator al unei aplicații date se plânge că este lent. Într-o astfel de situație, cel mai bun pariu ar fi, probabil, captarea traficului pe interfața de rețea a serverului de aplicații, deoarece fiecare utilizator pare să fie afectat. Vă puteți da seama apoi că solicitările ajung în mod normal la server, dar că serverul necesită mult timp pentru a trimite răspunsuri. Aceasta ar indica o întârziere a serverului, mai degrabă decât o problemă de rețea.

Pe de altă parte, dacă vedeți serverulrăspunzând la cereri în timp util, ar putea însemna că problema se află undeva în rețea între client și server. Ați muta ulterior snifferul de pachete cu un hop mai aproape de client și ați vedea dacă răspunsurile au întârziere. Dacă nu, ai muta mai mult hop-ul mai aproape de client și așa mai departe. În cele din urmă, veți ajunge la locul în care apar întârzieri. Și după ce ați identificat locația problemei, sunteți cu un pas mai mare spre rezolvarea acesteia.

Să vedem cum putem reuși să surprindem pachete laun punct specific al unei rețele. Un mod simplu de a realiza este acela de a profita de o caracteristică a majorității comutatoarelor de rețea numite oglindire sau replicare port. Această opțiune de configurare va reproduce tot traficul de intrare și ieșire dintr-un port de comutare specific către un alt port de pe același comutator. De exemplu, dacă serverul dvs. este conectat la portul 15 al unui comutator și portul 23 al aceluiași comutator este disponibil. Îți conectezi snifferul de pachete la portul 23 și configurezi comutatorul pentru a reproduce tot traficul către și de la portul 15 la portul 23.

Cele mai bune alternative Wireshark

Acum că ai înțeles mai bine ce Wireshark și alte sniffere de pachete și analizoare de rețeasunt, să vedem ce produse alternative există. Lista noastră include un amestec de linii de comandă și instrumente GUI, precum și instrumente care rulează pe diverse sisteme de operare.

1. Instrumentul de analiză și analiză Deep Packet DeepWinds (ÎNCERCARE GRATUITĂ)

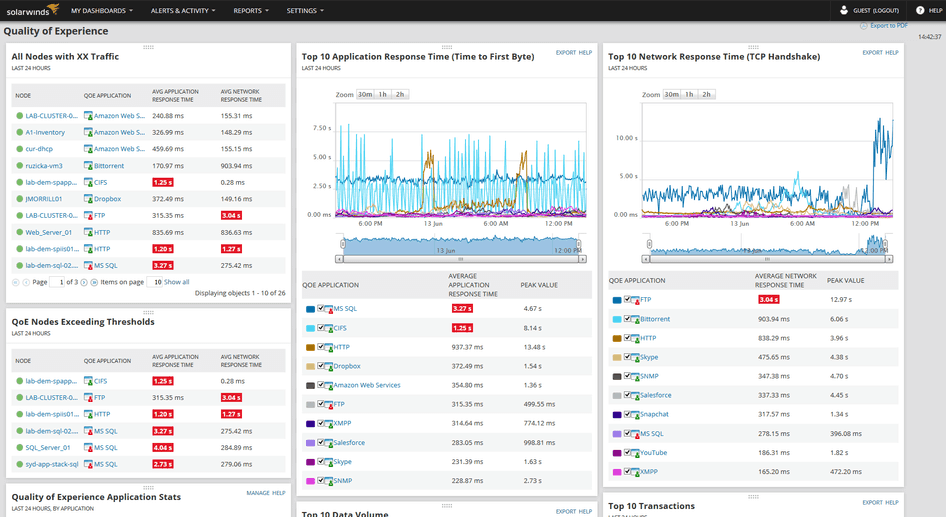

SolarWinds este binecunoscut pentru instrumentele sale de gestionare a rețelei de ultimă generație. Compania este în jur de 20 de ani și ne-a adus câteva instrumente grozave. Produsul său principal numit " Monitorul de performanță al rețelei SolarWinds este recunoscut de majoritatea drept unul dintre cele mai bune instrumente de monitorizare a lățimii de bandă a rețelei. SolarWinds este, de asemenea, renumit pentru a face o mână de instrumente gratuite excelente, fiecare adresând unei nevoi specifice administratorilor de rețea. Două exemple de aceste instrumente sunt SolarWinds TFTP Server si Calculator avansat de subrețea.

Ca o alternativă potențială la Wireshark- și poate ca cea mai bună alternativă, deoarece este un instrument atât de diferit -SolarWinds propune Instrument de analiză și analiză a pachetelor profunde. Vine ca o componentă a Monitorul de performanță al rețelei SolarWinds. Funcționarea sa este cu totul diferită de cea mai „tradițională” sniffers de pachete, deși servește un scop similar.

- Încercare gratuită: Monitorul de performanță al rețelei SolarWinds

- Link oficial de descărcare: https://www.solarwinds.com/network-performance-monitor/registration

În Instrument de analiză și analiză a pachetelor profunde nu este nici un sniffer de pachete, nici o rețeatotuși, analizorul te va ajuta să găsești și să rezolvi cauza latențelor rețelei, să identifice aplicațiile cu impact și să stabilești dacă încetinirea este cauzată de rețea sau de o aplicație. Întrucât servește un scop similar ca Wireshark, am considerat că merită să fie pe această listă. Instrumentul va folosi tehnici de inspecție profundă a pachetelor pentru a calcula timpul de răspuns pentru peste 12 sute de aplicații. De asemenea, va clasifica traficul de rețea în funcție de categorii (de exemplu, între afaceri și social) și nivelul de risc. Acest lucru poate ajuta la identificarea traficului non-business care ar putea beneficia de filtrare sau cumva controlat sau eliminat.

În Instrument de analiză și analiză a pachetelor profunde este o componentă integrantă a Monitor Performace de rețea sau NPM cum este adesea numit, care este în sine uno piesă software impresionantă cu atât de multe componente încât un articol întreg ar putea fi scris despre el. Este o soluție completă de monitorizare a rețelei care combină unele dintre cele mai bune tehnologii precum SNMP și inspecția profundă a pachetelor pentru a oferi cât mai multe informații despre starea rețelei tale.

Prețuri pentru Monitorul de performanță al rețelei SolarWinds care include Instrument de analiză și analiză a pachetelor profunde începe de la 2 955 USD pentru până la 100 de elemente monitorizateși urcă în funcție de numărul de elemente monitorizate. Instrumentul are o încercare gratuită de 30 de zile, astfel încât să vă asigurați că se potrivește cu adevărat nevoilor dvs. înainte de a vă angaja să îl achiziționați.

2. tcpdump

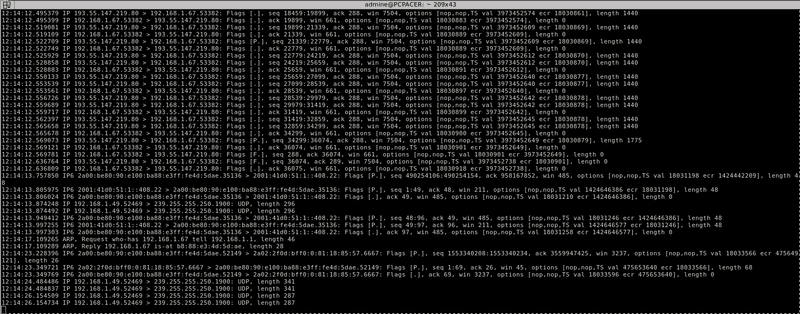

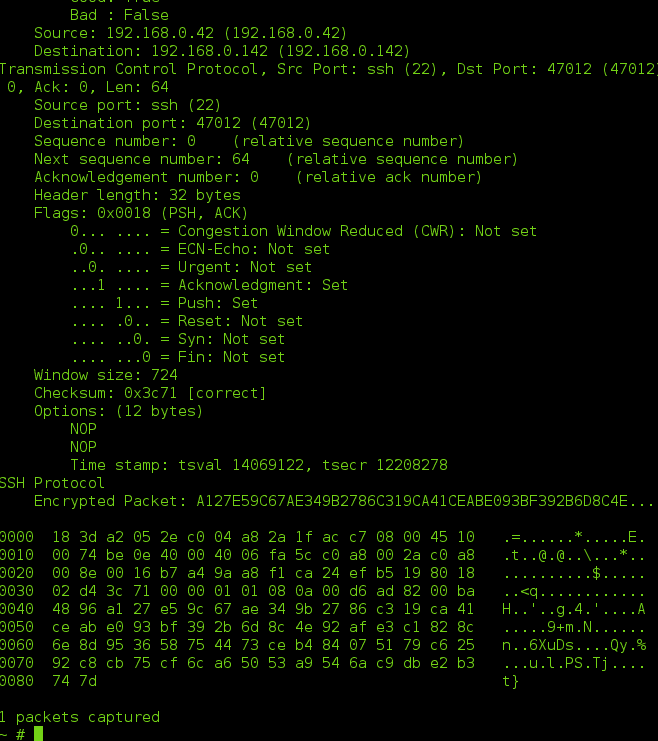

tcpdump este probabil The Sniffer original de pachete. A fost creat în 1987. Aceasta este cu peste zece ani înainte Wireshark și chiar înainte de Sniffer. De la lansarea sa inițială, instrumentul a fost menținut și îmbunătățit, dar rămâne în esență neschimbat. Modul în care este folosit instrumentul nu s-a schimbat prea mult prin evoluția sa. Este disponibil pentru a instala pe aproape orice sistem de operare similar Unix și a devenit de facto standard pentru un instrument rapid de captare a pachetelor. Ca majoritatea produselor similare de pe platformele * nix, tcpdump folosește biblioteca libpcap pentru capturarea pachetelor efective.

Operația implicită din tcpdump este relativ simplu. Captează tot traficul de pe interfața specificată și îl „aruncă” - de unde și numele - pe ecran. Fiind un instrument standard * nix, puteți conecta ieșirea la un fișier de captare pentru a fi analizat ulterior folosind instrumentul de analiză ales. De fapt, nu este neobișnuit ca utilizatorii să capteze trafic cu tcpdump pentru analize ulterioare în Wireshark. Una dintre cheile tcpdumpPuterea și utilitatea este posibilitatea de aaplicați filtre și / sau conductați ieșirea sa la grep - o altă utilitate comună a liniei de comandă * nix - pentru filtrare suplimentară. Cineva care stăpânește tcpdump, grep și shell-ul de comandă îl poate face să surprindă exact traficul potrivit pentru orice sarcină de depanare.

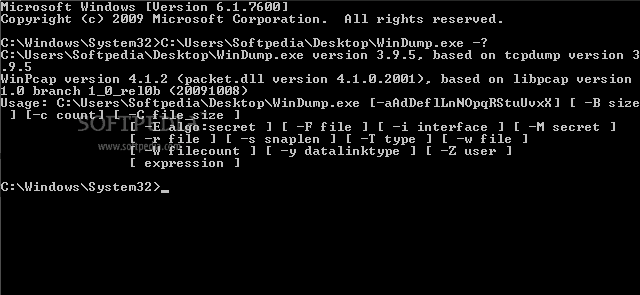

3. WinDump

Pe scurt, WinDump este un port al tcpdump către platforma Windows. Ca atare, se comportă în același mod. Ceea ce înseamnă asta este că aduce o mare parte din funcționalitatea tcpdump computerelor bazate pe Windows. Windump poate fi o aplicație Windows, dar nu vă așteptați la o interfață grafică de lux. Este într-adevăr tcpdump pe Windows și, ca atare, este un utilitar pentru linia de comandă.

Utilizarea WinDump este practic aceeași cu utilizarea omologiei sale * nix. Opțiunile din linia de comandă sunt cam aceleași, iar rezultatele sunt, de asemenea, aproape identice. La fel ca tcpdump, ieșirea de la WinDump poate fi, de asemenea, salvat într-un fișier pentru analiză ulterioară cu un instrument terț. Cu toate acestea, grep nu este de obicei disponibil pe computerul Windows, limitând astfel abilitățile de filtrare ale instrumentului.

O altă diferență importantă între tcpdump și WinDump este la fel de ușor disponibil din depozitul de pachete al sistemului de operare. Va trebui să descărcați software-ul din WinDump site-ul web. Este livrat ca fișier executabil și nu necesită nicio instalare. Ca atare, este un instrument portabil care ar putea fi lansat de la o cheie USB. Totuși, la fel cum tcpdump folosește biblioteca libpcap, WinDump folosește Winpcap, care trebuie descărcat și instalat separat.

4. Tshark

Vă puteți gândi Tshark ca o cruce între tcpdump și Wireshark dar, în realitate, este, mai mult sau mai puțin, versiunea din linia de comandă a Wireshark. Este de la același dezvoltator ca și Wireshark. Tshark are asemănarea cu tcpdump prin faptul că este un instrument numai pentru linia de comandă. Dar este de asemenea ca. Wireshark prin aceasta, nu va capta doar trafic. De asemenea, are aceleași capacități de analiză puternice ca și Wireshark și folosește același tip de filtrare. Prin urmare, poate izola rapid traficul exact pe care trebuie să îl analizați.

Tshark ridică totuși o întrebare. De ce și-ar dori cineva o versiune a liniei de comandă Wireshark? De ce nu folosiți doar Wireshark? Majoritatea administratorilor - de fapt, majoritatea oamenilor - ar fisunt de acord că, în general, instrumentele cu interfețe grafice de utilizator sunt adesea mai ușor de utilizat și de învățat și mai intuitive și mai ușor de utilizat. Până la urmă, nu este de ce sistemele de operare grafice au devenit atât de populare? Motivul principal pentru care oricine ar alege Tshark peste Wireshark este atunci când vor doar să facă o captura rapidădirect pe un server în scopul depanării. Și dacă suspectați o problemă de performanță cu serverul, este posibil să doriți să preferați să utilizați un instrument non-GUI, deoarece poate fi mai puțin impozitarea pe resurse.

5. Rețea Miner

Rețea Miner este mai mult un instrument criminalistic decât un sniffer de pachetesau analizor de rețea. Acest instrument va urma un flux TCP și poate reconstrui o întreagă conversație. Este un instrument cu adevărat puternic pentru analiza în profunzime a traficului, chiar dacă unul care poate fi greu de stăpânit. Instrumentul poate funcționa într-un mod offline, unde cineva ar importa un fișier de capturare - creat probabil folosind unul dintre celelalte instrumente revizuite - și permite Rețea Miner lucrează-i magia. Având în vedere că software-ul rulează doar pe Windows, posibilitatea de a lucra din fișiere de captura este cu siguranță un plus. Puteți folosi, de exemplu, tcpdump pe Linux pentru a captura un pic de trafic și Network Miner pe Windows pentru a-l analiza.

Rețea Miner este disponibil într-o versiune gratuită, dar, pentru mai multecaracteristici avansate, cum ar fi geolocalizarea bazată pe adresă IP și scripturi, va trebui să achiziționați o licență profesională care vă va costa 900 USD. O altă funcție avansată a versiunii profesionale este posibilitatea de decodare și redare a apelurilor VoIP.

6. Lăutar

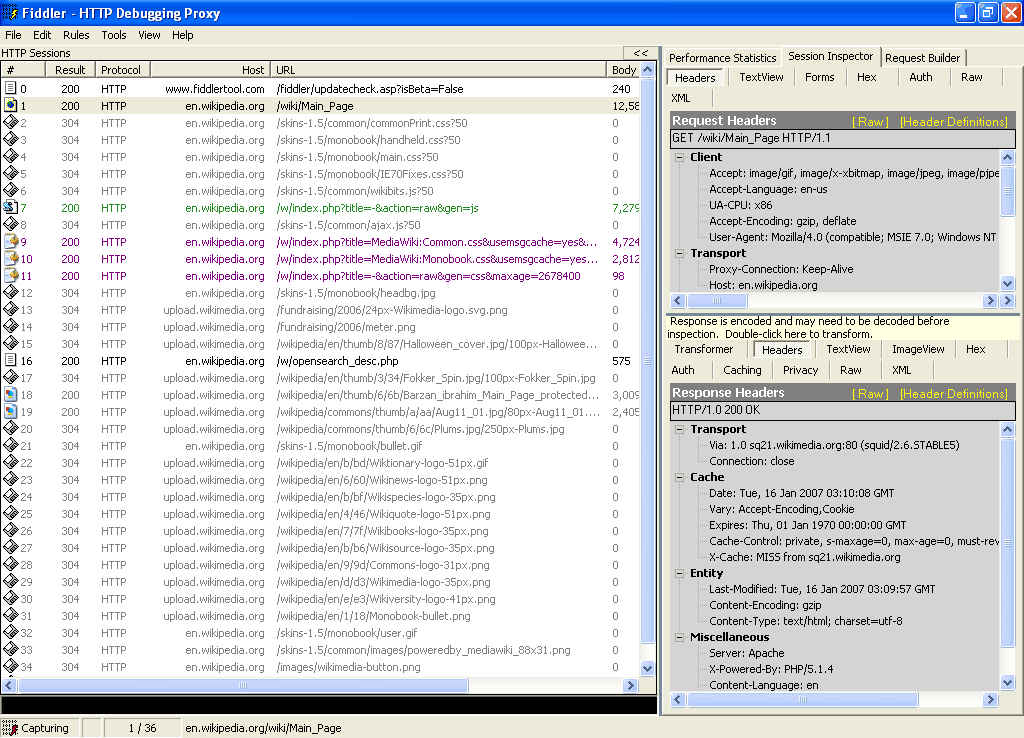

Unii dintre cititorii noștri - în special cei mai cunoscuți - vor fi tentați să argumenteze acest lucru Lăutar, ultima noastră intrare, nu este nici un sniffer și nici un pachetun analizator de rețea. Pentru a fi sinceri, ei pot foarte bine, dar totuși, am considerat că ar trebui să includem acest instrument pe lista noastră, deoarece poate fi foarte util în mai multe situații diferite.

În primul rând, să stabilim lucrurile drept, Lăutar va capta efectiv traficul. Cu toate acestea, nu va captura doar niciun trafic. Acesta va funcționa numai cu trafic HTTP. În ciuda acestei limitări, atunci când considerați că atât de multe aplicații sunt astăzi bazate pe web sau utilizează protocolul HTTP în fundal, este ușor să vedeți cât de valoroase pot fi instrumentele. Și având în vedere că instrumentul va capta nu numai traficul browserului, ci doar orice HTTP, este foarte util în depanarea diferitelor tipuri de aplicații.

Principalul avantaj al unui instrument precum Lăutar peste un „adevărat” sniffer de pachete precum Wireshark estecă a fost construit pentru a „înțelege” traficul HTTP. De exemplu, va descoperi cookie-uri și certificate. De asemenea, va găsi date care provin din aplicațiile bazate pe HTTP. Lăutar este gratuit și este disponibil doar pentru Windows. Cu toate acestea, versiunile beta pentru OS X și Linux (folosind cadrul Mono) pot fi descărcate.

Comentarii