Când vine vorba despre implementarea unui sistem extrem de securizat șiSistem de transmisie de date fiabil pentru a satisface nevoile de comunicare între organizație și intraorganizare, majoritatea organizațiilor aleg să adapteze una dintre cele 3 tipuri de tehnici de rețea; Rețea privată, rețea hibridă și rețea privată virtuală. În această postare, vom analiza fiecare tip de rețea și vom discuta rețeaua virtuală privată, tunelarea VPN, tehnicile și tipurile de VPN și modul de creare și configurare a unei rețele VPN.

Înainte de a ajunge la VPN, să aruncăm o privire mai atentă la rețelele private și hibride.

Retea privata

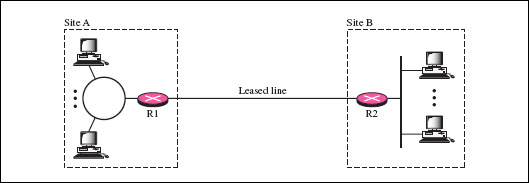

Rețeaua privată este de fapt o rețea LAN izolată care utilizează IP privat spatiu de adrese pentru a partaja date între nodurile conectate. În rețeaua privată, aplicațiile și portalurile de date (utilizate pentru a gestiona comunicarea), sunt concepute pentru a face întregul proces de schimb de date securizat de străini. Rețeaua privată este potrivită pentru organizațiile în care toate nodurile sunt prezente într-un singur loc. Dacă rețeaua privată urmează să fie dislocată pentru mai multe site-uri în diferite locații, organizația ar putea fi necesar să achiziționeze o linie dedicată pentru comunicare, urmată de un sistem de administrare a rețelei private pentru a aborda problemele legate de conectivitate, schimbul de date și viteza transferului de date.

Rețea hibridă

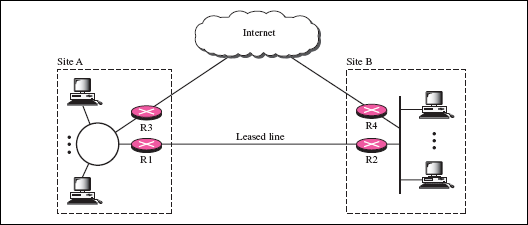

Arhitectura de rețea hibridă este în specialimplementat pentru a comunica cu birourile site-ului organizației și pentru a accesa WAN-ul global pentru schimbul de date și comunicarea cu publicul. După cum sugerează numele, combină tehnici de rețea publică și privată pentru a comunica cu public, precum și comunicare sigură intra-organizare din surse externe. Rețeaua hibridă parcurge toate comunicațiile intra-organizaționale și schimbul de date prin rețea privată, în timp ce restul comunicării și solicitările de transmitere și primire a datelor sunt dirijate prin legături de rețea publică. La fel ca rețeaua privată, desfășurarea rețelei hibride pentru mai multe site-uri necesită închirierea unei linii dedicate pentru comunicații private și proiectarea unui sistem de gestionare a schimbului de date.

De ce organizațiile preferă VPN-ul?

Rețeaua privată asigură securitatea datelorcare urmează să fie trimis și primit, precum și viteza rapidă de transfer de date. Această arhitectură simplă de rețea necesită utilizarea unei linii dedicate pentru a trimite și primi informații clasificate, dar după implementarea unei rețele private, este necesară o rețea publică pentru comunicarea între organizații. Astfel, este nevoie de rețea hibridă, care este o combinație atât a rețelei private cât și a celor publice. Rețeaua hibridă folosește două linii dedicate pentru comunicații publice și private. De exemplu, Dacă o organizație are 4 site-uri, trebuie să achiziționeze o linie de transmisie de date extrem de securizată pentru a conecta toate site-urile și a proiecta un depozit central de date pentru a gestiona în mod convenabil comunicarea, în timp ce link-ul public este utilizat pentru a accesa WAN public (internet) pentru Transmiterea datelor între organizații Întrucât rețelele hibride au nevoie de două canale separate pentru schimbul de date publice și private, multe organizații optează pentru Rețea virtuală privată.

VPN (rețea privată virtuală)

După cum am menționat anterior, rețelele private și hibridesunt costisitoare și necesită achiziționarea de linii separate pentru utilizarea spațiului de adrese IP private pentru a comunica cu nodurile conectate. Tehnologia VPN reduce considerabil costurile de desfășurare a rețelei publice și private, deoarece permite organizațiilor să utilizeze rețeaua WAN globală atât pentru comunicații publice cât și pentru cele private. Motivul pentru care este numit virtual este că nu necesită rețea fizică privată pentru a asigura transmisia de date. Rețeaua este publică din punct de vedere fizic, dar practic privată. Tehnologia VPN folosește criptarea fermă pentru a proteja canalele de transmitere a datelor de furturile de date externe și de asemenea atacuri; utilizează tehnici de tunelare IPsec, L2TP, PPP, PPTP etc. pentru a asigura nu numai confidențialitatea datelor, ci și autentificarea și integritatea.

Cum funcționează VPN

Rețeaua VPN este destul de asemănătoare cu cea simplăarhitectura server / client, unde serverul este responsabil pentru stocarea și partajarea datelor criptate, oferind un gateway pentru inițierea comunicării intra-organizare și autorizarea clienților conectați la rețea, în timp ce clienții VPN, la fel ca clienții din LAN izolate, trimit cereri către server pentru regăsire partajarea informațiilor, stabilirea conexiunii cu alți clienți pe VPN și procesarea informațiilor securizate utilizând aplicația furnizată.

Tunel VPN

Ceea ce face ca comunicațiile VP-end-to-end să fie diferite de mediul LAN simplu este tunelurilor. Vă puteți gândi la el ca la un tunel din norul de internet prin care călătorește solicitările de date și de primire.

Tunelul este de fapt doar un concept care ajutăne înțelegem mai bine dinamica rețelei VPN. Când inițiați comunicarea sau trimiteți date prin rețeaua VPN, protocoalele (tunelele) utilizate de rețeaua VPN (cum ar fi PPTP, L2TP, IPSec etc.) înfășoară pachetele de date într-un alt pachet de date și criptează pachetul care urmează să fie trimis prin tunel. La sfârșitul destinatarului, dispozitivul / protocolul de tunel descifrează pachetul și apoi decupte pachetul de date învelit pentru a citi și a accesa mesajul original și pentru a dezvălui sursa pachetului și a altor informații clasificate.

Tunel obligatoriu și voluntar

Clasificarea tunelului se bazează pesursă care inițiază conexiunea. Pe baza sursei, există în principal două tipuri de tunel - tunel obligatoriu și tunel voluntar. Tunelul obligatoriu este inițiat de către Network Access Server fără a fi necesară introducerea utilizatorului. Mai mult, clienții VPN nu au acces la informații pe serverul VPN, deoarece nu sunt nici responsabili și nici nu controlează inițierea conexiunii. Tunelul obligatoriu acționează ca un intermediar între serverul VPN și clienți și este responsabil pentru autentificarea clientului și configurarea acestuia cu serverul VPN.

Tunelul Voluntar este inițiat, controlatși gestionat de utilizator. Spre deosebire de Tunneling obligatoriu, care este gestionat din rețeaua de transportatori, acesta necesită utilizatori să stabilească conexiunea cu ISP local, urmată de executarea aplicației client VPN. Este posibil să fi folosit numeroase programe client VPN care creează tuneluri securizate pentru un anumit server VPN. Când software-ul client VPN încearcă să inițieze o conexiune, acesta țintește un server VPN specific sau definit de utilizator. Tunnelarea voluntară nu necesită altceva decât instalarea unui protocol suplimentar de tunelare în sistemul utilizatorului, astfel încât să poată fi utilizat ca punct final al tunelului.

Tipuri și tehnologii VPN

PPTP (Protocolul de tunelare punct la punct) VPN este unul dintrecele mai simple tehnologii VPN, care folosește conexiunea la internet furnizată ISP pentru crearea unui tunel securizat între client și server, precum și sistemele client și client. PPTP este un sistem VPN bazat pe software; este posibil să știți că sistemul de operare Windows are PPTP integrat și tot ce are nevoie pentru a se conecta cu rețeaua VPN este un software client VPN. Deși PPTP nu oferă criptare și alte caracteristici de securitate esențiale pentru ca procesele de schimb de date să fie confidențiale (Protocolul Point to Point îl face pentru PPTP), Windows implementează în mod nativ autentificarea și criptarea cu PPTP pentru a securiza pachetele de date. Avantajul este că nu necesită achiziționarea de hardware suplimentar pentru implementare, iar clientul poate utiliza software-ul furnizat pentru conectarea cu VPN. Cu toate acestea, dezavantajul este că se bazează pe protocolul Point-to-Point pentru a adăuga securitate pachetelor de date, astfel încât înainte ca pachetele de date să înceapă să călătorească prin tunel, acestea pot fi descifrate de surse externe.

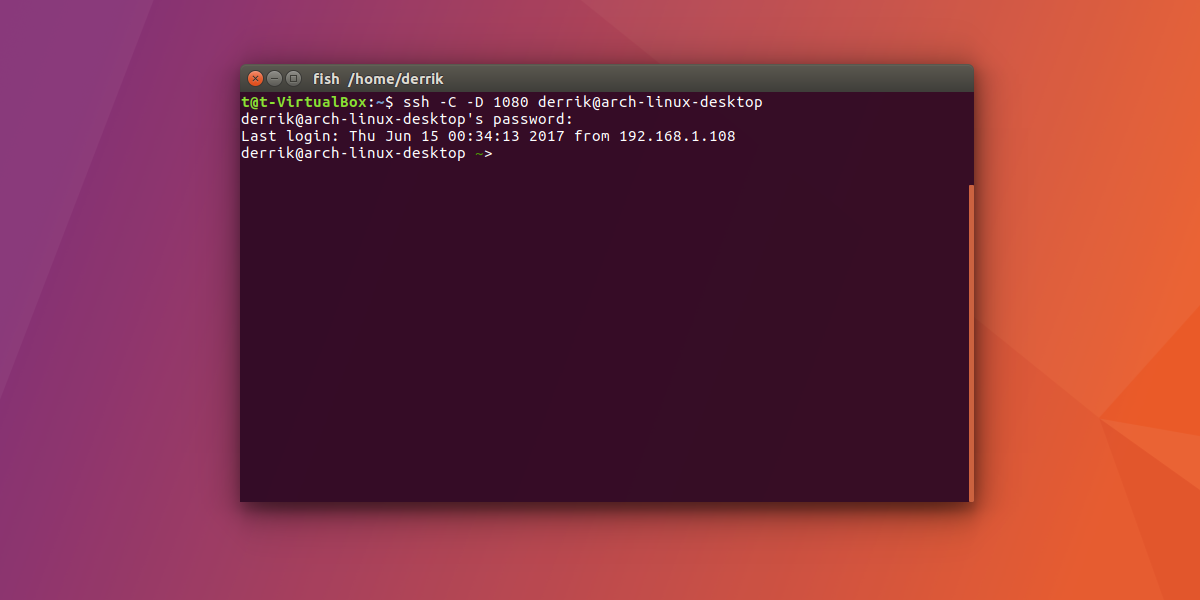

SSH tunelurilor (Tunul securizat al cochiliei), după cum îi spune și numele,utilizează protocolul shell protejat pentru a crea un tunel pentru transferul datelor de la un capăt la altul. Cel mai mare avantaj al tunelului bazat pe SSH este că ocolește firewall-urile de pe internet. Organizațiile (care doresc să-și oblige muncitorii să utilizeze servere proxy dedicate pentru accesarea site-urilor publice și portalurilor de date) folosesc protocoale SSH pentru a direcționa tot traficul de pe servere dedicate. Este cu totul diferită de tehnica VPN bazată pe SSL, unde protocolul HTTPS este aplicat aplicațiilor, sistemului de gestionare a comunicațiilor, browserelor web, etc. Creează o sesiune sigură pentru conectarea serverelor din browserul web și nu are nevoie de dispozitive suplimentare pentru configurarea rețelei VPN, deoarece este necesar doar protocolul HTTPS pentru a iniția comunicarea între două capete.

Dezvoltat de IETF, IPSecResponsabilitatea include în principal asigurarea(IP) Internet Protocol de comunicare între punctele finale ale tunelului VPN. Pachetele de date care trec prin IPSec sunt criptate cu AES, DES sau 3DES. Mai mult, oferă atât compresie cât și autentificare la nivel de rețea. Utilizează tehnica IPsec VPN tunel in loc de transport Mod. Înainte de a trimite date, încapsulează pachetul IP într-un pachet nou IPSec, asigurând confidențialitatea pachetului de date. Acesta adaugă un antet IP suplimentar, împreună cu antetul ESP (încărcare încorporată de securitate) pentru a adăuga politica de securitate și pentru a oferi criptare pachetului de date original. În afară de ESP, folosește AH (Autentificarea antet) ca sub-protocol pentru a aplica un strat de securitate suplimentară pachetului de date original; acest lucru previne interferențele terțelor și răspândirea IP.

Microsoft, împreună cu Cisco, a dezvoltat o alternativă la PPTP, cunoscută sub numele de L2TP (Protocolul de la stratul de tunelare) pentru a furniza dateintegritate. Trebuie menționat că L2TP, la fel ca PPTP, nu oferă criptare și se bazează pe PPP (Protocol la punct la punct) pentru criptarea pachetelor de date. Tunelarea L2TP adaugă antetul de date L2TP la sarcina utilă originală și o transferă la punctul final din datagrama UDP. În afară de protocolul Point-to-Point, confidențialitatea, autentificarea și criptarea pot fi obținute folosind IPSec la nivelul rețelei.

Cum se creează și se configurează VPN

Există în mod cert moduri interminabile în care unorganizația poate crea o rețea VPN pentru clienții, clienții și companiile sponsorizate pentru a partaja neînfricat informații private și pentru a furniza o poartă de acces la rețeaua lor internă. Lăsând la o parte acea arhitectură de rețea VPN la scară largă, dacă doriți să creați o rețea VPN la scară mică pentru conectarea computerului cu rețeaua de origine a unui prieten, puteți utiliza anterior Gbridge. Este o soluție VPN gratuită care vă permite să configurați propria rețea privată virtuală, astfel încât să vă puteți conecta de la distanță cu rețelele private ale altora.

Conectați-vă cu rețea VPN la distanță (VPN Office)

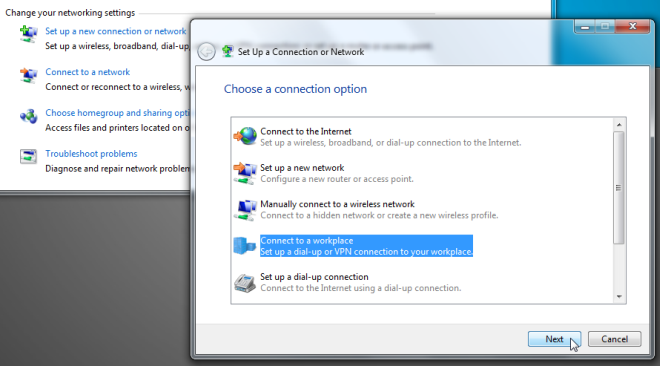

Ca și versiunile anterioare de Windows, Windows 7, de asemeneaoferă un mod simplu de conectare cu serverul VPN. Dacă intenționați să vă conectați la rețeaua VPN Office, PPTP / L2TP, puteți utiliza clientul VPN Windows pentru a stabili conexiunea. Iată cum se face.

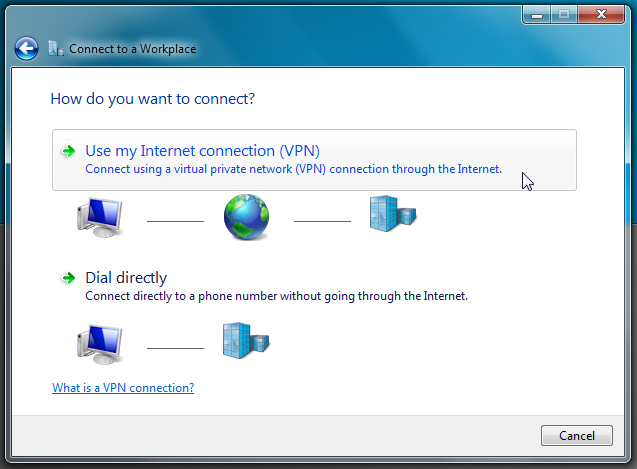

Înainte de a porni, asigurați-vă că ați configurat dispozitivele suplimentare conform instrucțiunilor administratorului de rețea. Acum deschideți Network & Sharing Center și faceți clic pe Configurați o nouă conexiune sau o rețea. Va deschide asistentul de conectare. Acum selectați Conectați-vă la un loc de muncă opțiune și apoi apăsați Următorul.

În pasul următor, alegeți conexiunea pe care doriți să o utilizați pentru a vă conecta cu VPN-ul de la birou. Vă permite să vă conectați la rețeaua VPN folosind conexiunea curentă sau numărul de telefon al destinației.

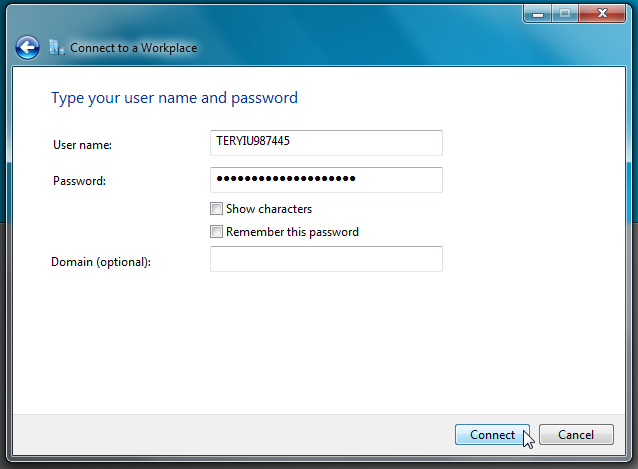

Următorul pas necesită introducerea informațiilorfurnizate de administrator. Aici, trebuie să introduceți adresa IP sau domeniul împreună cu numele de destinație. Windows 7 vă permite, de asemenea, să activați conexiunea VPN pentru alți utilizatori și să utilizați cardul inteligent pentru autorizare.

Făcând clic pe Next va deschide ultimul pas al vrăjitorului. Necesită nume de utilizator și parolă alocate de administratorul rețelei de birou.

După ce faceți clic, conectați pentru a începe să stabiliți conexiunea cu rețeaua dvs. VPN. După ce v-ați conectat la rețeaua VPN, puteți verifica detaliile IP din Rețea și Centrul de partajare sau utilizarea ipconfig comandați în CMD pentru a verifica dacă sunteți conectat atât cu rețea VPN, cât și cu internet.

Rețeaua virtuală virtuală a revoluționat cu adevăratmodul de asigurare a transmiterii datelor între mai multe locații la distanță. Acesta oferă cea mai bună soluție pentru organizații și întreprinderi în continuă creștere, care trebuie să implementeze atât o rețea securizată pentru a partaja informații private, cât și o rețea publică pentru a comunica cu clienții, clienții și concurenții. Pe lângă faptul că este o soluție eficientă din punct de vedere al costurilor, tehnologia VPN elimină necesitatea creării mai multor centre de gestionare a datelor pentru gestionarea comunicării. Tocmai din acest motiv, VPN este metoda de alegere pe tot globul pentru companii mici și corporații imense deopotrivă.

Comentarii