SSH je úžasné, pretože nám umožňuje získať terminálprístup k iným počítačom a serverom so systémom Linux prostredníctvom siete alebo dokonca internetu! Napriek tomu, keďže je táto technológia taká úžasná, existuje niekoľko do očí bijúcich bezpečnostných problémov, ktoré spôsobujú, že jej používanie nie je bezpečné. Ak ste priemerný používateľ, nie je potrebné inštalovať zložité bezpečnostné nástroje SSH. Namiesto toho zvážte vykonanie týchto základných krokov na zabezpečenie servera SSH v systéme Linux.

Zmeňte predvolený port pripojenia

Zďaleka najrýchlejší a najjednoduchší spôsob, ako zabezpečiťServer SSH má zmeniť port, ktorý používa. Server SSH je predvolene spustený na porte 22. Ak ho chcete zmeniť, otvorte okno terminálu. Vo vnútri terminálového okna SSH na vzdialený počítač hostujúci server SSH.

ssh user@local-ip-address

Po prihlásení prejdite z bežného používateľa na root. Ak máte root účet, prihláste sa pomocou su je dobrá voľba. Inak budete musieť získať prístup sudo.

su -

alebo

sudo -s

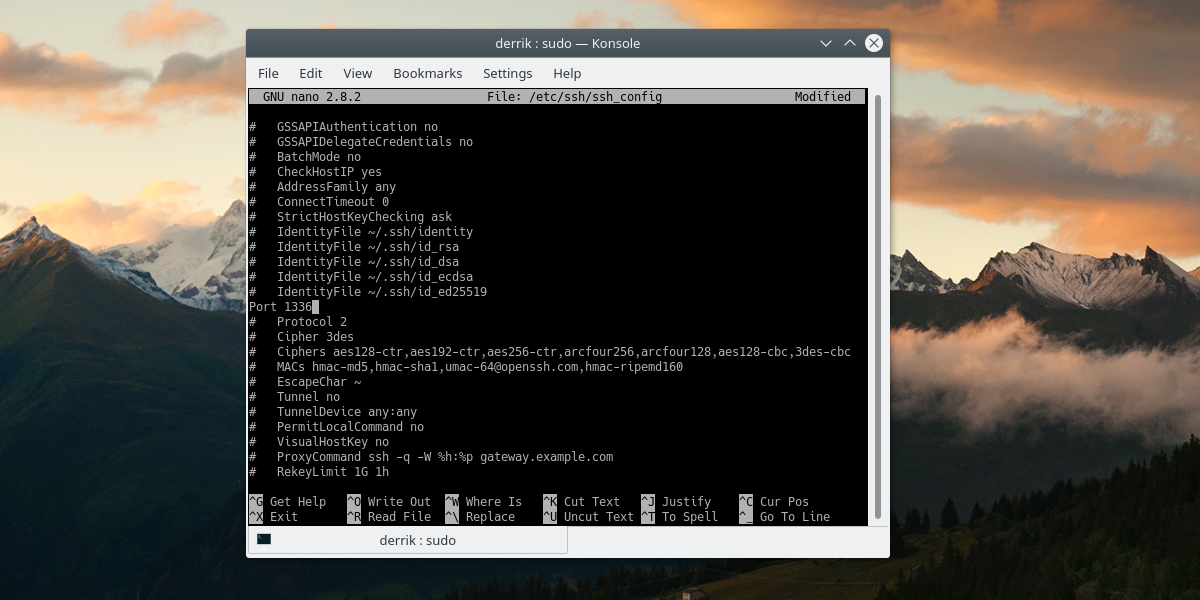

Teraz, keď máte prístup správcu, otvorte konfiguračný súbor SSH v Nano.

nano /etc/ssh/sshd_config

Prejdite cez konfiguračný súbor pre „Port 22“. Odstrániť # ak existuje, potom zmeňte "22 ″ na iné číslo. Spravidla postačuje port nad 100 alebo dokonca jeden z rozsahu 1 000. Po zmene čísla portu stlačte Ctrl + O kombinácie klávesov na uloženie úprav. Potom ukončite editor stlačením Ctrl + X.

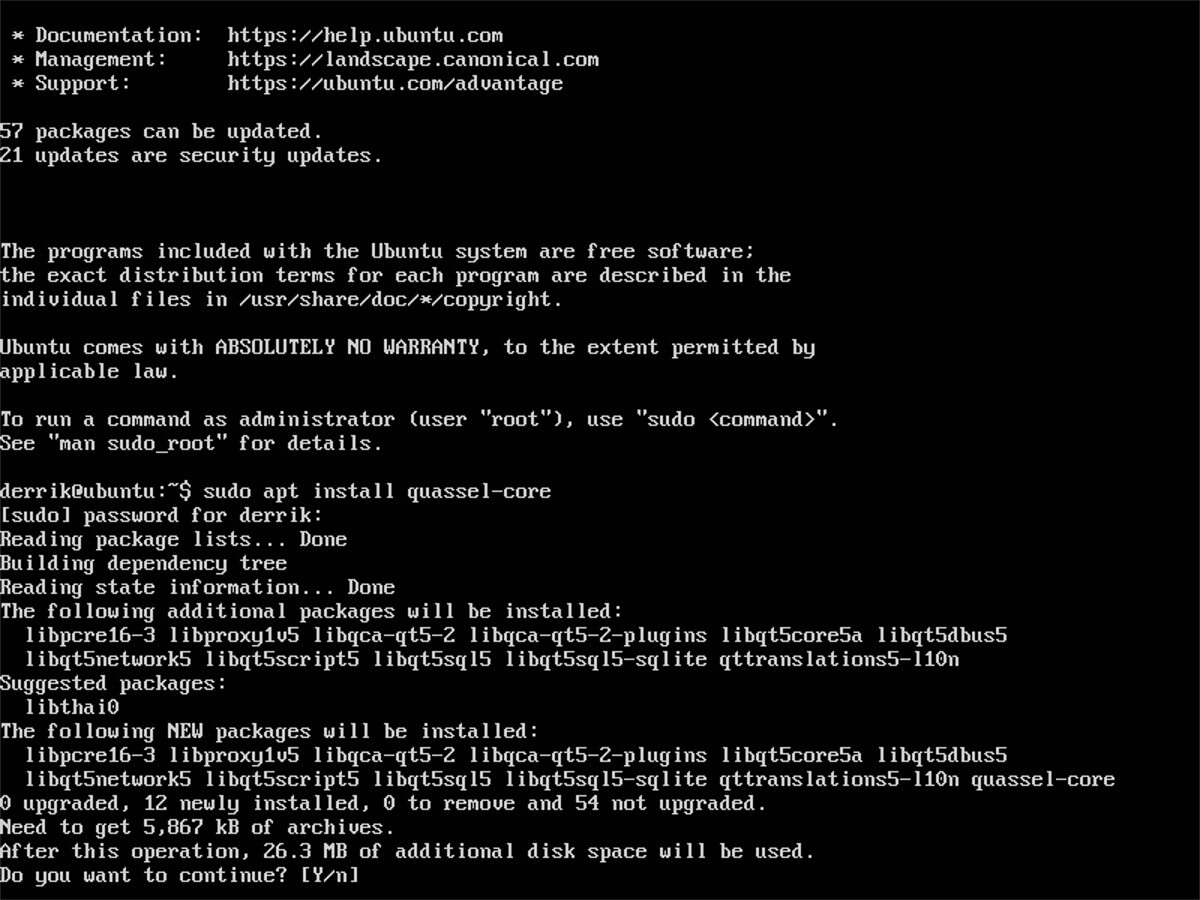

Úpravou konfiguračného súboru sa váš server SSH okamžite neprepne na správny port. Namiesto toho budete musieť službu reštartovať manuálne.

systemctl restart sshd

Spustenie príkazu systemctl by malo reštartovať démona SSH a použiť nové nastavenia. Ak reštart démona zlyhá, ďalšou možnosťou je reštartovať počítač servera SSH:

reboot

Po reštarte démona (alebo stroja) nebude SSH prístupný cez port 22. V dôsledku toho si pripojenie cez SSH vyžaduje manuálne zadanie portu.

Poznámka: nezabudnite zmeniť „1234“ s portom nastaveným v konfiguračnom súbore SSH.

ssh -p 1234 user@local-ip-address

Zakázať heslo

Ďalším skvelým spôsobom, ako zabezpečiť server SSH, jeodstrániť prihlasovacie heslo a namiesto toho prejsť na prihlásenie pomocou kľúčov SSH. Cesta kľúčom SSH vytvára kruh dôvery medzi serverom SSH a vzdialenými počítačmi, ktoré majú váš kľúč. Je to ťažko šifrovateľný súbor hesiel.

Nastavte pomocou kľúča SSH na serveri. Po nastavení kľúčov otvorte terminál a otvorte konfiguračný súbor SSH.

su -

alebo

sudo -s

Potom otvorte konfiguráciu v Nano pomocou:

nano /etc/ssh/sshd_config

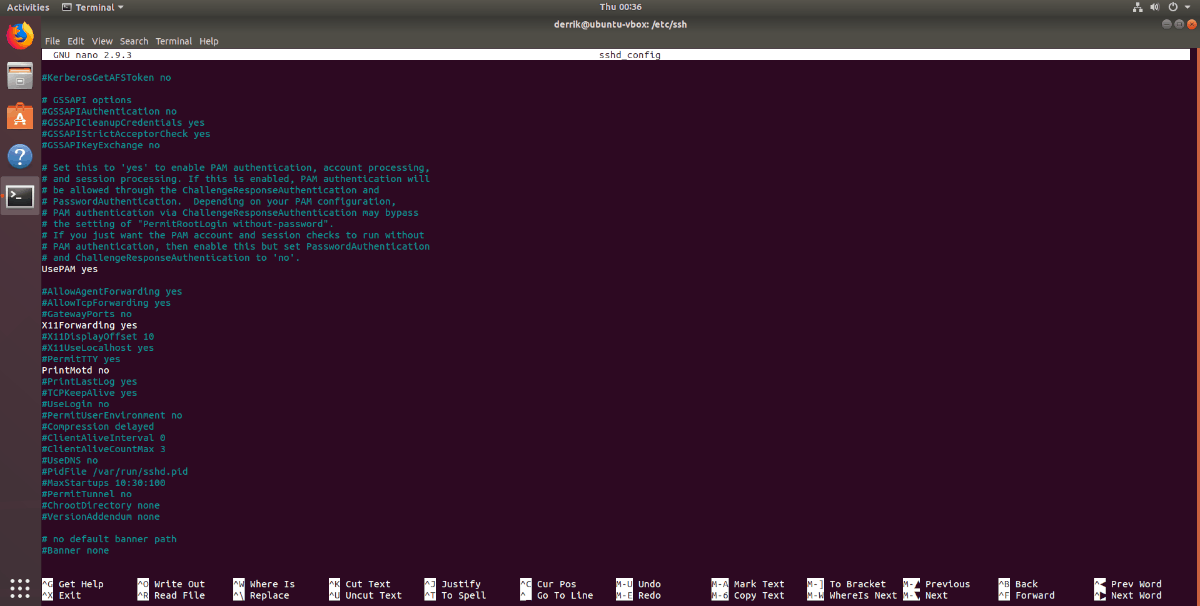

Servery SSH štandardne spracúvajú overovanie prostredníctvom serveraheslo používateľa. Ak máte zabezpečené heslo, je to dobrý spôsob, ale šifrovaný kľúč SSH na dôveryhodných počítačoch je rýchlejší, pohodlnejší a bezpečnejší. Ak chcete dokončiť prechod na „prihlasovacie údaje bez hesla“, pozrite sa do konfiguračného súboru SSH. V tomto súbore prejdite a vyhľadajte položku s názvom „PasswordAuthentication“.

Pred znakom „PasswordAuthentication“ odstráňte znak # a uistite sa, že pred ním je slovo „no“. Ak všetko vyzerá dobre, uložte úpravy do konfigurácie SSH stlačením Ctrl + O na klávesnici.

Po uložení konfigurácie zatvorte Nano pomocou Ctrl + Xa reštartujte SSHD, aby sa zmeny uplatnili.

systemctl restart sshd

Ak nepoužívate systemd, skúste namiesto toho reštartovať SSH pomocou tohto príkazu:

service ssh restart

Keď sa vzdialený počítač pokúsi prihlásiť na tento server SSH, skontroluje správne kľúče a pustí ich bez hesla.

Zakázať koreňový účet

Zakazuje sa rootovací účet na vašom serveri SSHspôsob, ako zmierniť škody, ktoré môžu vzniknúť, keď neoprávnený používateľ získa prístup cez SSH. Ak chcete zakázať rootovský účet, je nevyhnutné, aby aspoň jeden užívateľ na vašom serveri SSH mohol získať root prostredníctvom sudo. Tým sa zabezpečí, že ak budete potrebovať, budete môcť stále získať prístup na úrovni systému, bez rootovacieho hesla.

Poznámka: Uistite sa, že používatelia, ktorí majú prístup k privilégiám typu root prostredníctvom sudo, majú zabezpečené heslo alebo zakázanie účtu superužívateľa je zbytočné.

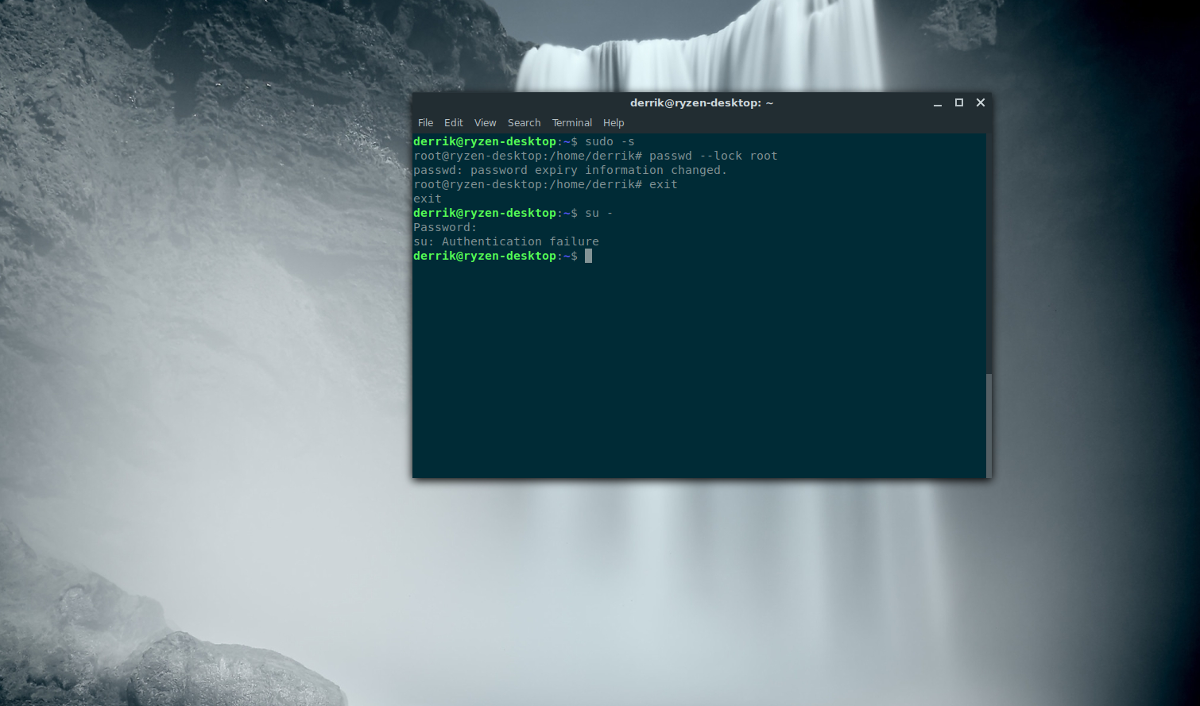

Ak chcete zakázať koreňový adresár, povýšte terminál na práva superužívateľa:

sudo -s

Použitie sudo -s obchádza potrebu prihlásiť sa pomocou sua namiesto toho prideľuje koreňový shell prostredníctvom súboru sudoers. Teraz, keď má shell prístup superužívateľa, spustite príkaz heslo príkaz a zakódovať Root účet pomocou blok.

passwd --lock root

Spustenie vyššie uvedeného príkazu zakóduje heslo koreňového účtu, aby sa mohlo prihlásiť su je nemožné. Odteraz môžu používatelia iba SSH ako miestni používatelia a potom pomocou sudo privilégií prepnúť na root účet.

Komentáre