ССХ је сјајна технологија; можете га користити за скривањеВПН саобраћај помоћу њега, осигурава везу са веб локацијама и још много тога. Једини проблем је сваки пут када покушате да се пријавите на удаљену машину, па морате да унесете лозинку и то може бити заморно. Ако сте програмер који жели да се повеже са многим машинама преко ССХ-а одједном помоћу Басх скрипта или само неко ко користи безбедну шкољку и није му добро да уноси лозинке, постоји решење: ССХ без лозинке. Овај процес укључује генерисање сигурног ССХ кључа на матичној машини и дељење га као начина за приступ рачунару. Ово ће омогућити било коме са кључем да се пријави, чак и ако не знају лозинку. Ево како да то наставите.

Шта су ССХ тастери?

ССХ кључ је јединствена идентификациона датотека којакористи се са заштитном шкољком. Сврха ових кључева је пружити јединствен идентитет кориснику и означити их као „поуздани“ приликом пријаве. Сами ти тастери су више од датотека које доказују идентитет некога. У ствари, ССХ омогућава корисницима да се пријављују помоћу кључа, а не лозинке. Значи, уместо да будете приморани да уносите лозинку сваки пут када се пријавите преко ССХ-а, користите ССХ кључ.

ССХ кључ налази се негде сигурно на вашој Линук инсталацији, и одатле се можете пријавити на удаљену машину онолико колико желите без лозинке.

Генерисање сигурних ССХ кључева

Генерирање сигурног ССХ кључа прво то захтијеваССХ је покренут и ради. Схватите ли да то не мора нужно да имате и ССХ сервер. Само да основни ССХ алати и технологије раде на вашем Линук рачунару. Нисте сигурни како да подесите ССХ? Пратите наш водич овде.

Увек генерирајте ССХ кључеве на систему који угошћује ССХ сервер. Не покушавајте да их генеришете на серверу који није домаћин ССХ сесије, и копирајте га на ССХ хост машину. То неће радити.

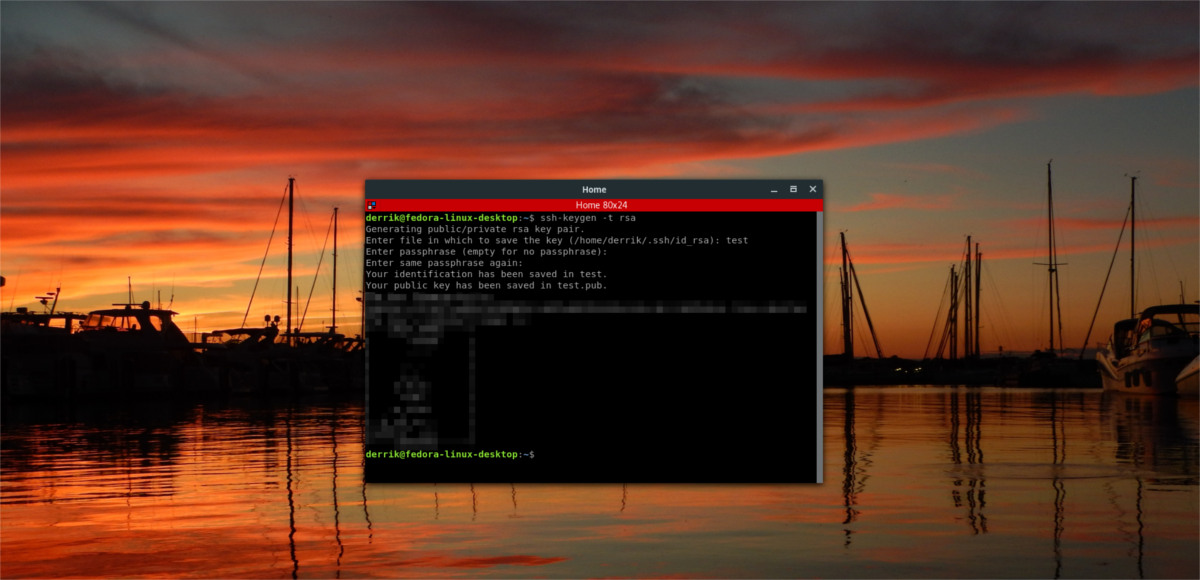

Да бисте покренули процес генерисања кључева, отворите терминал. Унутар прозора терминала покрените:

ssh-keygen -t rsa

Трчање ссх-кеиген ће исписати „Генерисање јавног / приватног рса кључапар “. То значи да систем генерише и јавни кључ и приватни кључ. Јавни кључеви су они које свако може да користи и требали бисте их добро давати. С друге стране, приватни кључ је нешто што никада не би требало ни са ким делити. Отуда и назив „приватно“.

Кључеви ће се сачувати на /хоме / усернаме / .ссх / ид_рса.

Белешка: НЕ ИСПУШТАВАЈТЕ тхе тхе ~ / .ссх директоријум, јер садржи ваше кључеве. Ако на било који начин задесите ову мапу и покушате се даљински пријавити у уређај, ССХ промпт неће успети. Такође ће исписати упозорење и закључати вас.

ССХ тастери на удаљеној машини

Сад кад су ССХ кључеви (и јавни и приватни)оне) су креиране и спремне за употребу, мораћете да их копирате у систем из кога желите да се пријавите. Важно је да овај поступак поновите на свим машинама на које планирате да се пријавите преко ССХ. У супротном, они који немају кључ, мораће да се пријаве помоћу методе лозинке.

Да бисте додали кључеве у удаљени систем, следите овај пример. Обавезно то радите са рачунаром домаћина преко ССХ-а.

ssh username@remote-host-name mkdir -p .ssh

Извођење ове ссх наредбе створиће скривену ~ / .ссх мапе у матичном директорију удаљене машине (са корисником који је коришћен за пријаву). Ова мапа је важна, јер ћемо овде копирати ново генерисане ССХ датотеке кључева.

Да бисте копирали ССХ датотеке датотека са кључевима, покрените још једну наредбу са ССХ рачунара на удаљену машину која треба тастере:

cat .ssh/id_rsa.pub | ssh username@remote-host-name "cat >> .ssh/authorized_keys"

Копирање ће трајати неколико секунди, зависно од брзине мреже. Када се заврши, удаљени рачунар ће имати генерисане кључеве и моћи ће се пријавити на ССХ домаћин рачунара без лозинке.

Израда сигурносних копија ССХ тастера

ССХ кључеви су корисне ствари, и сваки јејединствен. Због тога је резервно копирање најбољи пут акције. Проблем је ако га спремите негде другде, неко може пронаћи ваш ССХ кључ, задржите га и користите га за себе. Питање је, који је добар начин да сигурносно копирате ССХ кључ? Шифровање.

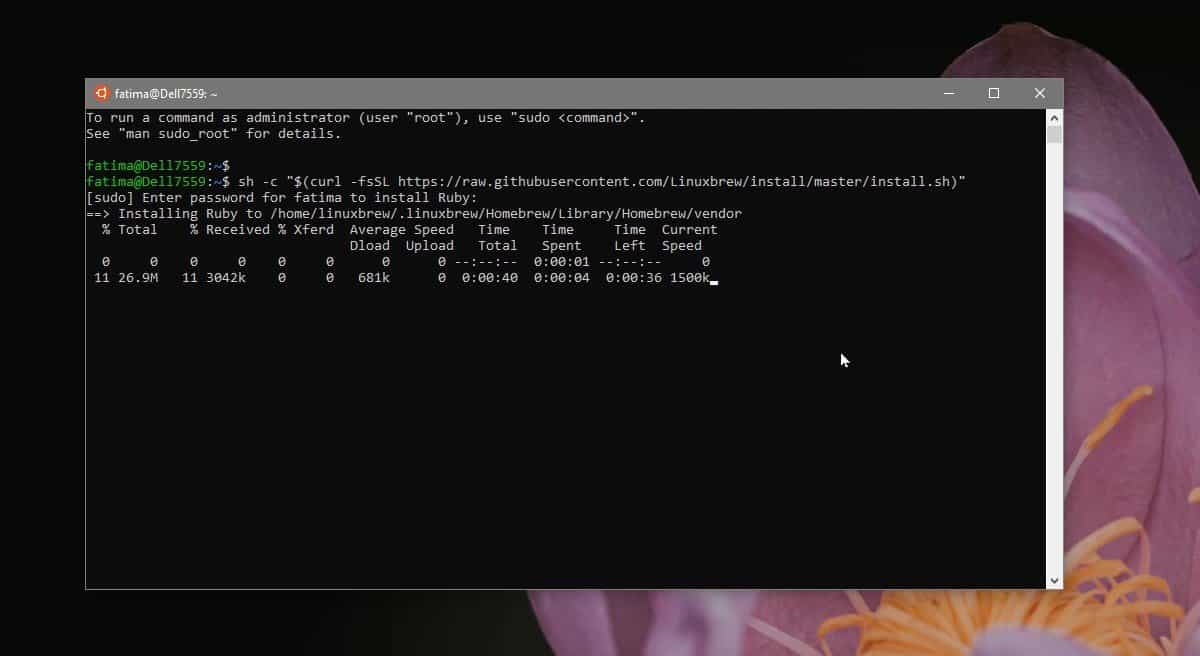

Најбржи, најефикаснији (и најлакши начин) зашифрирање је коришћење ГнуПГ-а. Сам алат је уграђен у већину алата за шифрирање који су већ на Линуку и представља корак када се прикупљају шифрирање датотека. Да бисте инсталирали ГнуПГ, отворите терминал и претражите менаџера пакета „гпг“. Програм би требало лако пронаћи, чак и на врло нејасним Линук дистрибуцијама.

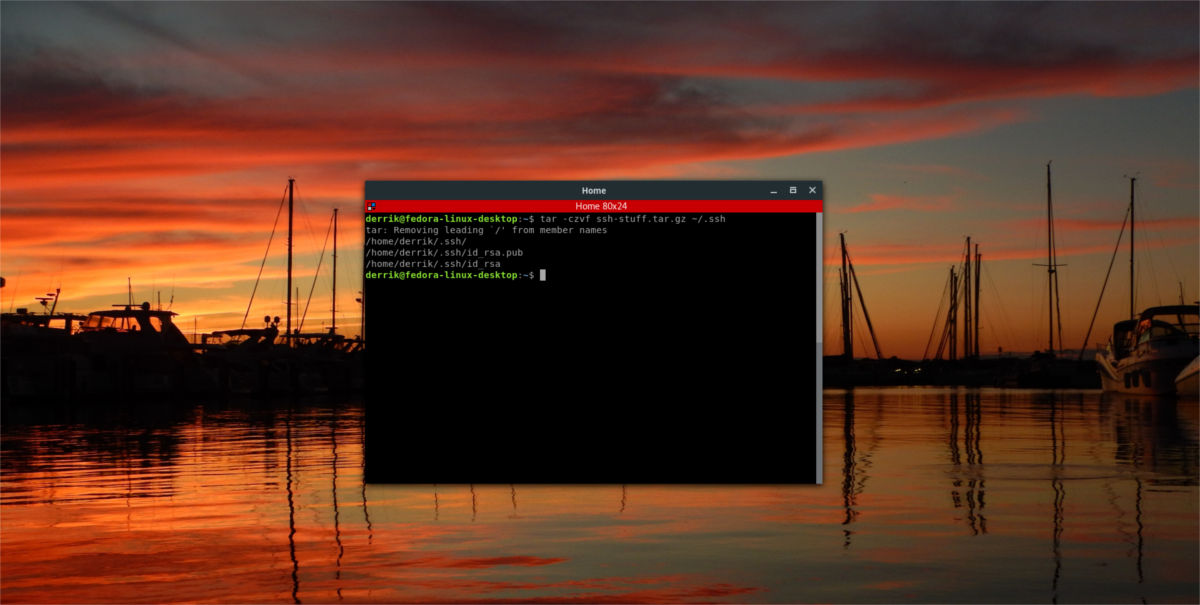

Након што се ГПГ покрене, покрените поступак шифрирања тако што ћете га компримирати ~ / .ссх директоријум у датотеку тар архиве. Ово ће учинити тако да нема потребе да појединачно шифрирате сваку појединачну датотеку у ~ / .ссх фолдер.

tar -czvf ssh-stuff.tar.gz /home/username/.ssh

Када се компресија заврши, започните поступак шифрирања.

Напомена: пре шифровања, покрените гпг на терминалу за генерисање новог кључа.

gpg -c ssh-stuff.tar.gz

Када се процес шифрирања заврши, ГнуПГ ће ставити датотеку са ознаком „ssh-stuff.tar.gz.gpg“. Слободно обришите оригиналну откључану верзију датотеке. Да бисте дешифровали резервну архиву, урадите следеће:

gpg ssh-stuff.tar.gz.gpg</п>

Коментари