ССХ је сјајан, јер нам омогућава да добијемо терминалприступ другим Линук рачунарима и серверима путем мреже или чак интернета! Ипак, колико год ова технологија била невероватна, постоје и неки горући сигурносни проблеми због којих је коришћење небезбедно. Ако сте просечан корисник, нема потребе да инсталирате компликоване ССХ безбедносне алате. Уместо тога, размотрите следеће кораке да бисте осигурали ССХ сервер на Линуку.

Промените подразумевани прикључни порт

Далеко је најбржи и најлакши начин да осигуратеССХ сервер је за промену порта који користи. Подразумевано, ССХ сервер ради на прикључку 22. Да бисте га променили, отворите прозор терминала. Унутар прозора терминала, ССХ на удаљеном рачунару који је домаћин ССХ серверу.

ssh user@local-ip-address

Једном када сте пријављени, пређите са редовног корисника на Роот. Ако сте укључили Роот налог, пријавите се са су је добар избор. Иначе, мораћете да добијете приступ судо.

su -

или

sudo -s

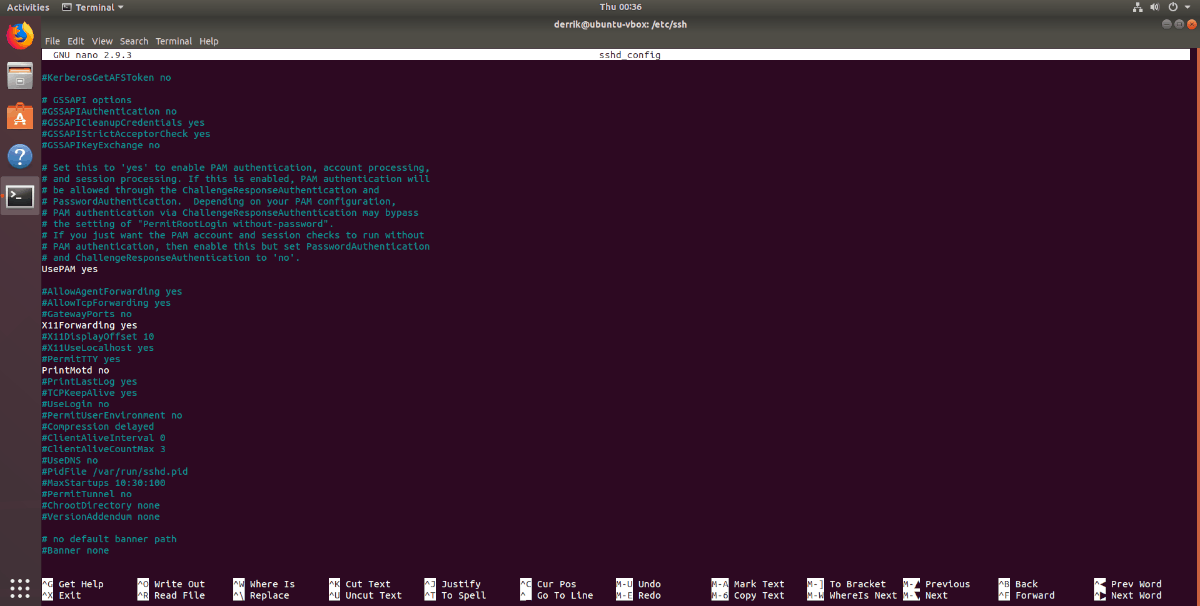

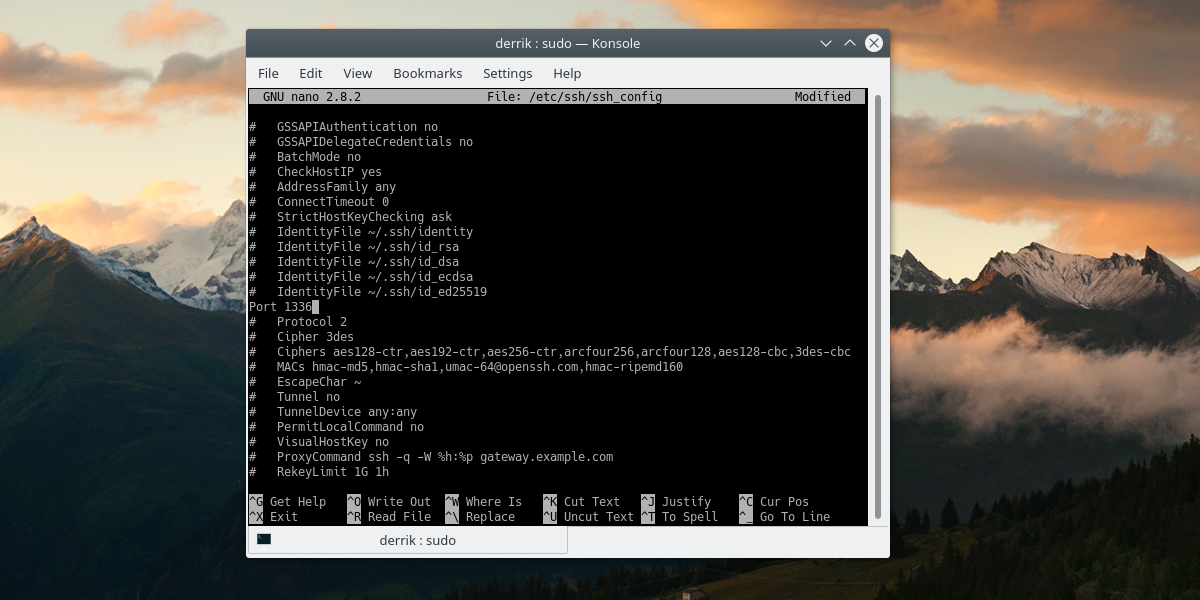

Сада када имате приступ администратору, отворите ССХ конфигурациону датотеку у Нано-у.

nano /etc/ssh/sshd_config

Померите се кроз конфигурациону датотеку за „Порт 22“. Уклони # ако постоји, промените „22 ″ на други број. Обично ће бити довољан порт изнад 100 или чак један у распону од 1.000. Након промене броја порта притисните тастер Цтрл + О комбинација тастатуре да бисте спремили измене. Затим изађите из уређивача притиском на Цтрл + Кс.

Уређивањем конфигурационе датотеке неће се одмах пребацити ваш ССХ сервер на коришћење исправног порта. Уместо тога, требат ћете ручно поново покренути услугу.

systemctl restart sshd

Извођење наредбе системцтл требало би поново покренути ССХ даемон и примијенити нова подешавања. Ако поновно покретање демона не успе, друга опција је да поново покренете ваш ССХ сервер машину:

reboot

Након поновног покретања демона (или машине), ССХ неће бити доступан преко порта 22. Као резултат тога, повезивање преко ССХ-а захтева ручно одређивање порта.

Напомена: обавезно промените „1234“ са портом постављеним у ССХ конфигурацијској датотеци.

ssh -p 1234 user@local-ip-address

Онемогући пријаву лозинком

Други сјајан начин да осигурате ССХ сервер јеуклоните пријаву лозинком и уместо преласка на пријаву преко ССХ кључева. Кретање рутом ССХ кључа ствара круг поверења између вашег ССХ сервера и удаљених машина које имају ваш кључ. То је шифрована датотека лозинке коју је тешко пробити.

Подесите ССХ кључ на вашем серверу. Када поставите кључеве, отворите терминал и отворите ССХ конфигурациону датотеку.

su -

или

sudo -s

Затим отворите цонфиг у Нано помоћу:

nano /etc/ssh/sshd_config

Подразумевано, ССХ сервери управљају аутентификацијом путемкорисничка лозинка Ако имате сигурну лозинку, ово је добар начин, али шифровани ССХ кључ на поузданим машинама је бржи, практичнији и сигурнији. Да бисте завршили прелазак на „лозинку без пријаве“, потражите ССХ конфигурациону датотеку. Унутар ове датотеке, помичите се и пронађите унос који каже "ПассвордАутхентицатион".

Уклоните симбол # испред "ПассвордАутхентицатион" и осигурајте да испред њега има реч "не". Ако све изгледа добро, спремите измене у ССХ конфигурацију притиском на Цтрл + О на тастатури.

Након што сачувате конфигурацију, затворите Нано с Цтрл + Кс, и поново покрените ССХД да бисте применили промене.

systemctl restart sshd

Ако не користите системд, покушајте поново покренути ССХ са овом наредбом:

service ssh restart

Следећи пут када се даљинска машина покуша пријавити на овај ССХ сервер, провериће исправне тастере и ући ће их, без лозинке.

Онемогући роот рачун

Онемогућавање Роот налога на вашем ССХ серверу јеначин да ублажи штету која може настати када неовлаштени корисник добије приступ преко ССХ-а. Да бисте онемогућили Роот налог, неопходно је да бар један корисник на вашем ССХ серверу може добити Роот преко судо-а. Ово ће осигурати да и даље можете да добијете приступ на нивоу система, ако вам је потребан, без лозинке Роот.

Напомена: будите сигурни да корисници који приступе Роот повластицама преко судо-а имају сигурну лозинку или је онемогућавање суперусер рачуна бесмислено.

Да бисте онемогућили Роот, уздигните терминал до привилегија суперусер:

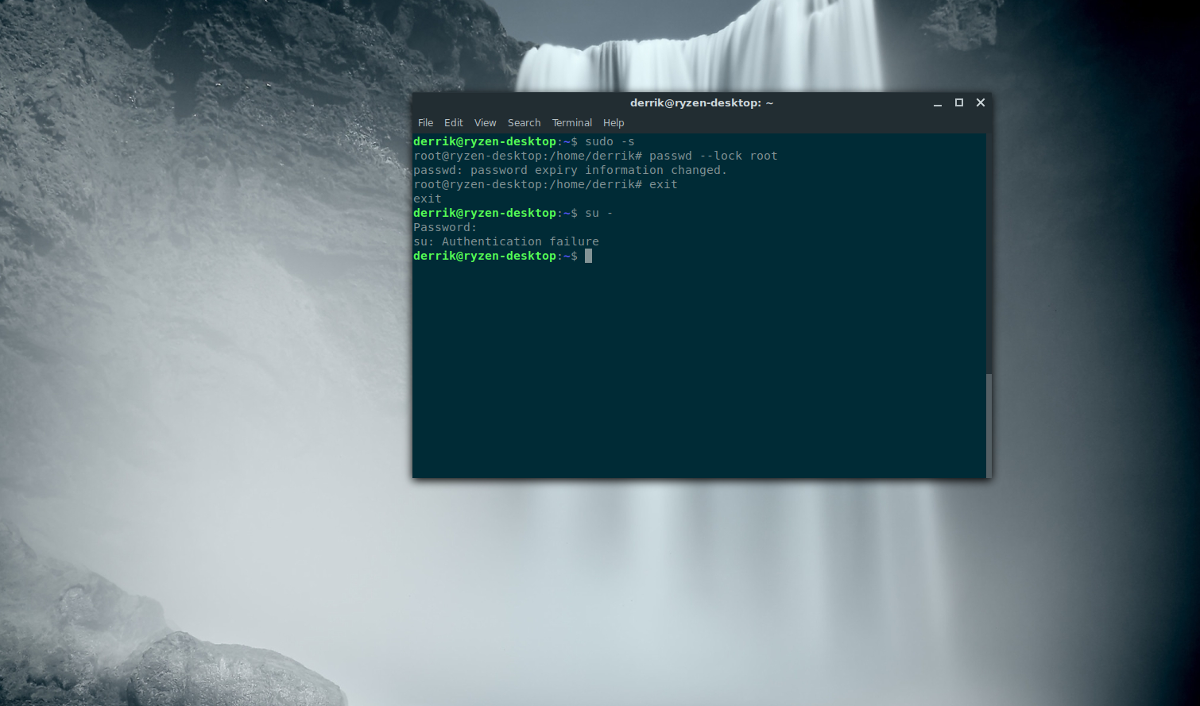

sudo -s

Коришћење судо -с заобилази потребу за пријавом су, и уместо тога додељује коријенску љуску преко датотеке судоерс. Сада када љуска има приступ суперрузеру, покрените Лозинка наредите и шифрирајте Роот налог -закључати.

passwd --lock root

Извођењем горње команде открива лозинку Роот налога тако да се пријављује путем су је немогуће. Од сада, корисници могу само ССХ као локални корисник, а затим се пребацити на Роот налог путем судо привилегија.

Коментари