Нико не жели мрежу којом успевају да постанумета злонамерних корисника који покушавају да украду корпоративне податке или нанесу штету организацији. Да бисте то спречили, морате пронаћи начине како да осигурате да постоји што је мање могућих начина за улазак. А то се дијелом постиже осигуравањем да се свака рањивост на вашој мрежи зна, ријеши и поправи. А за оне рањивости које није могуће поправити, постоји нешто што би их могло ублажити. Први корак је очигледан; то је скенирање ваше мреже на оне рањивости. То је посао специфичне врсте софтвера зване алати за скенирање рањивости. Данас прегледавамо 6 најбољих алата и софтвера за скенирање рањивости.

Започнимо разговором о мрежирањивост - или треба да кажемо рањивост - и покушајмо да објаснимо шта су. Следеће ћемо расправљати о алатима за скенирање рањивости. Ми ћемо описати коме су то потребни и зашто. А будући да је скенер рањивости само једна компонента процеса управљања рањивошћу - иако важну - о томе ћемо разговарати следеће. Затим ћемо видети како скенери рањивости обично раде. Сви су нешто другачији, али у њиховој сржи је често више сличности него разлика. Пре него што размотримо најбоље алате и софтвер за скенирање рањивости, разговараћемо о њиховим главним карактеристикама.

Увод у рањивост

Рачунарски системи и мреже су достигли авиши ниво сложености него икад. Данашњи просечни сервер обично може покретати стотине процеса. Сваки од тих процеса је компјутерски програм, неки од њих су велики програми који су направљени од хиљада линија изворног кода. И унутар овог кода могло би се налазити - вјероватно постоје - све врсте неочекиваних ствари. Програмер је можда у једном тренутку додао неку функцију позадинског дела како би олакшао исправљање погрешака. А касније, ова функција је можда грешком стигла до коначног издања. Такође би могло доћи до неких грешака у потврди уноса које ће под одређеним околностима проузроковати неочекиване - и непожељне - резултате.

Било шта од тога може се користити за покушај приступасистема и података. Постоји огромна заједница људи који немају ништа боље од тога да пронађу ове рупе и искористе их да нападну ваше системе. Рањивости су оно што називамо тим рупама. Ако остану без надзора, злонамерни корисници могу искористити рањивости да би стекли приступ вашим системима и подацима - или што је још горе, подацима вашег клијента - или да би на неки други начин проузроковали неку штету као што је чинећи ваше системе неупотребљивим.

Рањивости могу бити свуда. Они се често налазе у софтверу који ради на вашим серверима или њиховим оперативним системима, али они постоје и у мрежној опреми као што су прекидачи, рутери и чак сигурносни уређаји попут заштитних зидова. Треба их заиста свуда тражити.

Алати за скенирање - шта су они и како раде

Алат за скенирање рањивости - или процену - имаједна главна функција: препознавање рањивости у вашим системима, уређајима, опреми и софтверу. Називају их скенерима јер ће обично скенирати вашу опрему како би пронашли познате рањивости.

Али како се проналазе алати за скенирање рањивостирањивости које обично нису видљиве? Да су они тако очигледни, програмери би им се обратили пре него што су издали софтвер. Љубазни софтвер попут вируса који користи базе података дефиниција вируса да препознају потписе рачунарског вируса, већина скенера рањивости ослања се на базе података о рањивости и системе скенирања за одређене рањивости. Ове базе података о рањивости могу се добити од познатих независних лабораторија за тестирање које су посвећене проналажењу рањивости у софтверу и хардверу или могу бити власничке базе података од добављача алата. Као што бисте очекивали, ниво откривања који сте добили је само добар као база података о рањивости коју ваш алат користи.

Алати за скенирање - коме то треба?

Одговор на једно питање на то питање је приличноочигледно: било ко! Нитко разумног ума не би помислио да данас покреће рачунар без икакве заштите од вируса. Исто тако, ниједан мрежни администратор не би требао бити без барем неких облика откривања рањивости. Напади би могли стићи било где и погодити вас тамо где их најмање очекујете. Морате бити свесни свог ризика од излагања.

Ово је вероватно нешто што би могло бититеоретски се врши ручно. Практично, међутим, ово је скоро немогућ посао. Само проналажење информација о рањивости, а камоли да скенира ваше системе на њихово присуство, могло би одузети огромну количину ресурса. Неке су организације посвећене проналажењу рањивости и често запошљавају стотине ако не и хиљаде људи.

Свако ко управља већином рачунарских система илиуређаји би имали велику корист од коришћења алата за скенирање рањивости. Поред тога, поштовање регулаторних стандарда као што су СОКС или ПЦИ-ДСС често ће вам одредити мандат. Чак и ако то не захтијевају, поштовање правила ће често бити лакше показати ако можете показати да скенирате мрежу на рањивости.

Управљање рањивошћу у крајевима

Откривање рањивости помоћу неке врстесофтверски алат је неопходан. То је први корак у заштити од напада. Али, некако је бескорисно ако није део целовитог процеса управљања рањивошћу. Системи за откривање провале нису системи за спречавање провале и, такође, мрежни алати за скенирање рањивости - или бар већина њих - откриће само рањивости и упозорити вас на њихово присуство.

Тада ћете, администратору, то морати да иматеуспостављен неки процес за решавање откривених рањивости. Прво што треба учинити након њиховог откривања је процена рањивости. Желите бити сигурни да су откривене рањивости стварне. Алати за скенирање рањивости најчешће воле да гријеше са стране опреза и многи ће пријавити одређени број лажних позитивних резултата. А ако с истинским рањивостима, они можда неће бити стварна брига. На пример, некоришћени отворени ИП порт на серверу можда неће представљати проблем ако седи одмах иза ватрозида који блокира тај порт.

Једном када су рањивости процењене, време је заодлучите како да се обратите и како их поправити. Ако су пронађени у софтверу који ваша организација једва користи - или уопште не користи - ваш најбољи начин акције могао би бити уклањање рањивог софтвера и замена њега другим који нуди сличну функционалност. У другим случајевима, исправљање рањивости је једноставно као и примена неке закрпе од софтверског издавача или надоградња на најновију верзију. Многи алати за скенирање рањивости идентификоват ће доступне исправке за пронађене рањивости. Остале рањивости могу се исправити једноставном променом неких подешавања конфигурације. Ово се посебно односи на умрежавање опреме, али то се догађа и са софтвером који ради на рачунарима.

Главне карактеристике алата за скенирање рањивости

Постоји много ствари које би требало узети у обзир кадаизбор алата за скенирање рањивости. Један од најважнијих аспеката тих алата је распон уређаја који могу да скенирају. Желите алат који ће моћи да скенира сву опрему коју посједујете. Ако, на пример, имате више Линус сервера, желећете да изаберете алат који може да их скенира, а не онај који рукује само са Виндовс уређајима. Такође желите да одаберете скенер који је што тачнији у вашем окружењу. Не бисте се желели утопити у бескорисним нотификацијама и лажним позитивним позивима.

Други главни фактор који разликује јебаза података о рањивости алата Да ли га одржава добављач или је то независна организација? Колико се редовно ажурира? Да ли се чува локално или у облаку? Да ли желите да користите базу података о рањивости или да ажурирате? Ово су све ствари које бисте желели знати пре него што одаберете алат.

Неки ће скенери рањивости више користитинаметљива метода скенирања која потенцијално може утицати на перформансе система. Ово није нужно лоше јер су најчешће наметљиви најбољи скенери, али ако утичу на перформансе система, желеће да сазнате за то и закажете своје скенирање у складу са тим. Узгред, заказивање је још један важан аспект мрежних алата за скенирање рањивости. Неки алати чак немају заказано скенирање и морају их покренути ручно.

Постоје најмање две важне особинеалата за скенирање рањивости: упозоравање и извештавање. Шта се догађа када се утврди рањивост? Да ли је обавештење јасно и лако разумљиво? Како се доноси? Да ли се ради о искачућем екрану, е-пошти, СМС-у? И још важније, да ли алат пружа неки увид о томе како поправити рањивости које идентификује? Неки алати јесу, а неки не. Неки чак имају аутоматизирано уклањање одређених рањивости. Остали алати интегришу се са софтвером за управљање закрпама јер је закрпа често најбољи начин за поправљање рањивости.

Што се тиче извештавања, ово је често питањеличне склоности. Међутим, морате осигурати да ће информације које очекујете и требате пронаћи у извјештајима заправо тамо. Неки алати имају само унапред дефинисане извештаје, други ће вам дозволити да измените уграђене извештаје. А они најбољи - барем са становишта извештавања - ће вам омогућити да креирате прилагођене извештаје од почетка.

Наших 6 најбољих алата за скенирање рањивости

Сада када смо сазнали нешто више о томеалати за скенирање рањивости, прегледајмо неке од најбољих или најинтересантнијих пакета које можемо пронаћи. Покушали смо да укључимо комбинацију плаћених и бесплатних алата. Постоје и алати који су доступни у бесплатној и плаћеној верзији.

1. СоларВиндс Нетворк Цонфигуратион Манагер (БЕСПЛАТНА РЕКЛАМА)

У случају да већ не познајете СоларВиндс,компанија производи неке од најбољих алата за мрежно управљање већ око 20 година. Међу најбољим алатима, СоларВиндс Нетворк Перформанце Монитор непрестано добија велике похвале и похвалне критике као један од најбољих алата за надгледање пропусности СНМП мреже. Компанија је такође помало позната по својим бесплатним алатима. То су мањи алати дизајнирани за решавање одређеног задатка управљања мрежом. Међу најпознатијим од ових бесплатних алата су подмрежа калкулатор и ТФТП сервер.

Алат који желимо овде представити је алат који се зове СоларВиндс Нетворк Цонфигуратион Манагер. То, међутим, није заиста рањивосталат за скенирање Али постоје два конкретна разлога због којих смо одлучили да укључимо овај алат на нашу листу. Производ има функцију процене рањивости и бави се специфичном врстом рањивости, оном која је важна, али која се не односи на многе друге алате, погрешном конфигурацијом мрежне опреме.

Менаџер за конфигурацију мреже СоларВиндсПримарна корисност као алат за скенирање рањивости је у валидацији конфигурација мрежне опреме за грешке и пропусте. Алат такође може периодично да проверава конфигурације уређаја за промене. Ово је такође корисно јер се неки напади започињу модификовањем неке конфигурације мреже уређаја - која често нису толико сигурна као сервери - на начин који може олакшати приступ другим системима. Алат вам такође може помоћи у усклађивању са стандардима или регулаторним прописима са његовим аутоматским алаткама за конфигурацију мреже које могу да размештају стандардизоване конфигурације, откривају измене изван процеса, конфигурације ревизије, па чак и исправљају кршења.

Софтвер се интегрише у НационалниРањивост база података због чега је заслужено бити на нашој листи још више. Има приступ најновијим ЦВЕ-овима за препознавање рањивости у вашим Цисцо уређајима. Радиће са било којим Цисцо уређајем који ради на АСА, ИОС или Некус ОС. Заправо су у производ уграђена два друга корисна алата, Нетворк Инсигхтс за АСА и Нетворк Инсигхтс за Некус.

Цене за конфигурацију мреже СоларВиндсМенаџер стартује од 2895 долара за до 50 управљаних чворова и варира у зависности од броја чворова. Ако желите да испробате овај алат, бесплатна пробна верзија од 30 дана може се преузети са СоларВиндс.

- БЕСПЛАТНА РЕКЛАМА: СоларВиндс Нетворк Цонфигуратион Манагер

- Званично преузимање: https://www.solarwinds.com/network-configuration-manager

2. Мицрософтов основни безбедносни анализатор (МБСА)

Мицрософт Баселине Сецурити Анализер, илиМБСА је нешто старији Мицрософтов алат. Иако је опција која је мање од идеалне за велике организације, алат би могао бити добар погодан за мања предузећа, оне са само неколико сервера. Ово је Мицрософтов алат, тако да боље не очекујете да ће скенирање изгледати већ Мицрософтови производи или ћете бити разочарани. Међутим, скенират ће Виндовс оперативни систем као и неке сервисе попут Виндовс заштитног зида, СКЛ сервера, ИИС и Мицрософт Оффице апликација.

Али овај алат не скенира за одређенерањивости као и други скенери рањивости. Оно што треба учинити је тражити недостајуће закрпе, сервисне пакете и сигурносна ажурирања, као и скенирати системе за административна питања. Механизам за извештавање МБСА ће вам омогућити листу недостајућих ажурирања и погрешних конфигурација.

Будући да је Мицрософт Мицрософтов стари алат, МБСА нијепотпуно компатибилна са Виндовсом 10. Верзија 2.3 ће радити са најновијом верзијом Виндовса, али могло би да захтева мало подешавања ради чишћења лажних позитивних резултата и поправљања провера које није могуће довршити. На пример, овај алат ће лажно пријавити да Виндовс Упдате није омогућен у оперативном систему Виндовс 10. Други недостатак овог производа је што неће открити не-Мицрософтове рањивости или сложене рањивости. Овај алат је једноставан за употребу и свој посао обавља добро. То би могло бити савршено средство за мању организацију са само неколико Виндовс рачунара.

3. Отворени систем процене рањивости (ОпенВАС)

Наш следећи алат зове се отворена рањивостСистем оцењивања или ОпенВАС. То је оквир неколико услуга и алата. Сви се комбинују да би били свеобухватан и моћан алат за скенирање рањивости. Оквир који стоји иза ОпенВАС-а део је решења за управљање рањивошћу Греенбоне Нетворкс-а из кога су елементи доприносили заједници десетак година. Систем је у потпуности бесплатан и већина његових компоненти је отвореног кода иако неке нису. Скенер ОпенВАС долази са преко педесет хиљада провера рањивости мреже, који се редовно ажурирају.

Постоје две основне компоненте за ОпенВАС. Прва компонента је ОпенВАС скенер. Као што му име каже, одговоран је за стварно скенирање циљних рачунара. Друга компонента је ОпенВАС менаџер који обрађује све остало као што је контрола скенера, консолидација резултата и њихово складиштење у централној СКЛ бази података. Систем укључује корисничка сучеља која су заснована на претраживачу и наредбеној линији. Друга компонента система је база података о мрежним тестовима рањивости. Ова база података може да се ажурира или са бесплатног фееда Греенборне заједнице или са плаћеног Греенборне Сецурити Феед-а.

4. Мрежа заједнице мрежнице

Мрежа заједнице Ретина је бесплатна верзијаРетина мрежни сигурносни скенер компаније АбовеТруст, који је један од најпознатијих скенера рањивости. Овај свеобухватни скенер рањивости обилује функцијама. Алат може извршити детаљну процену рањивости недостајућих закрпа, рањивости од нула дана и незаштићених конфигурација. Такође се може похвалити корисничким профилима усклађеним са функцијама посла и на тај начин поједноставити рад система. Овај производ карактерише интуитивни ГУИ у метро стилу који омогућава поједностављен рад система.

Ретина мрежа заједнице користи истобаза података о рањивости као њена плаћа. То је опсежна база података о мрежним рањивостима, проблемима са конфигурацијом и недостајућим закрпама која се аутоматски ажурира и покрива широк спектар оперативних система, уређаја, апликација и виртуелног окружења. Иако је на ту тему, овај производ у потпуности подржава ВМваре окружења и укључује онлине и оффлине скенирање виртуалних слика, скенирање виртуалних апликација и интеграцију с вЦентер.

Постоји, међутим, велики недостатак мрежницеМрежна заједница. Алат је ограничен на скенирање 256 ИП адреса. Ово можда не изгледа превише ако управљате великом мрежом, али многим мањим организацијама може бити више него довољно. Ако је ваше окружење веће од тога, све што смо управо рекли о овом производу односи се и на његовог великог брата, Ретина мрежни сигурносни скенер који је доступан у издањима Стандард и Неограничено. Било које издање има исти проширени скуп функција у поређењу са скенером мрежне мреже Ретина.

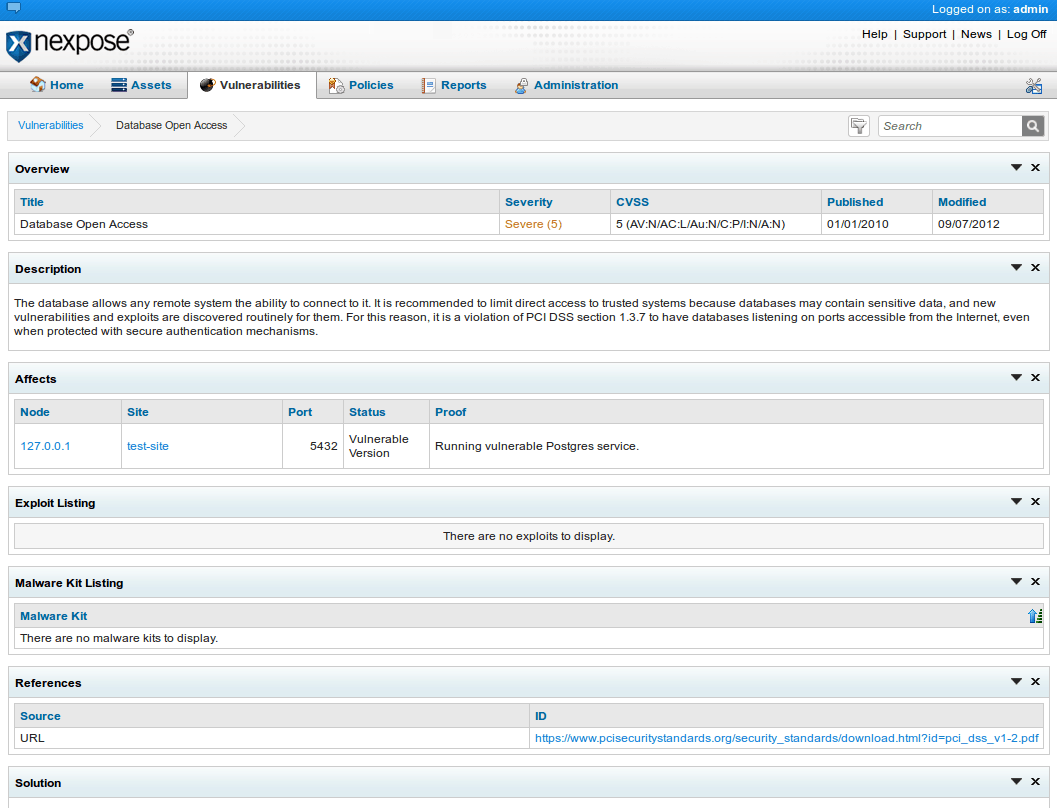

5. Некпосе Цоммунити Едитион

Можда није толико популаран као Ретина, алиНекпосе од Рапид7 је још један познати скенер рањивости. А Некпосе Цоммунити Едитион је мало смањена верзија свеобухватног скенера рањивости Рапид7-а. Ограничења производа су ипак важна. На примјер, производ можете користити само за скенирање највише 32 ИП адресе. То га чини добром опцијом само за најмање мреже. Поред тога, производ се може користити само годину дана. Ако можете да живите са производима, то је одлично.

Некпосе Цоммунити Едитион радиће на физичкоммашине које покрећу или Виндовс или Линук. Такође је доступан и као виртуелни уређај. Његове широке могућности скенирања ће поднијети мреже, оперативне системе, веб апликације, базе података и виртуелно окружење. Некпосе Цоммунити Едитион користи адаптивну безбедност која аутоматски може открити и проценити нове уређаје и нове рањивости оног тренутка када приступе вашој мрежи. Ова функција делује у комбинацији са динамичним везама с ВМваре-ом и АВС-ом. Овај алат се такође интегрише са истраживачким пројектом Сонар ради пружања истинског праћења уживо. Некпосе Цоммунити Едитион пружа интегрисано скенирање политика како би помогло у поштовању популарних стандарда као што су ЦИС и НИСТ. И последње, али не најмање битно, интуитивни извештаји о санацији овог алата дају вам детаљне инструкције о поступцима санације.

Коментари