Не бих хтео да звучим превише параноично, мадавероватно да постоји, али сајбер-криминал је свуда. Свака организација може постати мета хакера који покушавају да приступе њиховим подацима. Стога је првобитно пазити на ствари и осигурати да не будемо жртва тих ненамјерних појединаца. Прва линија одбране је Систем за откривање провале. Домаћин системи примењују детекцију на нивоу хоста и обично детектују већину покушаја провале и одмах вас обавештавају како бисте могли да отклоните ситуацију. Са толико многобројних детекција упада на основу домаћинаСистеми на располагању, избор најбољег за вашу специфичну ситуацију може се чинити изазовом. Да бисмо вам помогли да јасно видите, саставили смо листу неких од најбољих система за детекцију упада на основу домаћина.

Пре него што откријемо најбоље алате, прећи ћемо на бочни путукратко и погледајте различите врсте система за откривање провале. Неки су засновани на домаћинима, а други на мрежи. Објаснићемо разлике. Затим ћемо разговарати о различитим методама откривања упада. Неки алати имају приступ заснован на потпису, док други траже сумњиво понашање. Најбољи користе комбинацију оба. Пре него што наставимо, објаснићемо разлике између система за откривање провале и система за спречавање провале, јер је важно разумети шта гледамо. Тада ћемо бити спремни за суштину овог поста, најбоље системе за детекцију упада на основу домаћина.

Две врсте система за откривање провале

Постоје две врсте интрузијеСистеми за детекцију. Иако је њихов циљ идентичан - брзо откривање било каквог покушаја провале или сумњиве активности са којим би могао довести до покушаја провале, они се разликују у локацији на којој се обавља та детекција. Ово је концепт који се често наводи као тачка извршења. Свака врста има предности и недостатке и, генерално гледано, не постоји консензус о томе који је погоднији. У ствари, најбоље решење - или најбезбедније - вероватно је оно које комбинује обоје.

Системи за откривање упада домаћина (ХИДС)

Прва врста система за откривање провалеоно што нас данас занима, делује на нивоу домаћина. Можда сте то погодили из његовог имена. ХИДС провјерава, на примјер, разне датотеке дневника и часописе због знакова сумњивих активности. Други начин на који откривају покушаје провале је провјером важних конфигурацијских датотека за неовлаштене промјене. Такође могу прегледати исте конфигурацијске датотеке за одређене познате обрасце упада. На пример, може се знати да одређени метод упада делује додавањем одређеног параметра одређеној конфигурацијској датотеци. Добар систем детекције упада који се заснива на домаћину би то ухватио.

Већину времена ХИДС се инсталира директноуређајима који су намењени да заштите. Морате их инсталирати на све своје рачунаре. За остале ће требати само инсталирање локалног агента. Неки чак и свој посао раде на даљину. Без обзира на њихов начин рада, добар ХИДС поседује централизовану конзолу на којој можете контролисати апликацију и видети њене резултате.

Мрежни системи за откривање упада (НИДС)

Друга врста система детекције провале зове сеСистеми за детекцију упада у мрежу или НИДС раде на граници мреже да би спровели детекцију. Користе сличне методе као и системи за детекцију упада домаћина као што су откривање сумњивих активности и тражење познатих образаца упада. Али уместо да прегледају записнике и конфигурационе датотеке, они гледају мрежни саобраћај и прегледавају све захтеве за повезивање. Неке методе упада искориштавају познате рањивости слањем намјерно неисправних пакета домаћинима, чинећи их да реагирају на одређени начин који им омогућава да буду прекршени. Мрежни систем за откривање упада лако би открио ову врсту покушаја.

Неки тврде да су НИДС бољи од ХИДС-а као и ониоткријте нападе чак и пре него што дођу до ваших система. Неки их преферирају јер не требају да се инсталира на сваки домаћин да би их ефикасно заштитили. С друге стране, пружају малу заштиту од инсајдерских напада који нажалост нису реткост. Да би био откривен, нападач мора да користи стазу која пролази кроз НИДС. Из тих разлога, најбоља заштита вероватно долази из употребе комбинације обе врсте алата.

Методе откривања провале

Баш као што постоје две врсте упадаалата за откривање, углавном постоје две различите методе које се користе за откривање покушаја провале. Детекција може бити заснована на потпису или на аномалији. Откривање упада засновано на потпису анализира податке за одређене обрасце који су повезани са покушајима провале. То је слично традиционалним системима за заштиту од вируса који се ослањају на дефиниције вируса. Исто тако, откривање провале на основу потписа ослања се на потписе или обрасце упада. Они упоређују податке са упадима да би идентификовали покушаје. Њихов главни недостатак је што не раде све док се одговарајући потписи не унесу у софтвер. Нажалост, то се обично дешава тек након што је нападнут одређени број машина и издавачи уљеза потписа су имали времена да објаве нове пакете за ажурирање. Неки добављачи су прилично брзи, док су други могли да реагују само данима касније.

Друга детекција упада заснована на аномалијиметода омогућава бољу заштиту од напада без нула дана, оних који се догађају пре него што је било који софтвер за откривање провале имао прилику да добије одговарајућу датотеку потписа. Ови системи траже аномалије уместо да покушавају препознати познате обрасце упада. На примјер, они би се могли покренути ако је неко више пута заредом покушао приступити систему с погрешном лозинком, што је уобичајени знак напада грубе силе. Свако сумњиво понашање може се брзо открити. Свака метода детекције има своје предности и мане. Као и код врста алата, најбољи су алати они који користе комбинацију потписа и анализе понашања за најбољу заштиту.

Детецтион Вс Превентион - Важна дистинкција

Разговарали смо о системима за откривање провалеали многи од вас су можда чули за системе за спречавање провале. Да ли су два концепта идентична? Одговор је једноставан, јер две врсте алата служе различитим циљевима. Међутим, постоји нешто преклапање међу њима. Као што му име каже, систем за откривање провале открива покушаје упада и сумњивих активности. Кад нешто открије, обично активира неки облик упозорења или обавештења. Затим администратори морају предузети потребне кораке да зауставе или блокирају покушај упада.

Системи за спречавање провале (ИПС) направљени су заспречите да се интрузије потпуно дешавају. Ацтиве ИПС укључује компоненту детекције која ће аутоматски покренути неку корективну радњу сваки пут када се открије покушај упада. Превенција против упада такође може бити пасивна. Израз се може употребљавати за означавање било чега што се чини или успоставља као начин за спречавање упада. Отврдњавање лозинке, на пример, може се сматрати мером за спречавање провале.

Најбољи алати за откривање упада домаћина

Претражили смо тржиште за најбољег домаћинасистеми за детекцију упада Оно што имамо за вас је комбинација правог ХИДС-а и другог софтвера који, иако се не називају системима за детекцију упада, имају компоненту за откривање провале или се могу користити за откривање покушаја провале. Погледајмо наше најбоље изборе и погледајмо њихове најбоље карактеристике.

1. СоларВиндс Лог & Евент Манагер (Бесплатна реклама)

Наш први унос је из СоларВиндс-а, опште имеу области алата за мрежно управљање. Компанија постоји већ око 20 година и донела нам је неке од најбољих алата за мрежу и системску администрацију. Такође је добро познато да има много бесплатних алата који испуњавају неке специфичне потребе мрежних администратора. Два сјајна примера ових бесплатних алата су Киви Сислог Сервер и Адванцед Субнет Цалцулатор.

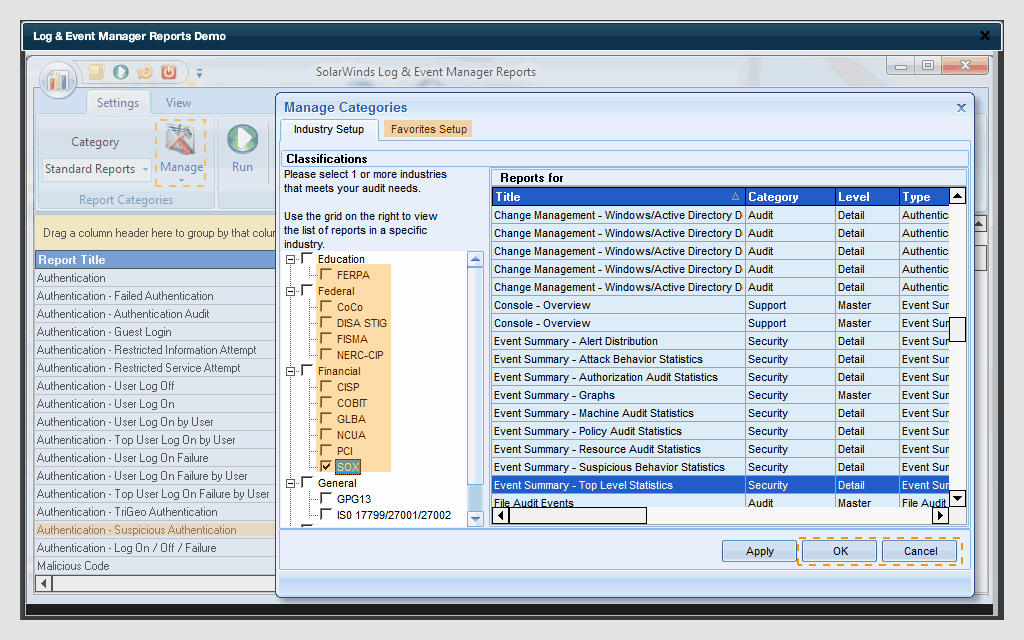

Не дозволите СоларВиндс Лог & Евент МанагерЗаваравам те именом. То је много више од система за управљање дневницима и догађајима. Многе напредне функције овог производа сврставају га у распон безбедносних информација и управљања догађајима (СИЕМ). Остале карактеристике га квалификују као систем за откривање упада, па чак и, у одређеној мери, као систем за спречавање провале. На пример, овај алат садржи корелацију догађаја у стварном времену и санирање у реалном времену.

- БЕСПЛАТНА РЕКЛАМА: СоларВиндс Лог & Евент Манагер

- Званична веза за преузимање: https://www.solarwinds.com/log-event-manager-software/registration

Тхе СоларВиндс Лог & Евент Манагер карактерише тренутно откривање сумњивихактивност (функционалност слична ИДС-у) и аутоматизовани одговори (функционалност слична ИПС-у). Такође може да изврши истрагу безбедносних догађаја и форензичке податке у циљу ублажавања и поштовања прописа. Захваљујући ревизији доказаном извештавању, алат се такође може користити за доказивање усаглашености са ХИПАА, ПЦИ-ДСС и СОКС, између осталог. Алат такође има надзор над интегритетом датотека и надгледање УСБ уређаја, што га чини много више интегрисаном заштитном платформом него само системом за управљање дневницима и догађајима.

Цене за СоларВиндс Лог & Евент Манагер почиње од 4,585 УСД за до 30 надгледаних чворова. Лиценце за до 2500 чворова могу се купити због чега је производ високо скалабилан. Ако желите да узмете производ на пробни рад и уверите се да ли је то за вас, на располагању вам је бесплатно 30-дневно пробно обележје.

2. ОССЕЦ

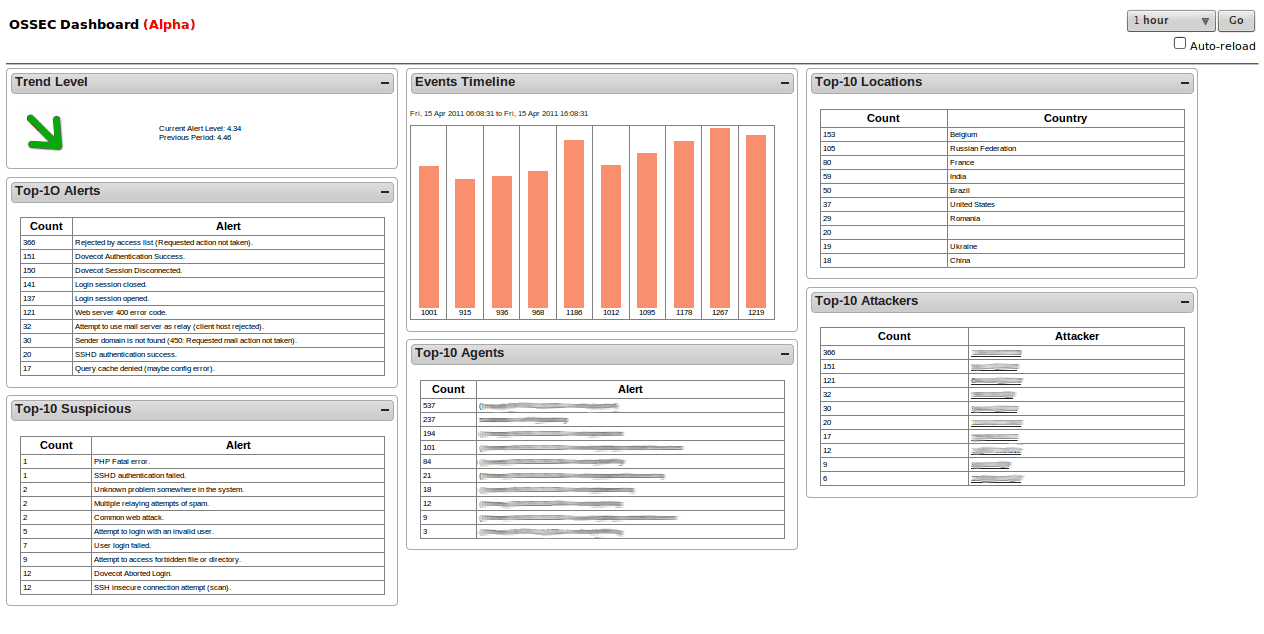

Сигурност отвореног кода, или ОССЕЦ, далеко је водећи опен-соурце домаћинсистем за откривање упада Производ је у власништву компаније Тренд Мицро, једног од водећих имена у ИТ безбедности и произвођача једног од најбољих апартмана за заштиту од вируса. Када се инсталира на Уник оперативне системе, софтвер се првенствено фокусира на датотеке дневника и конфигурације. Ствара контролне суме важних датотека и периодично их потврђује, упозоравајући вас кад год се догоди нешто чудно. Такође ће пратити и упозоравати на сваки ненормалан покушај да се добије роот приступ. На Виндовс домаћинима систем такође води рачуна о неовлашћеним изменама у регистру који би могли бити знак злонамерне активности.

Захваљујући систему за детекцију упада који се заснива на домаћину, ОССЕЦ треба да буде инсталиран на сваком рачунару који желите да заштитите. Међутим, централизована конзола обједињује податке са сваког заштићеног рачунара ради лакшег управљања. Док ОССЕЦ конзола ради само на Уник оперативним системима,на располагању је агент за заштиту Виндовс домаћина. Свако откривање покренуће упозорење које ће се приказати на централизованој конзоли, док ће се обавештења такође слати е-поштом.

3. Самхаин

Самхаин је још један добро познат упад бесплатног домаћинасистем детекције Његове главне карактеристике, са становишта ИДС-а, јесу провјера интегритета датотеке и надзор / анализа датотека. Ипак, има и пуно више од тога. Производ ће вршити детекцију рооткита, надгледање портова, детекцију рогуе СУИД извршних датотека и скривених процеса. Алат је дизајниран за надгледање више домаћина који покрећу различите оперативне системе, истовремено пружајући централизовано евидентирање и одржавање. Међутим, Самхаин такође се може користити као самостална апликација наједан рачунар. Софтвер се првенствено покреће на ПОСИКС системима као што су Уник, Линук или ОС Кс. Такође се може покретати на Виндовс-у под Цигвин-ом, пакетом који омогућава покретање ПОСИКС апликација на Виндовс-у, мада је у тој конфигурацији тестиран само надзорни агент.

Један од СамхаинНајосновнија карактеристика је тајни режим којиомогућава му да се покрене без откривања потенцијалних нападача. Познато је да уљези брзо убијају процесе откривања које препознају чим уђу у систем пре него што буду откривени, омогућујући им да прођу незапажено. Самхаин користи стеганографске технике да сакрије своје процесе од других. Такође штити своје централне датотеке дневника и сигурносне копије помоћу ПГП кључа како би се спречило неовлаштено дирање.

4. Фаил2Бан

Фаил2Бан је упад бесплатног и отвореног кодасистем детекције који такође има неке могућности спречавања провале. Софтверски алат прати датотеке дневника због сумњивих активности и догађаја као што су неуспјели покушаји пријаве, тражење експлоатације итд. Задана радња алата, кад год открије нешто сумњиво, је да аутоматски ажурира локална правила заштитног зида како би блокирала ИП адресу извора злонамерно понашање. У стварности, ово није истинска превенција провале, већ систем за откривање провале са функцијама аутоматске санације. Оно што смо управо описали је подразумевана акција овог алата, али било која друга произвољна радња - попут слања е-порука - такође може бити конфигурисана тако да се понаша као „класичнији“ систем за откривање провале.

Фаил2Бан нуди се са разним унапред уграђеним филтерима занеке од најчешћих сервиса као што су Апацхе, ССХ, ФТП, Постфик и многи други. Превенција се, како смо објаснили, врши модификовањем табела фиревалл-а домаћина. Алат може радити са Нетфилтер-ом, ИПтабле-овима или хост.дени таблом ТЦП Враппер-а. Сваки филтар може бити повезан са једном или више радњи.

5. ПОМОЋ

Тхе Напредно окружење за откривање провале, или ПОМОЋ, је још један бесплатни систем за детекцију упада домаћинаОвај се фокусира углавном на откривање рооткита и упоређивање потписа датотека. Када га иницијално инсталирате, алат ће саставити врсту базе података администратора из конфигурационих датотека система. Ова база података тада се може користити као основна линија са којом се било какве промене могу упоредити и на крају вратити ако је потребно.

ПОМОЋ користи се и на основу потписа ишеме откривања засноване на аномалији. Ово је алат који се покреће на захтјев, а не планира се или континуирано користи. Заправо, ово је главни недостатак производа. Међутим, будући да је то алат наредбеног ретка, а не да се заснива на ГУИ-ју, може се креирати црон задатак који ће га покретати у редовним интервалима. Ако одлучите често да покренете алат - као што је то сваки минут - скоро ћете добити податке у стварном времену и имаћете времена да реагујете пре него што је било какав покушај провале претерано нанео велику штету.

У својој сржи, ПОМОЋ је само алат за упоређивање података, али уз помоћод неколико спољних заказаних скрипти, може се претворити у истинског ХИДС-а. Имајте на уму да је ово у основи локални алат. Нема централизовано управљање и фанци ГУИ.

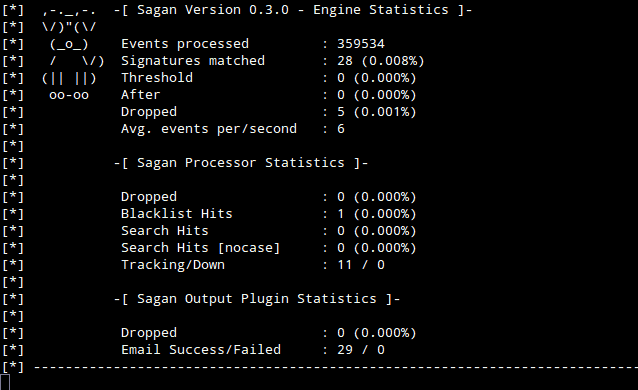

6. Саган

Последњи на нашој листи је Саган, који је заправо више систем анализе дневниканего прави ИДС. Има, међутим, неке карактеристике сличне ИДС-у, због чега заслужује место на нашој листи. Алат локално посматра датотеке дневника система на којима је инсталиран, али може и комуницирати са другим алаткама. На пример, могао би да анализира Снортове записе, ефикасно додајући НИДС функционалност Снорта ономе што је у ствари ХИДС. Неће само комуницирати са Снортом. Саган може такође комуницирати са Сурицата, а компатибилан је с неколико алата за прављење правила попут Оинкмастер или Пуллед Порк.

Саган такође има могућности извршавања скрипти које могучине га грубим системом за спречавање упада, под условом да развијете неке скрипте за санацију. Иако се овај алат вероватно неће користити као ваша једина одбрана од провале, може бити сјајна компонента система у који се могу уградити многи алати корелирањем догађаја из различитих извора.

Коментари