IT-säkerhet är ett hett ämne. Det är det minsta vi kan säga. Hot finns överallt och att skydda mot dem är en oändlig strid. Borta är de dagar där allt man behövde var viss virusskyddsprogramvara. Komplexiteten i dagens IT-hotsscen är lika - om inte överlägsen - som de system vi försöker skydda. Attacker finns i alla former och gör våra företag dagligen i riskzonen. För att skydda dig mot dem behöver vi ett hotövervakningssystem av högsta kvalitet. Lyckligtvis har vi gjort något av det hårda arbetet med att hitta dem och vi är glada över att presentera topp IT-hotövervakningssystem.

Vi börjar vår utforskning genom att försöka definieravad IT-hotövervakning är. Olika människor kan ha olika definitioner - och de är alla lika bra - men för vår diskussions skull är det viktigt att vi alla är på samma sida och delar en gemensam förståelse. Därefter försöker vi eliminera viss förvirring om vad IT-hotövervakning är, och ännu viktigare, vad det inte är. Vi fortsätter sedan med att förklara hur IT-hotövervakning fungerar, vilka fördelar det är och varför du behöver det. Slutligen är vi redo att avslöja resultatet av vår sökning efter de bästa IT-hotövervakningssystemen och vi kommer att granska vart och ett av de toppsystem som vi hittat.

Vad är IT-hotövervakning - en definition

IT-övervakning avser normaltprocess för att kontinuerligt övervaka nätverk och deras komponenter (inklusive servrar, arbetsstationer och annan utrustning) för alla tecken på säkerhetshot. Dessa kan till exempel vara intrångsförsök eller datastöld. Det är en alltomfattande term för övervakning eller ett nätverk mot alla slags skadliga aktiviteter.

IT-proffs litar på IT-hotövervakning tillfå synlighet i sina nätverk och användarna som kommer åt dem. Tanken här är att möjliggöra ett starkare dataskydd och förhindra - eller åtminstone minska - de möjliga skador som kan orsakas av brott.

I dagens värld, där det inte alls är ovanligtFör att se organisationer som använder oberoende entreprenörer, fjärrarbetare och även intern personal som använder sina egna enheter på jobbet finns det en ytterligare risk för organisationernas känsliga data. Utan direkt kontroll över dessa tredjepartsenheter är det enda alternativet att effektivt övervaka all aktivitet.

IT-hotövervakning är en ganska komplex frågafrämst på grund av att skadliga användare och grupper använder tekniker som utvecklas lika snabbt som - om inte snabbare än - resten av informationsteknologierna för att bryta nätverk och stjäla data. Därför måste IT-hotövervakningssystem också utvecklas ständigt för att hålla sig à jour med hotscenen.

Vad det inte är - Undvika förvirring

IT-säkerhet är en enorm och komplex domän och detär lätt att blanda saker. Och det kan lätt förekomma viss förvirring om vad IT-hotövervakning är eller vad det inte är. Till exempel används naturligtvis intrångsdetekteringssystem (IDS) för att övervaka nätverk för hot. Det skulle göra dessa system till IT-övervakningssystem. Men det är inte det vi vanligtvis hänvisar till då vi talar om IT-hotövervakning.

Likaså säkerhetsinformation och händelseManagement (SIEM) anses också ofta vara en form av IT-övervakningslösning. Förståeligtvis kan dessa system också användas för att skydda vår infrastruktur mot skadligt utnyttjande.

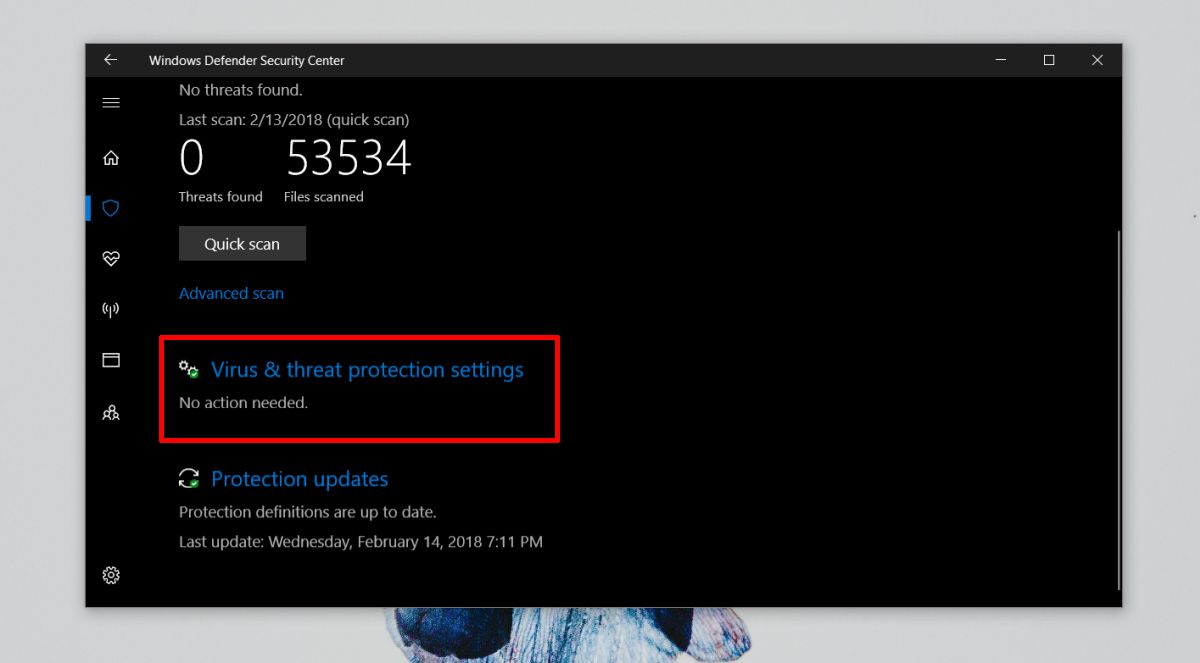

Virusskyddsprogramvara kan också anses vara IT-hotövervakningssystem. När allt kommer omkring används de också för att skydda mot samma typ av hot, om än med en annan strategi.

Men individuellt är dessa tekniker vanligtvis inte det vi refererar till när vi pratar om IT-hotövervakning.

Som ni ser är begreppet IT-hotövervakningen är inte exakt tydlig. För den här artikelns skull har vi litat på leverantörerna själva och vad de ser som en IT-hotövervakningsprogramvara. Det är meningsfullt, för i slutändan är IT-hotövervakning en vag term som kan gälla för många saker.

Hur IT-hotövervakning fungerar

Kort sagt består IT-hotövervakning avkontinuerlig övervakning och efterföljande utvärdering av säkerhetsdata med målet att identifiera cyberattacker och dataöverträdelser. IT-hotövervakningssystem samlar in olika information om miljön. De förvärvar informationen med olika metoder. De kan använda sensorer och agenter som körs på servrar. En del kommer också att förlita sig på att analysera trafikmönster eller analysera systemloggar och tidskrifter. Tanken är att snabbt identifiera specifika mönster som tyder på ett potentiellt hot eller en faktisk säkerhetshändelse. Helst försöker IT-hotövervakningssystem identifiera hot innan de får negativa konsekvenser.

När ett hot har identifierats har vissa system envalideringsprocess som säkerställer att hotet är verkligt och att det inte är ett falskt positivt. Olika metoder kan användas för att uppnå detta, inklusive manuell analys. När ett identifierat hot har bekräftats utfärdas en varning som meddelar rätt personal att vissa korrigerande åtgärder måste vidtas. Alternativt kommer vissa IT-hotövervakningssystem också att lansera någon form av motåtgärd eller åtgärd. Detta kan antingen vara en specialdefinierad åtgärd eller manus eller, som det ofta är fallet med de bästa systemen, ett helt automatiskt svar baserat på det upptäckta hotet. Vissa system tillåter också kombinationen av automatiserade, fördefinierade åtgärder och anpassade åtgärder för bästa möjliga svar.

Fördelarna med IT-hotövervakning

Att identifiera annat oupptäckta hot är, avnaturligtvis de viktigaste fördelarna med att använda IT-hotövervakningssystem. IT-hotövervakningssystem kommer att upptäcka utomstående som ansluter till ditt nätverk eller surfar i det samt upptäcker komprometterade och / eller obehöriga interna konton.

Även om dessa kan vara svåra att upptäcka, IThotövervakningssystem korrelerar olika informationskällor om slutpunktsaktivitet med kontextuella data som IP-adresser, URL-adresser, samt fil- och applikationsdetaljer. Tillsammans ger de ett mer exakt sätt att identifiera avvikelser som kan indikera skadliga aktiviteter.

Den största fördelen med IT-hotövervakningsystem är att minska riskerna och maximera dataskyddsfunktionerna. De kommer att göra varje organisation bättre positionerad att försvara mot både utomstående och insiderhot tack vare den synlighet de ger. IT-hotövervakningssystem kommer att analysera datatillgång och -användning och upprätthålla dataskyddspolicyer och förhindra känslig dataförlust.

Konkret kommer IT-hotövervakningssystem att:

- Visa dig vad som händer i dina nätverk, vem användarna är och om de är i riskzonen eller inte,

- Tillåter dig att förstå hur väl nätverksanvändning anpassar sig till policyer,

- Hjälper dig att uppnå överensstämmelse med lagstiftningen som kräver övervakning av känsliga datatyper,

- Hitta sårbarheter i nätverk, applikationer och säkerhetsarkitektur.

Behovet av IT-hotövervakning

Faktum är att idag IT-administratörer och ITsäkerhetspersonal är under enormt tryck i en värld där cyberbrottslingar verkar alltid vara ett steg eller två framför dem. Deras taktik utvecklas snabbt och de fungerar verkligen hade alltid höll sig före traditionella detekteringsmetoder. Men de största hoten kommer inte alltid från utsidan. Insiderhot är kanske lika viktigt. Insiderhändelser som involverar stöld av immateriell egendom är vanligare än de flesta skulle vilja erkänna. Och samma sak gäller obehörig åtkomst eller användning av information eller system. Det är därför de flesta IT-säkerhetsgrupper nu förlitar sig starkt på lösningar för övervakning av IT-hot som deras primära sätt att hålla sig uppe över de hot - både interna och externa - som deras system står inför.

Det finns olika alternativ för övervakning av hot. Det finns dedikerade IT-hotövervakningslösningar men också fullständiga dataskyddsverktyg som inkluderar hotövervakningsfunktioner. Flera lösningar kommer att erbjuda hotövervakningsfunktioner och integrera dem med policybaserade kontroller som har förmågan att automatisera svaret på upptäckta hot.

Oavsett hur en organisation väljer att hanteraIT-hotövervakning är det troligtvis ett av de viktigaste stegen för att försvara mot cyberbrottslingar, särskilt när man överväger hur hot blir allt mer sofistikerade och skadliga.

De bästa IT-hotövervakningssystemen

Nu när vi alla är på samma sida och att viha en uppfattning om vad IT-hotövervakning är, hur det fungerar och varför vi behöver det, låt oss titta på några av de bästa IT-hotövervakningssystemen som finns. Vår lista innehåller olika produkter som är mycket olika. Men oavsett hur olika de är, har de alla ett gemensamt mål, upptäcker hot och varnar dig om deras existens. Detta var faktiskt våra minimikriterier för att tas med på vår lista.

1. SolarWinds Threat Monitor - IT Ops Edition (Demo tillgänglig)

SolarWinds är ett vanligt namn för många nätverk ochsystemadministratörer. Det är känt för att göra ett av de bästa SNMP-övervakningsverktygen samt ett av de bästa NetFlow-samlarna och analysatorerna. I själva verket tillverkar SolarWinds över trettio olika produkter som täcker flera områden inom nätverks- och systemadministration. Och det slutar inte där. Det är också välkänt för sina många gratisverktyg som tillgodoser specifika behov hos nätverksadministratörer som en subnätkalkylator eller en TFTP-server.

När det gäller IT-hotövervakning erbjuder företaget SolarWinds Threat Monitor - IT Ops Edition. "IT Ops Edition”En del av produktens namn är att skilja den från den hanterade tjänsteleverantörens utgåva av verktyget, en något annan programvara som specifikt är inriktad på hanterade tjänsteleverantörer.

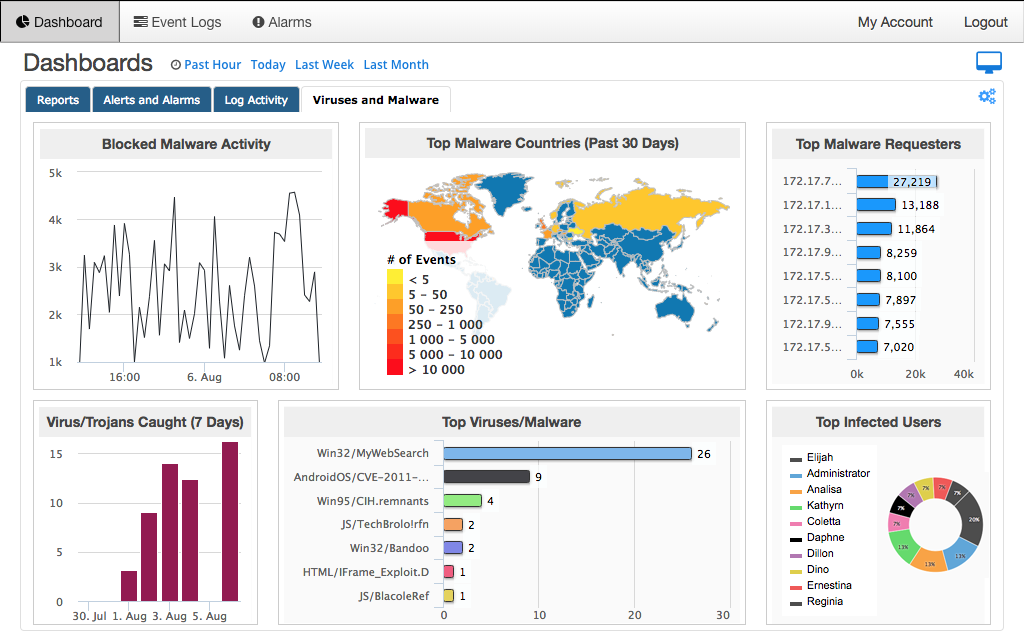

Detta verktyg skiljer sig från de flesta andra SolarWindsverktyg genom att det är molnbaserat. Du prenumererar helt enkelt på tjänsten, konfigurerar den och den börjar övervaka din miljö för flera olika typer av hot. Faktum är att SolarWinds Threat Monitor - IT Ops Edition kombinerar flera verktyg. Den har loggcentralisering och korrelation, säkerhetsinformation och händelsehantering (SIEM) och både nätverk och värdintrångsdetektering (IDS). Detta gör det till en mycket grundlig hotövervakningssvit.

De SolarWinds Threat Monitor - IT Ops Edition är alltid uppdaterad. Den får ständigt uppdaterad hotinformation från flera källor, inklusive IP- och domänreputationsdatabaser, vilket gör det möjligt att övervaka både kända och okända hot. Verktyget har automatiserade intelligenta svar för att snabbt avhjälpa säkerhetsincidenter. Tack vare denna funktion reduceras det ständiga behovet av manuell hotbedömning och interaktion väsentligt.

Produkten har också en mycket kraftig varningsystemet. Det är flera villkorade, tvärkorrelerade larm som fungerar i takt med verktygets Active Response-motor för att hjälpa till att identifiera och sammanfatta viktiga händelser. Rapporteringssystemet är också en av produktens starka kostymer och det kan användas för att visa överensstämmelse med revisionen genom att använda befintliga förbyggda rapportmallar. Alternativt kan du skapa anpassade rapporter som passar dina affärsbehov.

Prissättning för SolarWinds Threat Monitor - IT Ops Edition börjar på $ 4 500 för upp till 25 noder med 10 dagarav index. Du kan kontakta SolarWinds för en detaljerad offert anpassad till dina specifika behov. Och om du föredrar att se produkten i aktion kan du begära en gratis demo från SolarWinds.

2. ThreatConnects TC Identifiera

Nästa på vår lista är en produkt som heter TreathConnect som heter TC Identifiera. Det är den första nivåkomponenten iThreatConnects serie av verktyg. Som namnet antyder har denna komponent att göra med att upptäcka identifiering av olika IT-hot, vilket är exakt vad IT-hotövervakningssystem handlar om.

TC Identifiera erbjuder hotinformation som sammanställts av merän 100 öppen källkodsflöden, folkmassad intelligens från dussintals samhällen och sitt eget ThreatConnect-forskarlag. Dessutom. Det ger dig möjlighet att lägga till intelligens från någon av TC Exchange-partnerna. Denna multi-sourced intelligens utnyttjar hela kraften i ThreatConnect datamodellen. Dessutom har verktyget automatiserade berikningar för en robust och komplett upplevelse. ThreatConnect-plattformens intelligens ser vad som ligger bakom aktiviteten och visar hur den är knuten till andra händelser. Detta ger dig hela bilden, så att du kan fatta det bästa beslutet om hur du ska reagera.

ThreatConnect erbjuder en serie progressivt funktionsrika verktyg. Det mest grundläggande verktyget är TC identifiera beskrivs här. Andra verktyg inkluderar TC Manage, TC Analyze och TC complete, var och en lägger till en handfull funktioner i föregående nivå. Prisinformation är endast tillgänglig genom att kontakta ThreatConnect.

3. Sökningsljus för digitala skuggor

Digital Shadows är en Forrester New Wave Leader för skydd av digital risk. Dess Sökarljus plattformövervakar, hanterar och sanerardigital risk över ett brett spektrum av datakällor inom den öppna, djupa och mörka webben. Det fungerar effektivt för att skydda ditt företags verksamhet och rykte.

Digitala skuggor Sökljus kan användas för att skydda mot sju riskerkategorier. Det första skyddet är mot cyberhot som är planerade, riktade attacker på din organisation. Verktyget skyddar också mot dataförlust, t.ex. läckage av konfidentiella data. Varumärkeseksponering, där en phishing-webbplats efterliknar dig är en annan risk att verktyget skyddar dig från. Nästa risk som denna produkt skyddar mot är vad Digital Shadow kallar tredje parts risk där dina anställda och leverantörer omedvetet kan riskera dig. Sökljus kan också skydda dina VIP: er från att skrämmas eller hotas online, precis som det kan användas för att motverka fysiska hot och skydda dig mot skadliga infrastrukturförändringar.

Verktyget använder ett brett utbud av automatiserade och mänskliga analysmetoder för att begränsa upptäckta avvikelser och filtrera bort verkliga hot och därmed undvika snabba positiva effekter så mycket som möjligt. Köp av Sökljus kräver att du först registrerar dig för en gratis demo av produkten, varefter detaljerad prisinformation kan tillhandahållas baserat på dina specifika behov.

4. CyberInt Argos Threat Intelligence-plattform

De Argos Threat Intelligence Platform från CyberInt är en Software as a Service (SaaS),molnbaserat system som ger organisationer en sofistikerad lösning på den växande trenden för cyberhot som ofta möter av organisationer. Argos-plattformens huvudfunktioner är dess riktade, mycket automatiserade hanterade detekterings- och responsteknologi.

Konkret erbjuder lösningen riktade ochhandlingsbar intelligens erhållen genom att samla både tekniska och mänskliga resurser. Detta gör att Argos kan generera realtidshändelser av riktade attacker, dataläckage och stulna referenser som kan äventyra din organisation. Den använder en stark databas med 10 000 hotaktörer och verktyg för att maximera sammanhanget. Den kommer också att identifiera hotaktörer i realtid och tillhandahålla sammanhangsinformation om dem.

Plattformen har tillgång till hundratals olikakällor som flöden, IRC, Darkweb, bloggar, sociala medier, forum och klistra in webbplatser för att samla in riktad information och automatisera en beprövad underrättelseprocess. Resultaten analyseras och ger genomförbara rekommendationer.

Prisinformation för CyberInt Argos Threat Intelligence-plattform kan erhållas genom att kontakta CyberInt. Så långt vi kunde veta verkar företaget inte erbjuda en kostnadsfri testversion.

5. IntSights

Vår sista post är en produkt som heter IntSights, en fullständig plattform för hotintelligens. Det ger ett brett utbud av hotskydd mot risker som bedrägeri och phishing. Det har också märkesskydd och mörk webbövervakning.

IntSights påstår sig vara ett enskilt företagets hotintelligens- och mildringsplattform som driver proaktivt försvar genom att förvandla skräddarsydd hotinformation till automatiserad säkerhetsåtgärd. Konkret ger produkten aktiv övervakning och rekognosering av tusentals hotkällor över ytan, djup och mörk web, och erbjuder realtidssynlighet i hot riktade mot ditt nätverk, märke, tillgångar och människor.

Hotforskning och analys är en annan av IntSight'S starka kostym med hjälp av en databas med flera lagerför hotutredningar av den djupa och mörka webben för att identifiera trender, tillhandahålla kontextuell intelligens och undersöka hotaktörer. Systemet kan integreras med din befintliga säkerhetsinfrastruktur såväl som registratorer, sökmotorer, appbutiker och ledande e-postsystem för att möjliggöra automatiserad mildring av externa och interna hot.

Liksom många andra produkter på vår lista, prisinformation för IntSight är endast tillgängligt genom att kontakta leverantören. Och även om en gratis provversion inte verkar vara tillgänglig, kan en gratis demo ordnas.

kommentarer