Att hantera användarrättigheter är en viktig delav valfri nätverksadministratörs jobb. Att säkerställa att varje användare bara har tillgång till de resurser de behöver är det mest elementära steget för att säkra ett nätverk. Det brukade vara en tid då datorhot uppstod på internet och nådde nätverk via e-post eller skadliga webbplatser. Även om detta fortfarande är fallet, kommer en allt större risk för värdefull företagsinformation från insidan. Antingen genom skadliga avsikter eller dum okunnighet kan dina användare vara källan till dina dataläckage. Verktyg för hantering av åtkomsträttigheter kan hjälpa dig att säkerställa att användare bara kan komma åt vad de verkligen behöver och att alla resurser bara kan nås av användare som verkligen behöver det. Läs vidare när vi granskar några av bästa verktyg för hantering av åtkomsträttigheter som finns idag.

Men innan vi tittar på det bästatillgängliga verktyg. Låt oss först utforska hanteringen av åtkomsträttigheter. Vi förklarar varför det är en så viktig aspekt av att säkra dina data och vilka utmaningar som nätverksadministratörer står inför. Vi kommer också att utforska hanteringen av åtkomsträttigheter ur ett ITIL-perspektiv. Access Management är ju en av de grundläggande processerna inom ITIL-ramverket. Och vi avslutar med att diskutera hantering av åtkomsträttigheter ur säkerhetssynpunkt. Slutligen kommer vi att granska en handfull av några av de bästa verktygen för hantering av åtkomsträttigheter vi kunde hitta.

Hantering av åtkomsträttigheter

Alla i informationsteknologinsamhälletvet att dataintrång har blivit en vanlig - och nästan oundviklig - händelse. Och även om vi kan frestas att tro att det bara görs av skadliga hackare och brottslingar eller av underrättelsebyråer i skuggiga länder, båda som har tillgång till sofistikerad teknik som är avsedd att bryta in till och med de säkraste nätverken, är det tyvärr långt ifrån sant. Medan dessa externa attacker existerar, kommer en del av risken från insidan. Och den inre risken kan vara lika hög som den yttre.

Denna interna risk kan ta många former. Å ena sidan kan skrupelfria anställda leta efter ett sätt att tjäna snabba pengar genom att sälja konfidentiell information till konkurrenterna. Men förutom att det är handlingen av personer med dåligt avsikt inom ett företag, kan dataöverträdelser också inträffa av misstag. Till exempel kan vissa anställda vara okunniga om säkerhetspolicyn. Ännu värre kan de ha för mycket tillgång till företagsdata och andra resurser.

CA Technologies stater i dess 2018 Insider Threat Report (!pdf-länk) att 90% av organisationerna känner sig utsatta för insiderattacker. Vidare indikerar rapporten också att de främsta orsakerna till insiderattacker är överdrivna åtkomstbehörigheter, det ökande antalet enheter med tillgång till konfidentiell information och den generellt växande komplexiteten för informationssystem som helhet. Detta visar hur viktigt det är att hantera tillgångsrättigheter. Att ge användare begränsad tillgång till filandelar, Active Directory och andra resurser inom en organisation baserat på faktiskt behov är ett av de bästa sätten att minska risken för både skadliga och oavsiktliga attacker och dataintrång och förluster.

Tyvärr är detta lättare sagt än gjort. Dagens nät sprider ofta stora geografiska områden och de består av tusentals enheter. Att hantera åtkomsträttigheter kan snabbt förvandlas till en enorm uppgift, full av risker och fallgropar av alla slag. Det är här verktyg för hantering av åtkomsträttigheter kan vara praktiska.

Hantering av åtkomsträttigheter och ITIL

IT-infrastrukturbiblioteket, eller ITIL, är en uppsättningav riktlinjer och rekommenderade processer för team för informationsteknologi. Konkret är ITIL: s mål att utveckla effektiva och effektiva metoder för tillhandahållande av IT-tjänster eller, med andra ord, en katalog över sorters bästa metoder för IT-organisationen. Access Management är en av dessa ITIL-processer. Syftet med processen beskrivs mycket enkelt som att "ge auktoriserade användare rätten att använda en tjänst och samtidigt förhindra åtkomst till icke-auktoriserade användare".

Åtkomsträttighetshantering som en säkerhetsåtgärd

Medan vissa kommer att hävda att åtkomsträttighetermanagement är en del av nätverksadministration, andra kommer att säga att det istället är en del av IT-säkerhet. I verkligheten är det förmodligen lite av båda. Men faktiskt gäller detta bara i större affärer som har separata nätverksadministrations- och IT-säkerhetsgrupper. I mindre organisationer hanterar samma team ofta både administration och säkerhet, och effektivt stämmer frågan.

De bästa verktygen för hantering av åtkomsträttigheter

Hitta dedikerade verktyg för hantering av åtkomsträttighetervisade sig vara svårare än väntat. Detta beror sannolikt på att många verktyg faktiskt säljs som säkerhetsverktyg eller som AD-granskningsverktyg. Det vi har beslutat att inkludera i vår lista är verktyg som kan hjälpa administratörer att se till att användare har tillgång till vad de behöver och inget annat. Vissa är verktyg som hjälper till att tilldela rättigheter och hantera dem medan andra granskar verktyg som kan skanna ditt nätverk och rapportera om vem som har tillgång till vad.

1. SolarWinds Access Rights Manager (GRATIS prövning)

SolarWinds behöver ingen introduktion med nätverkadministratörer. Företaget, som har funnits i flera år, är känt för att publicera några av de bästa verktygen för nätadministration. Dess flaggskeppsprodukt, kallad SolarWinds Network Performance Monitor, får konsekvent bland de bästa nätverketövervakningsverktyg. SolarWinds är också känt för att göra fantastiska gratisverktyg som tillgodoser specifika behov hos nätverksadministratörer. Bland dessa verktyg är en gratis undernätkalkylator och en enkel men ändå användbar TFTP-server några av de mest kända.

De SolarWinds Access Rights Manager (som ofta kallas ÄRM) skapades med målet att hjälpa nätverketadministratörer håller sig ovanför användartillstånd och åtkomstbehörigheter. Det här verktyget hanterar Active Directory-baserade nätverk och syftar till att göra det enkelt att tillhandahålla användare och tillhandahålla, spåra och övervaka. Och det kan naturligtvis bidra till att minimera riskerna för insiderattacker genom att erbjuda ett enkelt sätt att hantera och övervaka användartillstånd och se till att inga onödiga behörigheter beviljas.

En sak som troligen kommer att slå dig när du använder SolarWinds Access Rights Manager är dess intuitiva användarhanteringspanel därdu kan skapa, ändra, radera, aktivera och inaktivera användaråtkomst till olika filer och mappar. Detta verktyg har också rollspecifika mallar som enkelt kan ge användare tillgång till specifika resurser i ditt nätverk. Verktyget låter dig enkelt skapa och ta bort användare med bara några klick. Och detta är bara början, SolarWinds Access Rights Manager lämnar inte många funktioner bakom sig. Här är en sammanfattning av några av verktygets mest intressanta funktioner.

Detta verktyg kan användas för att övervaka och granskaändringar av både Active Directory och Group Policy. Nätverksadministratörer kan använda den för att enkelt se vem som har gjort vilka ändringar i grupppolicyn eller Active Directory-inställningarna, samt datum och tidstämpel för dessa ändringar. Denna information gör det verkligen lätt att upptäcka obehöriga användare och både skadliga eller okunniga handlingar som begås av någon. Detta är ett av de första stegen för att säkerställa att du behåller en viss grad av kontroll över tillgångsrättigheter och att du hålls medveten om eventuella problem innan de har en negativ effekt.

- GRATIS PRÖVNING: SOLARWINDS TILLGÄNGANDE RÄTTIGHETSHANTERARE

- Officiell nedladdningssida: https://www.solarwinds.com/access-rights-manager

Attacker kommer ofta att ske när mappar och / ellerderas innehåll har åtkomst av användare som inte har - eller borde inte vara - behöriga att få åtkomst till dem. Denna typ av situation är vanligt när användare ges bred tillgång till mappar eller filer. SolarWinds Access Rights Manager kan hjälpa dig att förhindra dessa typer av läckor och obehöriga ändringar av konfidentiella data och filer genom att ge administratörer en visuell bild av behörigheter för flera filserver. Sammanfattningsvis låter verktyget dig se vem som har vilken behörighet för vilken fil.

Att övervaka AD, GPO, filer och mappar är en sak - och en viktig sak - men SolarWinds Access Rights Manager går långt längre än så. Du kan inte bara använda den för att hantera användare, utan du kan också analysera vilka användare som har tillgång till vilka tjänster och resurser. Produkten ger dig en enastående synlighet i gruppmedlemskap inom Active Directory och filserver. Det sätter dig, administratören, i en av de bästa positionerna för att förhindra insiderattacker.

Inget verktyg är komplett om det inte kan rapportera om detgör och vad den hittar. Om du behöver ett verktyg som kan generera bevis som kan användas vid framtida tvister eller eventuella tvister, är detta verktyg för dig. Och om du behöver detaljerade rapporter för revisionsändamål och för att följa specifikationerna som fastställs i lagstadgade standarder som gäller för ditt företag, hittar du dem också.

De SolarWinds Access Rights Manager låter dig enkelt generera fantastiska rapporter somdirekt ta upp revisorernas oro och regelverksstandardens efterlevnad. De kan skapas snabbt och enkelt med bara några klick. Rapporterna kan innehålla all information du kan tänka på. Loggaktiviteter i Active Directory och filserveråtkomst kan till exempel inkluderas i en rapport. Det är upp till dig att göra dem så sammanfattade eller så detaljerade du behöver.

De SolarWinds Active Rights Manager erbjuder nätverksadministratörer möjligheten attlämna åtkomsthanteringen för ett visst objekt i händerna på personen som skapade det. Till exempel kan en användare som skapade en fil avgöra vem som kan komma åt den. Ett sådant självtillståndssystem är instrument för att förhindra obehörig åtkomst till information. Vem vet ju vem som borde få tillgång till en resurs bättre än den som skapar den? Denna process genomförs genom en webbaserad portal med självtillstånd som gör det enkelt för resursägare att hantera åtkomstbegäranden och ställa in behörigheter.

De SolarWinds Access Rights Manager kan också användas för att uppskatta i realtid och vidnär som helst, risknivån för din organisation. Denna procentandel av risken beräknas för varje användare baserat på deras åtkomstnivå och behörigheter. Denna funktion gör det bekvämt för nätverksadministratörer och / IT-säkerhetsteammedlemmar att ha fullständig kontroll över användaraktivitet och risknivån som varje anställd innebär. Att veta vilka användare som har de högsta risknivåerna gör att du kan hålla en noggrannare uppmärksamhet på dem.

Det här verktyget täcker inte bara Active Directoryrättighetshantering, kommer den också att hantera Microsoft Exchange-rättigheter. Produkten kan hjälpa dig att förenkla din Exchange-övervakning och revision samt hjälpa dig att förhindra dataöverträdelser. Det kan spåra ändringar i postlådor, brevlådemappar, kalendrar och offentliga mappar.

Och precis som du kan använda den med Exchange kan du också använda den här SolarWinds Access Rights Manager tillsammans med SharePoint. De ÄRM användarhanteringssystem kommer att visa SharePoint-behörigheter i en trädstruktur och låter administratörer snabbt se vem som har behörighet att få åtkomst till en given SharePoint-resurs.

Så mycket som det är bra att ha ett automatiserat systemsom övervakar din miljö, det är ännu bättre om det har möjlighet att meddela dig när något konstigt upptäcks. Och det är just det syfte som tjänar SolarWinds Access Rights ManagerVarningssystem. Delsystemet kommer att hålla supportpersonalen informerad om vad som händer i nätverket genom att utfärda varningar för fördefinierade händelser. Bland de typer av händelser som kan utlösa varningar är filändringar och behörighetsändringar. Dessa varningar kan hjälpa till att mildra och förhindra dataläckage.

De SolarWinds Access Rights Manager är licensierad baserat på antalet aktiveradeanvändare inom Active Directory. En aktiverad användare är antingen ett aktivt användarkonto eller ett servicekonto. Priserna för produkten börjar på 2 995 $ för upp till 100 aktiva användare. För fler användare (upp till 10 000) kan detaljerad prissättning erhållas genom att kontakta SolarWinds försäljning men förväntar sig att betala mer än 130 000 USD för så många användare. Och om du hellre vill prova verktyget innan du köper det, kan du få en kostnadsfri, 30-dagars provversion av användaren.

- GRATIS PRÖVNING: SOLARWINDS TILLGÄNGANDE RÄTTIGHETSHANTERARE

- Officiell nedladdningssida: https://www.solarwinds.com/access-rights-manager

2. NetWrix

NetWrix är egentligen egentligen inte en åtkomsträtthanteringsverktyg. Det är, enligt förlagets egna ord, ”en synbarhetsplattform för användaruppförandeanalys och riskreducering”. Wow! Det är ett fint namn men i verkligheten, NetWrix är den typ av verktyg du kan använda för att nå samma mål som du har när du använder.

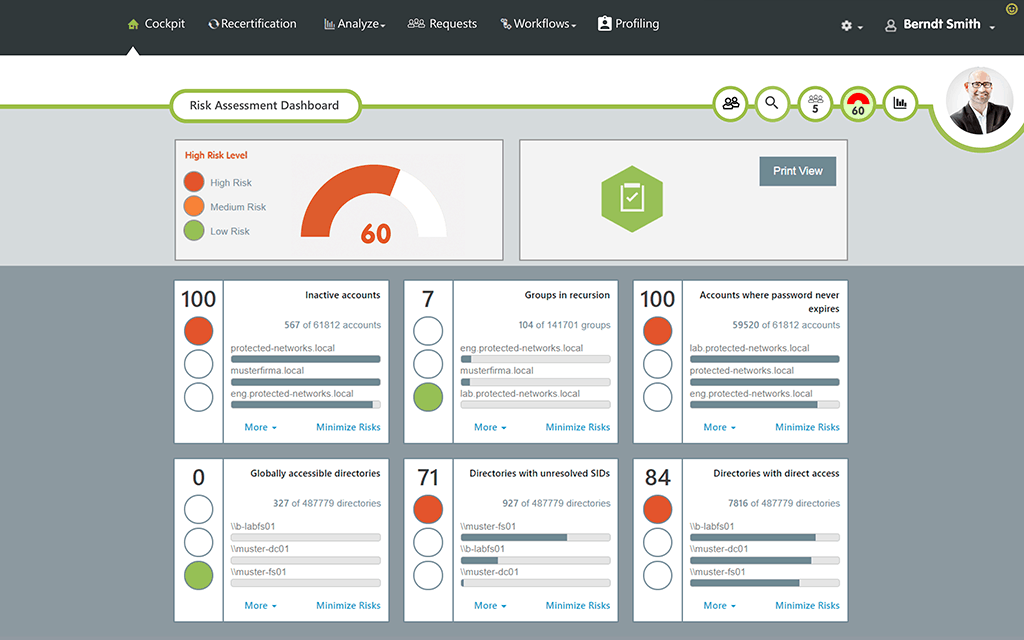

Konkret kan du använda NetWrix för att upptäcka datasäkerhetsrisker och avvikande användarebeteende innan de resulterar i ett dataintrång. Det här verktyget ger dig en fågelperspektiv över din säkerhetsställning med interaktiva instrument för riskbedömning. Det kan hjälpa till snabbt med att identifiera dina största säkerhetsgap och använda den inbyggda handlingsbara intelligensen för att minska inkräktarnas och insiders förmåga samt att orsaka skador.

Produkten har också varningar som kan användasatt meddelas om obehörig aktivitet när det händer, vilket ger dig en bättre chans att förhindra säkerhetsbrott. Du kan till exempel välja att bli meddelad när någon läggs till i Enterprise Admins-gruppen eller när en användare ändrar många filer på kort tid, vilket kan vara ett tecken på en ransomware-attack.

Prisinformation för NetWrix kan erhållas genom att direkt kontakta leverantören. Och om du vill ha en smak av produkten, finns det en kostnadsfri testversion, även om den bara varar i 20 dagar medan de flesta försök är 30 dagar.

3. Varonis

Varonis är ett cybersäkerhetsföretag vars främsta uppdragskyddar dina data från förlust. Så trots att de inte har ett direkt hanteringsverktyg för användaråtkomst tillgängligt, ansåg vi att det förtjänar att vara på vår lista. Är det ju inte det primära målet för något åtkomsthanteringssystem?

VaronisBranschledande plattform är byggd för att skyddadina mest värdefulla och mest sårbara data. Och för att åstadkomma det börjar det i hjärtat: själva uppgifterna. Med hjälp av plattformen kan användare försvara sina data mot attacker både från insidan och utsidan. Systemet eliminerar repetitiva, manuella saneringsprocesser och automatiserar manuella dataskyddsrutiner. Konceptet är unikt genom att det samlar säkerhet och kostnadsbesparingar, något som inte är alltför vanligt.

De Varonis plattformen upptäcker insiderhot och cyberattacker genom att analysera data, kontoaktivitet och användarbeteende. Det förhindrar och begränsar katastrof genom att låsa upp känsliga och inaktuella data och den effektivt och automatiskt upprätthåller dina data i ett säkert tillstånd.

4. STEALTHbits

STEALTHbits erbjuder en svit Active Directoryhanterings- och säkerhetslösningar som gör det möjligt för organisationer att inventera och städa upp Active Directory, granska behörigheter och hantera åtkomst, rollback och återställa från oönskade eller skadliga förändringar och övervaka och upptäcka hot i realtid. Det erbjuder ett omfattande skydd av dina företagsuppgifter. Processen med att rensa upp och styra åtkomst kan effektivt härda Active Directory mot attacker, både inifrån och utanför hot.

Verktygets huvudfunktion inkluderar AD-revision. Det kommer att inventera, analysera och rapportera om Active Directory för att säkra och optimera det. STEALTHbits kan också göra Active Directory-förändringsrevisioner, uppnå säkerhet och efterlevnad genom realtidsrapportering, varning och blockering av ändringar. En annan användbar funktion i verktyget är dess Active Directory-rensningsfunktion som du kan använda för att rensa in föråldrade AD-objekt, giftiga förhållanden och gruppägare.

Verktygets granskning av Active Directory-behörigheteroch rapportering kan användas för att rapportera om AD-domänen, organisationsenheten och objekttillstånd. Det finns också Active Directory-rollback och -återhämtning för att enkelt kunna fixa oönskade Active Directory-ändringar och domänkonsolidering, vilket gör att du kan ta tillbaka kontrollen över Active Directory genom ett enkelt arbetsflöde.

kommentarer