Säkerhet är ett stort problem för de flesta nätverk ochsystemadministratörer. Det är ganska förståeligt med tanke på dagens hotsscen. Cyberattacker är mer och mer vanliga och de har dåliga effekter som är så enorma att de kan vara svåra att fatta. Cybercriminals letar ständigt efter sårbarheter i system och programvara för att få tillgång till den viktigaste tillgången för många organisationer, deras data. Att förhindra det kräver användning avverktyg för bedömning av sårbarhet som Microsoft Baseline Security Analyzer eller MBSA. Men detta verktyg börjar visa några tecken på ålder. Till att börja med fungerar det inte direkt med moderna versioner av Windows och det är också något begränsat i funktionalitet. För att vara helt ärlig, om du fortfarande använder MBSA, är det dags att byta till något annat. Idag granskar vi fyra av de bästa alternativen till Microsoft Baseline Security Analyzer.

Vi börjar diskussionen med att tittapå MBSA. När allt kommer omkring hjälper det att veta vad vi försöker ersätta. Vi diskuterar sedan sårbarheten i allmänhet. Därefter talar vi om verktyg för avsökning av sårbarhet, vad de är, vem som behöver dem och vad deras väsentliga funktioner är. Detta kommer att ta oss till det stora avslöjandet: de fyra bästa alternativen till Microsoft Baseline Security Analyzer. Vi granskar kortfattat alla verktyg för att ge dig en uppfattning om deras funktioner och funktioner.

Om Microsoft Baseline Security Analyzer

Microsoft Baseline Security Analyzer ellerMBSA, är ett ganska gammalt verktyg från Microsoft. Även om det verkligen inte är ett idealiskt alternativ för stora organisationer, kan verktyget vara till nytta för mindre företag, de med bara en handfull servrar. Bortsett från dess ålder, är en av verktygens främsta nackdelar att från Microsoft kan du inte förvänta dig att det skannar något annat än Microsoft-produkter. Det kommer emellertid att skanna Windows-operativsystemet samt vissa tjänster som Windows Firewall, SQL-server, IIS och Microsoft Office-applikationer.

Till skillnad från de flesta andra sårbarhetssökningarverktyg, den här söker inte efter specifika sårbarheter. Istället letar det efter saker som saknade korrigeringsfiler, servicepaket och säkerhetsuppdateringar och det söker efter system för administrativa problem. Dess rapporteringsmotor kan generera en lista över saknade uppdateringar och felkonfigurationer.

En annan stor nackdel med MBSA är det på grund avdess ålder, det är inte riktigt kompatibelt med Windows 10. Version 2.3 av MBSA kommer att fungera med den senaste versionen av Windows men det kommer troligtvis att kräva några justeringar för att rensa upp falska positiver och fixa kontroller som inte kan slutföras. Som ett exempel kommer MBSA falskt att rapportera att Windows Update inte är aktiverat i Windows 10, även när det är det. Följaktligen kan du inte använda den här produkten för att kontrollera om Windows Update är aktiverat på Windows 10-datorer eller inte.

Detta är ett enkelt verktyg att använda och det gör vad det gör bra. Men det gör inte mycket och det gör det inte ens så bra på moderna datorer, vilket får många användare att söka en ersättning.

Sårbarhet 101

Innan vi går längre, låt oss pausa och kortdiskutera sårbarhet. Komplexiteten hos moderna datorsystem och nätverk har nått en enastående nivå av komplexitet. En genomsnittlig server kanske ofta kör hundratals processer. Var och en av dessa processer är ett datorprogram. Några av dem är stora program som består av tusentals rader med källkod. Inom denna kod kan det finnas - och det förmodligen finns - oväntade saker. En utvecklare kan vid ett tillfälle ha lagt till en funktion i bakdörren för att underlätta hans felsökningsinsatser. Senare, när utvecklaren började arbeta med något annat, kan den farliga funktionen felaktigt ha kommit till slutversionen. Det kan också finnas några fel i inmatningsvalideringskoden som kan orsaka oväntade - och ofta oönskade - resultat under vissa specifika omständigheter.

Det här är vad vi refererar till somsårbarheter och något av dessa kan användas för att försöka få tillgång till system och data. Det finns en enorm gemenskap av cyberbrottslingar där ute som inte har något bättre att göra än att hitta dessa hål och utnyttja dem för att penetrera dina system och stjäla dina data. När ignoreras eller lämnas utan tillsyn kan sårbarheter användas av skadliga användare för att få tillgång till dina system och data eller, kanske värre, din klients data eller för att på annat sätt orsaka större skador som att göra dina system oanvändbara.

Sårbarheter finns överallt. De kryper ofta in programvara som körs på dina servrar eller i deras operativsystem. De finns också i nätverksutrustning som switchar, routrar och till och med säkerhetsapparater som brandväggar. För att vara på den säkra sidan - om det finns något som att vara på den säkra sidan - måste du verkligen leta efter dem överallt.

Sårbarhetsskanningsverktyg

Sårbarhetsskanning eller utvärderingsverktyg haren primär funktion: identifiera sårbarheter i dina system, enheter, utrustning och programvara. De kallas ofta skannrar eftersom de vanligtvis skannar din utrustning för att leta efter kända sårbarheter.

Men hur hittar du sårbarhetsskanningsverktygsårbarheter? När allt kommer omkring är de vanligtvis inte där i synen. Om de var så uppenbara skulle utvecklare ha adresserat dem innan de släppte programvaran. Verktygen skiljer sig faktiskt inte mycket från virusskyddsprogramvara som använder databaser med virusdefinitioner för att känna igen datorvirussignaturer. På samma sätt förlitar sig de flesta sårbarhetsskannrar på sårbarhetsdatabaser och skanningssystem för specifika sårbarheter. Sådana sårbarhetsdatabaser är ofta tillgängliga från välkända oberoende säkerhetstestlaboratorier som är avsedda för att hitta sårbarheter i programvara och hårdvara, eller de kan vara egna databaser från sårbarhetsskanningsverktygets leverantör. Eftersom en kedja bara är så stark som dess svagaste länk, är nivån för upptäckt du bara lika bra som sårbarhetsdatabasen som ditt verktyg använder.

Vem behöver dem?

Svaret med ett ord på den frågan är vackertuppenbar: alla! Precis som ingen i hans rätta sinne skulle tänka på att köra en dator utan visst virusskydd idag, borde ingen nätverksadministratör vara utan åtminstone någon form av sårbarhetsskydd. Attacker kan komma var som helst och slå dig var och när du minst förväntar dig dem. Du måste vara medveten om din risk för exponering.

Medan det är möjligt att söka efter sårbarheternågot som kan göras manuellt, detta är ett nästan omöjligt jobb. Att bara hitta information om sårbarheter, än mindre att skanna dina system efter deras närvaro, kan ta enorma resurser. Vissa organisationer ägnar sig åt att hitta sårbarheter och de använder ofta hundratals om inte tusentals människor. Varför inte dra nytta av dem?

Alla som hanterar ett antal datorsystem ellerenheter skulle ha stor nytta av att använda ett sårbarhetsskanningsverktyg. Att följa regleringsstandarder som SOX eller PCI-DSS, bara för att nämna några, kräver ofta att du gör det. Och även om de inte specifikt kräver det, kommer överensstämmelse ofta att vara lättare att visa om du kan visa att du har skanningsverktyg för sårbarhet på plats.

Väsentliga funktioner i sårbarhetsskanningsverktyg

Det finns många faktorer att tänka på när du väljerett sårbarhetsskanningsverktyg. Överst på listan över saker att tänka på finns utbudet av enheter som kan skannas. Du behöver ett verktyg som kan skanna all utrustning du behöver för att skanna. Om du till exempel har många Linux-servrar vill du välja ett verktyg som kan skanna dem, inte en som bara hanterar Windows-maskiner. Du vill också välja en skanner som är så exakt som möjligt i din miljö. Du skulle inte vilja drunkna i värdelösa meddelanden och falska positiver.

Ett annat differentierande element mellan produkterär deras respektive sårbarhetsdatabas. Underhålls det av säljaren eller kommer det från en oberoende organisation? Hur regelbundet uppdateras det? Lagras det lokalt eller i molnet? Måste du betala ytterligare avgifter för att använda sårbarhetsdatabasen eller för att få uppdateringar? Du kanske vill få svar på dessa frågor innan du väljer ditt verktyg.

Vissa sårbarhetsskannrar använder påträngandeskanningsmetoder. De kan potentiellt påverka systemets prestanda. Faktum är att de mest påträngande ofta är de bästa skannrarna. Men om de påverkar systemets prestanda, vill du veta om det i förväg för att schemalägga dina skanningar i enlighet därmed. Prata om schemaläggning, detta är en annan viktig aspekt av verktyg för skanning av nätverkssårbarhet. Vissa verktyg har inte ens schemalagda skanningar och behöver startas manuellt.

Varning och rapportering är också viktigtfunktioner i verktyg för skanningssökning. Varning avser vad som händer när en sårbarhet hittas. Finns det ett tydligt och lättförståeligt meddelande? Hur överförs det? Via en popup-skärm, ett e-postmeddelande, ett textmeddelande? Ännu viktigare är att verktyget ger en viss inblick i hur man löser sårbarheterna som det hittar? Vissa verktyg har till och med automatiserad sanering av vissa typer av sårbarheter. Andra verktyg integreras med programvara för patchhantering eftersom patchning ofta är det bästa sättet att fixa sårbarheter.

När det gäller rapportering är det ofta en fråga ompersonliga preferenser måste du se till att den information du förväntar dig och behöver hitta i rapporterna faktiskt kommer att finnas där. Vissa verktyg har bara fördefinierade rapporter, andra låter dig ändra de inbyggda rapporterna. När det gäller de bästa - åtminstone ur rapporteringssynpunkt - låter de dig skapa anpassade rapporter från början.

Fyra bra alternativ till MBSA

Nu när vi vet vad sårbarheter är, hurde skannas och vilka huvudfunktioner som finns i sårbarhetsskanningsverktyg är vi redo att granska några av de bästa eller mest intressanta paketen vi kunde hitta. Vi har inkluderat några betalda och några gratis verktyg. Vissa finns till och med i både en gratis och en betald version. Allt skulle vara en bra passform att ersätta MBSA. Låt oss se vad deras huvudsakliga funktioner är.

1. SolarWinds Network Configuration Manager (GRATIS PRÖVNING)

SolarWinds är ett välkänt namn bland nätverk ochsystemadministratörer. Företaget har gjort några av de bästa nätverksadministrationsverktygen i cirka 20 år. Ett av de bästa verktygen, SolarWinds Network Performance Monitor, får konsekvent hög beröm och rave recensioner som ett av de bästa SNMP-nätverksbandbreddövervakningsverktyget. Företaget är också ganska känt för sina gratis verktyg. Det är mindre verktyg som är utformade för att hantera specifika uppgifter för nätverkshantering. Bland de mest kända av dessa gratisverktyg är Advanced Subnet Calculator och Kiwi Syslog-servern.

Vårt första verktyg, SolarWinds Network Configuration Manager är inte riktigt ett sårbarhetsskanningsverktyg. Men av två specifika skäl tyckte vi att det var ett intressant alternativ till MBSA och valde att inkludera det på vår lista. Till att börja med har produkten en sårbarhetsbedömningsfunktion och den adresserar också en specifik typ av sårbarhet, en som är viktig men inte så många andra verktyg adresserar, felkonfiguration av nätverksutrustning. Produkten är också fullpackad med funktioner som inte är sårbara.

- GRATIS PRÖVNING: SolarWinds Network Configuration Manager

- Officiell nedladdningslänk: https://www.solarwinds.com/network-configuration-manager/registration

De SolarWinds Network Configuration ManagerHuvudsakliga användning som ett sårbarhetsskanningsverktyg ärvid validering av nätverksutrustningskonfigurationer för fel och utelämnanden. Verktyget kan också regelbundet kontrollera enhetskonfigurationer för ändringar. Detta är användbart eftersom vissa attacker startas genom att ändra en nätverksenhetens konfiguration - som ofta inte är lika säker som servrar - på ett sätt som kan underlätta åtkomst till andra system. Verktyget kan också hjälpa till med standarder eller överensstämmelse med lagstiftningen genom att använda sina automatiserade nätverkskonfigurationsverktyg som kan distribuera standardiserade konfigurationer, upptäcka förändrade processer, revisionskonfigurationer och till och med korrigera kränkningar.

Programvaran integreras med NationalSårbarhetsdatabas som fick sin plats på denna lista över MBSA-alternativ. Den har också tillgång till de senaste CVE: erna för att identifiera sårbarheter i dina Cisco-enheter. Det fungerar med alla Cisco-enheter som kör ASA, IOS eller Nexus OS. I själva verket är två andra användbara verktyg, Network Insights för ASA och Network Insights for Nexus, inbyggda i produkten.

Pris för SolarWinds Network Configuration Manager börjar på $ 2.895 för upp till 50 hanterade noder och går upp med antalet hanterade noder. Om du vill prova detta verktyg kan en gratis 30-dagars provversion laddas ner direkt från SolarWinds.

2. OpenVAS

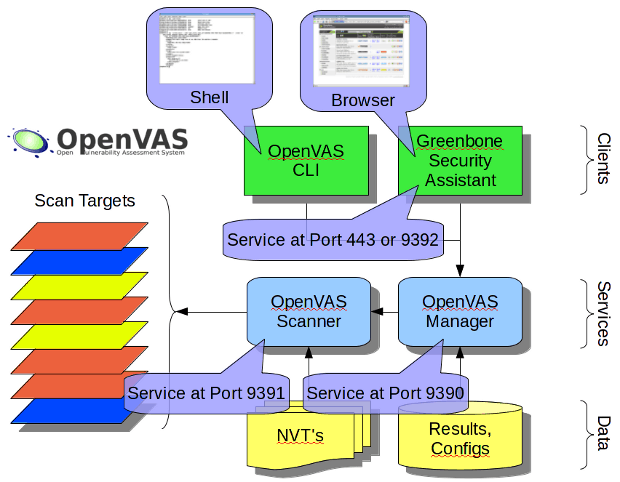

De Öppna system för bedömning av sårbarhet, eller OpenVAS, är ett ramverk för flera tjänster och verktyg. De kombineras för att skapa ett omfattande men ändå kraftfullt sårbarhetsskannverktyg. Ramverket bakom OpenVAS är en del av Greenbone Networks sårbarhetledningslösning från vilken delar har bidragit till samhället i cirka tio år. Systemet är helt gratis och många av dess nyckelkomponenter är open-source, även om vissa inte är det. OpenVAS-skannern levereras med över femtiotusen nätverkssäkerhetsprov som uppdateras regelbundet.

OpenVAS består av två primära komponenter. Den första är OpenVAS-skanner. Detta är den komponent som ansvarar för den faktiska skanningen av måldatorer. Den andra komponenten är OpenVAS-chef som hanterar allt annat som att kontrolleraskannern, konsolidera resultaten och lagra dem i en central SQL-databas. Programvaran har både webbläsarbaserade och kommandoradsanvändargränssnitt. En annan komponent i systemet är databasen Network Vulnerability Tests. Denna databas kan få sina uppdateringar från antingen det gratis Greenborne Community Feed eller det betalda Greenborne Security Feed för ett mer omfattande skydd.

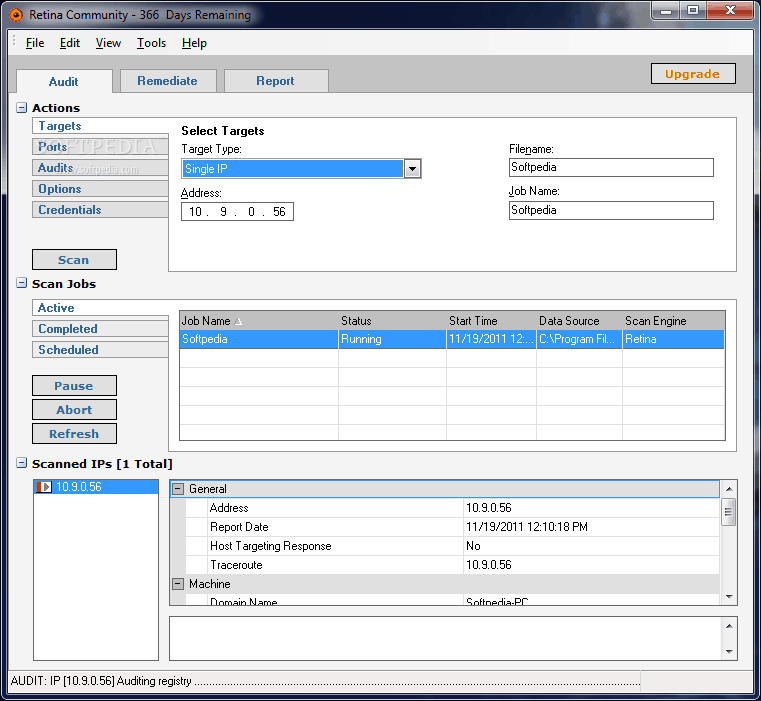

3. Retina Network Community

Retina Network Community är den gratis versionen av Retina Network Security Scanner från AboveTrust, som är en av de mest kända sårbarheternaskannrar. Trots att det är gratis är det en omfattande sårbarhetsskanner som är fullpakad med funktioner. Den kan utföra en grundlig bedömning av sårbarhet av saknade korrigeringar, nolldagars sårbarheter och icke-säkra konfigurationer. Den har också användarprofiler som är anpassade till jobbfunktioner, vilket förenklar systemdrift. Denna produkt har en intuitiv GUI för tunnelbanestil som möjliggör en strömlinjeformad drift av systemet.

En bra sak om Retina Network Community är att den använder samma sårbarhetsdatabassom sitt betalda syskon. Det är en omfattande databas med nätverkssårbarheter, konfigurationsproblem och saknade korrigeringsfiler som automatiskt uppdateras och täcker ett brett utbud av operativsystem, enheter, applikationer och virtuella miljöer. Produkten stöder VMware och pratar om virtuella miljöer och den inkluderar virtuell bildskanning online och offline, virtuell applikationsskanning och integration med vCenter.

Den största nackdelen med Retina Network Community är att det är begränsat till att skanna 256 IPadresser. Även om detta kanske inte är så mycket om du hanterar ett stort nätverk, kan det vara mer än tillräckligt för många mindre organisationer. Om din miljö har mer än 256 enheter, är allt vi just sa om den här produkten också sant i sin storebror, the Retina Network Security Scanner som finns i standard- och obegränsade utgåvor. Endera versionen har en utökad funktionsuppsättning jämfört med Retina Network Community-skanner.

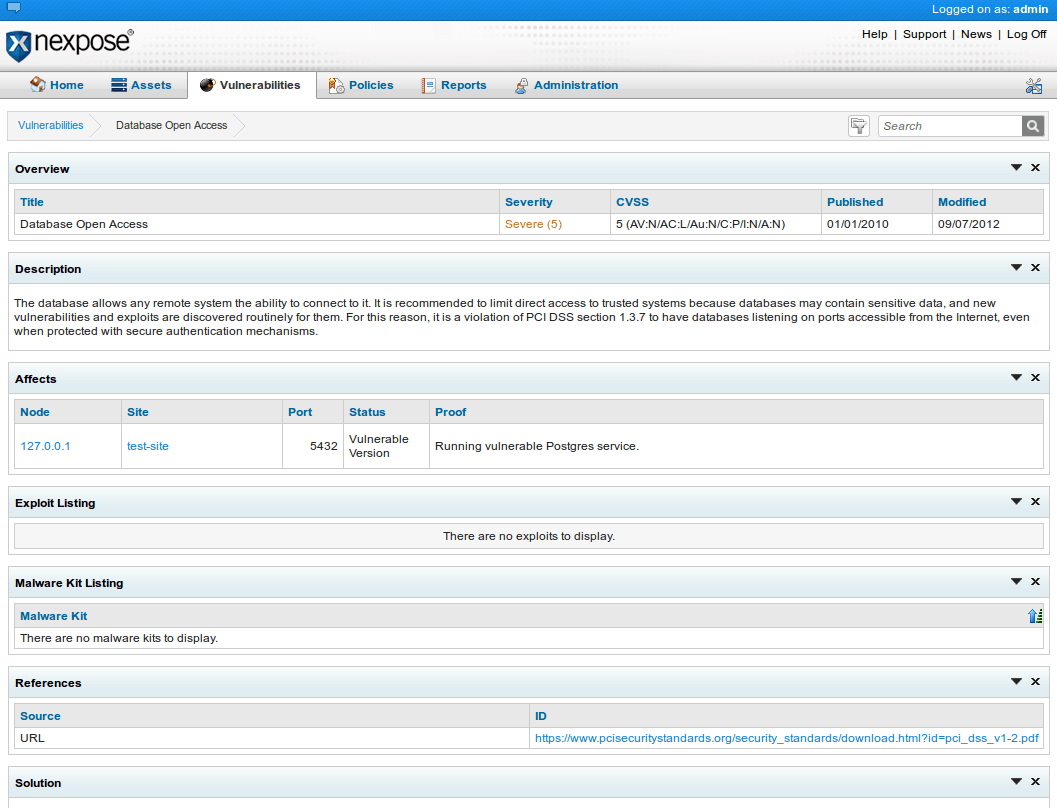

4. Nexpose Community Edition

Kanske inte riktigt lika populär som näthinnan, Nexpose från Rapid7 är en annan välkänd sårbarhetsskanner. När det gäller Nexpose Community Edition, det är en något nedskalad version av Rapid7S omfattande sårbarhetsskanner. Produkten har dock vissa viktiga begränsningar. Till exempel är det begränsat till att skanna högst 32 IP-adresser. Detta begränsar kraftigt verktygets användbarhet till endast de minsta nätverken. En annan begränsning är att produkten endast kan användas i ett år. Om du kan leva med dessa begränsningar är det en utmärkt produkt. Om inte kan du alltid titta på det betalda erbjudandet från Rapid7.

Nexpose Community Edition kommer att köras på fysiska maskiner under enderaWindows eller Linux. Det finns också som en virtuell apparat. Det har omfattande skanningsfunktioner som hanterar nätverk, operativsystem, webbapplikationer, databaser och virtuella miljöer. Detta verktyg använder anpassningsbar säkerhet som automatiskt kan upptäcka och utvärdera nya enheter och nya sårbarheter i det ögonblick de kommer åt ditt nätverk. Den här funktionen fungerar tillsammans med dynamiska anslutningar till VMware och AWS. Programvaran integreras också med Sonar-forskningsprojektet för att tillhandahålla verklig liveövervakning. Nexpose Community Edition ger integrerad policyscanning för att hjälpa tilluppfyller populära standarder som CIS och NIST. Och sist men inte minst, verktygets intuitiva saneringsrapporter ger dig steg-för-steg-instruktioner om åtgärdsåtgärder.

kommentarer