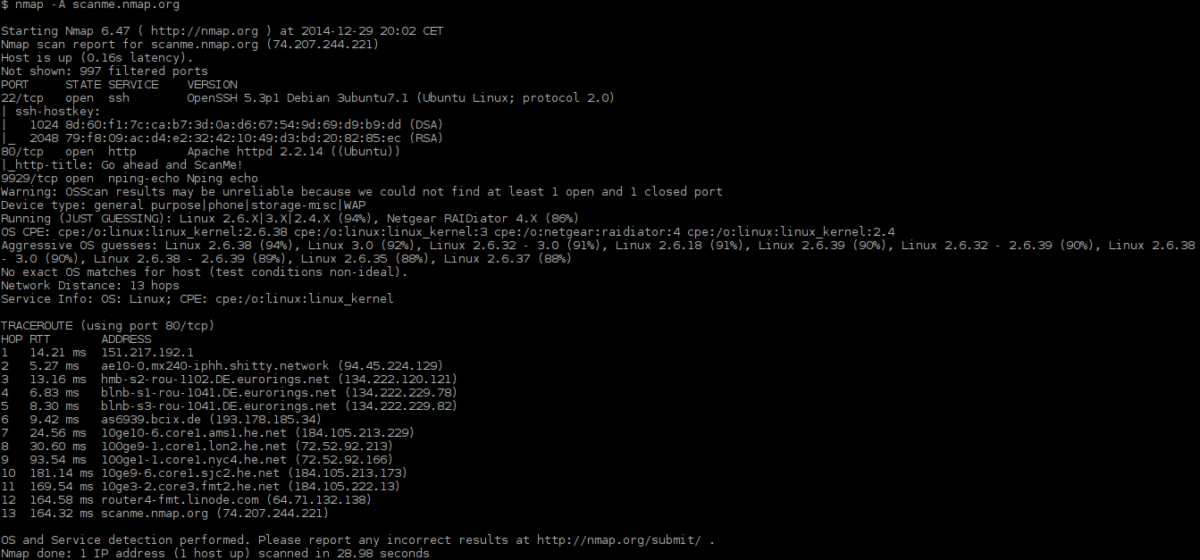

Nmap är ett kraftfullt nätverksskanningsverktyg förLinux, BSD och andra operativsystem. Det har dussintals utmärkta funktioner, som att skanna IP-adresser för öppna portar, kartlägga aktiva enheter i ett nätverk, identifiera tjänster som körs på skanningsmål och så mycket mer.

I den här guiden kommer vi att gå igenom hur du använder den härkraftfullt nätverksadministrationsverktyg på Linux och täcka hur man använder några av de mest användbara funktionerna, inklusive värdskanning, nätverkskartläggning och mycket mer!

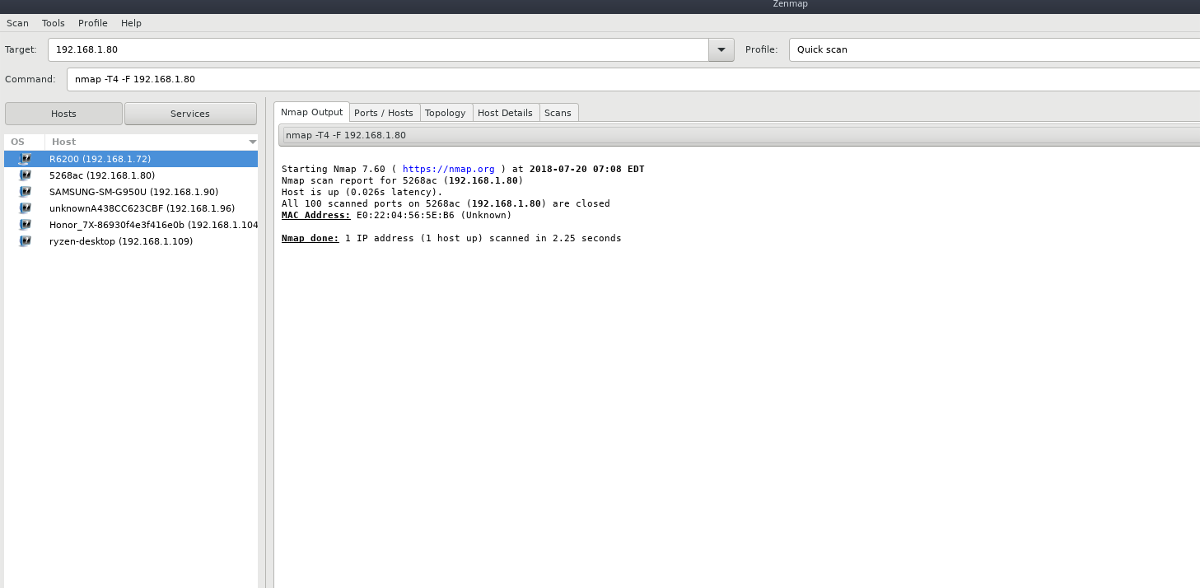

Obs: Nmap är ett kommandoradsverktyg. Om du behöver ett bra nätverksavbildningsverktyg men inte är en fan av terminalen, kolla in Zenmap. Det är en GUI-front-end för Nmap som har samma funktioner men packade i ett snyggt gränssnitt.

Skanna en enda värd

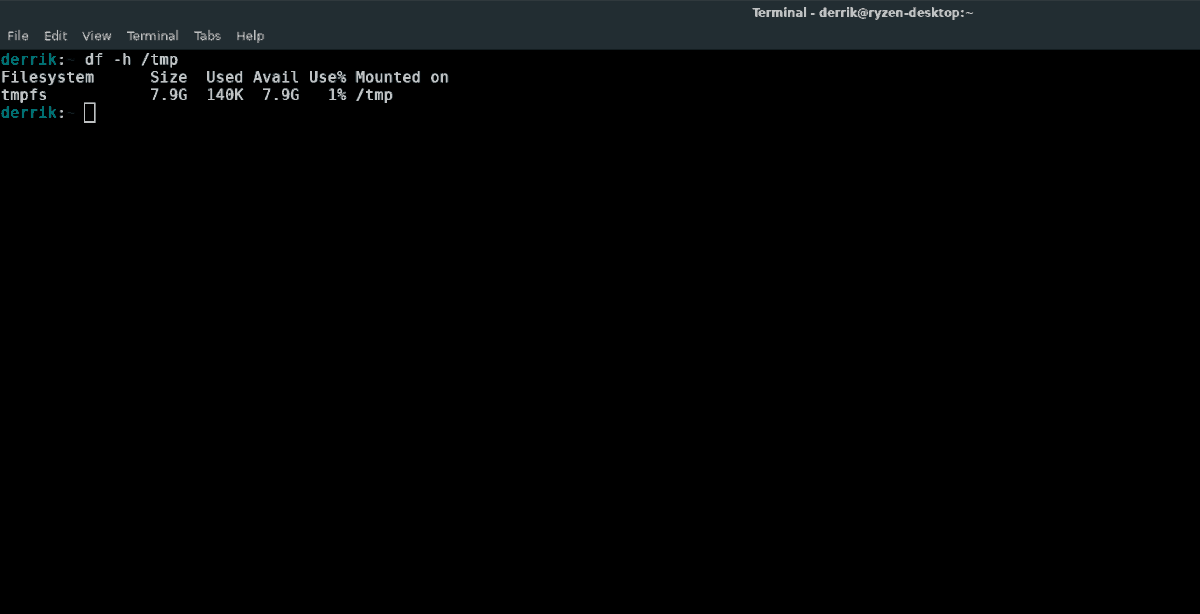

En av Nmaps mest grundläggande funktioner är dess förmåga att skanna ett mål (AKA-värd) för öppna portar, systeminformation etc. För att starta en skanning, starta ett terminalfönster på Linux genom att trycka på Ctrl + Alt + T eller Ctrl + Skift + T. Därifrån, lyft terminalen till Root med su eller sudo -s.

su -

Eller

sudo -s

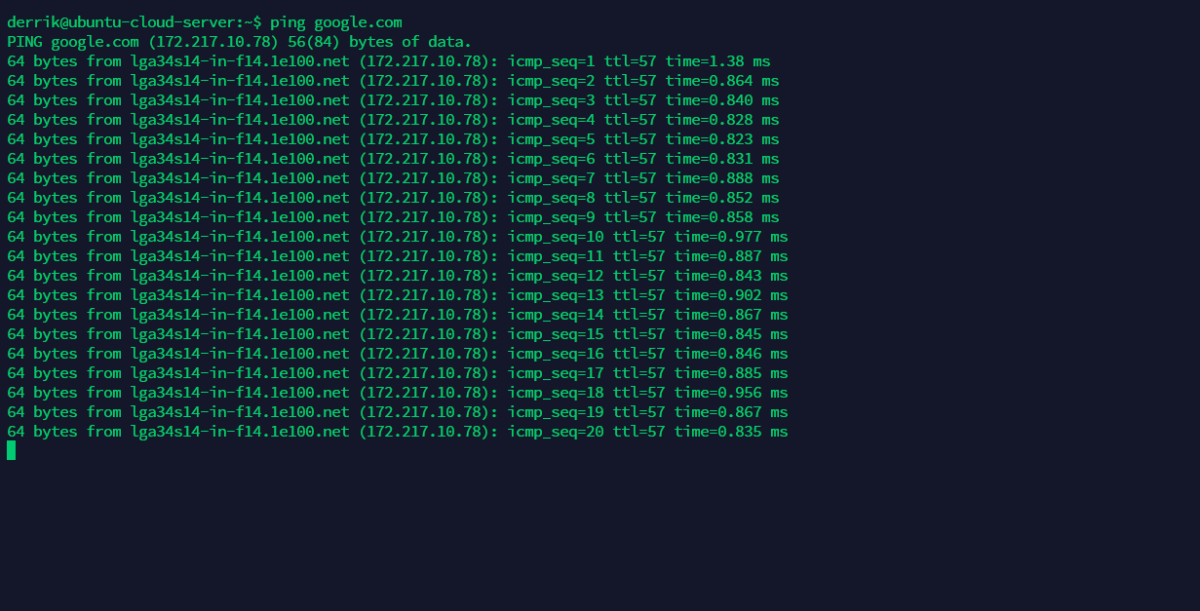

Efter att ha fått root-åtkomst i terminalen är det möjligt att göra en grundläggande skanning genom att köra nmap tillsammans med IP-adressen, värdnamnet eller webbplatsen.

Obs! För att Nmap ska skanna domännamn på fjärrplatser kan du behöva lägga till http: // framför adressen.

nmap target-local-or-remote-ip-address

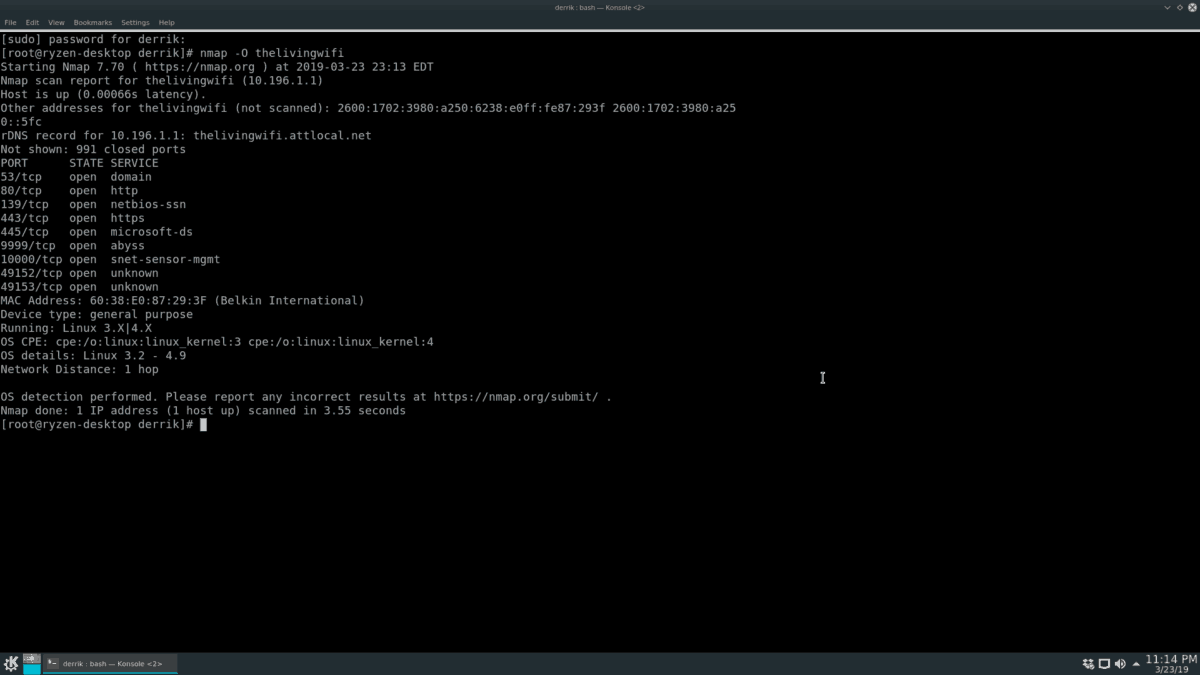

Behöver du ta reda på vilket operativsystem ditt mål kör? Använd O alternativ.

nmap -O target-local-or-remote-ip-address

Kör skanningen med O kommando avslöjar OS-information om Nmap-målen, men för vissa är det inte tillräckligt med information. Lyckligtvis V kommandoradströmställare kan visa ännu mer information (öppna portar etc.)

nmap -O -v target-local-or-remote-ip-address

För ännu mer information, använd gärna V växla två gånger.

nmap -O -vv target-local-or-remote-ip-address

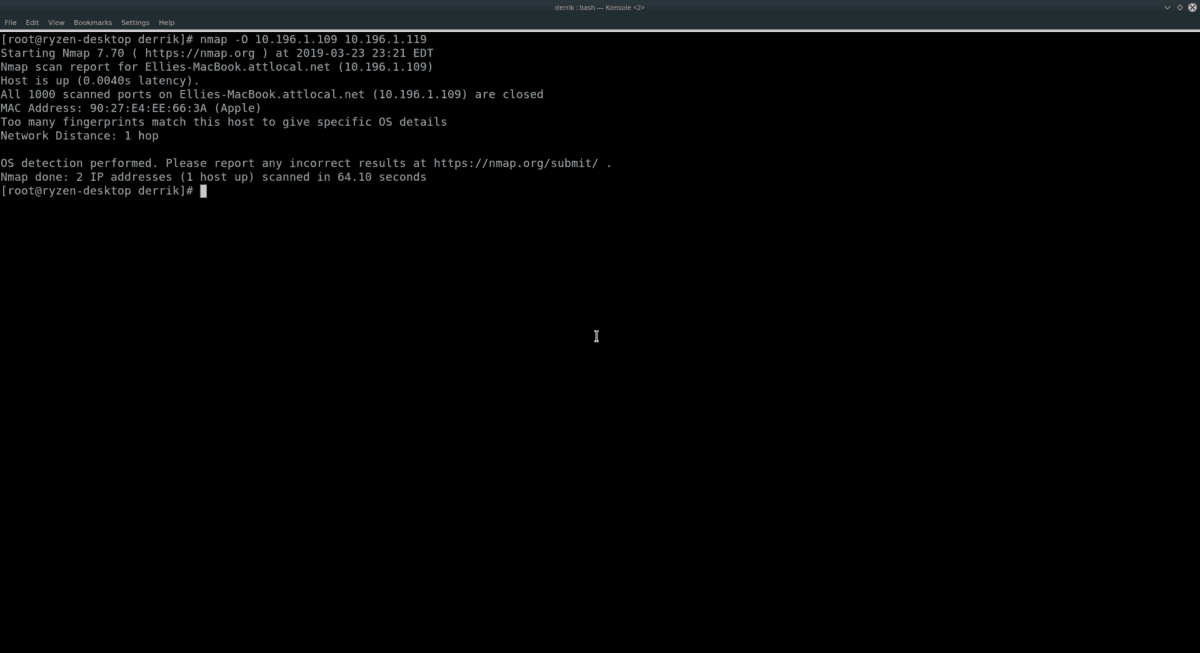

Skanna flera värdar

Med Nmap är det möjligt att skanna flera värdarvid en tid. För att göra det, skriv ut kommandot du skulle använda för ett enda mål men lägg till andra adresser i slutet av kommandot. Till exempel, för att kontrollera vilka två separata mål operativsystem är, gör du det:

nmap -O target-local-or-remote-ip-address-1 target-local-or-remote-ip-address-2

För att hitta mer information om de två värdar som skannats ovan använder du V växla.

nmap -O -v target-local-or-remote-ip-address-1 target-local-or-remote-ip-address-2

eller

nmap -O -vv target-local-or-remote-ip-address-1 target-local-or-remote-ip-address-2

Nmap har ingen gräns för hur många enskilda värdnamn eller IP-adresser du lägger till i slutet av kommandot, så känn dig fri att lägga till så många du behöver!

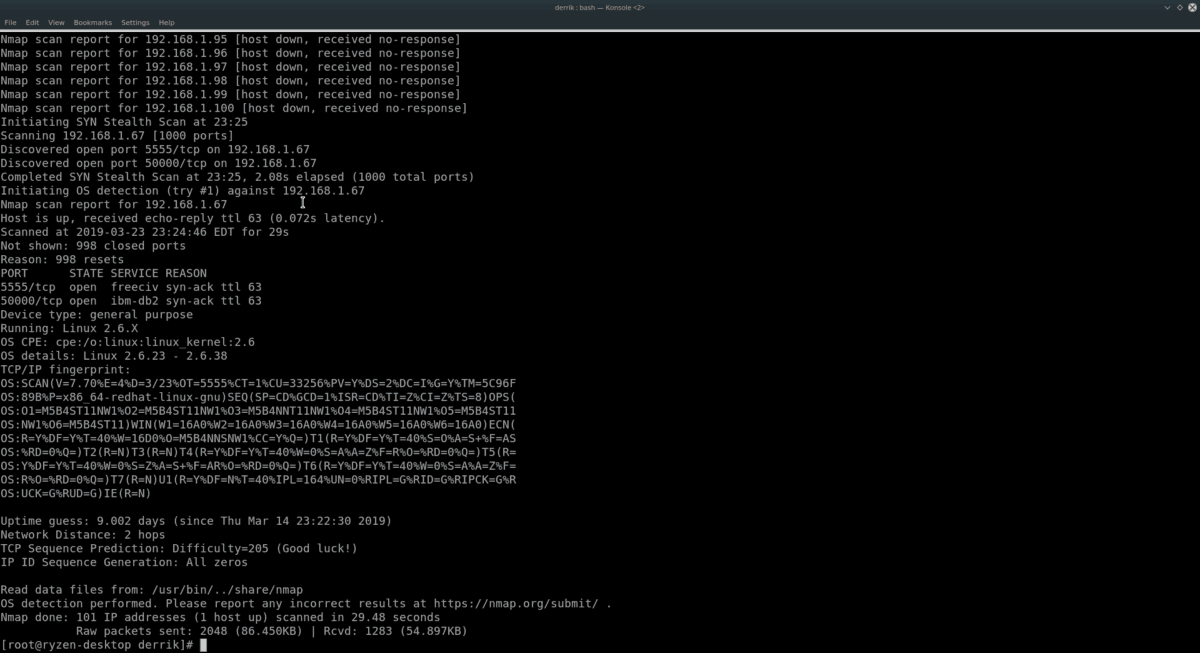

Skanna IP-intervall

Skanna enskilda värdar genom att lista dem enefter det andra är ett sätt att göra saker. Fortfarande, om du har en hel del datorer eller nätverksenheter att titta på, är det smartare att göra en IP-intervallskanning med Nmap.

För att skanna ett IP-område, kör Nmap mot en IP, använd sn växla. För att t.ex. skanna ett lokalt nätverk som körs inom området 192.168.1, prova följande exempel.

Obs! Se till att ersätta X och Y i kommandot nedan till det maximala IP-numret du vill skanna till. Såsom 0-50, 1-100 etc.

nmap -sS 192.168.1.X-Y

Vill du ha mer information i din IP-intervallskanning, överväg att lägga till i O och VV kommandoradsväxlar.

nmap -sS -O -vv 192.168.1.X-Y

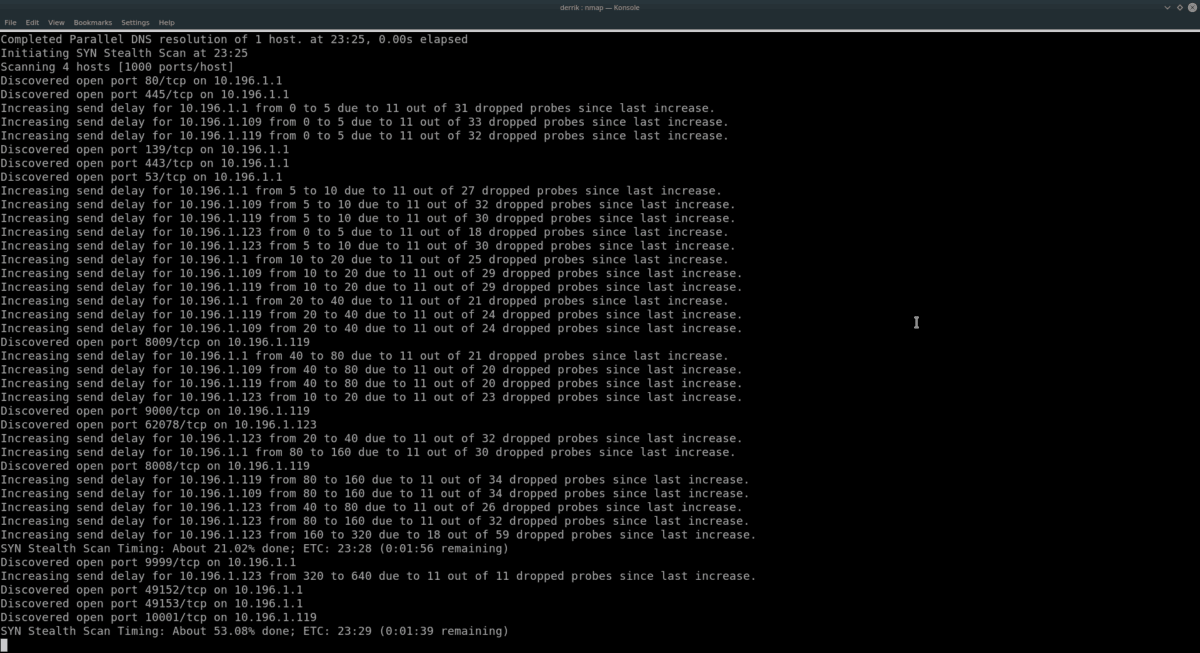

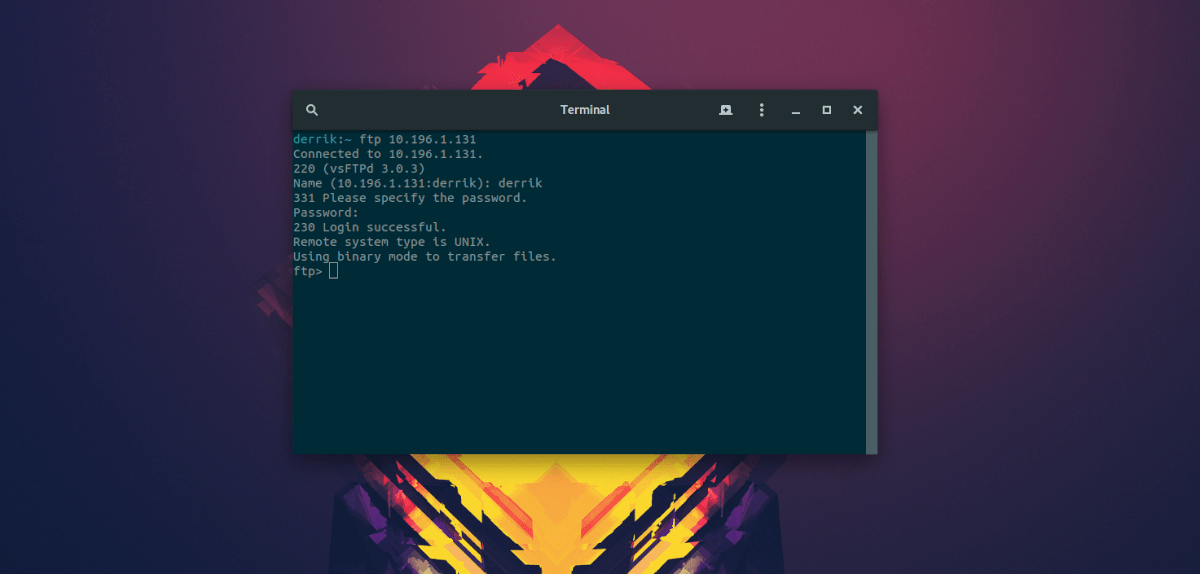

Om ditt nätverk fungerar den 10.196.1.1, prova:

nmap -sS 10.196.1.X-Y

Eller

nmap -sS -O -vv 10.196.1.X-YAnvänder du inte 10.196.1.1 eller 192.168.1.0? Ta reda på intervallet med IP: er som du vill skanna och använd följande exempel nedan.

Obs! Nmap kan skanna alla IP-adresser. För bästa resultat, konsultera ditt lokala nätverks router-IP och börja därifrån.

nmap -sS x.x.x.x-yy

Eller

nmap -sS -O -vv x.x.x.x-yy Skanna Subnet

Använd Nmap-verktyget för att titta igenom en rad IPadresser är effektiva. Ett alternativ till att skanna ett intervall är att skanna alla enheter i ett subnät. För att göra detta anger du routerns bas-IP (eller vad du än använder för att leverera en nätverksanslutning till varje dator i nätverket) och använda / 24 notation.

Om du till exempel vill skanna varje IP-adress på en router som körs från bas-IP-adressen 192.168.1.1, gör du det:

nmap -sS 192.168.1.1/24För mer information med den här skanningen lägger du till O och VV.

nmap -sS -O -vv 192.168.1.1/24Eller, prova det här kommandot istället för en routerenhet med bas-IP-adressen 10.196 .1.1.

nmap -sS 10.196.1.1/24Eller, för mer info, gör:

nmap -sS -O -vv 10.196.1.1/24192.168.1.1 och 10.196.1.1 exempel bör fungera för de flesta. Dessa är emellertid inte de enda IP-adresserna som finns. Om du behöver skanna enheter i ett subnät och inte använder dessa bas-IP: er, prova följande exempel:

nmap -sS x.x.x.x/24

Eller

nmap -sS -O -vv x.x.x.x/24

Mer Nmap-information

I den här guiden skrapade vi bara ytan på vad Nmap kan göra på Linux. Om du är intresserad av att lära dig mer om det, kör nmap med -hjälp växla. Det kommer att skriva ut alla tillgängliga alternativ och kommandon.

nmap --help</ P>

kommentarer