Om du vill veta vad IP-adresser ärsom faktiskt används i ditt nätverk, är det enda alternativet ganska mycket att skanna dem alla. Mycket ofta är detta något man skulle göra med ping-kommandot. Ping, som har funnits nästan så länge som IP-nätverk, är förmodligen de bästa sätten att testa för anslutning till en given IP-adress. Genom att successivt pinga alla IP-adresser i ett nätverk kan man få en ganska bra bild av vilka som används och vilka som är tillgängliga.

Men i alla vara den minsta nätverk medbara en handfull IP-adresser, detta kan snabbt förvandlas till en ganska jobbig. Lyckligtvis finns verktyg som automatiskt skannar en grupp IP-adresser och rapporterar om deras lyhördhet. Idag granskar vi några av de bästa IP-skannrarna för Linux som kommer att förenkla ditt liv när du måste skanna IP-adresser.

Till att börja med diskuterar vi IP-adressskanningi allmänhet. Mer specifikt kommer vi att titta på varför man skannar IP-adress eftersom det är lika bra att veta vilka IP-adresser som används, det måste vara en punkt att göra det. Därefter tittar vi på ping-verktyget. Trots att ping inte är ett skanningsverktyg är detta verktyg kärnan i de flesta IP-adressläsningsverktyg. Att veta hur det fungerar eller vad det kan göra kommer sannolikt att vara värdefullt när vi börjar titta på de olika tillgängliga skanningsverktygen. Och när vi talar om skanningsverktygen, kommer vår nästa affärsordning att inte bara lista utan också en kort genomgång av några av de bästa IP-skannrarna för Linux och utforska deras huvudfunktioner och olika faktorer.

Skanna IP-adresser

Annat än ren kul och upplysning avatt veta vilka IP-adresser som används, det finns flera skäl till att man vill skanna IP-adresser. Först och främst är säkerhet. Genom att skanna IP-adresser i ett nätverk kan du snabbt upptäcka obehöriga enheter. Dessa kan till exempel vara enheter som är anslutna av skadliga användare för att spionera på din organisation.

Men även välmenande användare kan iblandorsaka förödelse genom att ansluta sina personliga enheter. Jag minns den användaren som hindrade många av sina kollegor från att komma åt företagets nätverk när han anslöt sin Internet-router hem till den. Han behövde bara ett par extra portar för att ansluta en ytterligare testdator och trodde att han kunde använda omkopplaren inbyggd i sin router. Ovetande om honom började routern att utfärda IP-adresser från sin inbyggda DHCP-server. Och flera av hans kollegor fick felaktiga IP-adresser.

Annat än av säkerhetsskäl, skanna IPadresser är också det första steget i alla försök till IP-adresshantering. Medan många - om inte alla - IPAM-verktyg (IP Address) innehåller någon form av IP-adressskanning, väljer många att hantera IP-adress med en manuell process istället för ett integrerat verktyg. I dessa situationer blir skannverktyg för IP-adress en nödvändighet.

För personer utan någon form av formell IP-adresshanteringsprocess, skanning av IP-adresser är kanske ännu viktigare. Det är ofta det enda sättet att säkerställa att det inte finns några IP-adresskonflikter. Det kan faktiskt betraktas som ett ganska grovt sätt att pseudo-hantera IP-adresser.

Ping In A Nutshell

Oavsett vad du behöver för att skanna IP-adresserär, de flesta verktyg är baserade på Ping. Låt oss titta på detta allestädes närvarande antika verktyg. Ping skapades av nödvändighet redan 1983 och bevisade att återigen nödvändigheten är modern till uppfinningen. Utvecklaren behövde ett verktyg för att felsöka ett onormalt nätverksbeteende han observerade. Dess namn hänvisar till ljudet av sonarekon som hörs i ubåtar. Idag finns ping på nästan alla operativsystem, men ändå varierar dess implementering något mellan plattformar. Vissa versioner erbjuder flera kommandoradsalternativ som kan inkludera parametrar som storleken på varje begäras nyttolast, det totala testantalet, gränsen för nätverkshopp eller intervallet mellan förfrågningarna. Vissa system har ett medföljande Ping6-verktyg som tjänar exakt samma syfte men använder IPv6-adresser.

Här är en typisk användning av ping-kommandot:

$ ping -c 5 www.example.com PING www.example.com (93.184.216.34): 56 data bytes 64 bytes from 93.184.216.34: icmp_seq=0 ttl=56 time=11.632 ms 64 bytes from 93.184.216.34: icmp_seq=1 ttl=56 time=11.726 ms 64 bytes from 93.184.216.34: icmp_seq=2 ttl=56 time=10.683 ms 64 bytes from 93.184.216.34: icmp_seq=3 ttl=56 time=9.674 ms 64 bytes from 93.184.216.34: icmp_seq=4 ttl=56 time=11.127 ms --- www.example.com ping statistics --- 5 packets transmitted, 5 packets received, 0.0% packet loss round-trip min/avg/max/stddev = 9.674/10.968/11.726/0.748 ms

Alternativet "-c 5" i exemplet ovan säger Ping att upprepa fem gånger.

Hur Ping fungerar

Ping är ett ganska enkelt verktyg. Allt det gör är att skicka ICMP-ekoförfrågan paket till målet och vänta på att det ska skicka tillbaka ett ICMP-ekosvarspaket. Denna process upprepas ett visst antal gånger - fem som standard under windows och tills den manuellt stoppas som standard under de flesta Unix / Linux-implementationer. När kommandot har avslutats sammanställs och visas svarstatistik. Verktyget beräknar den genomsnittliga fördröjningen mellan förfrågningarna och deras respektive svar och visar den i dess resultat. I de flesta * nix-varianter kommer det också att visa värdet på svarets TTL-fält (tid att leva), vilket ger en indikation på antalet humle mellan källa och destination.

För att kommandot ska fungera måste den pingade värdenfölja RFC 1122. Standarden anger att varje värd måste behandla ICMP-ekofrågor och ge ut ekosvar i gengäld. Och medan de flesta värdar svarar, inaktiverar vissa funktionerna av säkerhetsskäl. Brandväggar blockerar ofta ICMP-trafik. För att kringgå detta kan de bättre IP-adressavsökningsverktygen använda en typ av paket som skiljer sig från ICMP för att kontrollera om en IP-adress svarar. Pingning av en värd som inte svarar på ICMP-ekofrågor ger ingen feedback, vilket är precis som att pinga en icke-befintlig IP-adress.

De bästa IP-skannrarna för Linux

Vårt urval av skanningsverktyg för IP-adresserinnehåller lite av allt. Det finns en kombination av GUI-baserade verktyg och kommandoradsverktyg på vår lista. Vissa är mer komplexa verktyg medan andra är utökade versioner av pingverktyget som innehåller ett sätt att skanna ett antal IP-adresser utan att behöva utfärda flera på varandra följande kommandon. Alla verktyg på vår lista har ett par saker gemensamt: Körningen under Linux-operativsystemet och med tanke på en rad adresser att skanna kommer de att returnera en lista över vilka IP-adresser som svarar.

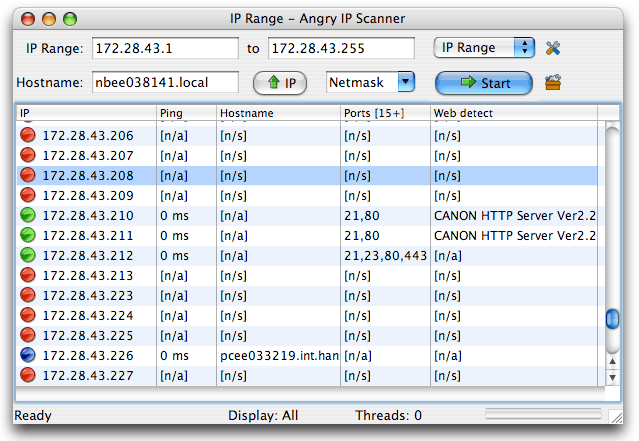

1. Arg IP-skanner

Angry IP Scanner är ett bedrägligt enkelt verktygvilket gör omfattande användning av multithreading. Detta gör det till ett av de snabbaste verktygen på vår lista. Detta är ett gratis multiplattformverktyg som är tillgängligt för Linux - naturligtvis Windows och Mac OS X. Det här verktyget är skriven i Java så du måste ha Java runtime-modulen installerad för att använda den. De flesta pakethanterare kommer dock att ta hand om detta beroende. Verktyget pingar inte bara IP-adresser, utan kan också valfritt köra en portskanning på upptäckta värdar. Det kan lösa IP-adresser till värdnamn och MAC-adresser till leverantörsnamn. Dessutom kommer detta verktyg att tillhandahålla NetBIOS-information - när det är tillgängligt - om varje svarande värd.

Angry IP Scanner kan skanna kompletta nätverkoch subnät men det kan också ett IP-adressintervall eller till och med en diskret lista över IP-adresser från en textfil. Detta verktyg är främst GUI-baserat men det kommer också med en kommandoradversion som du kan använda om du till exempel vill inkludera verktygets funktionalitet i hembryggade skalskript. När det gäller skanningsresultaten visas de som standard på skärmen i tabellformat, men de kan enkelt exporteras till flera filformat som CSV eller XML.

2. arp-scan

Arp-skanningsverktyget (ibland kallat ARP)Sweep eller MAC Scanner) är en annan snabb ARP-paketscanner. Verktyget listar alla aktiva IPv4-enheter på det subnät som det skannar från. Det är ett av verktygen som inte litar på ping för att skanna nätverket. Istället använder den ARP (Address Resolution Protocol), en teknik som vanligtvis används för att hitta korrespondensen mellan IP-adresser och MAC-adresser. Eftersom ARP är ett icke-routerbart protokoll kan denna skanner bara fungera på det lokala nätverket (lokalt subnät eller nätverkssegment).

Arp-skanningsverktyget visar alla aktiva enheteräven om de har inbyggda brandväggar med filterscheman som blockerar ICMP-paket. Enheter kan helt enkelt inte gömma sig från ARP-paket eftersom de kan gömma sig från ping. Detta gör detta till ett mycket användbart verktyg för mycket säkra miljöer med många härdade enheter.

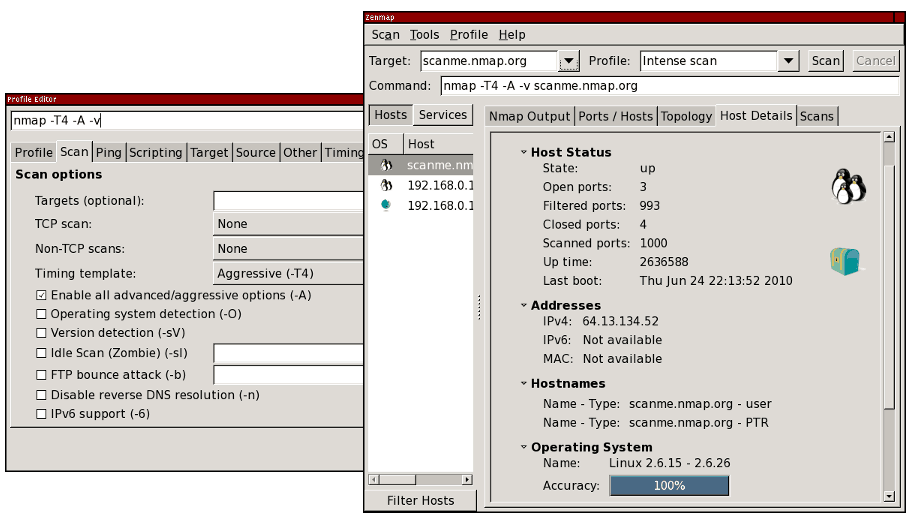

3. nmap / zenmap

Nmap, som står för Network Mapper, är enskanningsverktyg som kan användas för att upptäcka värdar och tjänster och därmed bygga en "karta" av nätverket, därav namnet. Det här verktyget fungerar genom att skicka specialtillverkade paket till målvärdarna - ungefär som ping men inte nödvändigtvis med ICMP - och genom att analysera svaren det får.

Verktygets främsta användning är att analysera vadtjänster finns tillgängliga på en dator. Den kan dock användas som en IP-adressskanner. Det här verktyget kan upptäcka värdar och deras tjänster och det kan också upptäcka deras operativsystem och mer. Med skript kan verktyget till och med användas för avancerad tjänstdetektering, sårbarhetsdetektering och mer.

Nmap, som är ett kommandoradsverktyg startat som enLinux-verktyget men har sedan dess portats till flera andra operativsystem inklusive Windows, Solaris, HP-UX, de flesta BSD-varianter inklusive OS X, AmigaOS och IRIX. Om du föredrar grafiska användargränssnitt har flera GUI-ändar än Nmap släppts. En av de bästa går under namnet Zenmap och det är från samma lag som Nmap. Du kan därför förvänta dig en god integration mellan de två verktygen. Zenmap, jämfört med Nmap är mycket lättare att lära sig och behärska, tack vare ett väl utformat användargränssnitt. Även om det kanske inte är det vackraste verktyget, har det en fantastisk funktionalitet.

4. Fping

Fping skapades som en förbättring jämfört med ping,sedan ett av de enda tillgängliga nätverksfelsökningsverktygen. Det är ett liknande kommandoradsverktyg men det är ganska annorlunda. Liksom ping använder Fping ICMP-ekoförfrågningar för att avgöra vilka av målvärdarna som svarar, men det är ganska mycket där likheten slutar. Medan ping bara accepterar en enda IP-adress som en parameter, kan Fping anropas med många IP-adresser. Målen kan anges som en rumsavgränsad lista över IP-adresser. Verktyget kan också förses med namnet på en textfil som innehåller en diskret lista med adresser. Slutligen kan ett IP-adressområde specificeras eller ett subnät kan anges i CIDR-notation, t.ex. 192.168.0.0/24.

En av de fantastiska funktionerna i Fping är hur det görvänta inte på ett svar innan du skickar nästa ekobegäran. Detta hjälper kraftigt att minska den förlorade tiden som väntar på svarande IP-adresser, vilket gör ett mycket snabbare verktyg. Fping har också många kommandoradsalternativ som du kan använda och eftersom det är ett kommandoradsverktyg kan du leda dess utgång till ett annat kommando - till exempel grep, till exempel - för vidare bearbetning.

5. Hping

Hping är ett annat gratis kommandoradsverktyg härledtfrån ping. Det är tillgängligt på de flesta, om inte alla Unix-liknande operativsystem inklusive vanliga Linux-distributioner samt på Mac OS X och Windows. Trots att det inte längre är i aktiv utveckling är detta verktyg fortfarande lätt tillgängligt och i utbredd användning. Verktyget liknar nära ping men det är helt annorlunda. Till exempel skickar Hping inte bara ICMP-ekofrågor. Det kan också skicka TCP-, UDP- eller RAW-IP-paket. Detta kan hjälpa till att skanna mycket säkra nätverk. Det finns också ett traceroute-läge - mer om det på ett ögonblick - och verktyget har möjlighet att skicka filer.

Hping kan användas som ett IP-adressläsningsverktygmen det kan göra mer än så. Verktyget har några avancerade skanningsfunktioner för portar. Tack vare dess användning av flera protokoll kan det också användas för att utföra grundläggande nätverkstestning. Den här produkten har också några avancerade funktioner för traceroute med något av de tillgängliga protokollen. Detta kan vara användbart eftersom vissa enheter behandlar ICMP-trafik annorlunda än annan trafik. Genom att härma andra protokoll kan det här verktyget ge dig en bättre utvärdering av ditt nätverk sanna verkliga prestanda.

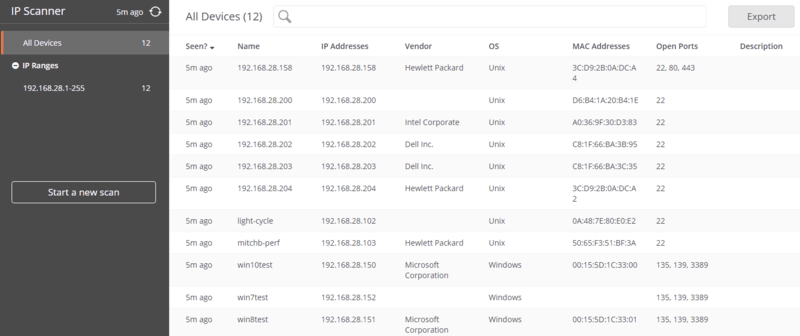

6. Spiceworks IP-skanner

Spiceworks startade redan 2006 i Austin, Texassom ett professionellt nätverk för informationsteknologibranschen även om den ursprungligen skapades för att bygga IT-programvara. Idag är Spiceworks ett online-community som gör det möjligt för användare att samarbeta med varandra och även delta i en marknadsplats för att köpa IT-tjänster och produkter. Spiceworks beräknas användas av mer än sex miljoner IT-proffs och tre tusen teknikleverantörer.

Men som vi antydde är Spiceworks också enmjukvaruutvecklare och utgivare. Han har tre huvudprodukter. Det finns en helpdeskhanteringsplattform som heter Spiceworks Help Desk, en IT-tillgångshanteringsverktyg som heter Spiceworks Inventory och en nätverksövervakningsplattform som heter Spiceworks Network Monitor. Och även om dessa verktyg inte är öppen källkod, är de gratis tillgängliga för alla.

Spiceworks gör också några praktiska verktyg, ett avde kallade IP-skannern. Verktyget låter dig göra antingen en grundläggande skanning eller en utökad en med detaljerad information. Du kan använda verktyget för att upptäcka enheterna i ditt nätverk automatiskt medan du samlar in grundläggande information som operativsystem eller MAC-adress. Alternativt kan du också få detaljerad information om hårdvara och programvara på dina arbetsstationer och servrar som CPU, lagring, minne, installerad programvara, serienummer och mycket mer. Detta verktyg är som en IP-skanner på steroider.

7. MASSCAN

MASSCAN, skapad av Robert Graham, påstår sig vara detden snabbaste hamnskannern. Verktyget ger resultat som liknar det du skulle få med Nmap, granskad ovan. Men det fungerar internt mer som scanrand, unicornscan och ZMap, och som dessa använder den asynkron överföring. Den största skillnaden är att det här verktyget är snabbare än dessa andra skannrar. Dessutom är detta verktyg något mer flexibelt och det till exempel tillåter godtyckliga adressintervall och portintervall.

MASSCAN använder en anpassad TCP / IP-stack snarare änden som kommer med ditt operativsystem. Som ett resultat kommer allt annat än enkla portskanningar att orsaka konflikter med den lokala TCP / IP-stacken. För att komma runt denna begränsning kan du antingen använda -S-alternativet för att använda en separat IP-adress, eller så kan du konfigurera ditt operativsystem för att brandvägga portarna som verktyget använder.

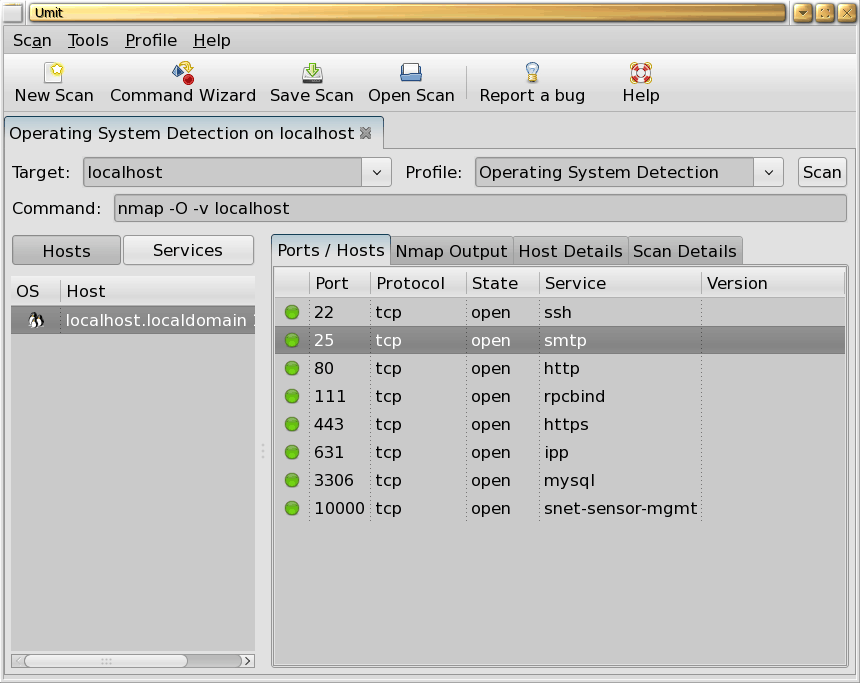

8. Umit Network Scanner

Umit Network Scanner är en annan Nmap-frontslut, ungefär som Zenmap. Verktyget var utformat för att rymma och köra mer än en skanning i taget. Detta är en fantastisk funktion när du har flera subnät eller IP-adressintervall att skanna. Varje skanning utförs och resultaten visas i en skanningsflik, som har en titel och där all information som erhållits som resultat av skanningen presenteras snyggt.

Tanken bakom fliken Skanna är att försöka skapaditt liv lättare genom att göra informationen lättare att navigera och genom att underlätta sökningen efter någon specifik information. Att skanna ett helt nätverk med Nmap kräver vanligtvis att du öppnar din favoritterminal, skriver ett potentiellt komplext Nmap-kommando, väntar på resultaten och flyttar sedan till nästa undernät. Umit Network Scanner gör det mycket mer intuitivt.

Sammanfattningsvis

Det finns massor av IP-skannrar för Windows,Vi har sett att även om det inte finns så många alternativ för Linux finns det flera utmärkta produkter tillgängliga. Så om din valbara plattform är Linux, känn dig inte utelämnad. Vissa av dessa produkter kanske inte har snygga grafiska gränssnitt som vissa Windows-verktyg har, men du hittar sannolikt ett verktyg i vår lista som passar perfekt för dina behov.

kommentarer