Med netneutralitet officiellt upphävdes iFörenta staterna, framtiden för ett gratis och öppet internet hänger på balansen. Det finns fortfarande fönster för att vända rörelsen, men ingen väntar på att det värsta ska hända.

Kunniga internetanvändare laddar upp medkunskap om krypteringsmetoder och andra sätt att bevara sina egna online-friheter. VPN: er är ett utmärkt ställe att börja, men det är troligtvis det första ISP: er börjar blockera. Bra att det finns flera andra populära, genomförbara och nästan oblockerbara alternativa krypteringsmetoder som du kan använda för att spara netneutralitet på dina egna enheter.

Hur du får en gratis VPN i 30 dagar

Om du behöver ett VPN en kort stund när du till exempel reser, kan du få vårt högst rankade VPN gratis. ExpressVPN inkluderar en 30-dagars återbetalningsgaranti. Du måste betala för prenumerationen, det är faktiskt, men det tillåter full åtkomst i 30 dagar och sedan avbokar du för full återbetalning. Deras inga frågor ställda avbokningsregler lever upp till dess namn.

Kryptering - Hur det fungerar, varför det fungerar

Kryptering är enkel i koncept men komplex iavrättning. Lyckligtvis behöver du inte en dubbel doktorsexamen i högre matematik och datavetenskap för att använda den. I sin kärna handlar kryptering om komplexa kryptografimönster som bildar matematiska pussel som är praktiskt taget olösliga utan rätt uppsättning tangenter. Ingen människa kunde någonsin bryta krypterad data, och det skulle ta en avancerad dator miljoner år att knäcka den med våld. Av denna anledning är kryptering perfekt för att hålla information dold för utsidan. Det är den säkerheten som gör den perfekt för att spara netneutralitet också.

Krypteringsprocessen

Kryptering är mycket som att skicka ett vykortvia posten. Det börjar hemma, på din PC, smartphone eller annan internetansluten enhet. Du vill skicka ett paket med data till webben. Låt oss säga att det är en enkel begäran om att ladda en webbplats eller hämta ditt e-postmeddelande. Den normala metoden är att skicka paketet via din router stämplad med dina enheter lokal IP-adress, en ungefär motsvarande din returadress. Din Internetleverantör får detta paket, ser destinationen skriven på utsidan och skickar sedan ut till internet. När informationen har hämtats tittar Internetleverantören på IP-adressen och returnerar informationen till din enhet, allt i en bråkdel av en sekund.

Nackdelen med denna process är att vem som helst kanläs vad som finns på ditt vykort, eftersom det inte finns något där för att dölja informationen på utsidan. Det är här kryptering spelar in. Med rätt mjukvara aktiverad kommer varje paket med data som du skickar lindas in i ett kuvert med kryptografisk kod innan du lämnar enheten. Vykortet får ett kuvert, men inte bara ett kuvert, ett som är omöjligt för någon att öppna utan rätt nyckelkod. Varje krypteringsmetod hanterar detaljerna på olika sätt, men slutresultatet är detsamma: ditt hemliga vykort skickas med utan att någon utom den avsedda mottagaren vet vad som finns inuti.

Kryptering skapar integritet

Kryptering är bra för vardagligt bruk och böruppmanas när det är möjligt. När det gäller netneutralitet är det dock praktiskt taget en förutsättning. Några av de största problemen med förlusten av nätneutralitet är internetleverantörer att kunna strypa din anslutning eller till och med blockera webbplatser baserat på vilka prenumerationspaket du köper. De gör detta genom att undersöka paketet med data som skickas från din enhet. Begärde du något från Facebook? Du betalade inte för premiumplanen för sociala medier, så du kan inte få åtkomst till det.

Men om internetleverantören inte kan läsa dina paket? Vad händer då? Med all sannolikhet överför de helt enkelt informationen till sin destination. Om din Facebook-förfrågan är krypterad vet din internetleverantör inte vad du försöker komma åt och kan inte hindra dig från att nå den. Det finns naturligtvis sätt för ISP: er att lösa detta, men återigen finns det också lösningar för dessa lösningar. Poängen är att kryptering ger en utmärkt grund för privat åtkomst till internet, även i fullständig frånvaro av nätneutralitet.

Metod 1 - SSH-tunnel

SSH-tunnling, eller säker skaltunneling, är enextremt vanligt krypteringsmetod som har funnits sedan mitten av 90-talet. Det uppskattas att cirka 2 miljoner människor använder det dagligen, ett antal som ökar drastiskt om du inkluderar automatiserade skript och liknande filöverföringar. SSH-tunneling används vanligtvis för att skicka små filer till en webbhotell via terminalkommandon. Det kan dock repurposed att göra mer än så, och det är därför det är en livskraftig metod för att hjälpa till att rädda nätneutralitet.

Fördelarna med SSH-tunnlar

Den största fördelen med SSH-tunnling är att de flestaISP: er skulle aldrig blockera dessa typer av överföringar. SSH används för mycket legitimt online-arbete, särskilt av företag. Om du blockerar det stängs en pålitlig och säker form av kommunikation. Vi kan dra nytta av detta genom att använda SSH-tunnlar för mer än bara överföring av server-klienter. Genom att skicka data med SSH-kryptering kan du glida åt höger genom anti-neutralitetsblockader och censurera brandväggar för att få tillgång till en gratis och öppen webb.

Nackdelar med SSH-tunneln

SSH är ett gammalt protokoll byggt på internetvar mycket mindre än i dag. Överföringshastigheter är inte dess starka punkt, vilket innebär att nedladdning av gigabytefilmer eller streaming av HD-videor fungerar inte riktigt. Detta skär ut en stor mängd onlineinnehåll och förhindrar SSH-tunnlar från att bli en riktig konkurrent till saker som VPN: er.

Hur man skapar en SSH-tunnel

Om du vet vad du gör ska du skapa en SSHtunnel är ganska lätt. Det finns några installationssteg som du måste följa, men tillsammans med några förutsättningar du måste börja med. Vi har skrivit en komplett guide till SSH-tunneling, så kolla in det och njut av din nya krypterade anslutning.

Metod 2 - Shadowsocks (SOCKS5 Proxy)

Socket Secure-protokollet är en metod förutbyta paket mellan en server och klient genom användning av en proxyserver. När du använder den senaste SOCKS5-versionen av protokollet krypteras och autentiseras data, vilket säkerställer att endast de avsedda parterna kan komma åt proxyservern. SOCKS är ett djupnivåprotokoll som har använts sedan början av 90-talet. I modern datoranvändning används det oftast som ett kringgåendeverktyg för att kringgå internetfiltrering, särskilt i områden som Kina där censur är ett stort problem.

Fördelarna med att använda SOCKS5

SOCKS-protokollet finns nästan bara som ettverktyg för att hacking och återställa internetfrihet. Det är snabbt för en krypteringsmetod, erbjuder ett brett utbud av konfigurationsalternativ och fungerar på de flesta enheter, inklusive smartphones och surfplattor. Det är också en av de få alternativa krypteringsmetoderna som är lämpliga för att torrentera, eftersom protokollets förflyttning genom portar inte påverkar nedladdningen av svärmen.

Nackdelar med SOCKS5

Den enda verkliga nackdelen med att använda SOCKS5 kommer frånanställningsmetoden. Om din VPN stöder det naturligt kan du slå på den och inte märka något annat, bara bättre integritet och mindre censur på nätet. Om du använder skuggorna är det nästan samma situation. Shadowsocks kräver dock en dedikerad server för att fungera, vilket är komplicerat att installera på egen hand.

Använda SOCKS5

Om du inte har ett VPN som stöder SOCKS5, de flestamänniskor kommer att vända sig till skuggorna när det är dags att använda en krypterad proxy. Denna programvara var speciellt utformad för att använda det gamla protokollet som kan användas som ett verktyg för att återställa friheter online och besegra censur. Taglinjen "Om du vill hålla hemligheten, måste du också dölja den för dig själv" antyder hur effektiva skuggsockor kan vara. Dina data kommer att vara så säkra att du inte ens kan hacka dig själv.

Du behöver två saker för att använda skuggor: en server och en klient. Serverprogramvara distribueras på distans och fungerar som den faktiska proxy som skickar data. Klientprogramvara körs på din aktiva enhet och hanterar kryptering och trafik dirigering. Alla instruktioner du behöver finns på Shadowsocks webbplats. Följ stegen nedan så har du en otrolig metod för integritet online redo på några minuter.

- Besök Shadowsocks webbplats.

- Gå till Ladda ner> Servrar och följ instruktionerna för att installera på en fjärrvärd.

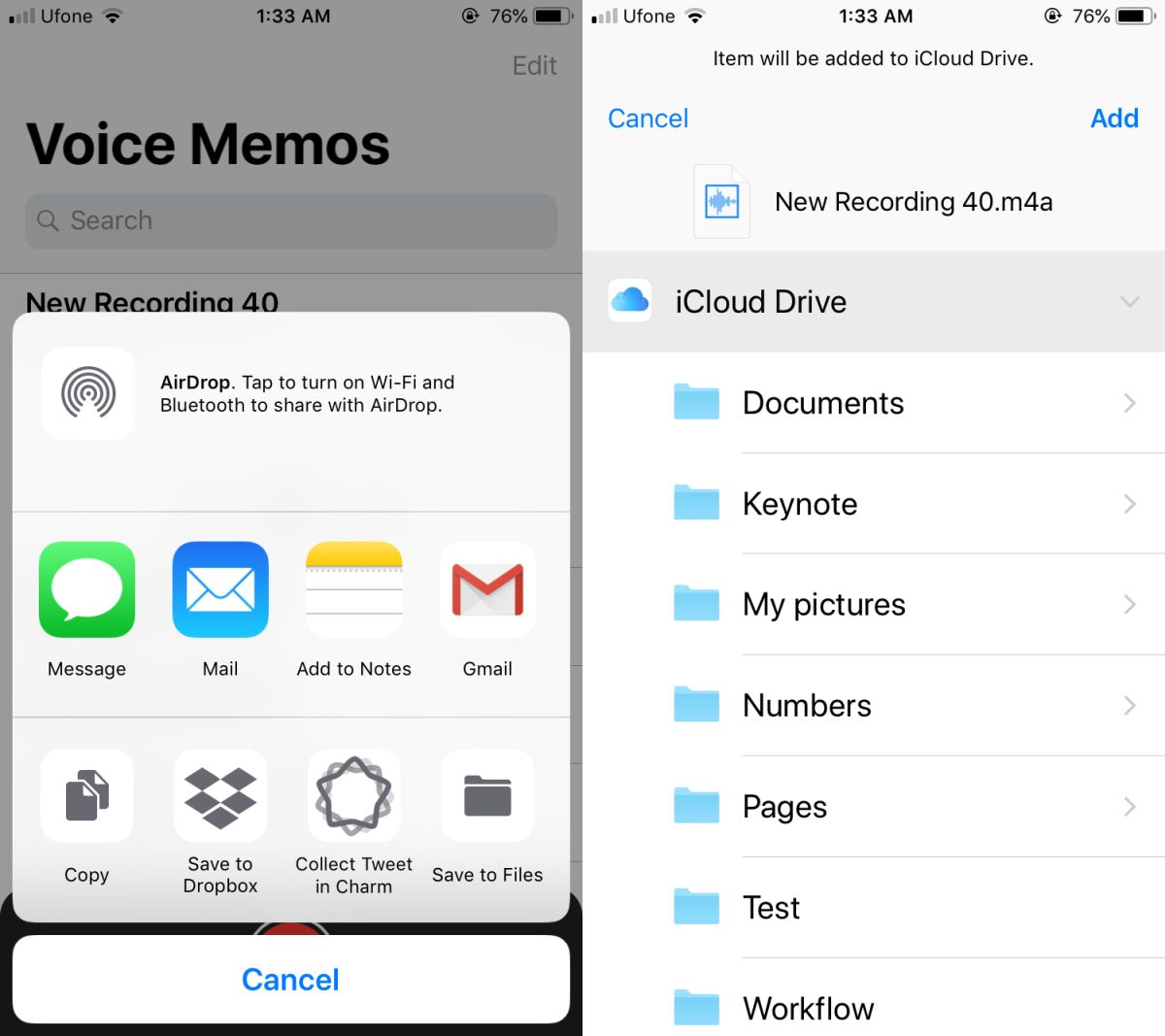

- Gå tillbaka till Shadowsocks webbplats Ladda ner> Kunder för att få rätt programvara för din enhet.

- Ange ditt serverinformation i klientprogramvaran.

- Anslut till skuggor och surfa på webben med full integritet.

Metod 3 - SSL / TLS-tunnel

Har du någonsin sett den lilla gröna hänglåsikoneni webbläsarfönstret, det som dyker upp när du besöker en webbmail eller en online shoppingwebbplats? Det är SSL-kryptering (Secure Socket Layer) på jobbet. SSL är föregångaren till Transport Layer Security (TLS), som båda är krypteringsmetoder som används för att säkra data på webben. Tekniken kan lätt återanvändas för att göra mer än att låsa ner en enda anslutning till en enda webbplats. Genom att skapa en SSL-tunnel kan du kryptera all din online-trafik för att enkelt bryta igenom censurväggar och kringgå anti-neutralitetsfilter.

Fördelarna med SSL / TLS-tunnlar

Det finns två enorma fördelar med att använda TLS-tunnlarför att ansluta till internet: protokollets utbredda karaktär och de låga oddsen för en ISP kommer att blockera trafiken. Som nämnts ovan används SSL / TLS av en stor del av webben idag för att skicka och ta emot vanlig trafik. När du köper något online är chansen stor att webbplatsen är säkrad med SSL. Det betyder att ISP: er är mycket, mycket osannolikt att blockera denna typ av trafik, eftersom det skulle stänga miljontals legitima anslutningar. Om du använder en SSL-tunnel för att bryta igenom censurbarriärer, är chansen stor att du kommer igenom utan problem.

Nackdelar med SSL-tunnlar

Hastighet är alltid ett problem när du använder enalternativ krypteringsmetod, eftersom ingenting verkligen matchar balansen från en bra OpenVPN-anslutning. SSL-tunnlar kan drabbas av samma avmattningseffekt, särskilt om du laddar ner stora filer eller strömmar HD-videor. SSL-tunnlar stöds inte heller av de flesta VPN: n, vilket innebär att du måste konfigurera och konfigurera dina egna med hjälp av en separat programvara, en metod som kan vara komplicerad och tidskrävande.

Hur man använder SSL-tunnlar

För att använda en SSL-tunnel måste du ladda nerstunnelprogramvara, som ärligt talat är bäst överlämnad till erfarna händer. Webbplatsen har handledning och vägledningar för hela processen, men du behöver extremt kännedom om terminalkommandon för att få saker att fungera på rätt sätt.

Metod 4 - Tor och löknätverk

Tor-nätverken körs med lökrutning, aprocessen med att lägga in data i flera krypteringslager och skicka den genom ett anonymiserande nätverk för att ta bort spår av värdens identitet. Tor är bäst att använda med Tor Browser, som körs i stället för din nuvarande Firefox, Chrome eller Safari-installation. Med Tor kan du ofta bryta igenom censurinsatser och enkelt få tillgång till gratis internet. Det bästa av allt är att du knappt behöver göra något ovanligt för att använda den här metoden, bara ta en webbläsare och börja surfa.

Fördelarna med Tor

Tors enkelhet är förmodligen dess nummer ettfunktion. Protokollet kan användas av en mängd olika programvara, särskilt Tor Browser. Allt du behöver göra är att ladda ner filen och köra Tor, så är du klar. Det är också en otrolig anonymisator, vilket gör det till ett utmärkt val för människor i restriktiva områden där åtkomst till det öppna 'nätet kan vara farligt för deras försörjning.

Nackdelar med Tor

Hastighet är en enorm fråga med Tor. Att använda nätverket innebär inga videor, inga torrenter och ingen strömning av något slag. Som standard är många moderna webbteknologier inaktiverade i webbläsaren, inklusive alla typer av appletar eller Java. Tor används bäst för enkel webbsökning och e-postkommunikation. Att använda själva webbläsaren innebär också att din molnlagring eller andra externa anslutningar inte kommer att krypteras eller anonymiseras. Tor-nätverket är också ofta blockerat i de mest restriktiva länderna, vilket gör det värdelöst på platser som Kina eller Syrien.

Hur man använder Tor

Detta är den enkla delen. För att använda Tor, bara ladda ner webbläsaren och köra den som du skulle använda någon webbläsarprogramvara. Den är öppen källkod och fungerar på olika plattformar, inklusive Android och iOS. Du kommer att märka ett snabbt fall i hastigheten, men du kan surfa säkert medveten om att din identitet och plats är säker. För mer information om hur du använder webbläsaren, kolla in vår funktion Hur man använder Tor: En guide för att komma igång.

Metod 5 - Obfsproxy

Obfsproxy, förkortning för "obfuscation proxy", är enverktyg som kringgår censur genom att omvandla krypterad trafik för att göra det oigenkännligt för Internetleverantörer eller andra tredje parter. Detta är oerhört användbart i scenarier där utgående paket skannas efter tecken på Tor-kryptering eller VPN-användning och blockeras som ett resultat. Obfsproxy gör det nästan omöjligt att berätta för Tor / VPN-paket från andra paket, vilket ger användarna ett annat verktyg för att kringgå censurbrandväggar och få tillgång till det öppna internet.

Fördelarna med Obfsproxy

Obfsproxy används bäst i områden där nettoneutralitet är länge borta och Internetleverantörer blockerar saker som Tor och VPN. Dessa extremfallsscenarier spelas redan på platser som Kina, Etiopien, Iran och Syrien, och de skulle kunna sprida sig eftersom netneutralitet dör en långsam död. Det bromsar inte riktigt din trafik, men det kan påverka saker som torrents eller HD-filmströmmar till sin natur hur dessa överföringar hanteras.

Nackdelar med Obfsproxy

Obfsproxy är långsamt och svårt att installera på dinegen. Om din nuvarande VPN inte stöder den som standard måste du bygga din egen VPN-server och konfigurera allt själv. Det kan ta tid, det kräver flera delar av extern programvara, och det är inte heller gratis.

Hur man använder Obfsproxy

Om du behöver använda obfsproxy är det bästa sättet att göraregistrera dig med en VPN-tjänst som erbjuder den som standard. Några av de mer populära alternativen inkluderar Mullvad och IVPN. NordVPN erbjuder också inställningen som standard, tillsammans med många andra sekretess- och säkerhetsalternativ som du finner användbara. När en av dessa är installerad kör du helt enkelt programvaran och väljer obfsproxy från konfigurationsmenyn.

Metod 6 - VPN-kryptering

Virtuella privata nätverk (VPN) är otroligaverktyg för att spara netneutralitet. De är snabba, enkla att använda och de är förvånansvärt effektiva också. De flesta VPN använder OpenVPN-protokollet för kryptering. Den här metoden ses som en "nästan perfekt" krypteringsform som håller data säkra utan att det är en kraftig resurs. VPN kan använda detta och andra protokoll för att dölja din identitet och ge en säker, öppen anslutning till internet. Välj rätt, så kommer du att ställa in, oavsett hur strikt reglerna är i ditt område!

Bästa VPN: er för att spara nätneutralitet

De alternativa krypteringsmetoderna ovan görunderverk för att återställa gratis och öppen internetanslutning. De används bäst av erfarna händer, vilket kan vara en stark hinder för inträde. VPN: er som jämförelse är snabba, enkla att använda och ännu enklare att installera. En del av dem går till och med den extra milen för att ge åtkomst till några av krypteringsprotokollen ovan, vilket gör dem till bättre val för att hålla sig säkra online. Nedan finns två rekommenderade VPN: er som hjälper dig att se till att dina online-aktiviteter är så privata som möjligt.

1. NordVPN

NordVPN är en bra VPN-leverantör oavsett hur du ser påDet. Tjänsten driver ett enormt nätverk med över 2 200 servrar i 56 olika länder och erbjuder snabba anslutningar till sex kontinenter och städer runt om i världen. Vissa av dessa servrar har också till uppgift att unika jobb, inklusive DDoS-skydd, dubbelkryptering och den verkligt sällsynta lök över VPN-funktionen. Förutom dessa extrafunktioner kan alla NordVPN-användare dra fördel av en noll-loggningspolicy som täcker allt från trafik till bandbredd, IP-adresser och tidsstämplar, DNS-läckskydd, en automatisk dödsbrytare och 256-bitars AES-kryptering på alla anslutningar på varje enhet.

Förutom dess dubbla VPN och lök över VPNfunktioner som nämnts ovan, NordVPN erbjuder också både obfsproxy- och SSL-tunnlar genom sina appar. Allt du behöver göra är att dyka in i konfigurationsinställningarna och slå på dem, sedan surfar du på webben med en gratis, öppen och privat anslutning.

- Avblockerar USA: s Netflix, iPlayer, Amazon Prime och andra streamingtjänster

- De flesta VPN-servrar med olika IP-adresser

- Stark kryptering används på alla anslutningar

- “Dubbel” dataskydd

- Kundtjänst (24/7 chatt).

- Vissa servrar kan vara långsamma och opålitliga

- Ibland är det långsamt när det gäller återbetalning (men gör alltid).

2. ExpressVPN

ExpressVPN är en av de snabbaste VPN: erna runt. De åstadkommer detta genom ett nätverk med över 1 700 servrar distribuerade över hela världen, var och en fininställd för låg latens och snabba videoströmmar som standard. Anslutningar är alltid säkrade med 256-bitars AES för att låsa dina data tätt, och du kommer också att skyddas av en noll-loggningspolicy för trafik, DNS-läckageskydd och en automatisk dödsbrytare. Bäst av allt är att ExpressVPN är oerhört lätt att använda. Registrera bara, kör programvaran och anslut sedan till den snabbaste servern med ett enda klick.

ExpressVPN tillåter SSL-tunnlar som huvudsakappar, som ger liknande dämpning som de andra metoderna som anges ovan. Det är ett fantastiskt extra som hjälper till att besegra censurblock och återställa en öppen internetanslutning oavsett var du bor.

- Fungerar med amerikanska Netflix, iPlayer, Hulu och andra tjänster

- Super snabb, pålitlig anslutning

- Stöder ALLA enheter

- Strikt policy för icke-loggar

- Kundtjänst (24/7 chatt).

- Något dyrare än vissa andra alternativ.

Slutsats

Att spara nätneutralitet för världen är en lång ochinvolverad process som kräver ständiga strider med lokala myndigheter och kraftfulla företag. Medan denna strid rasar, kan du köra en VPN eller använda alternativa krypteringsmetoder se till att din anslutning är säker och anonym för full åtkomst till den öppna webben. Känner du till andra tjänster som hjälper till att återställa netneutralitet? Låt oss veta i kommentarerna nedan!

Hur du får en gratis VPN i 30 dagar

Om du behöver ett VPN en kort stund när du till exempel reser, kan du få vårt högst rankade VPN gratis. ExpressVPN inkluderar en 30-dagars återbetalningsgaranti. Du måste betala för prenumerationen, det är faktiskt, men det tillåter full åtkomst i 30 dagar och sedan avbokar du för full återbetalning. Deras inga frågor ställda avbokningsregler lever upp till dess namn.

kommentarer