SSH นั้นยอดเยี่ยมเพราะมันช่วยให้เราได้รับเครื่องเข้าถึงพีซี Linux และเซิร์ฟเวอร์อื่น ๆ ผ่านเครือข่ายหรือแม้กระทั่งอินเทอร์เน็ต! แต่ถึงกระนั้นสำหรับที่น่าตื่นตาตื่นใจเป็นเทคโนโลยีนี้มีปัญหาด้านความปลอดภัยที่จ้องมองที่ทำให้การใช้มันไม่ปลอดภัย หากคุณเป็นผู้ใช้ทั่วไปไม่จำเป็นต้องติดตั้งเครื่องมือรักษาความปลอดภัย SSH ที่ซับซ้อนอย่างแท้จริง ให้พิจารณาทำตามขั้นตอนพื้นฐานเหล่านี้เพื่อรักษาความปลอดภัยเซิร์ฟเวอร์ SSH บน Linux แทน

เปลี่ยนพอร์ตการเชื่อมต่อเริ่มต้น

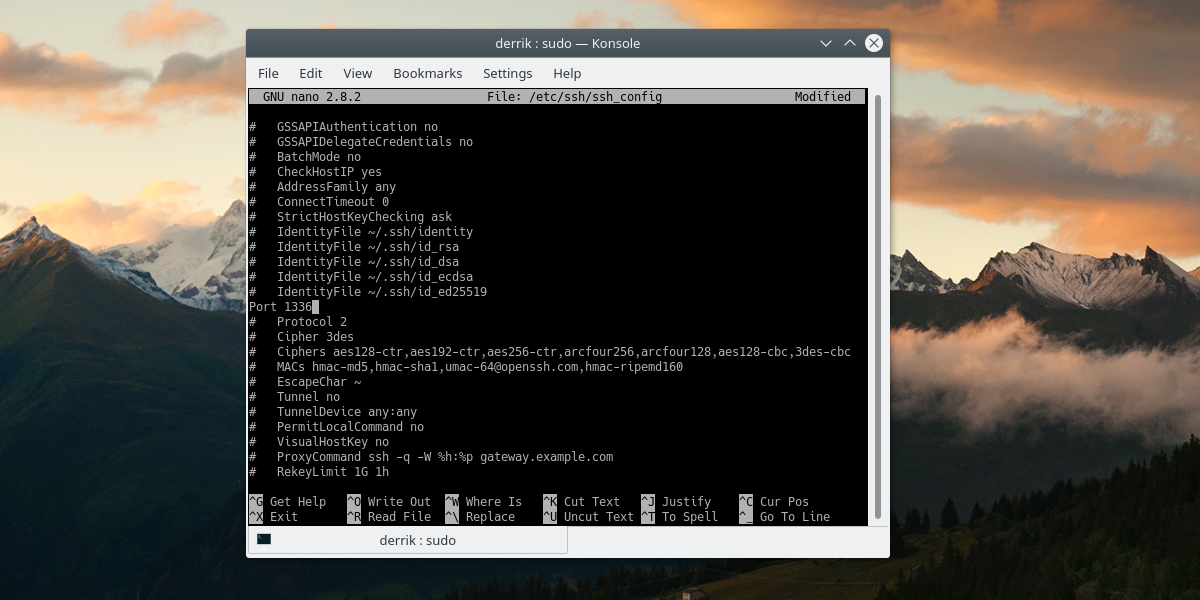

โดยวิธีที่เร็วและง่ายที่สุดในการรักษาความปลอดภัยเซิร์ฟเวอร์ SSH คือการเปลี่ยนพอร์ตที่ใช้ ตามค่าเริ่มต้นเซิร์ฟเวอร์ SSH จะทำงานที่พอร์ต 22 หากต้องการเปลี่ยนให้เปิดหน้าต่างเทอร์มินัล ภายในหน้าต่างเทอร์มินัล SSH ไปยังพีซีระยะไกลที่โฮสต์เซิร์ฟเวอร์ SSH

ssh user@local-ip-address

เมื่อล็อกอินแล้วให้ดร็อปจากผู้ใช้ปกติไปที่รูท หากคุณเปิดบัญชีรูทแล้วให้ลงชื่อเข้าใช้ด้วย su เป็นทางเลือกที่ดี มิฉะนั้นคุณจะต้องเข้าถึงด้วย sudo.

su -

หรือ

sudo -s

ตอนนี้คุณสามารถเข้าถึงผู้ดูแลระบบได้แล้วให้เปิดไฟล์การกำหนดค่า SSH ใน Nano

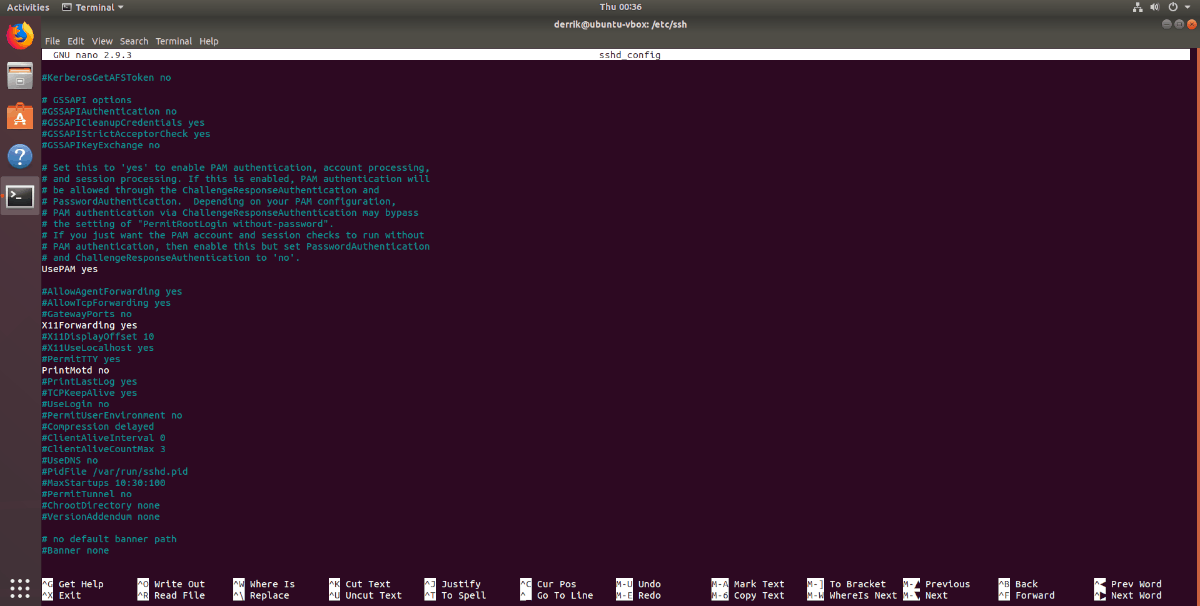

nano /etc/ssh/sshd_config

เลื่อนดูไฟล์กำหนดค่าสำหรับ“ พอร์ต 22” ลบ # หากมีหนึ่งให้เปลี่ยน “22″ ถึงหมายเลขอื่น โดยทั่วไปแล้วพอร์ตที่สูงกว่า 100 หรือแม้กระทั่งหนึ่งในช่วง 1,000 จะพอเพียง หลังจากเปลี่ยนหมายเลขพอร์ตแล้วให้กด Ctrl + O การรวมแป้นพิมพ์เพื่อบันทึกการแก้ไข จากนั้นออกจากตัวแก้ไขโดยกด Ctrl + X.

การแก้ไขไฟล์กำหนดค่าจะไม่เปลี่ยนเซิร์ฟเวอร์ SSH ของคุณทันทีเพื่อใช้พอร์ตที่ถูกต้อง คุณจะต้องรีสตาร์ทบริการด้วยตนเองแทน

systemctl restart sshd

การรันคำสั่ง systemctl ควรรีบูต SSH daemon และใช้การตั้งค่าใหม่ หากการรีสตาร์ท daemon ล้มเหลวตัวเลือกอื่นคือการรีบูตเครื่องเซิร์ฟเวอร์ SSH ของคุณ:

reboot

หลังจากรีสตาร์ท daemon (หรือเครื่อง) แล้ว SSH จะไม่สามารถเข้าถึงได้ผ่านพอร์ต 22 ดังนั้นการเชื่อมต่อผ่าน SSH จะต้องระบุพอร์ตด้วยตนเอง

หมายเหตุ: อย่าลืมเปลี่ยน“ 1234” ด้วยพอร์ตที่ตั้งค่าในไฟล์กำหนดค่า SSH

ssh -p 1234 user@local-ip-address

ปิดการใช้งานรหัสผ่านเข้าสู่ระบบ

อีกวิธีที่ดีในการรักษาความปลอดภัยเซิร์ฟเวอร์ SSH คือลบรหัสผ่านเข้าสู่ระบบและแทนการเปลี่ยนเป็นการเข้าสู่ระบบด้วยปุ่ม SSH การไปตามเส้นทางหลักของ SSH จะสร้างวงกลมของความไว้วางใจระหว่างเซิร์ฟเวอร์ SSH ของคุณและเครื่องระยะไกลที่มีรหัสของคุณ เป็นไฟล์รหัสผ่านที่เข้ารหัสซึ่งยากต่อการถอดรหัส

ตั้งค่าด้วยคีย์ SSH บนเซิร์ฟเวอร์ของคุณ เมื่อคุณตั้งค่าคีย์แล้วให้เปิดเทอร์มินัลแล้วเปิดไฟล์กำหนดค่า SSH

su -

หรือ

sudo -s

จากนั้นเปิดการกำหนดค่าใน Nano ด้วย:

nano /etc/ssh/sshd_config

โดยค่าเริ่มต้นเซิร์ฟเวอร์ SSH จัดการการตรวจสอบผ่านรหัสผ่านของผู้ใช้ หากคุณได้รับรหัสผ่านที่ปลอดภัยนี่เป็นวิธีที่ดี แต่รหัส SSH ที่เข้ารหัสบนเครื่องที่เชื่อถือได้นั้นรวดเร็วกว่าสะดวกกว่าและปลอดภัยกว่า หากต้องการเปลี่ยนให้เป็น“ การเข้าสู่ระบบแบบไม่มีรหัสผ่าน” ให้ดูในไฟล์กำหนดค่า SSH ภายในไฟล์นี้ให้เลื่อนและค้นหารายการที่ระบุว่า "PasswordAuthentication"

ลบสัญลักษณ์ # ออกจากด้านหน้าของ "PasswordAuthentication" และตรวจสอบว่ามีคำว่า "ไม่" อยู่ข้างหน้า หากทุกอย่างดูดีให้บันทึกการแก้ไขลงในการกำหนดค่า SSH โดยกด Ctrl + O บนแป้นพิมพ์

หลังจากบันทึกการกำหนดค่าให้ปิด Nano ด้วย Ctrl + Xและรีสตาร์ท SSHD เพื่อใช้การเปลี่ยนแปลง

systemctl restart sshd

หากคุณไม่ได้ใช้ systemd ลองรีสตาร์ท SSH ด้วยคำสั่งนี้แทน:

service ssh restart

ครั้งต่อไปที่เครื่องระยะไกลพยายามเข้าสู่เซิร์ฟเวอร์ SSH นี้เครื่องจะตรวจสอบคีย์ที่ถูกต้องและอนุญาตให้ใช้โดยไม่ต้องใช้รหัสผ่าน

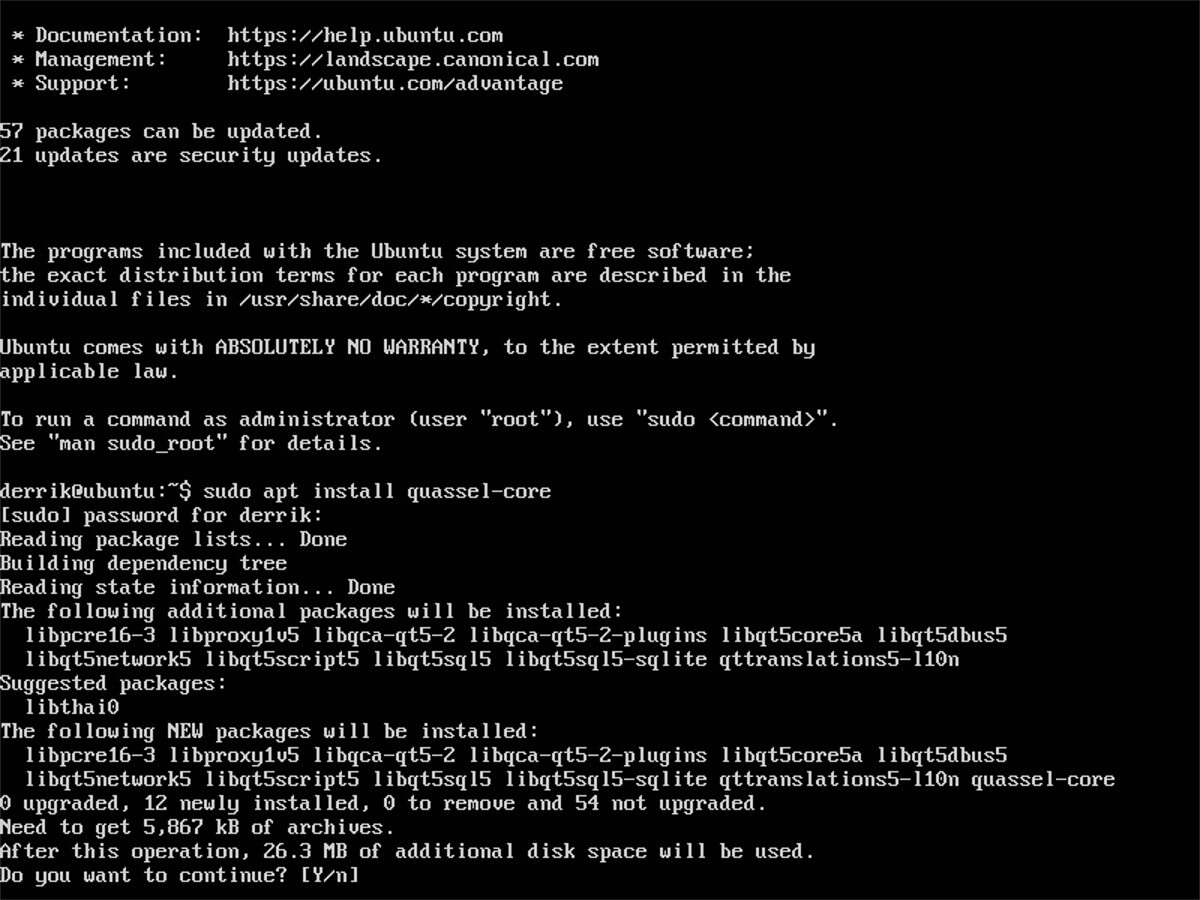

ปิดใช้งานบัญชีรูท

การปิดใช้งานบัญชีรูทบนเซิร์ฟเวอร์ SSH ของคุณคือวิธีการลดความเสียหายที่อาจเกิดขึ้นเมื่อผู้ใช้ที่ไม่ได้รับอนุญาตเข้าถึง SSH ในการปิดการใช้งานบัญชีรูทจำเป็นต้องมีอย่างน้อยหนึ่งผู้ใช้บนเซิร์ฟเวอร์ SSH ของคุณสามารถรับรูตผ่าน sudo สิ่งนี้จะช่วยให้มั่นใจได้ว่าคุณยังคงสามารถเข้าถึงระดับระบบได้หากคุณต้องการโดยไม่ต้องใช้รหัสผ่านรูท

หมายเหตุ: ตรวจสอบให้แน่ใจว่าผู้ใช้ที่สามารถเข้าถึงสิทธิ์ของรูทผ่าน sudo มีรหัสผ่านที่ปลอดภัยหรือการปิดใช้งานบัญชี superuser นั้นไม่มีจุดหมาย

หากต้องการปิดใช้งานรูทให้ยกระดับเทอร์มินัลเป็นสิทธิ์ผู้ใช้ขั้นสูง:

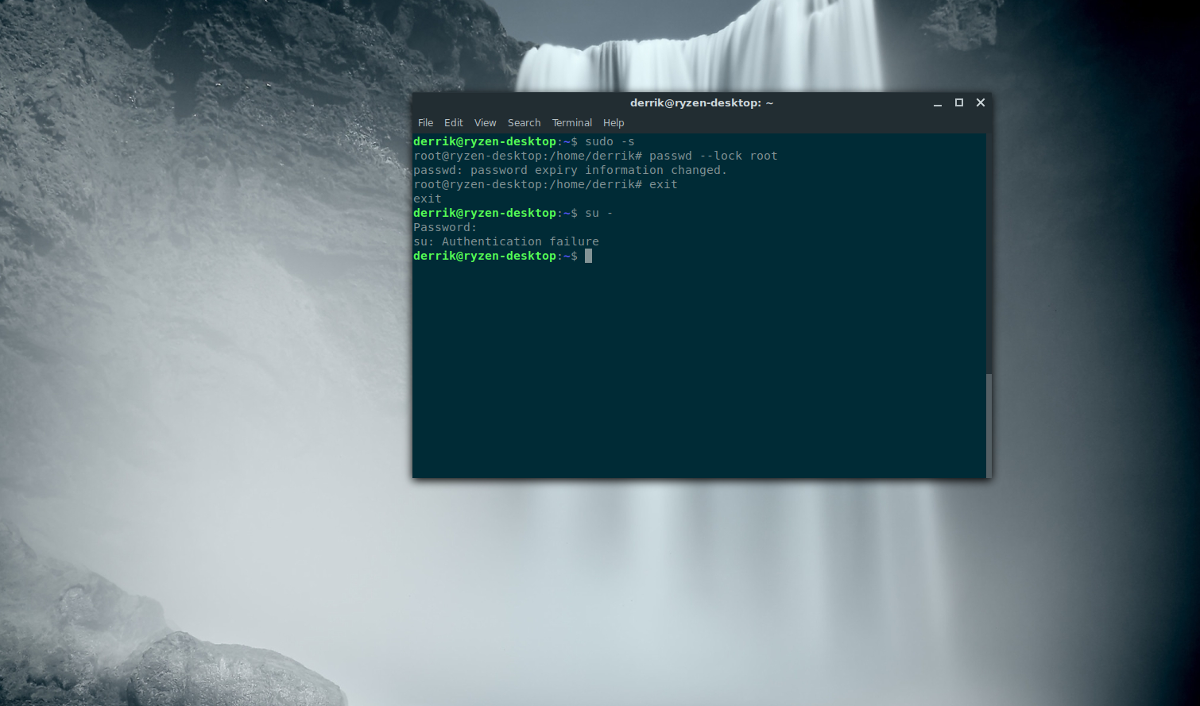

sudo -s

การใช้ sudo -s จะข้ามความจำเป็นในการเข้าสู่ระบบด้วย suและให้รูทเชลล์ผ่านไฟล์ sudoers แทน ตอนนี้เชลล์สามารถเข้าถึง superuser ได้แล้วให้เรียกใช้ รหัสผ่าน คำสั่งและช่วงชิงบัญชีรูทด้วย -ล็อค.

passwd --lock root

การเรียกใช้คำสั่งด้านบนจะแก้ไขรหัสผ่านของบัญชีรูทเพื่อให้เข้าสู่ระบบผ่าน su เป็นไปไม่ได้ จากนี้ไปผู้ใช้สามารถ SSH ได้เฉพาะในฐานะผู้ใช้ภายในจากนั้นเปลี่ยนเป็นบัญชีรูทผ่านสิทธิ์ sudo

ความคิดเห็น