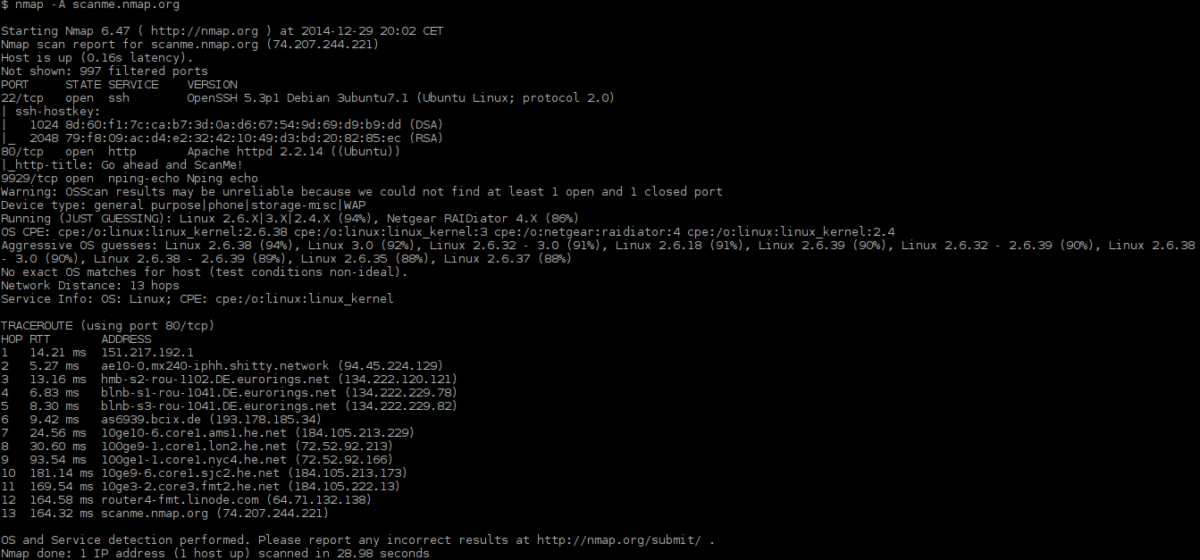

Nmap เป็นเครื่องมือสแกนเครือข่ายที่ทรงพลังสำหรับLinux, BSD และระบบปฏิบัติการอื่น ๆ มีคุณสมบัติที่ยอดเยี่ยมมากมายเช่นการสแกนที่อยู่ IP สำหรับพอร์ตเปิดการจับคู่อุปกรณ์ที่ใช้งานบนเครือข่ายการระบุบริการที่ทำงานบนเป้าหมายการสแกนและอื่น ๆ อีกมากมาย

ในคู่มือนี้เราจะอธิบายวิธีใช้งานนี้เครื่องมือการบริหารเครือข่ายที่มีประสิทธิภาพบน Linux และครอบคลุมถึงการใช้ประโยชน์จากคุณสมบัติที่มีประโยชน์มากที่สุดของมันรวมถึงการสแกนโฮสต์การแมปเครือข่ายและอีกมากมาย!

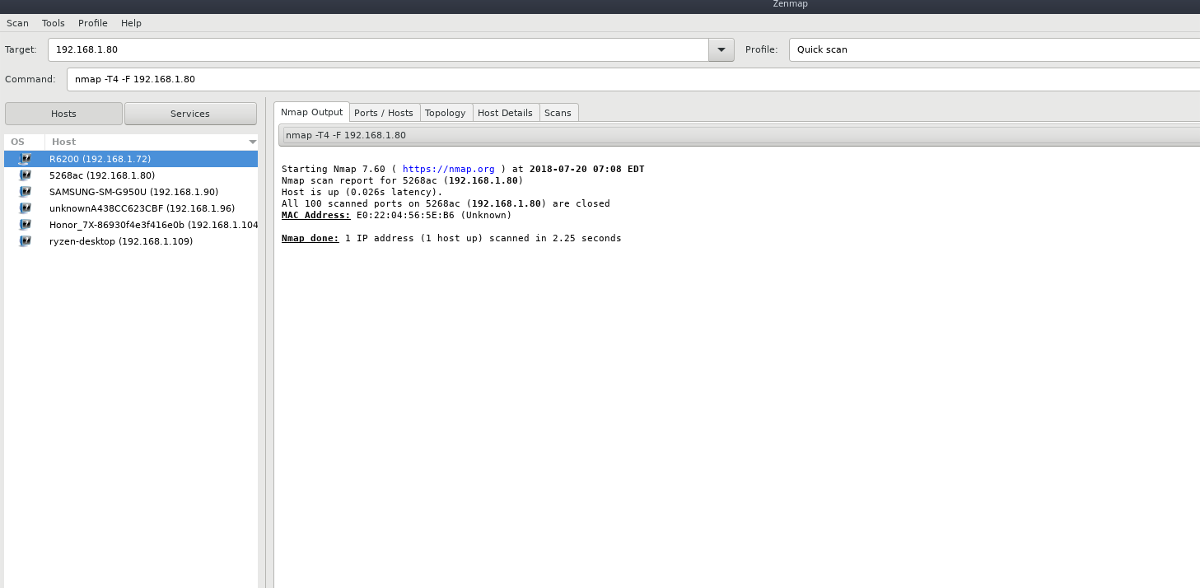

หมายเหตุ: Nmap เป็นเครื่องมือบรรทัดคำสั่ง หากคุณต้องการเครื่องมือการแมปเครือข่ายที่ดี แต่ไม่ได้เป็นแฟนของเทอร์มินัลให้ลองใช้ Zenmap เป็น GUI front-end สำหรับ Nmap ที่มีคุณสมบัติเหมือนกัน แต่บรรจุลงในอินเตอร์เฟสที่ลื่นไหล

สแกนโฮสต์เดียว

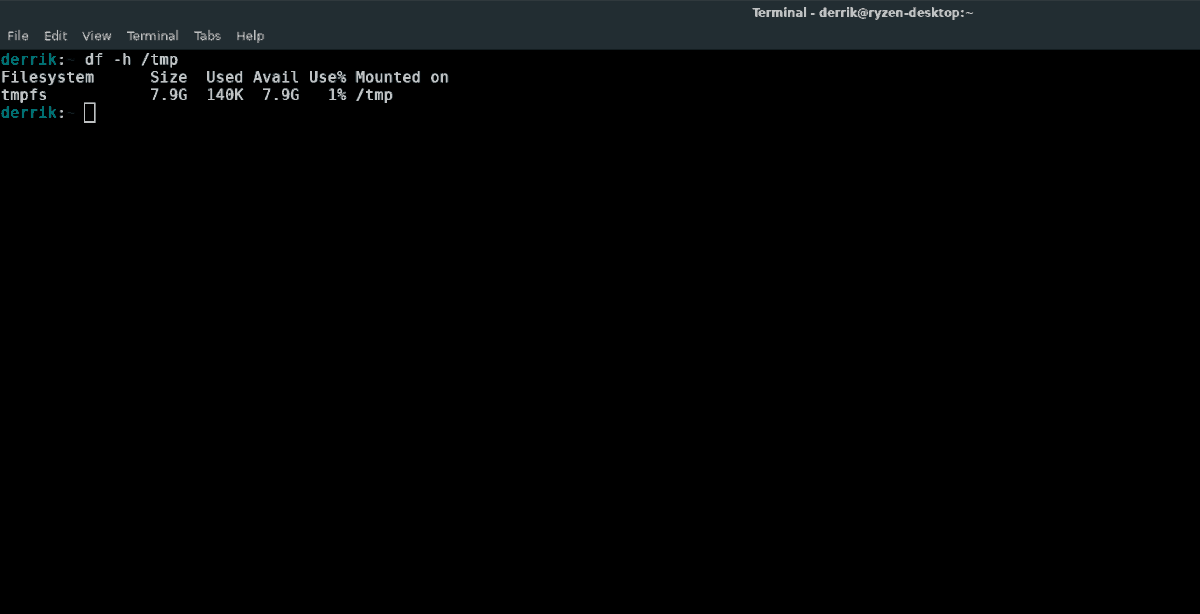

หนึ่งในคุณสมบัติพื้นฐานที่สุดของ Nmap คือความสามารถในการสแกนเป้าหมาย (โฮสต์ AKA) สำหรับพอร์ตเปิดข้อมูลระบบและอื่น ๆ ในการเริ่มสแกนให้เปิดหน้าต่างเทอร์มินัลบน Linux โดยกด Ctrl + Alt + T หรือ Ctrl + Shift + T. จากนั้นยกระดับเทอร์มินัลเป็นรูทด้วย su หรือ sudo -s.

su -

หรือ

sudo -s

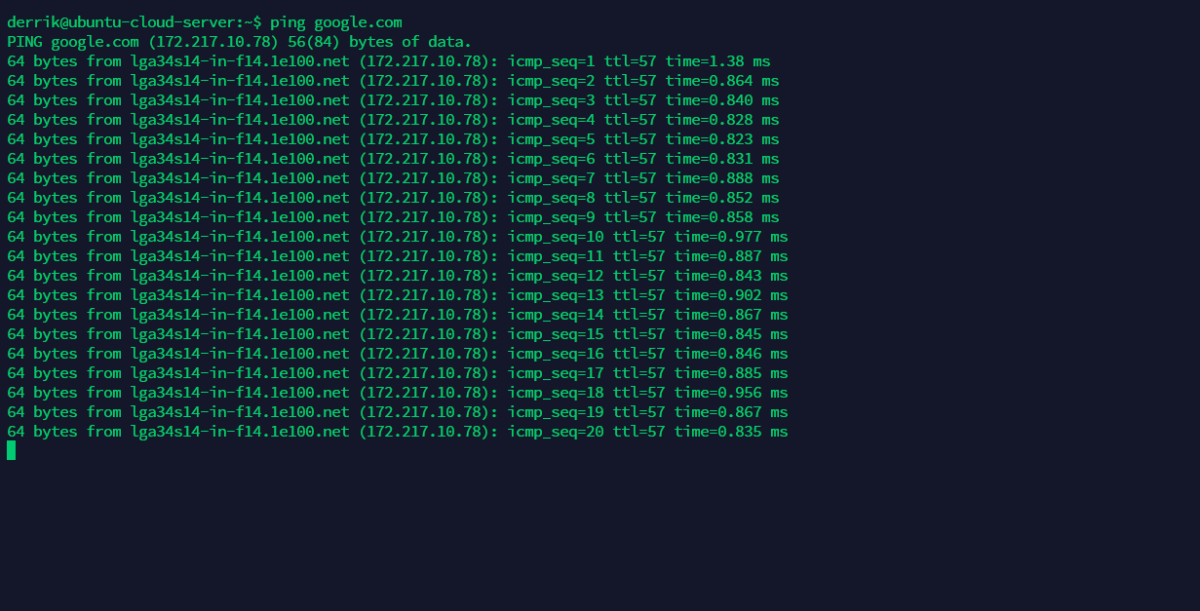

หลังจากได้รับสิทธิ์การเข้าถึงรูทในเครื่องเทอร์มินัลเป็นไปได้ที่จะทำการสแกนขั้นพื้นฐานโดยการเรียกใช้ nmap พร้อมกับที่อยู่ IP เป้าหมายชื่อโฮสต์หรือเว็บไซต์

หมายเหตุ: สำหรับ Nmap เพื่อสแกนชื่อโดเมนของเว็บไซต์ระยะไกลคุณอาจต้องเพิ่ม http: // ด้านหน้าที่อยู่

nmap target-local-or-remote-ip-address

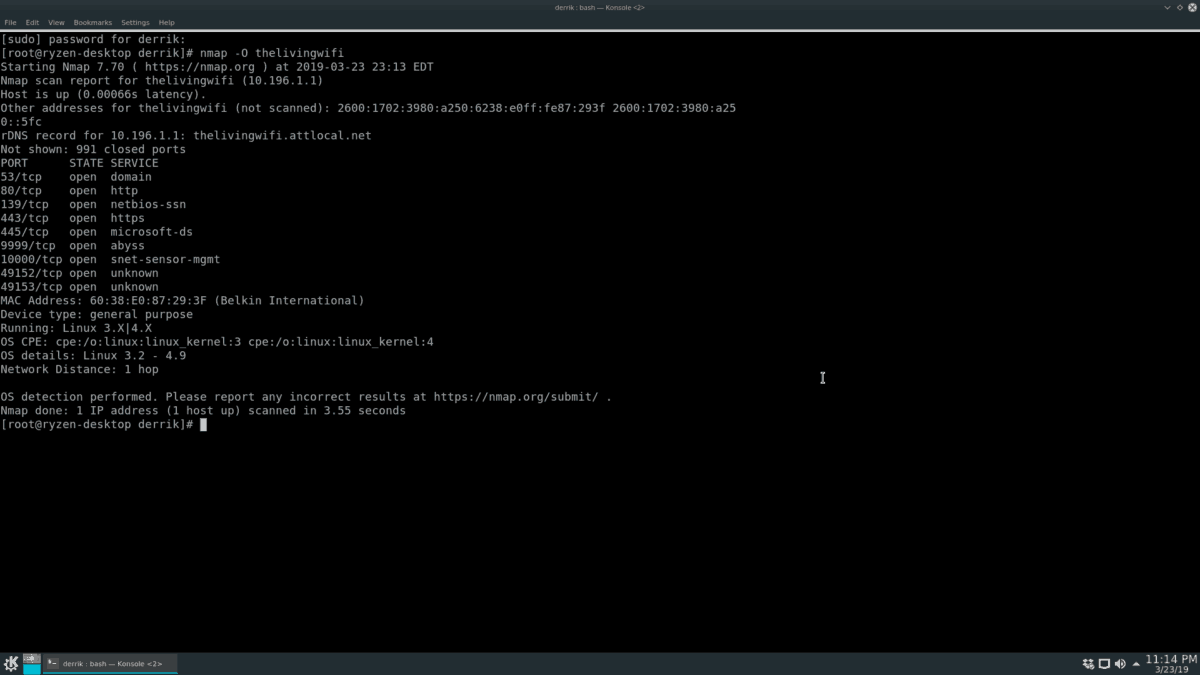

ต้องการคิดระบบปฏิบัติการที่เป้าหมายของคุณกำลังทำงานอยู่หรือไม่ ใช้ O ตัวเลือก

nmap -O target-local-or-remote-ip-address

เรียกใช้การสแกนด้วย O คำสั่งเปิดเผยข้อมูลระบบปฏิบัติการเกี่ยวกับการสแกน Nmap เป้าหมาย แต่สำหรับบางคนข้อมูลนี้ไม่เพียงพอ โชคดีที่ V สวิตช์บรรทัดคำสั่งสามารถแสดงข้อมูลได้มากขึ้น (พอร์ตที่เปิดเป็นต้น)

nmap -O -v target-local-or-remote-ip-address

สำหรับข้อมูลเพิ่มเติมอย่าลังเลที่จะใช้ V สลับสองครั้ง

nmap -O -vv target-local-or-remote-ip-address

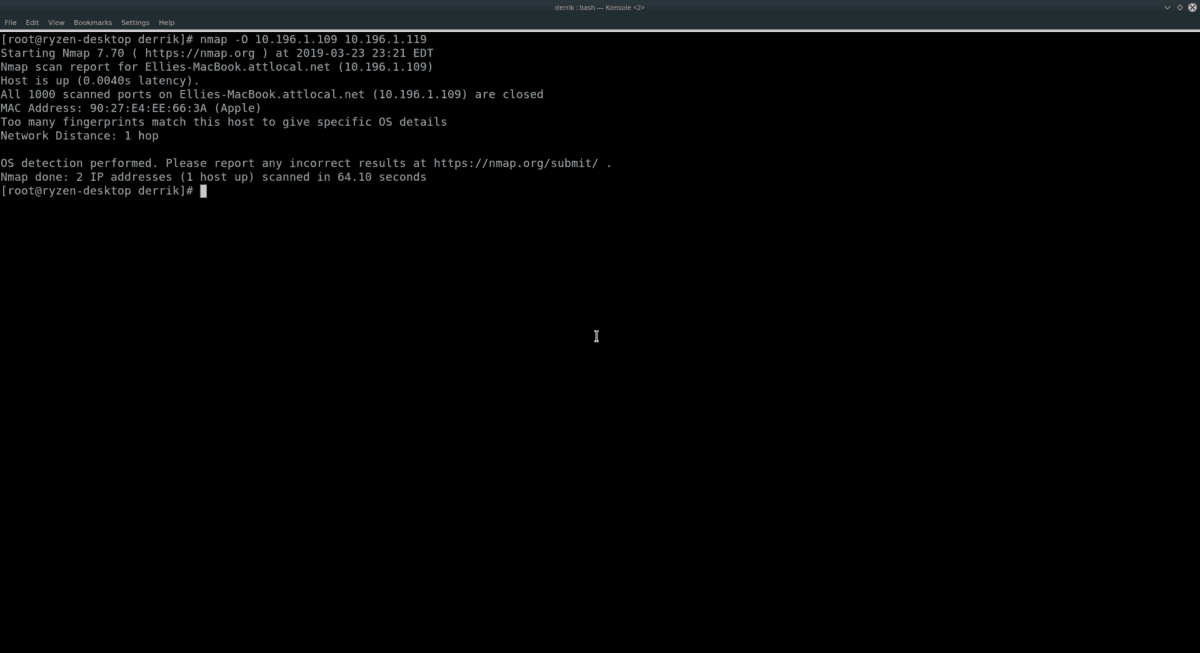

สแกนหลายโฮสต์

ด้วย Nmap คุณสามารถสแกนหลายโฮสต์ได้ขณะนั้น. โดยเขียนคำสั่งที่คุณใช้สำหรับเป้าหมายเดียว แต่เพิ่มที่อยู่อื่น ๆ ที่ส่วนท้ายของคำสั่ง ตัวอย่างเช่นในการตรวจสอบว่าระบบปฏิบัติการเป้าหมายที่แยกจากกันคืออะไรคุณต้องทำ:

nmap -O target-local-or-remote-ip-address-1 target-local-or-remote-ip-address-2

หากต้องการค้นหาข้อมูลเพิ่มเติมเกี่ยวกับโฮสต์ทั้งสองที่สแกนด้านบนให้ใช้ V สวิตซ์.

nmap -O -v target-local-or-remote-ip-address-1 target-local-or-remote-ip-address-2

หรือ

nmap -O -vv target-local-or-remote-ip-address-1 target-local-or-remote-ip-address-2

Nmap ไม่มีการ จำกัด จำนวนชื่อโฮสต์หรือที่อยู่ IP ที่คุณเพิ่มไว้ที่ส่วนท้ายของคำสั่งดังนั้นคุณสามารถเพิ่มได้มากเท่าที่คุณต้องการ!

สแกนช่วง IP

สแกนโฮสต์แต่ละรายการโดยระบุโฮสต์หลังจากนั้นอีกวิธีหนึ่งที่จะไปเกี่ยวกับสิ่งต่าง ๆ อย่างไรก็ตามหากคุณมีคอมพิวเตอร์หรืออุปกรณ์เครือข่ายจำนวนมากที่ต้องดูเป็นเรื่องที่ฉลาดกว่าที่จะทำการสแกนช่วง IP ด้วย Nmap

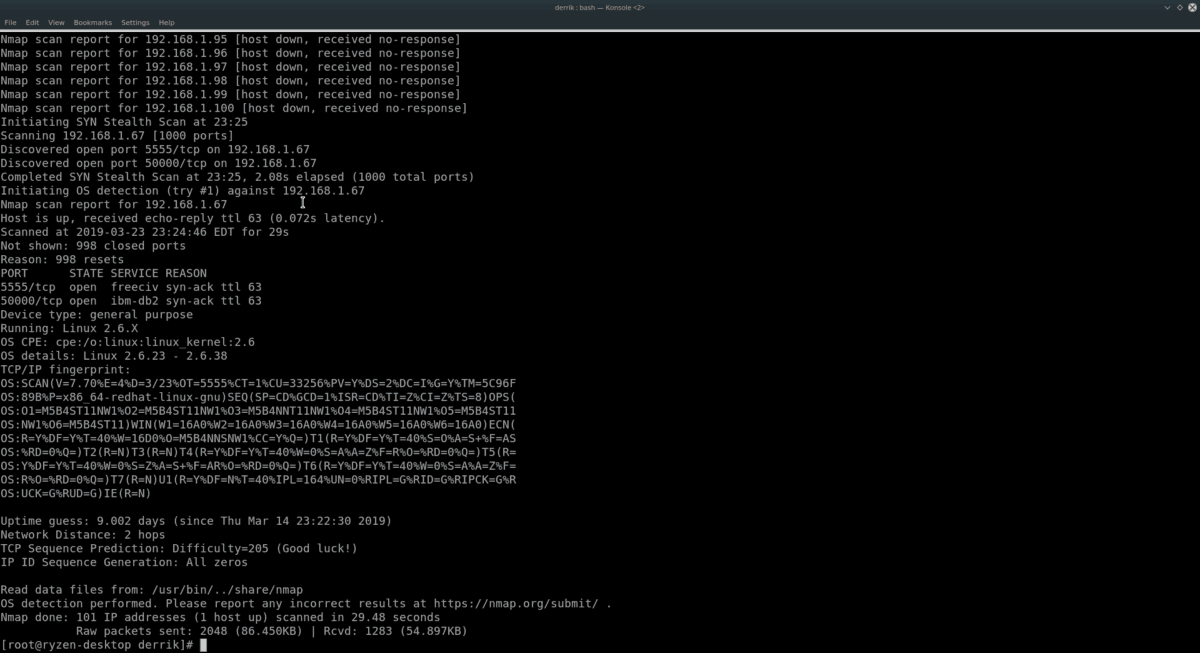

ในการสแกนช่วง IP ให้เรียกใช้ Nmap กับ IP โดยใช้ SN สวิตซ์. ตัวอย่างเช่นหากต้องการสแกนเครือข่ายท้องถิ่นที่ทำงานในช่วง 192.168.1 ให้ลองตัวอย่างต่อไปนี้

หมายเหตุ: อย่าลืมเปลี่ยน X และ Y ในคำสั่งด้านล่างเป็นหมายเลข IP สูงสุดที่จะทำการสแกน เช่น 0-50, 1-100 เป็นต้น

nmap -sS 192.168.1.X-Y

ต้องการมีข้อมูลเพิ่มเติมในการสแกนช่วง IP ของคุณพิจารณาเพิ่มใน O และ VV สวิตช์บรรทัดคำสั่ง

nmap -sS -O -vv 192.168.1.X-Y

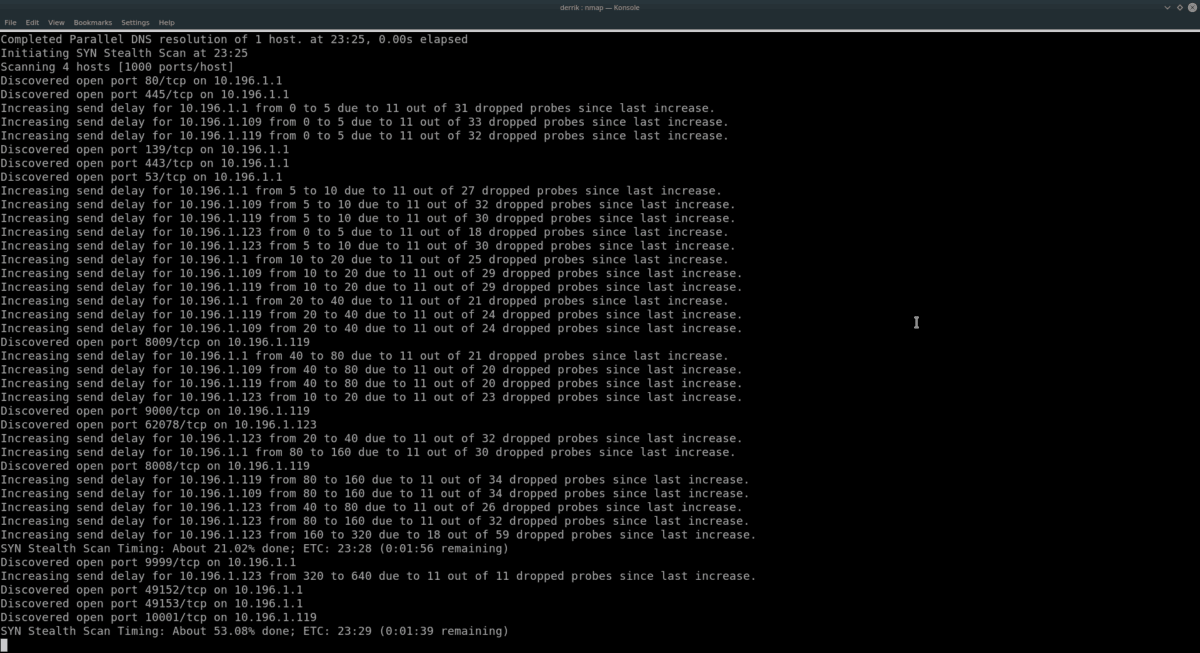

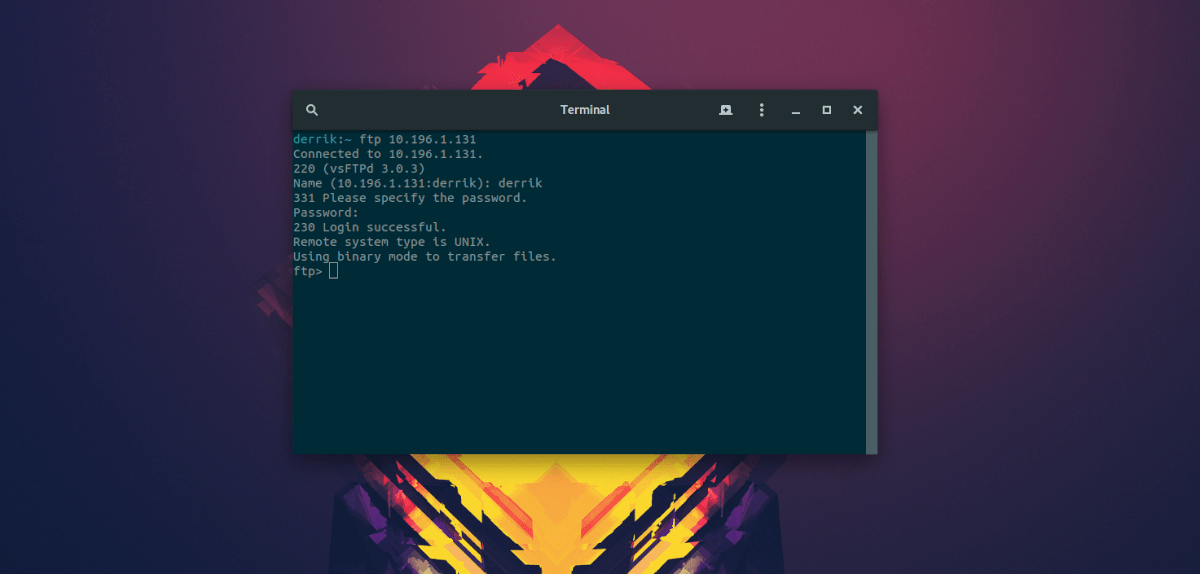

หากเครือข่ายของคุณทำงานบน 10.196.1.1 ลอง:

nmap -sS 10.196.1.X-Y

หรือ

nmap -sS -O -vv 10.196.1.X-Yไม่ใช้ 10.196.1.1 หรือ 192.168.1.0? กำหนดช่วงของ IP ที่คุณต้องการสแกนและใช้ตัวอย่างต่อไปนี้ด้านล่าง

หมายเหตุ: Nmap สามารถสแกนช่วงของที่อยู่ IP ใด ๆ เพื่อผลลัพธ์ที่ดีที่สุดให้ปรึกษาเราเตอร์ IP ในเครือข่ายท้องถิ่นของคุณแล้วเริ่มจากตรงนั้น

nmap -sS x.x.x.x-yy

หรือ

nmap -sS -O -vv x.x.x.x-yy สแกน Subnet

การใช้เครื่องมือ Nmap เพื่อค้นหาช่วงของ IPที่อยู่นั้นมีประสิทธิภาพ อีกทางเลือกหนึ่งในการสแกนช่วงคือการสแกนอุปกรณ์ทั้งหมดในซับเน็ต ในการทำเช่นนี้ให้ป้อน IP พื้นฐานของเราเตอร์ของคุณ (หรือสิ่งที่คุณใช้เพื่อส่งการเชื่อมต่อเครือข่ายไปยังคอมพิวเตอร์ทุกเครื่องในเครือข่าย) และใช้ / 24 เอกสาร

ตัวอย่างเช่นหากต้องการสแกนทุกที่อยู่ IP บนเราเตอร์ที่ทำงานจากที่อยู่ IP พื้นฐานที่ 192.168.1.1 คุณจะต้อง:

nmap -sS 192.168.1.1/24สำหรับข้อมูลเพิ่มเติมด้วยการสแกนนี้เพิ่ม O และ VV.

nmap -sS -O -vv 192.168.1.1/24หรือสำหรับอุปกรณ์เราเตอร์ที่มีที่อยู่ IP พื้นฐานคือ 10.196 .1.1 ให้ลองใช้คำสั่งนี้แทน

nmap -sS 10.196.1.1/24หรือสำหรับข้อมูลเพิ่มเติมให้ทำ:

nmap -sS -O -vv 10.196.1.1/24The 192.168.1.1 และ 10.196.1ตัวอย่าง 1 ตัวอย่างควรใช้ได้ผลมากที่สุด อย่างไรก็ตามสิ่งเหล่านี้ไม่ใช่ที่อยู่ IP เริ่มต้นเดียวที่มีอยู่ หากคุณต้องการสแกนอุปกรณ์ใน Subnet และไม่ใช้ IP พื้นฐานเหล่านี้ให้ลองตัวอย่างต่อไปนี้:

nmap -sS x.x.x.x/24

หรือ

nmap -sS -O -vv x.x.x.x/24

ข้อมูล Nmap เพิ่มเติม

ในคู่มือนี้เราเพิ่งขีดข่วนพื้นผิวของ Nmap ที่สามารถทำได้บน Linux หากคุณสนใจที่จะเรียนรู้เพิ่มเติมเกี่ยวกับมันให้เรียกใช้ nmap กับ -ช่วยด้วย สวิตซ์. มันจะพิมพ์ออกมาทุกตัวเลือกและคำสั่งที่มีอยู่

nmap --help</ p>

ความคิดเห็น