BT Güvenliği gündemde olan bir konudur. Söyleyebileceğimiz en az şey bu. Tehditler her yerdedir ve onlara karşı korunmak hiç bitmeyen bir savaştır. Gerekli olan her şeyin bir virüs koruma yazılımı olduğu günler geride kaldı. Bugünün BT tehdit sahnesinin karmaşıklığı - daha üstün olmasa bile - korumaya çalıştığımız sistemlerinkine eşittir. Saldırılar her şekilde ve şekilde gelir ve işlerimizi günlük olarak riske atar. Onlara karşı korunmak için bazı en kaliteli tehdit izleme sistemine ihtiyacımız var. Neyse ki, onları bulmak için bazı zor çalışmalar yaptık ve en iyi BT tehdit izleme sistemlerini sunmaktan mutluluk duyuyoruz.

Tanımlamaya çalışarak keşfe başlayacağızBT tehdit izlemenin ne olduğu. Farklı insanların farklı tanımları olabilir ve hepsi eşit derecede iyidir, ancak tartışmamız için hepimizin aynı sayfada olması ve ortak bir anlayışı paylaşmamız önemlidir. Ardından, BT tehdidi izlemenin ne olduğu ve daha da önemlisi ne olmadığı konusundaki karışıklıkları ortadan kaldırmaya çalışacağız. Daha sonra BT Tehdit izlemenin nasıl çalıştığını, faydalarının neler olduğunu ve neden ihtiyacınız olduğunu açıklamaya devam edeceğiz. Son olarak, en iyi BT Tehdidi izleme sistemleri arayışımızın sonucunu açıklamaya hazır olacağız ve bulduğumuz en iyi sistemlerin her birini inceleyeceğiz.

BT Tehditlerinin İzlenmesi - Bir Tanım

BT tehdidi izleme tipik olarakherhangi bir güvenlik tehdidi işareti için ağları ve bileşenlerini (sunucular, iş istasyonları ve diğer ekipmanlar dahil) sürekli izleme süreci. Bunlar, örneğin, saldırı girişimleri veya veri hırsızlığı olabilir. Her türlü kötü amaçlı faaliyete karşı gözetim veya ağ için her şeyi kapsayan bir terimdir.

BT uzmanları BT tehdidi izlemeye güveniyorağları ve bunlara erişen kullanıcılar hakkında görünürlük kazanacaklar Buradaki fikir, daha güçlü veri koruması sağlamak ve ihlallerin yol açabileceği olası zararları önlemek veya en azından azaltmaktır.

Hiç de nadir olmayan bugünün dünyasındabağımsız yükleniciler, uzak çalışanlar ve hatta kurum içi personeli kendi cihazlarını kullanarak görmek için kuruluşların hassas verileri için ek bir risk vardır. Bu üçüncü taraf cihazlar üzerinde doğrudan bir kontrol olmaksızın, tek seçenek tüm etkinlikleri etkin bir şekilde izlemektir.

BT tehditlerinin izlenmesi oldukça karmaşık bir konudurçünkü kötü niyetli kullanıcılar ve gruplar, ağları ihlal etmek ve verileri çalmak için bilgi teknolojilerinin geri kalanından daha hızlı olmasa da hızla gelişen teknikler kullandıkları için. Bu nedenle, BT tehdit izleme sistemleri de tehdit ortamından haberdar olmak için sürekli olarak gelişmelidir.

Ne Değil - Karışıklığı Önleme

BT güvenliği geniş ve karmaşık bir alandır veişleri karıştırmak kolaydır. BT tehdidi izlemenin ne olduğu veya ne olmadığı konusunda kolaylıkla kafa karışıklığı olabilir. Örneğin, Saldırı Tespit Sistemleri (IDS), elbette, ağları tehditlere karşı izlemek için kullanılır. Bu, bu sistemleri BT tehdit izleme sistemleri yapar. Ancak bu tipik olarak BT tehdit izleme hakkında konuştuğumuz şey değildir.

Aynı şekilde, Güvenlik Bilgisi ve OlayıYönetim (SIEM) ayrıca bir tür BT tehdit izleme çözümü olarak da kabul edilir. Bu sistemler anlaşılır bir şekilde, altyapılarımızı kötü niyetli kullanıma karşı korumak için de kullanılabilir.

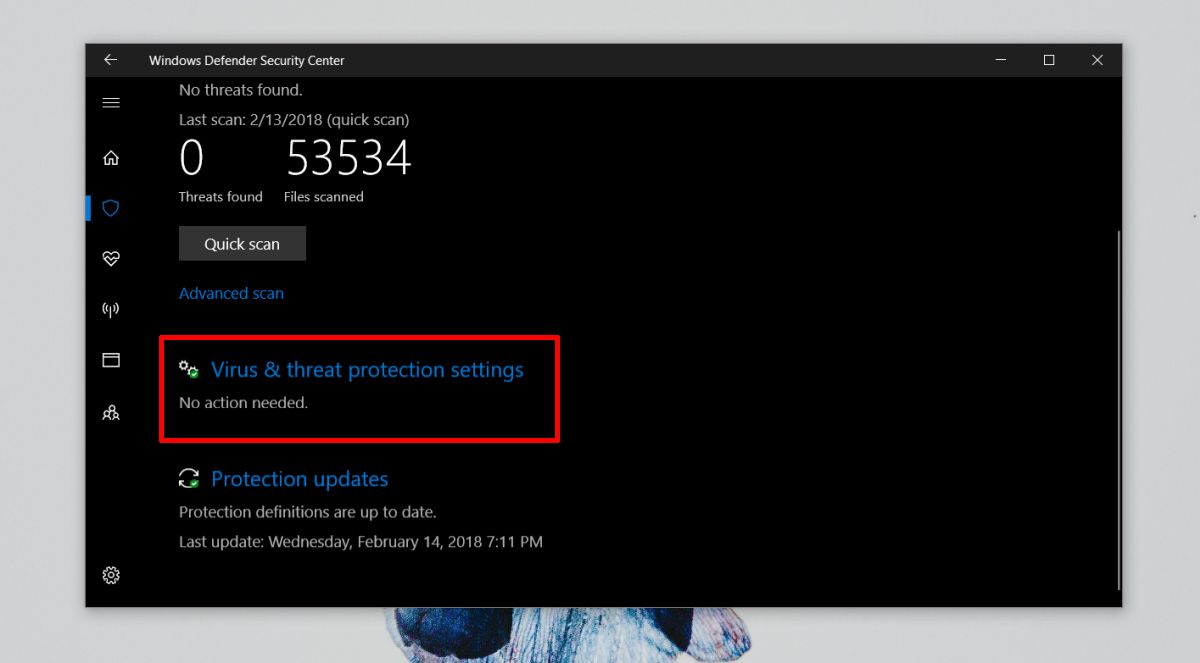

Virüs koruma yazılımı da BT tehdidi izleme sistemleri olarak düşünülebilir. Sonuçta, onlar da farklı bir yaklaşım kullanarak da aynı tür tehditlere karşı korunmak için kullanılır.

Ancak, bireysel olarak ele alındığında, bu teknolojiler genellikle BT tehdidi izleme hakkında konuşurken bahsettiğimiz şey değildir.

Gördüğünüz gibi BT tehdidi kavramıizleme tam olarak açık değildir. Bu makale uğruna, satıcıların kendilerine ve BT tehdidi izleme yazılımı olarak gördüklerine güvendik. Bu mantıklıdır çünkü sonunda, BT tehdidi izleme, birçok şeye uygulanabilecek belirsiz bir terimdir.

BT Tehdit İzleme Nasıl Çalışır?

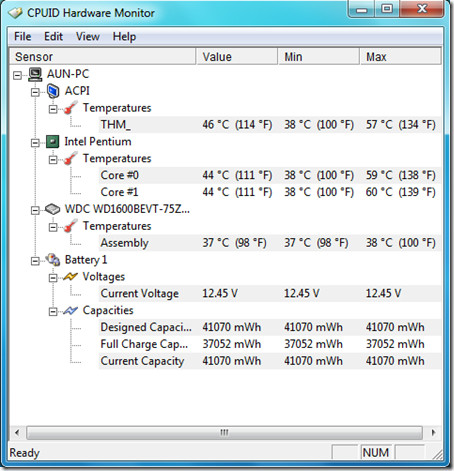

Özetle, BT tehditlerinin izlenmesisiber saldırıları ve veri ihlallerini tespit etmek amacıyla güvenlik verilerinin sürekli izlenmesi ve daha sonra değerlendirilmesi. IT Tehdit izleme sistemleri çevre hakkında çeşitli bilgiler toplar. Bu bilgiyi farklı yöntemler kullanarak elde ederler. Sunucularda çalışan sensörleri ve aracıları kullanabilirler. Bazıları aynı zamanda trafik modellerini veya sistem günlüklerini ve günlüklerini analiz etmeye dayanacaktır. Fikir, potansiyel bir tehdidi veya gerçek bir güvenlik olayını gösteren belirli modelleri hızlı bir şekilde tanımlamaktır. İdeal olarak, BT tehdidi izleme sistemleri tehditleri olumsuz sonuçlara yol açmadan tespit etmeye çalışır.

Bir tehdit belirlendiğinde, bazı sistemlertehdidin gerçek olmasını ve yanlış bir pozitif olmamasını sağlayan doğrulama süreci. Bunu yapmak için manuel analiz de dahil olmak üzere farklı yöntemler kullanılabilir. Belirlenen bir tehdit onaylandıktan sonra, uygun personele bazı düzeltici önlemlerin alınması gerektiğini bildiren bir uyarı verilir. Alternatif olarak, bazı BT tehdidi izleme sistemleri de bir tür karşı önlem veya iyileştirici eylem başlatacaktır. Bu, özel olarak tanımlanmış bir eylem veya komut dosyası olabilir veya çoğu zaman en iyi sistemlerde olduğu gibi, keşfedilen tehdide dayalı tamamen otomatik bir yanıt olabilir. Bazı sistemler, mümkün olan en iyi yanıt için otomatik, önceden tanımlanmış eylemlerin ve özel eylemlerin kombinasyonuna da izin verir.

BT Tehditlerinin İzlenmesinin Faydaları

Aksi halde tespit edilmemiş tehditlerin tanımlanmasıElbette, kuruluşların BT tehdidi izleme sistemlerini kullanmasından elde ettikleri ana fayda. BT tehdit izleme sistemleri, ağınıza bağlanan veya ağa göz atan yabancıların algılanmasının yanı sıra güvenliği ihlal edilmiş ve / veya yetkisiz dahili hesapları da algılar.

Bunları tespit etmek zor olsa da, BTtehdit izleme sistemleri, uç nokta etkinliği hakkında çeşitli bilgi kaynaklarını IP adresleri, URL'ler, dosya ve uygulama ayrıntıları gibi bağlamsal verilerle ilişkilendirir. Birlikte, kötü niyetli etkinlikleri gösterebilecek anormallikleri tanımlamanın daha doğru bir yolunu sunarlar.

BT tehdidi izlemenin en büyük avantajısistemleri, risklerin azaltılması ve veri koruma özelliklerinin en üst düzeye çıkarılmasıdır. Sağladıkları görünürlük sayesinde herhangi bir kuruluşu hem dışarıdan hem de içeriden gelen tehditlere karşı savunmak için daha iyi konumlandıracaklar. BT tehdit izleme sistemleri, veri erişimini ve kullanımını analiz edecek ve veri koruma politikalarını uygulayarak hassas veri kaybını önleyecektir.

Somut olarak, BT tehdidi izleme sistemleri:

- Ağlarınızda neler olduğunu, kullanıcıların kim olduğunu ve risk altında olup olmadıklarını göstermek,

- Ağ kullanımının politikalarla ne kadar uyumlu olduğunu anlamanıza olanak tanır,

- Hassas veri türlerinin izlenmesini gerektiren yasal uyumluluk elde etmenize yardımcı olmak,

- Ağlardaki, uygulamalardaki ve güvenlik mimarisindeki güvenlik açıklarını bulun.

BT Tehditlerinin İzlenmesi Gerekliliği

Gerçek şu ki, bugün BT yöneticileri ve BTgüvenlik uzmanları, siber suçluların her zaman onlardan bir veya iki adım önde gibi göründüğü bir dünyada büyük bir baskı altındadır. Taktikleri hızla gelişiyor ve her zaman geleneksel tespit yöntemlerinin önünde kalmakta çalışıyorlardı. Ancak en büyük tehditler her zaman dışarıdan gelmiyor. İçeriden gelen tehditler muhtemelen aynı derecede önemlidir. Fikri mülkiyet hırsızlığıyla ilgili içeriden gelen olaylar, çoğu kişinin kabul etmeyi umduğundan daha yaygındır. Aynı şey, bilgi veya sistemlerin yetkisiz erişimi veya kullanımı için de geçerlidir. Bu nedenle çoğu BT güvenlik ekibi, sistemlerinin karşı karşıya olduğu tehditlerin (hem iç hem de dış) üstünde kalmanın birincil yolu olarak BT tehdit izleme çözümlerine büyük ölçüde güvenmektedir.

Tehdit izleme için çeşitli seçenekler mevcuttur. Özel BT tehdidi izleme çözümleri değil, aynı zamanda tehdit izleme özelliklerini içeren tam paket veri koruma araçları da vardır. Çeşitli çözümler tehdit izleme yetenekleri sunacak ve tespit edilen tehditlere yanıtı otomatikleştirme yeteneğine sahip politika tabanlı kontrollerle birleştirecektir.

Bir kuruluş nasıl ele almayı seçerse seçinBT tehdidi izleme, özellikle siber suçlulara karşı savunmak için en önemli adımlardan biridir, özellikle de tehditlerin giderek daha karmaşık ve zararlı hale geldiği düşünülürken.

En İyi BT Tehdit İzleme Sistemleri

Artık hepimiz aynı sayfadayız veBT tehdidi izlemenin ne olduğu, nasıl çalıştığı ve neden ihtiyacımız olduğu hakkında bir fikriniz olsun, bulunabilecek en iyi BT tehdidi izleme sistemlerinden bazılarına göz atalım. Listemiz, çok farklı olan çeşitli ürünleri içerir. Ancak ne kadar farklı olurlarsa olsunlar, hepsinin ortak bir amacı vardır, tehditleri tespit eder ve varlıkları konusunda sizi uyarır. Aslında bu, listemize dahil edilmek için asgari kriterlerimizdi.

1. SolarWinds Tehdit Monitörü - IT Ops Sürümü (Demo Mevcut)

SolarWinds birçok ağın ortak adıdır vesistem yöneticileri. En iyi SNMP izleme araçlarından birinin yanı sıra en iyi NetFlow toplayıcı ve analizörlerinden biri ile ünlüdür. Aslında, SolarWinds ağ ve sistem yönetiminin çeşitli alanlarını kapsayan otuzdan fazla farklı ürün üretmektedir. Ve burada bitmiyor. Ayrıca, bir alt ağ hesap makinesi veya bir TFTP sunucusu gibi ağ yöneticilerinin özel ihtiyaçlarını ele alan birçok ücretsiz aracıyla da bilinir.

BT tehdit izlemesi söz konusu olduğunda, şirket SolarWinds Tehdit Monitörü - IT Ops Sürümü. “IT Ops Sürümü”Ürün adının bir bölümü, aracı, özellikle yönetilen hizmet sağlayıcılarını (MSP) hedefleyen biraz farklı bir yazılım olan aracın yönetilen servis sağlayıcı sürümünden ayırmaktır.

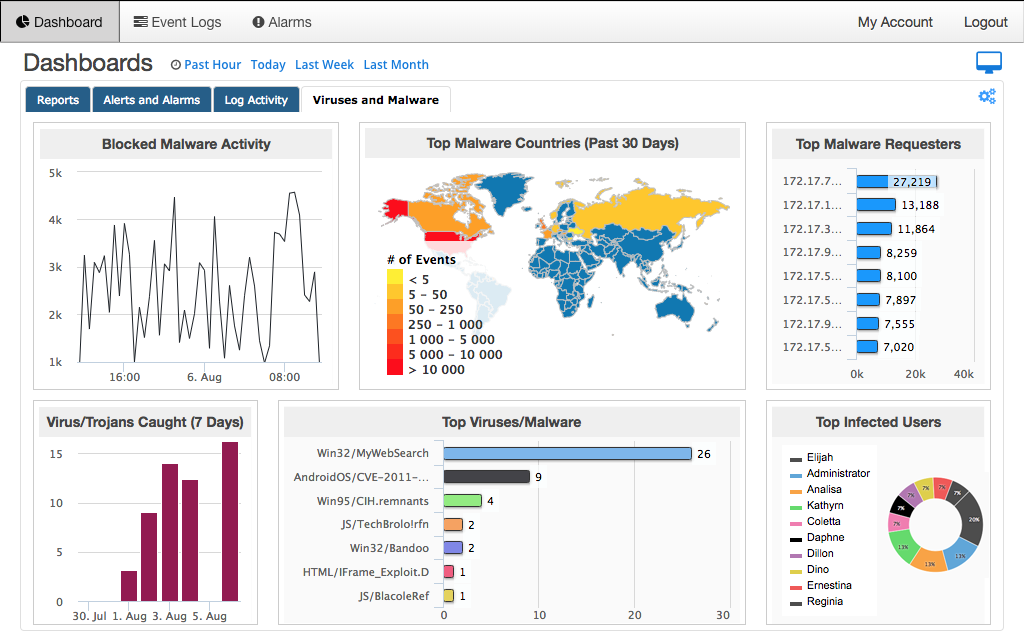

Bu araç diğer çoğu SolarWinds'ten farklıdırbulut tabanlı araçlar. Hizmete abone olmanız, yapılandırmanız yeterlidir ve çeşitli tehdit türleri için ortamınızı izlemeye başlar. Aslında, SolarWinds Tehdit Monitörü - IT Ops Sürümü çeşitli araçları birleştirir. Günlük merkezileştirme ve korelasyon, güvenlik bilgileri ve olay yönetimi (SIEM) ve hem ağ hem de ana bilgisayar saldırı tespitine (IDS) sahiptir. Bu onu çok kapsamlı bir tehdit izleme paketi haline getirir.

Bu SolarWinds Tehdit Monitörü - IT Ops Sürümü her zaman günceldir. IP ve Domain Reputation veritabanları dahil olmak üzere birçok kaynaktan sürekli tehdit istihbaratı alır ve hem bilinen hem de bilinmeyen tehditleri izlemesini sağlar. Araç, güvenlik olaylarını hızla düzeltmek için otomatik akıllı yanıtlar sunar. Bu özellik sayesinde, manuel tehdit değerlendirmesi ve etkileşimi için sürekli ihtiyaç büyük ölçüde azaltılır.

Üründe ayrıca çok güçlü bir uyarı varsistemi. Önemli olayların tanımlanmasına ve özetlenmesine yardımcı olmak için aracın Aktif Yanıt motoruyla birlikte çalışan çok koşullu, çapraz korelasyonlu alarmlar olarak kullanılır. Raporlama sistemi de ürünün güçlü yönlerinden biridir ve önceden oluşturulmuş mevcut rapor şablonlarını kullanarak denetim uyumluluğunu göstermek için kullanılabilir. Alternatif olarak, iş gereksinimlerinize uygun özel raporlar oluşturabilirsiniz.

İçin fiyatlandırma SolarWinds Tehdit Monitörü - IT Ops Sürümü 10 gün ile 25 düğüme kadar 4500 $ 'dan başlardizin. Özel ihtiyaçlarınıza uyarlanmış ayrıntılı bir teklif için SolarWinds ile iletişime geçebilirsiniz. Ürünü iş başında görmeyi tercih ederseniz, Ücretsiz demo SolarWinds'ten.

2. ThreatConnect’in TC Kimlik Tespiti

Listemizde bir sonraki adında TreathConnect adlı bir ürün var. TC Kimlik Belgesi. İlk katman bileşenidir.ThreatConnect’in araç serisi. Adından da anlaşılacağı gibi, bu bileşen, BT tehdidi izleme sistemlerinin tam olarak ne olduğunu belirleyen çeşitli BT tehditlerini tespit etmekle ilgilidir.

TC Kimlik Belgesi daha fazla derlenmiş tehdit istihbarat sunuyor100'den fazla açık kaynaklı yayın, düzinelerce topluluk içinden kitle kaynaklı istihbarat ve kendi ThreatConnect Araştırma Ekibi. Bundan başka. TC Exchange ortaklarından herhangi birinden istihbarat ekleme seçeneği sunar. Bu çok kaynaklı zeka, ThreatConnect veri modelinin tüm gücünü kullanır. Buna ek olarak, araç, sağlam ve eksiksiz bir deneyim için otomatik zenginleştirmelere sahiptir. ThreatConnect platformunun zekası, etkinliğin arkasında ne olduğunu görür ve diğer etkinliklere nasıl bağlı olduğunu gösterir. Bu size tam resmi verir ve nasıl tepki vereceğiniz konusunda en iyi kararı vermenizi sağlar.

ThreatConnect, aşamalı olarak zengin özelliklere sahip bir dizi araç sunar. En temel araç TC tanımlama burada açıklanmıştır. Diğer araçlar arasında TC Manage, TC Analyze ve TC complete bulunmaktadır ve her biri önceki katmana bir avuç özellik ekler. Fiyatlandırma bilgileri yalnızca ThreatConnect ile iletişime geçerek bulunabilir.

3. Dijital Gölgeler Arama Işığı

Digital Shadows, dijital risk korumasında yeni bir Forrester Wave Lideri'dir. Onun ışıldak platform izler, yönetir ve iyileştiriraçık, derin ve karanlık web'de çok çeşitli veri kaynaklarında dijital risk. Şirketinizin işini ve itibarını koruma konusunda etkili bir şekilde çalışır.

Dijital Gölgeler Arama Işığı yedi riskten korunmak için kullanılabilirkategoriler. İlk koruma, kuruluşunuza planlanan, hedeflenen saldırılara karşı siber tehditlere karşıdır. Araç ayrıca gizli verilerin sızması gibi veri kaybına karşı da koruma sağlar. Kimlik avı sitesinin sizin kimliğinize büründüğü markaya maruz kalma, aracın sizi korumasından başka bir risktir. Bu ürünün koruduğu bir sonraki risk, Digital Shadow'ın çalışanlarınızın ve tedarikçilerinizin bilmeden sizi riske atabileceği üçüncü taraf riski olarak adlandırdığı şeydir. Arama Işığı VIP'lerinizi fiziksel tehditlere karşı koymak ve sizi kötü niyetli altyapı değişikliklerine karşı korumak için kullanılabileceği gibi çevrimiçi olarak korkutmaktan veya tehdit etmekten de koruyabilir.

Araç, algılanan anomalileri daraltmak ve gerçek tehditleri filtrelemek için çok çeşitli otomatik ve insan analiz yöntemleri kullanır, böylece mümkün olduğunca hızlı pozitiflerden kaçınır. Satın alma Arama Işığı öncelikle ürünün ücretsiz bir demosuna kaydolmanızı gerektirir; daha sonra özel ihtiyaçlarınıza göre ayrıntılı fiyatlandırma bilgileri verilebilir.

4. CyberInt Argos Tehdit İstihbarat Platformu

Bu Argos Tehdit İstihbarat Platformu CyberInt bir Hizmet Olarak Yazılım (SaaS),kuruluşlara sıkça rastlanan siber tehditlerin ortaya çıkış trendine kuruluşlara gelişmiş bir çözüm sunan bulut tabanlı sistem. Argos platformunun ana özellikleri, hedeflenmiş, yüksek derecede otomatik yönetilen algılama ve yanıt teknolojisidir.

Somut olarak, çözüm hedefli vehem teknolojik hem de insan kaynaklarını bir araya getirerek elde edilebilir eyleme geçirilebilir zeka. Bu, Argos'un kuruluşunuzdan ödün verebilecek gerçek zamanlı hedefli saldırılar, veri sızıntısı ve çalıntı kimlik bilgileri oluşturmasına olanak tanır. Bağlamı en üst düzeye çıkarmak için güçlü bir 10.000 tehdit aktörü ve aracı veritabanı kullanır. Ayrıca tehdit aktörlerini gerçek zamanlı olarak belirleyecek ve onlar hakkında bağlamsal veriler sunacaktır.

Platform yüzlerce farklıhedeflenen verileri toplamak ve kanıtlanmış bir istihbarat sürecini otomatikleştirmek için yayınlar, IRC, Darkweb, bloglar, sosyal medya, forumlar ve yapıştırma siteleri gibi kaynaklar. Sonuçlar analiz edilir ve uygulanabilir öneriler sunar.

İçin fiyat bilgisi CyberInt Argos Tehdit İstihbarat Platformu CyberInt. Bildiğimiz kadarıyla, şirket ücretsiz bir deneme sunmuyor gibi görünüyor.

5. IntSights

Son girişimiz, IntSights, tam özellikli bir tehdit istihbarat platformu. Sahtecilik ve kimlik avı gibi risklere karşı geniş bir dizi tehdit koruması sağlar. Ayrıca marka koruması ve karanlık web izleme özelliğine sahiptir.

IntSights benzersiz bir işletme tehdidi olduğunu iddia ediyoruyarlanmış tehdit istihbaratını otomatik güvenlik eylemine dönüştürerek proaktif savunmayı yönlendiren istihbarat ve etki azaltma platformu. Somut olarak, ürün, ağınızı, markanızı, varlıklarınızı ve insanlarınızı hedefleyen tehditlere gerçek zamanlı görünürlük sunarak, yüzey, derin ve karanlık web üzerindeki binlerce tehdit kaynağının aktif olarak izlenmesini ve keşfini sağlar.

Tehdit araştırması ve analizi, IntSightÇok katmanlı bir veritabanı kullanarak güçlü bir takım elbiseeğilimleri belirlemek, bağlamsal zeka sağlamak ve tehdit aktörlerini incelemek için derin ve karanlık ağın tehdit araştırmaları için. Sistem, dış ve iç tehditlerin otomatik olarak azaltılmasını sağlamak için mevcut güvenlik altyapınızla, kayıt şirketleriyle, arama motorlarıyla, uygulama mağazalarıyla ve önde gelen e-posta sistemleriyle entegre olabilir.

Listemizdeki diğer birçok ürüne çok benzer, fiyatlandırma bilgileri IntSight yalnızca satıcıyla bağlantı kurarak kullanılabilir. Ve ücretsiz bir deneme mevcut görünmese de, ücretsiz bir demo düzenlenebilir.

Yorumlar