ІТ-безпека - гаряча тема. Це найменше, що ми можемо сказати. Погрози є скрізь, і захист від них - це нескінченна битва. Пройшли дні, коли всім потрібним було якесь програмне забезпечення для захисту від вірусів. Складність сцени ІТ-загроз сьогодні однакова - якщо не перевершує - системи, яку ми намагаємось захистити. Напади бувають у всіх формах і формах і щодня піддають нашому бізнесу ризик. Для захисту від них нам потрібна якась висока система контролю загроз. На щастя, ми виконали важку роботу з їх пошуку і ми раді представити найкращі системи моніторингу загроз ІТ.

Ми розпочнемо наше дослідження, намагаючись визначитисьщо таке моніторинг загроз ІТ. У різних людей можуть бути різні визначення - і всі вони однаково хороші - але, для нашої дискусії, важливо, щоб ми всі знаходилися на одній сторінці та мали спільне розуміння. Далі ми спробуємо усунути певну плутанину щодо того, що таке моніторинг загроз ІТ, і, що ще важливіше, що це не так. Потім ми продовжимо роз'яснювати, як працює моніторинг ІТ-загроз, які його переваги та навіщо вам це потрібно. Нарешті, ми будемо готові розкрити результат нашого пошуку найпопулярніших систем моніторингу ІТ-загроз. Ми розглянемо кожну з найпопулярніших систем, які ми знайшли.

Що таке ІТ-моніторинг загроз - визначення

Моніторинг загроз ІТ зазвичай стосуєтьсяпроцес постійного моніторингу мереж та їх компонентів (включаючи сервери, робочі станції та інше обладнання) на предмет будь-яких ознак загрози безпеці. Наприклад, це можуть бути спроби вторгнення або крадіжки даних. Це всеосяжний термін для спостереження або мережа проти всіляких шкідливих дій.

ІТ-фахівці покладаються на моніторинг загроз ІТотримати видимість у своїх мережах та користувачах, які отримують доступ до них. Ідея тут полягає в тому, щоб забезпечити посилений захист даних та запобігти - або принаймні зменшити - можливі збитки, які можуть бути спричинені порушеннями.

У сьогоднішньому світі, де це зовсім не рідкістьпобачити організації, в яких працюють незалежні підрядники, віддалені працівники та навіть власний персонал, який використовує власні пристрої на роботі, є додатковий ризик для чутливих даних організацій. Без прямого контролю над сторонніми пристроями, єдиний варіант - ефективно контролювати всю активність.

Моніторинг загроз ІТ - досить складна справаголовним чином через те, що зловмисні користувачі та групи використовують методи, які розвиваються так само швидко - якщо не швидше - решта інформаційних технологій для порушення мереж та крадіжки даних. З цієї причини системи моніторингу загроз ІТ повинні також постійно розвиватися, щоб бути в курсі місця погрози.

Що це не так - уникати плутанини

ІТ-безпека - це широкий і складний домен, і целегко переплутати речі. І легко може виникнути плутанина щодо того, що таке моніторинг загроз ІТ чи що це не так. Наприклад, системи виявлення вторгнень (IDS), звичайно, використовуються для моніторингу мереж на предмет загроз. Це зробило б ці системи ІТ моніторингу загроз. Але це не те, про що ми зазвичай маємо на увазі, тоді говоримо про моніторинг загроз ІТ.

Так само, Інформація про безпеку та подіїУправління (SIEM) також часто вважається формою рішення ІТ-моніторингу загроз. Зрозуміло, що ці системи також можуть бути використані для захисту нашої інфраструктури від зловмисного використання.

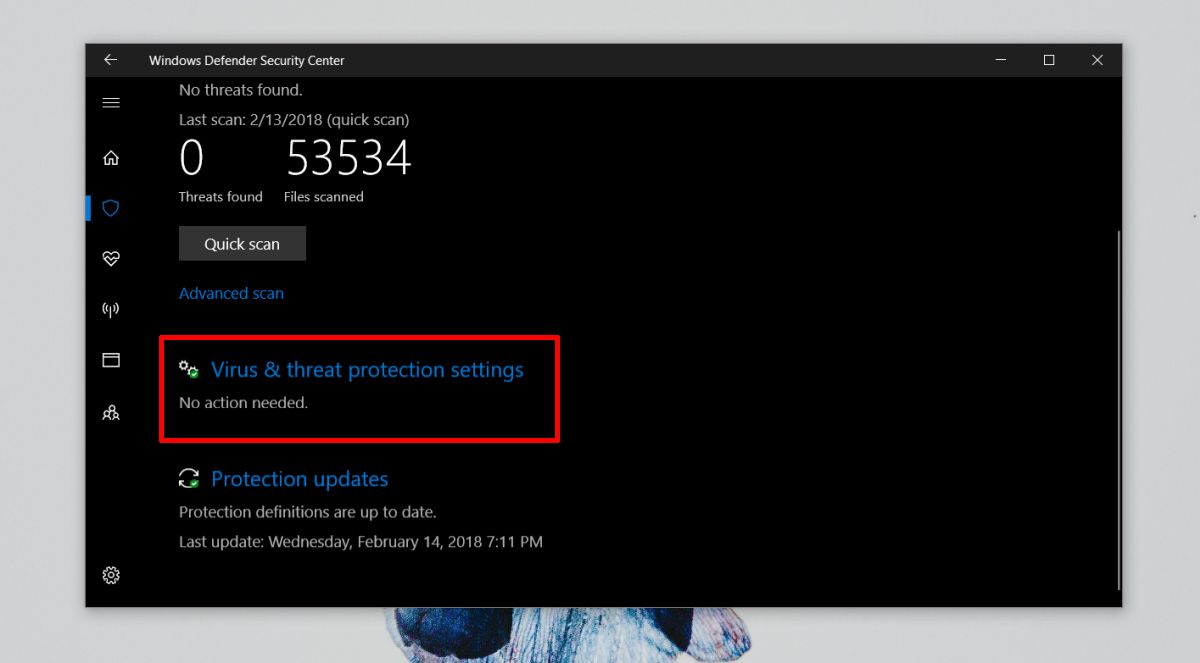

Програмне забезпечення захисту від вірусів також може вважатися системами моніторингу загроз ІТ. Зрештою, вони теж використовуються для захисту від однотипних загроз, хоча і з іншим підходом.

Але окремо взяті ці технології зазвичай не є те, про що йдеться, коли ми говоримо про моніторинг загроз ІТ.

Як бачите, концепція ІТ-загрозимоніторинг не зовсім зрозумілий. Заради цієї статті ми покладалися на самих постачальників і те, що вони бачать як програмне забезпечення для моніторингу загроз ІТ. Це має сенс, оскільки врешті-решт моніторинг загроз ІТ - це невиразний термін, який може стосуватися багатьох речей.

Як працює ІТ-моніторинг загроз

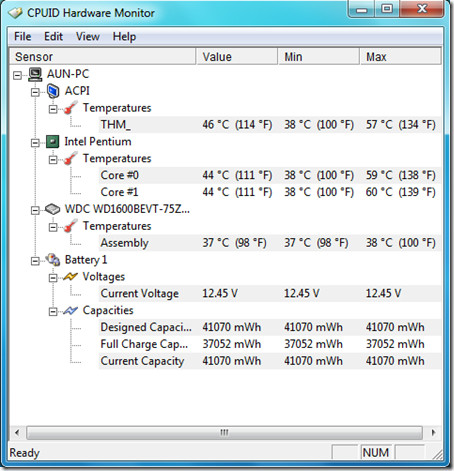

Коротше кажучи, ІТ-моніторинг загроз складається зпостійний моніторинг та подальша оцінка даних про безпеку з метою виявлення кібератак та порушень даних. Системи моніторингу загроз ІТ збирають різну інформацію про навколишнє середовище. Вони здобувають цю інформацію різними методами. Вони можуть використовувати датчики та агенти, що працюють на серверах. Деякі також покладаються на аналіз шаблонів трафіку або на аналіз системних журналів та журналів. Ідея полягає у швидкому визначенні конкретних зразків, які свідчать про потенційну загрозу або фактичний інцидент із безпекою. В ідеалі системи моніторингу загроз ІТ намагаються виявити загрози, перш ніж вони матимуть несприятливі наслідки.

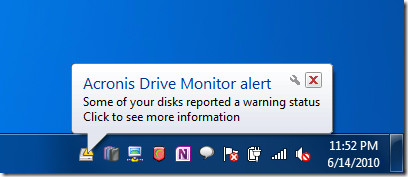

Після виявлення загрози деякі системи маютьПроцес перевірки, який забезпечує загрозу, є реальним і не є хибним позитивом. Для цього можна використовувати різні методи, включаючи ручний аналіз. Після підтвердження ідентифікованої загрози видається попередження, повідомляючи відповідний персонал, що необхідно вжити певних коригувальних заходів. Крім того, деякі системи моніторингу загроз ІТ також запускають певну форму контрзаходу або виправлення дій. Це може бути або визначена на замовлення дія чи сценарій, або, як це часто буває в кращих системах, повністю автоматизована відповідь на основі виявленої загрози. Деякі системи також дозволять комбінувати автоматизовані, заздалегідь визначені дії та спеціальні для найкращого реагування.

Переваги ІТ-моніторингу загроз

Виявлення інакше невиявлених загроз - цеЗвичайно, основні вигоди організацій отримують від використання систем моніторингу загроз ІТ. Системи моніторингу загроз ІТ виявлятимуть сторонніх людей, які підключаються до вашої мережі або переглядають її, а також виявляють компрометовані та / або несанкціоновані внутрішні облікові записи.

Хоча це може бути важко виявити, ІТсистеми моніторингу загроз співвідносять різні джерела інформації про активність кінцевих точок з контекстними даними, такими як IP-адреси, URL-адреси, а також дані про файли та програми. Разом вони забезпечують більш точний спосіб виявлення аномалій, які можуть свідчити про шкідливу діяльність.

Найбільша перевага ІТ-моніторингу загрозсистеми - це зменшення ризиків та максимізація можливостей захисту даних. Вони зроблять будь-яку організацію кращою для захисту від сторонніх та інсайдерських загроз, завдяки видимості, яку вони надають. Системи моніторингу загроз ІТ будуть аналізувати доступ та використання даних та застосовувати політику захисту даних, запобігаючи втраті чутливих даних.

Конкретно, системи моніторингу загроз ІТ:

- Покажіть вам, що відбувається у ваших мережах, хто такі користувачі та чи ризикують вони чи ні,

- Дозволяють зрозуміти, наскільки добре використання мережі відповідає політикам,

- Допоможіть досягти відповідності нормативним вимогам, що вимагає моніторингу чутливих типів даних,

- Знайдіть уразливості в мережах, додатках та архітектурі безпеки.

Необхідність моніторингу загроз ІТ

Справа в тому, що сьогодні ІТ-адміністратори та ІТПрофесіонали безпеки знаходяться під величезним тиском у світі, де кіберзлочинці, здається, завжди на крок або два попереду. Їх тактика розвивається стрімко, і вони працюють реально, і завжди завжди випереджають традиційні методи виявлення. Але найбільші загрози не завжди надходять ззовні. Інсайдерські загрози, можливо, так само важливі. Інцидентні випадки, пов'язані з крадіжками інтелектуальної власності, зустрічаються частіше, ніж більшість хотіла б визнати. І те саме стосується несанкціонованого доступу чи використання інформації чи систем. Ось чому більшість команд із безпеки ІТ зараз значною мірою покладаються на рішення щодо моніторингу загроз ІТ, як їх основний спосіб залишатися в курсі загроз - як внутрішніх, так і зовнішніх - з якими стикаються їх системи.

Існують різні варіанти моніторингу загроз. Існують спеціальні рішення щодо моніторингу загроз ІТ, але також повноцінні засоби захисту даних, які включають можливості моніторингу загроз. Кілька рішень пропонують можливості моніторингу загроз та включатимуть їх на основі політики управління, яка має можливість автоматизувати реагування на виявлені загрози.

Незалежно від того, як організація вирішила оброблятиМоніторинг загроз ІТ - це, швидше за все, один із найважливіших кроків для захисту від кіберзлочинців, особливо якщо враховувати, як загрози стають все більш складними та згубними.

Топові системи моніторингу загроз ІТ

Тепер, коли ми всі на одній сторінці, і це мимати уявлення про те, що таке моніторинг загроз ІТ, як він працює і навіщо він нам потрібен, давайте подивимося на деякі найкращі системи моніторингу загроз ІТ, які можна знайти. У нашому списку представлені різні продукти, які сильно відрізняються. Але якими б різними вони не були, всі вони мають одну спільну мету - виявляти загрози та попереджати про своє існування. Насправді це були наші мінімальні критерії для включення до нашого списку.

1. SolarWinds Threat Monitor - IT Ops Edition (Демо доступна)

SolarWinds - загальна назва багатьох мереж ісистемні адміністратори. Він відомий тим, що робить один з найкращих інструментів моніторингу SNMP, а також один з найкращих колекторів та аналізаторів NetFlow. Насправді SolarWinds виготовляє понад тридцять різних продуктів, що охоплюють декілька областей мережевого та системного адміністрування. І це не зупиняється. Він також відомий своїми безліччю безкоштовних інструментів для задоволення конкретних потреб мережевих адміністраторів, таких як калькулятор підмережі або сервер TFTP.

Що стосується моніторингу загроз ІТ, компанія пропонує свої SolarWinds Threat Monitor - IT Ops Edition. "IT Ops Edition"Частина назви продукту полягає в тому, щоб відрізняти його від випущеного інструменту керованого постачальника послуг, дещо іншого програмного забезпечення, спеціально орієнтованого на керованих постачальників послуг (MSP).

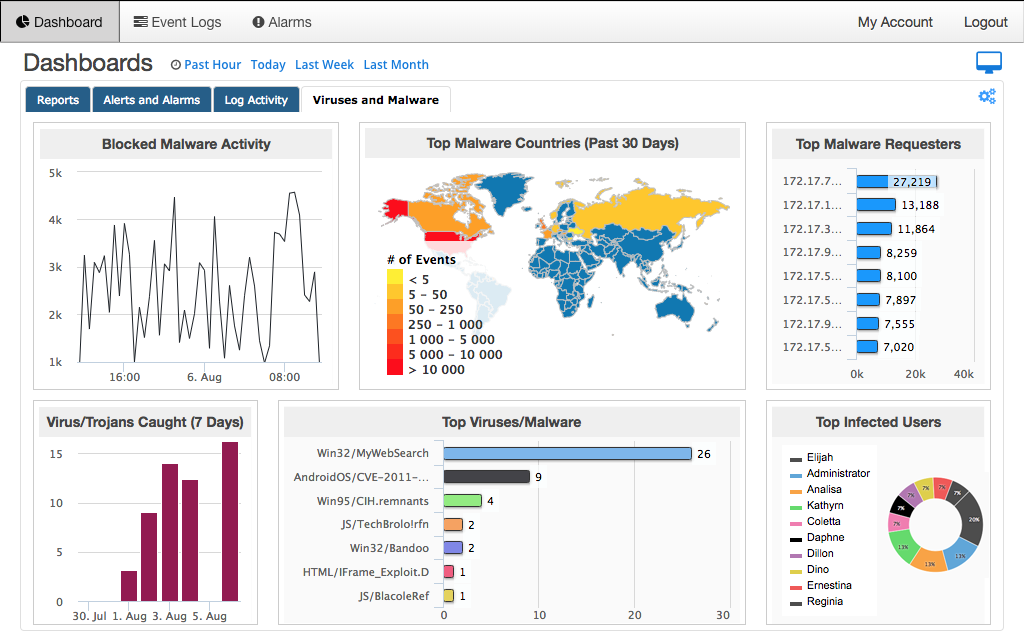

Цей інструмент відрізняється від більшості інших SolarWindsінструменти, що базуються на хмарі. Ви просто підписуєтесь на послугу, налаштовуєте її, і вона почне моніторити ваше середовище на наявність кількох різних типів загроз. Насправді SolarWinds Threat Monitor - IT Ops Edition поєднує кілька інструментів. Він має централізацію та кореляцію журналів, інформацію про безпеку та управління подіями (SIEM), а також виявлення мережевих та ходових вторгнень (IDS). Це робить його дуже ретельним набором моніторингу загроз.

The SolarWinds Threat Monitor - IT Ops Edition завжди в курсі. Він постійно отримує оновлену інформацію про загрози з різних джерел, включаючи бази даних IP та домену репутації, що дозволяє контролювати як відомі, так і невідомі загрози. Інструмент пропонує автоматизовані інтелектуальні реакції на швидкі усунення аварійних ситуацій. Завдяки цій особливості постійна потреба в ручному оцінці загрози та взаємодії значно зменшується.

Продукт також відрізняється дуже потужним попередженнямсистема. Це як багато умовні, перехресні кореляційні сигнали тривоги, які працюють в тандемі з інструментом активної реакції інструменту, щоб допомогти визначити та узагальнити важливі події. Система звітності також є одним із сильних підходів продукту, і її можна використовувати для демонстрації відповідності аудиту за допомогою наявних заздалегідь створених шаблонів звітів. Крім того, ви можете створювати спеціальні звіти, які відповідають вашим потребам бізнесу.

Ціноутворення на SolarWinds Threat Monitor - IT Ops Edition починається від $ 4 500 до 25 вузлів за 10 днівіндексу. Ви можете зв'язатися з SolarWinds за детальною пропозицією, адаптованою до ваших потреб. І якщо ви віддаєте перевагу бачити товар у дії, ви можете запитати його безкоштовна демонстрація від SolarWinds.

2. Визначте ТЦ ThreatConnect

Наступним у нашому списку є продукт, який називається TreathConnect під назвою Ідентифікувати TC. Це перший рівень компонентаСерія інструментів ThreatConnect. Як випливає з назви, цей компонент має відношення до виявлення ідентифікаційних різних ІТ-загроз, саме про це і є система моніторингу ІТ-загроз.

Ідентифікувати TC пропонує розвідувальну інформацію про загрози, зібрану з іншогобільш ніж 100 каналів з відкритим кодом, багатотонна розвідка з десятків громад та власна дослідницька команда ThreatConnect. Крім того. Це дає вам можливість додати інформацію від будь-якого з партнерів TC Exchange. Цей інтелектуальний інтелект використовує всю потужність моделі даних ThreatConnect. Крім того, інструмент має автоматизоване збагачення для надійного та повного досвіду. Інтелект платформи ThreatConnect бачить, що стоїть за діяльністю, і показує, як вона пов'язана з іншими подіями. Це дає вам повну картину, що дозволяє прийняти найкраще рішення про те, як реагувати.

ThreatConnect пропонує ряд прогресивно збагачуваних функцій. Найбільш базовий інструмент Ідентифікація ТС описані тут. Інші інструменти включають керування TC, TC Analysis та TC TC, кожен додає до попереднього рівня ряд функцій. Інформація про ціни доступна лише зателефонувавши до ThreatConnect.

3. Підсвітка для пошуку цифрових тіней

Digital Shadows - лідер Forrester New Wave у галузі цифрового захисту від ризиків. Його SearchLight платформа контролює, керує та відновлюєцифровий ризик у широкому діапазоні джерел даних у відкритій, глибокій та темній мережі. Це ефективно працює над захистом бізнесу та репутації вашої компанії.

Цифрові тіні Шукати світло може використовуватися для захисту від семи ризиківкатегорій. Перший захист - це від кіберзагроз, які є плановими, націленими нападами на вашу організацію. Інструмент також захищає від втрати даних, наприклад, витоку конфіденційних даних. Визначення бренда, коли фішинг-сайт видає себе за себе, є ще одним ризиком, від якого інструмент захищає вас. Наступним ризиком, який захищає цей продукт, є те, що Digital Shadow називає стороннім ризиком, коли ваші співробітники та постачальники можуть несвідомо поставити вас у небезпеку. Шукати світло також може захистити ваших VIP-персон від залякування чи погрози в Інтернеті так само, як це можна використовувати для протидії фізичним загрозам і захистити вас від шкідливих змін інфраструктури.

Інструмент використовує широкий спектр автоматизованих та методів людського аналізу, щоб звузити виявлені аномалії та відфільтрувати реальні загрози, тим самим максимально уникаючи позитивних позитивних результатів. Придбання Шукати світло спочатку потрібно зареєструвати безкоштовну демонстраційну пропозицію товару, після чого можна надати детальну інформацію про ціни відповідно до ваших конкретних потреб.

4. Платформа розвідки CyberInt Argos Threat Intelligence

The Розвідувальна платформа Argos Threat від CyberInt - це Програмне забезпечення як послуга (SaaS),хмарна система, яка надає організаціям складне рішення виниклої тенденції кіберзагроз, з якими зазвичай стикаються організації. Основними особливостями платформи Argos є її цільова, високо автоматизована технологія керованого виявлення та реагування.

Конкретно, рішення пропонує цілеспрямовані тадієвий інтелект, отриманий об'єднанням як технологічних, так і людських ресурсів. Це дозволяє Argos генерувати в реальному часі випадки цілеспрямованих атак, витоку даних та викрадених облікових даних, які можуть спричинити загрозу для вашої організації. Він використовує потужну базу даних з 10 000 суб'єктів загрози та інструменти для максимізації контексту. Він також визначатиме суб'єктів загрози в режимі реального часу та надаватиме контекстні дані про них.

Платформа отримує доступ до сотень різнихтакі джерела, як канали, IRC, Darkweb, блоги, соціальні медіа, форуми та вставки сайтів для збору цільових даних та автоматизації перевіреного розвідувального процесу. Результати аналізуються та дають діючі рекомендації.

Інформація про ціни на Платформа розвідки CyberInt Argos Threat Intelligence можна отримати, звернувшись до CyberInt. Наскільки ми могли дізнатися, компанія, здається, не пропонує безкоштовну пробну версію.

5. IntSights

Наш заключний запис - продукт, який називається IntSights, повнофункціональна платформа розвідки про загрози. Він забезпечує широкий спектр захисту від загрози від ризиків, таких як шахрайство та фішинг. Він також має захист бренда та моніторинг темних веб-сторінок.

IntSights претендує на унікальну загрозу для підприємстварозвідувальна та пом'якшувальна платформа, яка веде активну оборону, перетворюючи розроблену розроблену інформацію про загрозу в автоматизовану безпеку. Конкретно, продукт забезпечує активний моніторинг та розвідку тисяч джерел загроз по всій поверхні, у глибокій та темній павутині, пропонуючи в режимі реального часу помітити загрози, спрямовані на вашу мережу, бренд, активи та людей.

Дослідження та аналіз загроз - це ще одне із проблем IntSightСильний костюм, використовуючи багатошарову базу данихдля дослідження загроз глибокої та темної павутини для виявлення тенденцій, надання контекстної розвідки та опитування суб'єктів загрози. Система може інтегруватися з існуючою інфраструктурою безпеки, а також з реєстраторами, пошуковими системами, магазинами додатків та провідними системами електронної пошти для автоматичного зменшення зовнішніх та внутрішніх загроз.

Так само, як і багато інших товарів у нашому списку, інформація про ціни на IntSight доступний, лише звернувшись до продавця. І хоча, здається, безкоштовна пробна версія не доступна, безкоштовна демонстраційна версія може бути організована.

Коментарі