Безпека є головною проблемою більшості мереж ісистемні адміністратори. Це цілком зрозуміло з урахуванням сьогоднішньої сцени загрози. Кібератаки все частіше зустрічаються, і вони мають настільки величезні наслідки, що їх важко зрозуміти. Кіберзлочинці постійно шукають уразливості в системах та програмному забезпеченні, щоб отримати доступ до них найважливіший актив багатьох організацій, їх дані. Запобігання, що вимагає використанняінструменти оцінки вразливості, такі як Microsoft Baseline Security Analyzer або MBSA. Однак цей інструмент починає виявляти деякі ознаки віку. Для початку він не буде безпосередньо працювати з сучасними версіями Windows, а також дещо обмежений у функціональності. Якщо чесно, якщо ви все ще використовуєте MBSA, саме час перейти на щось інше. Сьогодні ми переглядаємо чотири найкращі альтернативи аналізатору безпеки Microsoft Baseline.

Ми розпочнемо нашу дискусію, подивившисьв MBSA. Зрештою, це допомагає знати, що ми намагаємось замінити. Потім ми обговоримо вразливість взагалі. Далі ми поговоримо про засоби сканування вразливості, що вони є, хто їх потребує та які їх основні особливості. Це підведе нас до великого розкриття: чотирьох найкращих альтернатив аналізатору безпеки Microsoft Baseline. Ми коротко розглянемо кожен із інструментів, щоб дати вам уявлення про їх функції та можливості.

Про аналізатор безпеки базової лінії Microsoft

Аналізатор безпеки Microsoft Baseline, абоMBSA - це досить старий інструмент від Microsoft. Хоча це, звичайно, не є ідеальним варіантом для великих організацій, цей інструмент може бути корисним для малих підприємств, тих, у кого лише кілька серверів. Окрім його віку, головним недоліком інструменту є те, що від Microsoft ви не можете очікувати сканування нічого, крім продуктів Microsoft. Однак він сканує операційну систему Windows, а також деякі сервіси, такі як брандмауер Windows, сервер SQL, програми IIS та Microsoft Office.

Всупереч більшості інших сканувань на вразливістьінструменти, цей не сканує на наявність вразливих місць. Натомість він шукає такі речі, як відсутні патчі, пакети послуг та оновлення безпеки, і він сканує системи на адміністративні проблеми. Його система звітування може генерувати список відсутніх оновлень та неправильних конфігурацій.

Іншим головним недоліком MBSA є те, що черезїї вік, насправді не сумісний з Windows 10. Версія 2.3 MBSA буде працювати з останньою версією Windows, але, ймовірно, знадобиться певна настройка, щоб очистити помилкові позитиви та виправити перевірки, які неможливо виконати. Наприклад, MBSA помилково повідомить, що оновлення Windows не ввімкнено для Windows 10, навіть якщо це є. Отже, ви не можете використовувати цей продукт, щоб перевірити, чи ввімкнено оновлення Windows на комп’ютерах Windows 10.

Це простий інструмент для використання, і він робить те, що робить добре. Однак це не робить багато, і насправді навіть не так добре на сучасних комп’ютерах, що спонукає багатьох користувачів шукати заміну.

Уразливість 101

Перш ніж ми підемо далі, зробимо паузу та короткообговорити вразливість. Складність сучасних комп'ютерних систем та мереж досягла безпрецедентного рівня складності. Середній сервер часто може виконувати сотні процесів. Кожен з цих процесів є комп’ютерною програмою. Деякі з них - великі програми, які складаються з тисяч рядків вихідного коду. У цьому коді можуть бути - і, мабуть, є - несподівані речі. Розробник може, в один момент, додати деяку функцію заднього кузова, щоб полегшити його налагодження. Згодом, коли розробник почав працювати над чимось іншим, ця небезпечна функція могла помилково дістати його до остаточного випуску. Можуть також бути деякі помилки в коді перевірки вхідних даних, які можуть викликати несподівані - і часто небажані - результати за певної конкретної обставини.

Це те, про що ми маємо на увазівразливості та будь-яку з них можна використовувати для спробу отримати доступ до систем та даних. Існує величезна спільнота кіберзлочинців, яким нічого кращого зробити, ніж знайти ці діри та використовувати їх для проникнення у ваші системи та викрасти ваші дані. Якщо їх ігнорувати чи залишити без нагляду, зловмисні користувачі можуть використовувати вразливі користувачі для отримання доступу до ваших систем та даних або, можливо, ще гірше, даних вашого клієнта або іншим чином заподіяти серйозний збиток, наприклад зробити вашу систему непридатною.

Уразливості можна знайти скрізь. Вони часто повзуть у програмному забезпеченні, що працює на ваших серверах або в їх операційних системах. Вони також існують у мережевому обладнанні, наприклад, комутаторах, маршрутизаторах і навіть захисних пристроях, таких як брандмауери. Щоб бути на захищеному боці - якщо є така, яка є на безпеці - вам потрібно їх шукати скрізь.

Інструменти сканування вразливості

Інструменти сканування вразливості або оцінкиодна основна функція: виявлення вразливих місць у ваших системах, пристроях, обладнанні та програмному забезпеченні. Їх часто називають сканерами, оскільки вони зазвичай сканують ваше обладнання, щоб шукати відомі вразливості.

Але як знайти інструменти сканування вразливостівразливості? Зрештою, їх зазвичай там не видно. Якби це було очевидно, розробники зверталися б до них перед випуском програмного забезпечення. Інструменти насправді мало чим відрізняються від програмного забезпечення для захисту від вірусів, які використовують бази даних вірусних визначень для розпізнавання підписів комп'ютерних вірусів. Аналогічно, більшість сканерів на вразливість покладаються на бази даних про вразливості та системи сканування на конкретні вразливості. Такі бази вразливості часто доступні у відомих незалежних лабораторіях тестування безпеки, присвячених пошуку вразливостей програмного та апаратного забезпечення, або вони можуть бути власницькими базами даних у постачальника інструменту сканування вразливості. Оскільки ланцюжок настільки сильний, як і його найслабша ланка, рівень виявлення, який ви отримуєте, є настільки ж хорошим, як і база даних про вразливості, яку використовує ваш інструмент.

Кому вони потрібні?

Відповідь на одне слово на це питання доситьочевидно: Усі! Подібно до того, як ніхто в його розум не думав би запустити комп’ютер без певного захисту від вірусів в наші дні, жоден мережевий адміністратор не повинен мати хоча б якоїсь форми захисту від вразливості. Напади можуть надходити з будь-якого місця і вдарити вас там, де і коли ви найменше їх очікуєте. Вам потрібно знати про свій ризик впливу.

Хоча сканування на вразливі місця можливоте, що можна було зробити вручну, це майже неможлива робота. Просто пошук інформації про вразливості, не кажучи вже про сканування ваших систем на їх наявність, може зайняти величезну кількість ресурсів. Деякі організації присвячені пошуку вразливих місць, і в них часто працюють сотні, якщо не тисячі людей. Чому б не скористатися ними?

Усі, хто керує низкою комп'ютерних систем абопристрої отримали б велику користь від використання інструменту сканування вразливості. Дотримання регуляторних стандартів, таких як SOX або PCI-DSS, лише декілька, часто вимагає виконання вами. І навіть якщо вони цього конкретно не вимагають, відповідність часто буде простіше продемонструвати, якщо ви можете показати, що у вас є інструменти сканування вразливості.

Основні особливості інструментів сканування вразливості

Є багато факторів, які слід враховувати при виборіінструмент сканування вразливості. На початку переліку речей, які слід врахувати, знаходиться коло пристроїв, які можна сканувати. Вам потрібен інструмент, який зможе сканувати все обладнання, яке вам потрібно сканувати. Наприклад, якщо у вас є багато серверів Linux, вам потрібно вибрати інструмент, який може їх сканувати, а не той, який обробляє лише машини Windows. Ви також хочете вибрати сканер, який є максимально точним у вашому оточенні. Ви б не хотіли потопати в марних сповіщеннях і помилкових позиціях.

Ще один диференціюючий елемент між продуктамице їх відповідна база даних про вразливості. Це підтримує постачальник або це незалежна організація? Наскільки регулярно він оновлюється? Чи зберігається він локально чи в хмарі? Чи потрібно платити додаткові збори, щоб використовувати базу даних вразливих ситуацій або отримувати оновлення? Можливо, ви захочете отримати відповіді на ці запитання, перш ніж вибрати інструмент.

Деякі сканери вразливості використовують нав'язливіметоди сканування. Вони можуть потенційно впливати на продуктивність системи. Насправді, найбільш настирливими часто є найкращі сканери. Однак, якщо вони впливають на продуктивність системи, вам потрібно буде знати про це заздалегідь, щоб відповідно запланувати свої сканування. Якщо говорити про планування, це ще один важливий аспект інструментів сканування вразливості мережі. Деякі інструменти навіть не мають запланованих сканувань і їх потрібно запускати вручну.

Сповіщення та звітність також важливіособливості інструментів сканування вразливості. Сповіщення стосується того, що відбувається, коли буде виявлена вразливість. Чи є чітке та просте розуміння сповіщення? Як передається? Через екранне спливаюче вікно, електронний лист, текстове повідомлення? Що ще важливіше, чи дає інструмент деяке розуміння того, як виправити виявлені вразливості? Деякі інструменти навіть мають автоматичне усунення певних типів вразливих місць. Інші інструменти інтегруються з програмним забезпеченням для управління патчем, оскільки виправлення часто є найкращим способом виправити вразливості.

Що стосується звітності, то це часто питанняособистих уподобань, ви повинні переконатися, що інформація, яку ви очікуєте та потребуєте знайти у звітах, насправді буде там. Деякі інструменти мають лише заздалегідь задані звіти, інші дозволять вам змінювати вбудовані звіти. Що стосується найкращих - принаймні з точки зору звітності - вони дозволять вам створювати власні звіти з нуля.

Чотири чудових альтернативи MBSA

Тепер, коли ми знаємо, що таке вразливості, яквони скануються, і які основні особливості інструментів сканування вразливості, ми готові переглянути деякі найкращі та найцікавіші пакети, які ми могли знайти. Ми включили деякі платні та деякі безкоштовні інструменти. Деякі з них навіть доступні як у безкоштовній, так і у платній версії. Все було б добре підміняти MBSA. Подивимося, які їх основні особливості.

1. Менеджер конфігурації мережі SolarWinds (БЕЗКОШТОВНИЙ ПРОБНИЙ ПЕРІОД)

SolarWinds - відоме ім’я серед мережі тасистемні адміністратори. Компанія виготовляє одні з найкращих інструментів мережевого адміністрування протягом майже 20 років. Один із найкращих інструментів, монітор ефективності роботи мережі SolarWinds, постійно отримує високу оцінку і похвальні відгуки як один з найкращих інструментів контролю пропускної здатності мережі SNMP. Компанія також досить відома своїми безкоштовними інструментами. Вони є меншими інструментами, призначеними для вирішення конкретних завдань управління мережею. Серед найвідоміших із цих безкоштовних інструментів - Розширений калькулятор підмережі та сервер Kiwi Syslog.

Наш перший інструмент - Менеджер конфігурації мережі SolarWinds насправді не є інструментом сканування вразливості. Але з двох конкретних причин ми подумали, що це цікава альтернатива MBSA, і вирішили включити її до нашого списку. Для початківців продукт має функцію оцінки вразливості, а також стосується конкретного типу вразливості, важливого, але не дуже багатьох інших інструментів, неправильної конфігурації мережевого обладнання. У продукт також є функції, пов'язані з невразливістю.

- БЕЗКОШТОВНИЙ ПРОБНИЙ ПЕРІОД: Менеджер конфігурації мережі SolarWinds

- Офіційне посилання для завантаження: https://www.solarwinds.com/network-configuration-manager/registration

The Менеджер конфігурації мережі SolarWindsОсновним використанням як інструменту сканування вразливості єу валідації конфігурацій мережевого обладнання на помилки та упущення. Інструмент також може періодично перевіряти конфігурації пристроїв на наявність змін. Це корисно, оскільки деякі атаки починаються зміною конфігурації мережевого пристрою - які часто не настільки безпечні, як сервери - таким чином, щоб полегшити доступ до інших систем. Інструмент також може допомогти у дотриманні стандартів або дотримання нормативних вимог за допомогою використання автоматизованих інструментів конфігурації мережі, які можуть розгортати стандартизовані конфігурації, виявляти зміни, що не в процесі обробки, конфігурації аудиту і навіть виправляти порушення.

Програмне забезпечення інтегрується з НаціональнимБаза даних про вразливість, яка заслужила своє місце в цьому списку альтернатив MBSA. Він також має доступ до найсучасніших CVE, щоб виявити вразливості ваших пристроїв Cisco. Він буде працювати з будь-яким пристроєм Cisco під управлінням ASA, IOS або Nexus OS. Насправді в продукт вбудовані ще два корисні інструменти: Network Insights для ASA та Network Insights для Nexus.

Ціна за Менеджер конфігурації мережі SolarWinds починається з 2895 доларів для до 50 керованих вузлів і збільшується за кількістю керованих вузлів. Якщо ви хочете спробувати цей інструмент, безкоштовну 30-денну пробну версію можна завантажити безпосередньо з SolarWinds.

2. OpenVAS

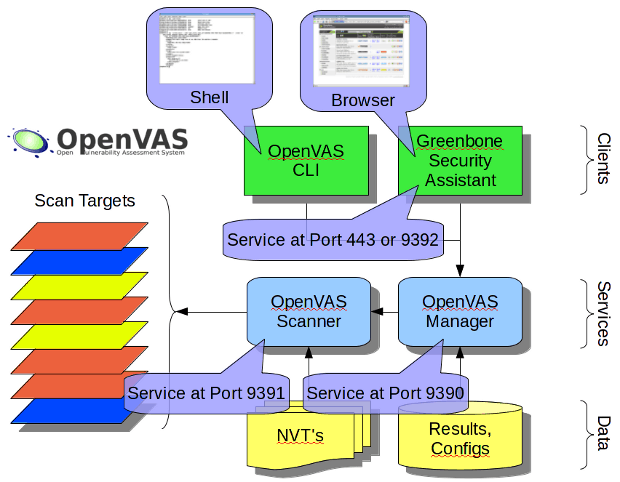

The Відкрита система оцінки вразливості, або OpenVAS, є рамкою декількох сервісів та інструментів. Вони поєднуються для створення всебічного, але потужного інструменту сканування вразливості. Рамка позаду OpenVAS є частиною вразливості Greenbone Networksуправлінське рішення, з якого елементи вносяться до громади близько десяти років. Система повністю безкоштовна, і багато її ключових компонентів є відкритим кодом, хоча деякі - ні. Сканер OpenVAS оснащений понад півсотні тисяч тестів на вразливість мережі, які регулярно оновлюються.

OpenVAS складається з двох основних компонентів. Перший - це Сканер OpenVAS. Це компонент, відповідальний за фактичне сканування цільових комп'ютерів. Другий компонент - це Менеджер OpenVAS який обробляє все інше, наприклад контрольсканер, консолідуючи результати та зберігаючи їх у центральній базі даних SQL. Програмне забезпечення має інтерфейс користувача на основі браузера та командного рядка. Ще одним компонентом системи є база даних тестів вразливості мережі. Ця база даних може отримувати свої оновлення або з безкоштовного каналу спільноти Greenborne, або з платного каналу безпеки Greenborne для більш комплексного захисту.

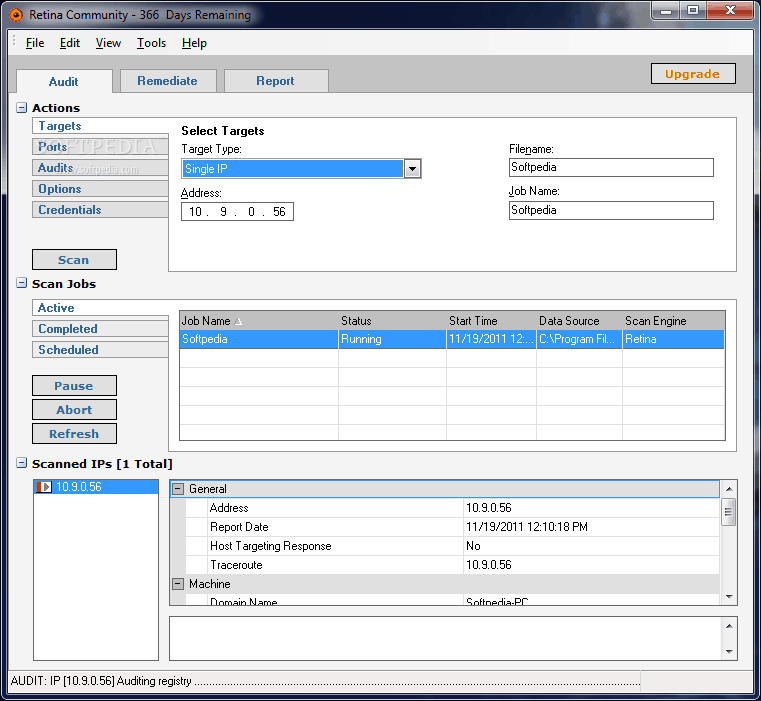

3. Спільнота мережі сітківки

Спільнота мережі сітківки це безкоштовна версія Сканер безпеки сітківки сітківки з Вище довіри, яка є однією з найвідоміших уразливостейсканери. Незважаючи на те, що він безкоштовний, це всеосяжний сканер уразливості, який укомплектований функціями. Він може виконати ретельну оцінку вразливості відсутніх патчів, вразливих версій із нульовим днем та незахищених конфігурацій. Він також може похвалитися профілями користувачів, узгодженими з функціями завдання, тим самим спрощуючи роботу системи. Цей продукт має інтуїтивно зрозумілий графічний інтерфейс у стилі метро, який дозволяє спростити роботу системи.

Одна чудова річ Спільнота мережі сітківки полягає в тому, що він використовує ту саму базу даних про вразливостіяк її платний брат. Це обширна база даних про вразливості мережі, проблеми з конфігурацією та відсутніх патчів, яка автоматично оновлюється та охоплює широкий спектр операційних систем, пристроїв, додатків та віртуальних середовищ. Якщо говорити про віртуальне середовище, то продукт повністю підтримує VMware, і він включає в себе онлайн-та офлайн-сканування віртуальних зображень, сканування віртуальних додатків та інтеграцію з vCenter.

Основний недолік Спільнота мережі сітківки полягає в тому, що воно обмежується скануванням 256 IPадреси. Хоча це може бути не так багато, якщо ви керуєте великою мережею, це може бути більш ніж достатньо для багатьох менших організацій. Якщо у вашому середовищі є понад 256 пристроїв, все, що ми тільки що сказали про цей продукт, також вірно у його старшого брата Сканер безпеки сітківки сітківки який доступний у стандартних та необмежених виданнях. Будь-яке видання має розширений набір функцій порівняно з Сканер мережі Retina Network.

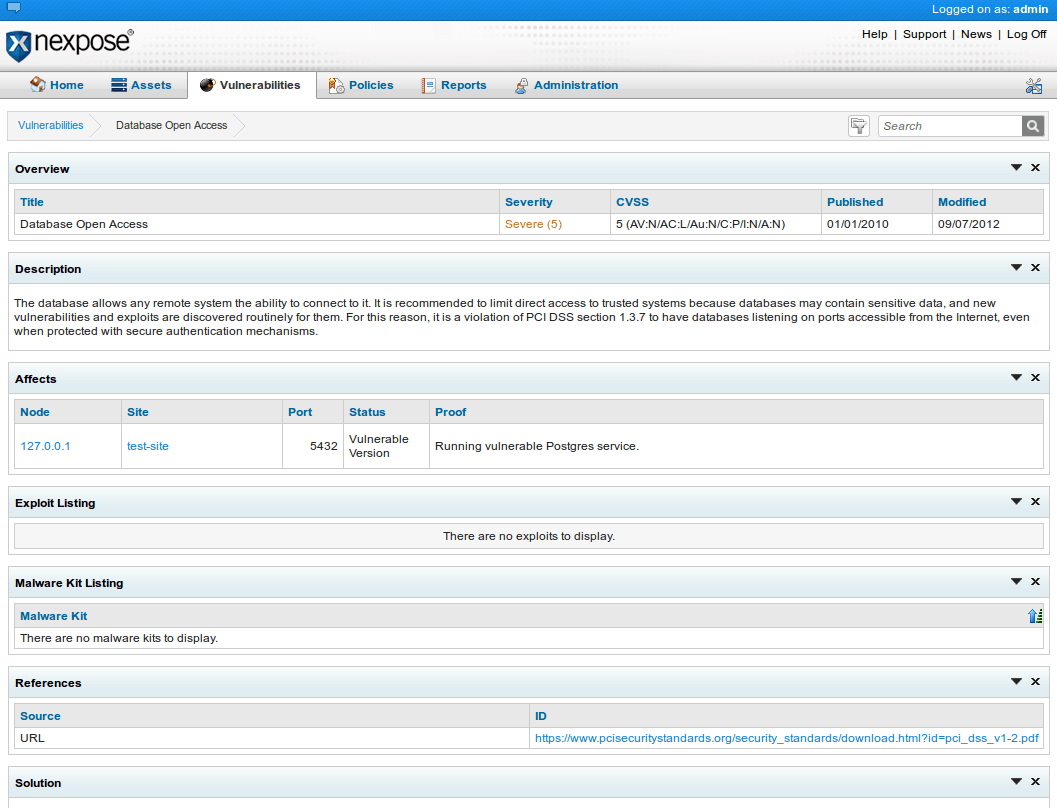

4. Nexpose Community Edition

Можливо, не настільки популярний, як Retina, Непомітний з Швидкий7 є ще одним відомим сканером на вразливість. Що стосується Nexpose Community Edition, це трохи зменшена версія Швидкий7Комплексний сканер на вразливість. Однак продукт має деякі важливі обмеження. Наприклад, він обмежений скануванням максимум 32 IP-адрес. Це суттєво обмежує корисність інструменту лише для найменших мереж. Ще одне обмеження полягає в тому, що продукт можна використовувати лише протягом року. Якщо ви можете жити з цими обмеженнями, це відмінний продукт. Якщо ні, ви завжди можете ознайомитись із оплаченою пропозицією Швидкий7.

Nexpose Community Edition буде працювати на фізичних машинах під будь-якимWindows або Linux. Він також доступний як віртуальний прилад. У нього є широкі можливості сканування, які будуть працювати з мережами, операційними системами, веб-додатками, базами даних та віртуальними середовищами. Цей інструмент використовує адаптивну безпеку, яка може автоматично виявляти та оцінювати нові пристрої та нові вразливості в момент їх доступу до вашої мережі. Ця функція працює в поєднанні з динамічними підключеннями до VMware та AWS. Програмне забезпечення також інтегрується з дослідницьким проектом Sonar для забезпечення справжнього моніторингу в реальному часі. Nexpose Community Edition забезпечує інтегроване сканування політики, щоб допомогтивідповідність таким популярним стандартам, як СНД та NIST. І останнє, але не менш важливе, інтуїтивні звіти про виправлення інструменту дають покрокові інструкції щодо дій з виправлення.

Коментарі