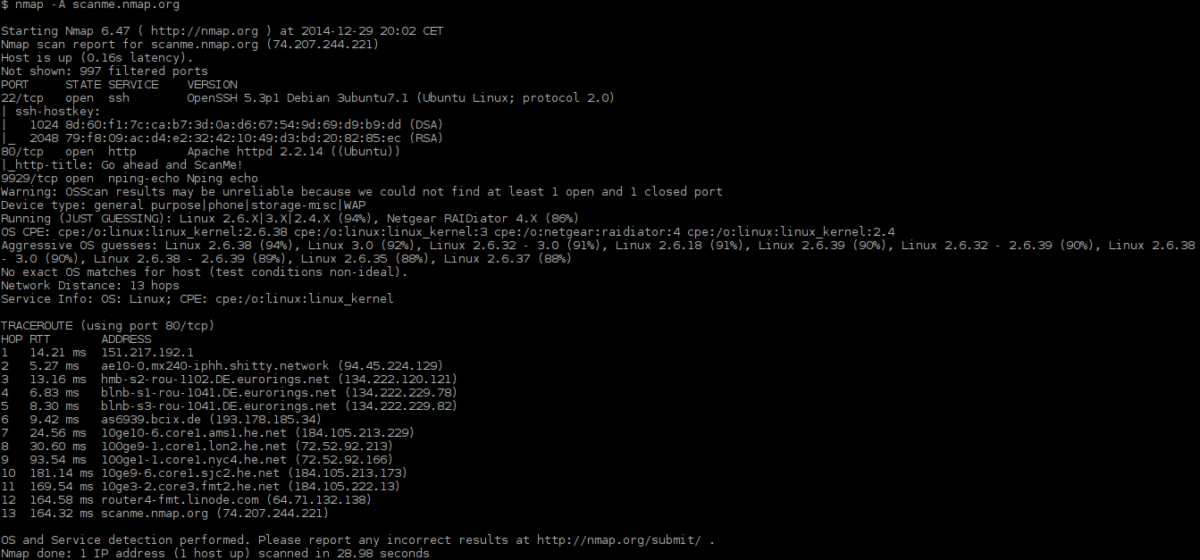

Nmap - це потужний інструмент сканування мережіLinux, BSD та інші операційні системи. Він має десятки чудових функцій, таких як сканування IP-адрес для відкритих портів, відображення активних пристроїв у мережі, визначення служб, що працюють на цілях сканування, та багато іншого.

У цьому посібнику ми розповімо, як це використовуватипотужний інструмент адміністрування мережі в Linux, а також поясніть, як використовувати деякі з найкорисніших функцій, включаючи сканування хостів, мережеве відображення та багато іншого!

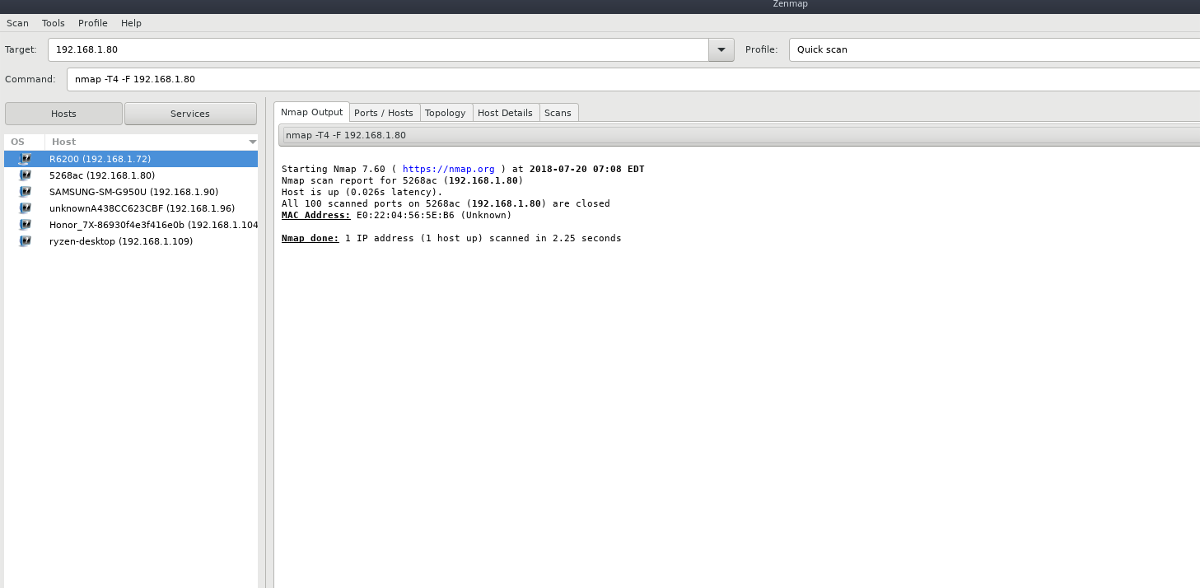

Примітка: Nmap - це інструмент командного рядка. Якщо вам потрібен хороший інструмент картографування мережі, але ви не шануєте термінал, перегляньте Zenmap. Це інтерфейс GUI для Nmap, який має ті самі функції, але упакований в гладкий інтерфейс.

Сканування одного хоста

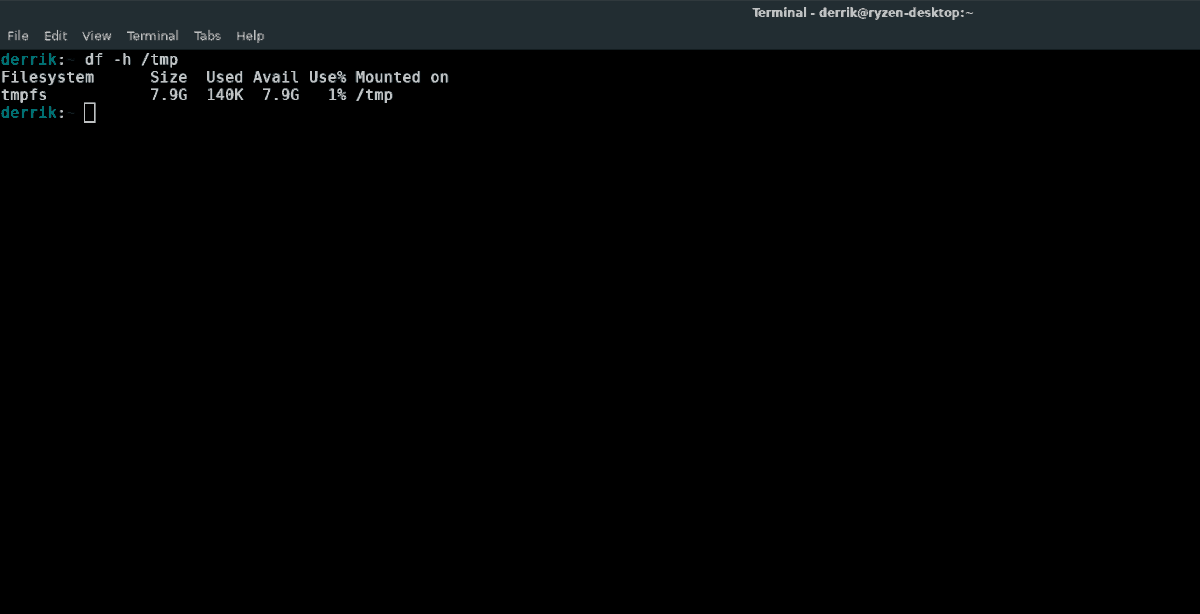

Однією з основних основних функцій Nmap є її здатність сканувати ціль (AKA хост) на наявність відкритих портів, системну інформацію тощо. Для запуску сканування запустіть вікно терміналу в Linux, натиснувши Ctrl + Alt + T або Ctrl + Shift + T. Звідти підніміть термінал до Root су або судо -с.

su -

Або

sudo -s

Після отримання кореневого доступу в терміналі, можна виконати основне сканування, запустивши nmap разом із цільовою IP-адресою, іменем хоста чи веб-сайтом.

Примітка. Щоб сканувати Nmap для сканування доменних імен віддаленого веб-сайту, можливо, вам доведеться додати http: // перед адресою.

nmap target-local-or-remote-ip-address

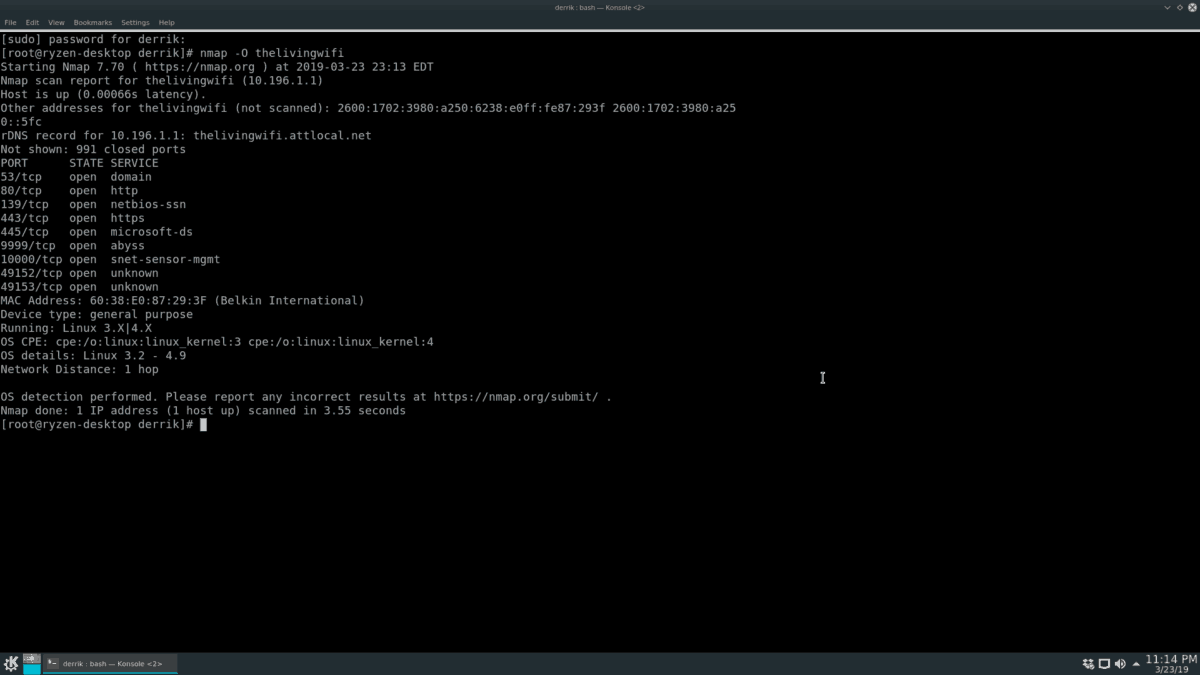

Потрібно розібратися в операційній системі, у якій працює ваша мета? Використовувати О варіант.

nmap -O target-local-or-remote-ip-address

Запуск сканування за допомогою О команда розкриває інформацію про ОС про цільове сканування Nmap, але для деяких це недостатньо інформації. На щастя, V комутатор командного рядка може відображати ще більше інформації (відкриті порти тощо)

nmap -O -v target-local-or-remote-ip-address

Для отримання додаткової інформації, не соромтеся використовувати V перемикатися двічі.

nmap -O -vv target-local-or-remote-ip-address

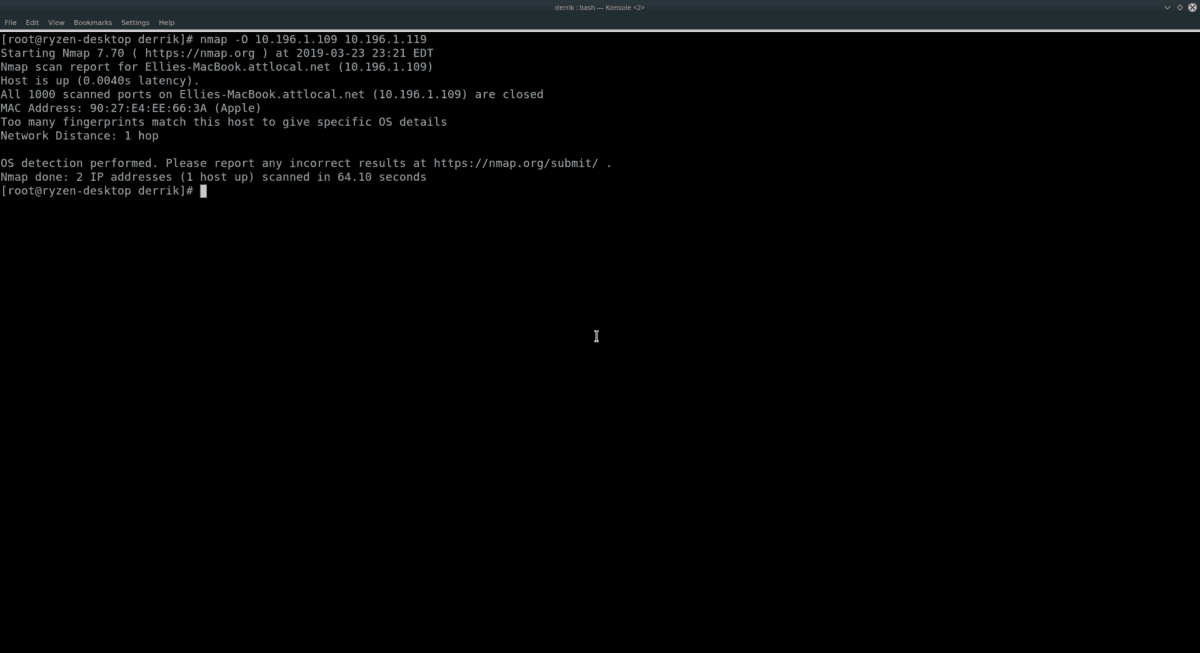

Сканувати декілька хостів

За допомогою Nmap можна сканувати декілька хостівзараз. Для цього випишіть команду, яку ви використовуєте для однієї цілі, але додайте інші адреси в кінці команди. Наприклад, щоб перевірити, що таке дві окремі операційні системи цілі, слід зробити:

nmap -O target-local-or-remote-ip-address-1 target-local-or-remote-ip-address-2

Щоб знайти більше інформації про два відскановані вище хости, скористайтеся V перемикач.

nmap -O -v target-local-or-remote-ip-address-1 target-local-or-remote-ip-address-2

або

nmap -O -vv target-local-or-remote-ip-address-1 target-local-or-remote-ip-address-2

Nmap не обмежує кількість окремих імен хостів або IP-адрес, які ви додаєте до кінця команди, тому сміливо додайте стільки, скільки вам потрібно!

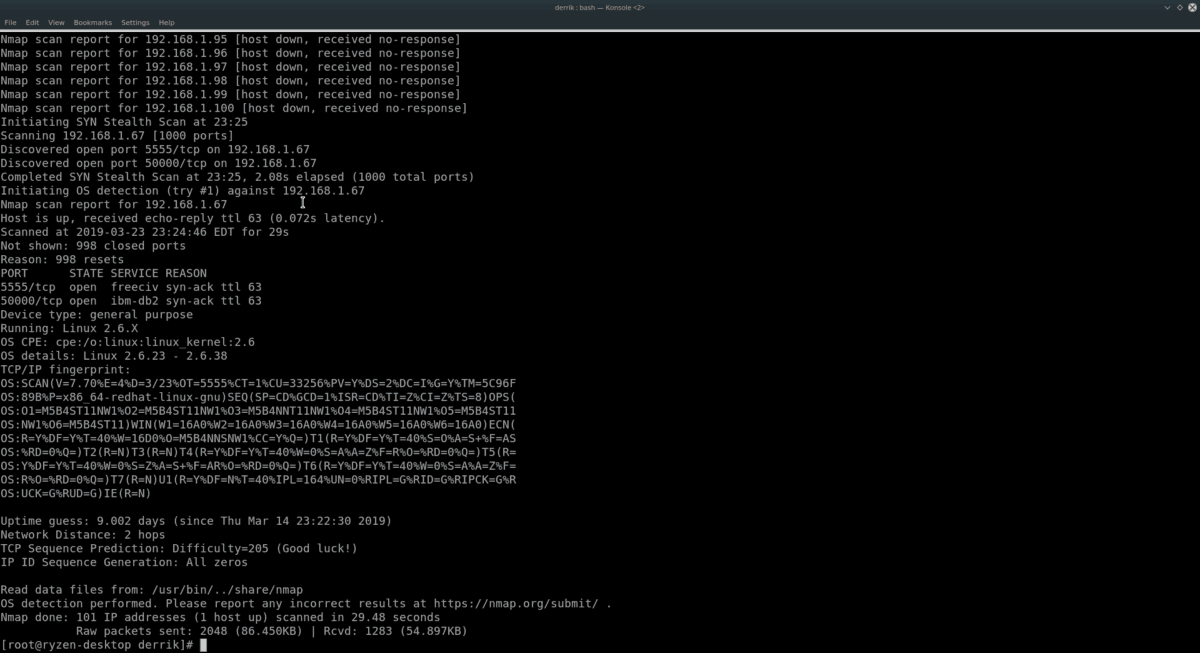

Сканувати IP-діапазон

Сканування окремих хостів, перерахувавши їх одинпісля іншого - це один із способів піти про речі. Але якщо у вас є багато комп’ютерів або мережевих пристроїв, на які потрібно дивитися, то розумніше робити сканування діапазону IP за допомогою Nmap.

Щоб здійснити сканування діапазону IP, запустіть Nmap проти IP, скористайтеся sn перемикач. Наприклад, для сканування локальної мережі, що працює в діапазоні 192.168.1, спробуйте наступний приклад.

Примітка. Не забудьте замінити X і Y у нижченаведеній команді на максимальний номер IP для сканування. Такі як 0-50, 1-100 тощо.

nmap -sS 192.168.1.X-Y

Хочете отримати більше інформації під час сканування діапазону IP, врахуйте додавання в О і VV комутатори командного рядка.

nmap -sS -O -vv 192.168.1.X-Y

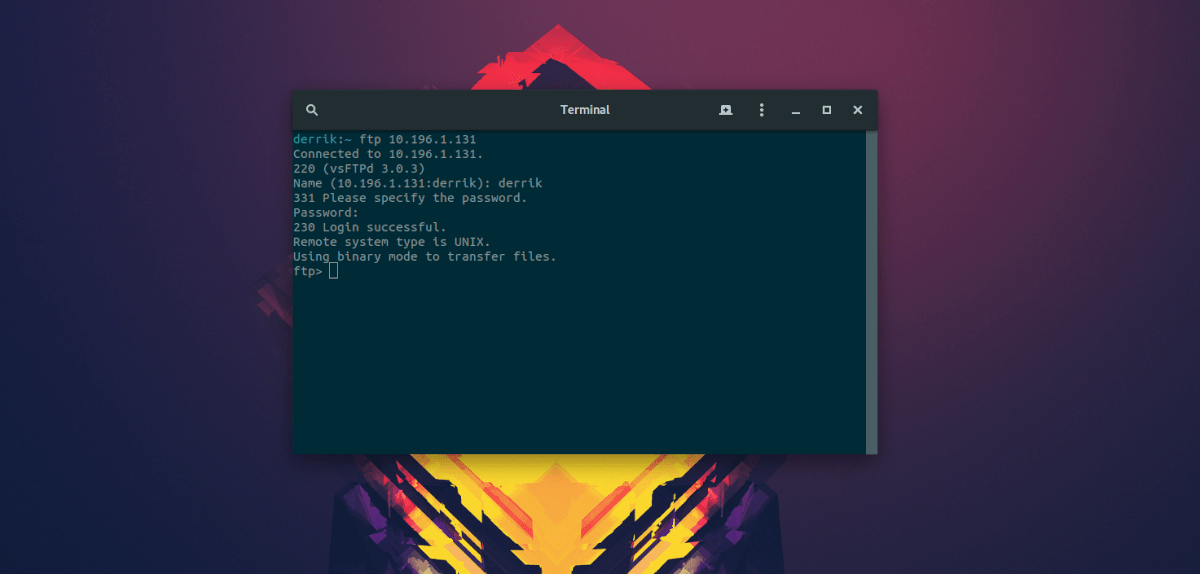

Якщо ваша мережа працює 10.196.1.1, спробуйте:

nmap -sS 10.196.1.X-Y

Або

nmap -sS -O -vv 10.196.1.X-YНе використовуйте 10.196.1.1 або 192.168.1.0? З’ясуйте діапазон IP-адрес, які ви хочете сканувати, і використовуйте наступний приклад нижче.

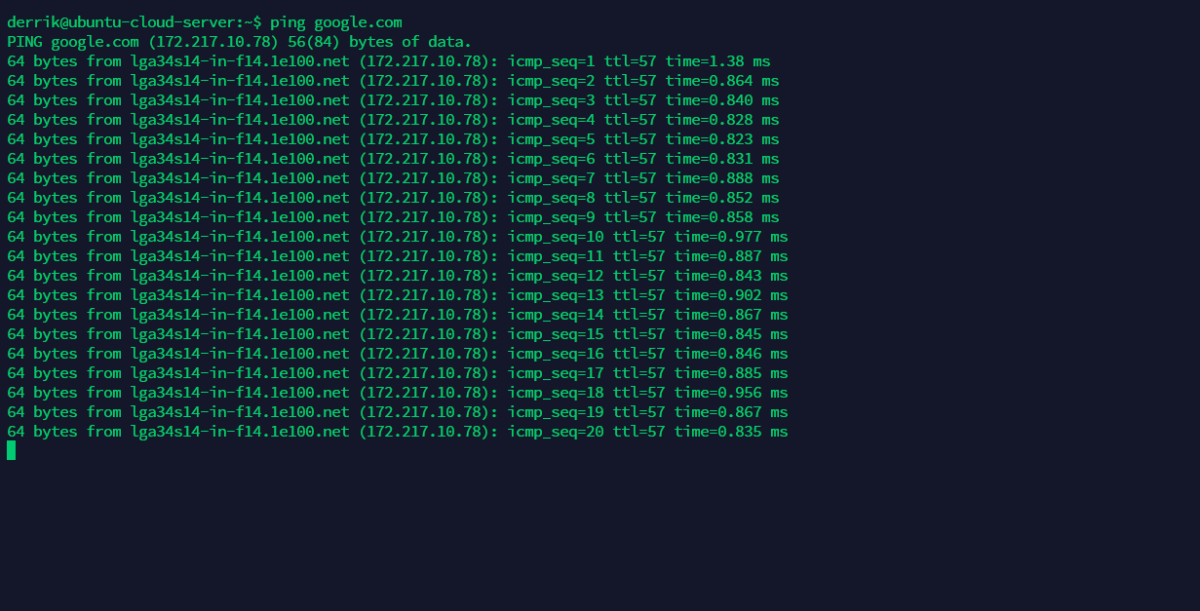

Примітка: Nmap може сканувати будь-який діапазон IP-адрес. Для отримання найкращих результатів зверніться до IP-маршрутизатора локальної мережі та почніть звідти.

nmap -sS x.x.x.x-yy

Або

nmap -sS -O -vv x.x.x.x-yy Сканування підмережі

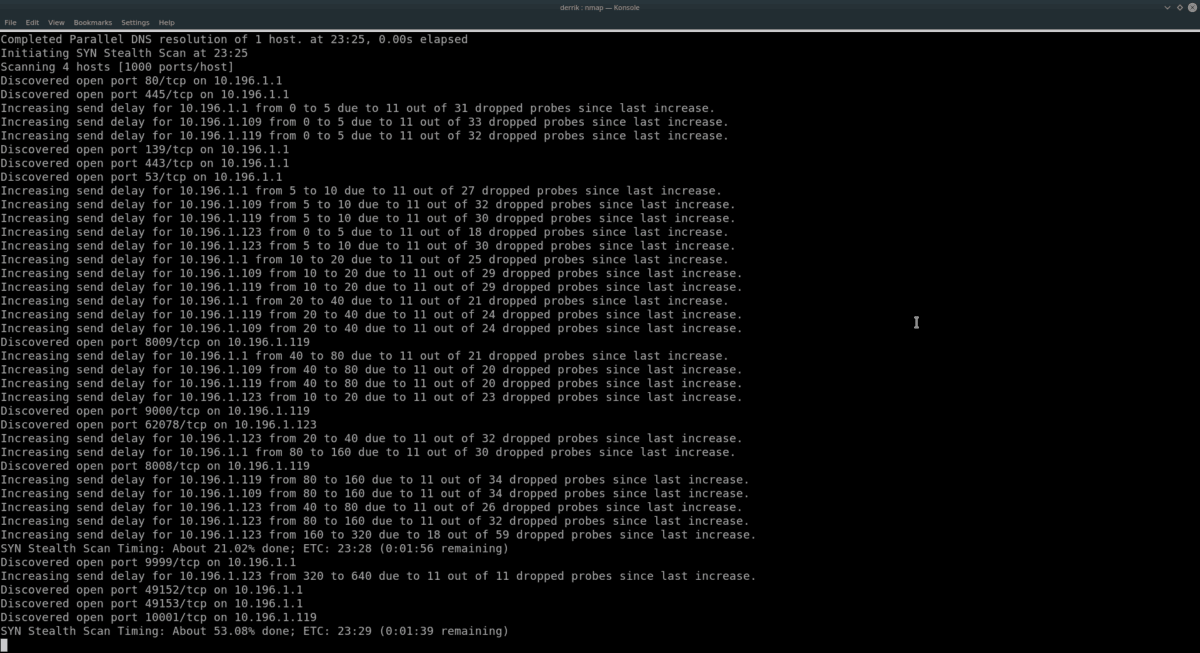

Використання інструменту Nmap для перегляду діапазону IPадреси ефективні. Альтернативою скануванню діапазону є сканування всіх пристроїв у підмережі. Для цього введіть базовий IP вашого маршрутизатора (або що б ви не використовували для доставки мережевого з'єднання до кожного комп'ютера в мережі) та використовуйте / 24 позначення.

Наприклад, щоб сканувати кожну IP-адресу на маршрутизаторі, що працює з базової IP-адреси 192.168.1.1, слід зробити:

nmap -sS 192.168.1.1/24Щоб отримати додаткові відомості про це сканування, додайте О і VV.

nmap -sS -O -vv 192.168.1.1/24Або для пристрою маршрутизатора з базовою IP-адресою 10.196 .1.1 спробуйте скористатися цією командою.

nmap -sS 10.196.1.1/24Або для отримання додаткової інформації:

nmap -sS -O -vv 10.196.1.1/24192.168.1.1 та 10.196.1.1 приклад повинен працювати для більшості. Однак, це не єдині існуючі IP-адреси. Якщо вам потрібно сканувати пристрої в підмережі і не використовувати ці базові IP-адреси, спробуйте наступний приклад:

nmap -sS x.x.x.x/24

Або

nmap -sS -O -vv x.x.x.x/24

Більше інформації про Nmap

У цьому посібнику ми просто подряпали поверхню того, що може зробити Nmap в Linux. Якщо вам цікаво дізнатися ще більше про це, запустіть nmap з –Допомога перемикач. Буде роздруковано всі наявні опції та команди.

nmap --help</p>

Коментарі