كل يوم ، يرسل جهاز الكمبيوتر الخاص بك الآلاف مناستعلامات DNS إلى الإنترنت. في معظم الحالات ، لا يحمي نظام التشغيل الخاص بك هذه الاستعلامات ، والشخص الخطأ لديه المقدرة الصحيحة من المعرفة يمكن أن يغزو خصوصيتك.

في الماضي على Addictivetips ، تحدثت عنهاDNSCrypt. إنها طريقة ممتازة للحصول على حماية خصوصية DNS. ومع ذلك ، ليس هذا هو الحل الوحيد. كما اتضح ، هناك خيار آخر هو إرسال DNS عبر TLS.

طريقة 1 - غليظة

Stubby هو برنامج سهل يعمل على بعض توزيعات Linux التي تتيح للمستخدمين إرسال استعلامات DNS عبر TLS.

تعمل الأداة Stubby على Ubuntu Linux و Debian Linux و Arch Linux. لتثبيت هذه الأداة ، قم بتشغيل نافذة طرفية بالضغط Ctrl + Alt + T أو Ctrl + Shift + T على لوحة المفاتيح. ثم اتبع إرشادات سطر الأوامر التي تتوافق مع نظام التشغيل Linux الذي تستخدمه حاليًا.

أوبونتو

لتثبيت Stubby على Ubuntu ، ستحتاج أولاً إلى تمكين مستودع برامج Ubuntu "Universe". للقيام بذلك ، استخدم الرابطة بين إضافة مستودع القيادة في نافذة المحطة.

sudo add-apt-repository universe

بعد تشغيل إضافة الرابطة بين مستودع الأمر ، لقد حان الوقت لاستخدام تحديث أداة ، لجعل أوبونتو تحقق من تحديثات البرامج. سيتم أيضًا تنزيل معلومات الإصدار إلى مصدر برنامج Universe وإضافتها إلى نظامك.

sudo apt update

مرة واحدة في تحديث انتهى الأمر ، استخدم تثبيت مناسب الأمر لتثبيت Stubby على نظام التشغيل Ubuntu Linux الخاص بك.

sudo apt install stubby

ديبيان

على Debian ، للإصدارات 10 ، يمكن العثور على أداة "Sid" Stubby في مستودع البرامج "Main". لتثبيته ، إطلاق نافذة محطة واستخدام الرابطة بين الحصول على القيادة أدناه.

sudo apt-get install stubby

قوس لينكس

يمكن لمستخدمي Arch Linux تثبيت Stubby إذا كان لديهم مستودع برنامج "Community". لإعداده ، تحرير /etc/pacman.conf، قم بالتمرير إلى أسفل الملف ، قم بإزالة # الرموز من أمام "المجتمع" وتحديث النظام الخاص بك.

بمجرد إعداد "Community" ، قم بتثبيت تطبيق Stubby باستخدام مدير حزم Pacman.

sudo pacman -S stubby

الآن بعد إعداد تطبيق Stubby ، ليست هناك حاجة لتعديل أي من ملفات التكوين ، لأن Stubby يأتي مسبقًا مع بعض خدمات DNS الممتازة التي تدعم TLS.

ملاحظة: إذا كنت ترغب في تغيير خدمات DNS ، فعدّل /etc/stubby/stubby.yml.

الخطوة الأخيرة في إعداد DNS عبر TLS مع Stubby هي تغيير إعدادات DNS الافتراضية الخاصة بك من أي عنوان تستخدمه حاليًا إلى العنوان 127.0.0.1.

يختلف تغيير إعدادات DNS اعتمادًا علىما هي بيئة سطح مكتب Linux التي تستخدمها ، لذلك لن نغطيها في هذا المنشور. بدلاً من ذلك ، توجه إلى دليلنا حول كيفية تغيير إعدادات DNS لمزيد من المعلومات.

عندما يتم تغيير إعدادات DNS ل 127.0.0.1، يجب أن يستخدم جهاز Linux DNS عبر TLS!

الطريقة 2 - حل Systemd

في حين أن أداة Stubby سهلة التهيئة وتجعل إرسال DNS عبر TLS على نظام Linux مباشرًا تمامًا ، إلا أنه للأسف لا يعمل على كل عملية توزيع واحدة.

بديلا رائعا لبرنامج قصيرتكوين DNS عبر TLS على Linux هو الاستفادة من نظام التخزين المؤقت DNS- حل Systemd. السبب الرئيسي لذلك هو أنه مضمّن في نظام بدء تشغيل Systemd الذي تستخدمه معظم أنظمة تشغيل Linux بالفعل ، ومن السهل البدء في استخدامه. رغم ذلك ، ضع في اعتبارك أنه قبل إعداد Systemd-DNS لنظام DNS عبر TLS ، يجب إيقاف تشغيل نظام ذاكرة التخزين المؤقت DNS الذي تستخدمه حاليًا لصالح حل Systemd.

لإعداد النظام الذي تم حله بواسطة Systemd ، قم بتشغيل محطة سطر أوامر من خلال الضغط Ctrl + Alt + T أو Ctrl + Shift + T على لوحة المفاتيح. ثم ، استخدم systemctl أمر لتعطيل نظام ذاكرة التخزين المؤقت DNS الذي تستخدمه.

ملاحظة: إذا كنت لا تستخدم DNS Masq أو NSCD ، فمن المحتمل أنك تستخدم بالفعل Systemd ، ولا تحتاج إلى تعطيل أي شيء.

DNS Masq

sudo systemctl stop dnsmasq.service

sudo systemctl disable dnsmasq.service -f

NSCD

sudo systemctl stop nscd.service -f sudo systemctl disable nscd.service -f

مع إيقاف تشغيل موفر DNS الافتراضي على كمبيوتر Linux ، فقد حان الوقت للتبديل إلى حل Systemd. للقيام بذلك ، مرة أخرى الاستفادة من systemctl أمر.

sudo systemctl enable systemd-resolved.service -f sudo systemctl start systemd-resolved.service

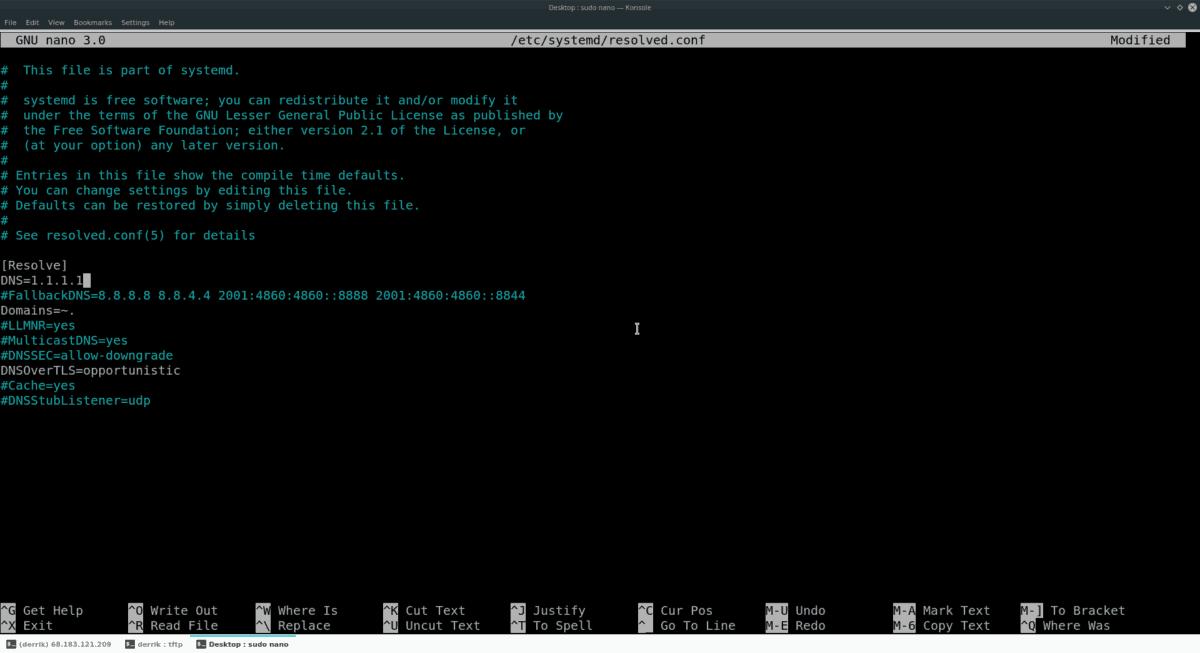

من خلال الأداة الممكّنة عبر Systemd ، يمكننا تهيئة البرنامج لاستخدام DNS عبر TLS. للبدء ، قم بتشغيل ملف تهيئة الأداة في نانو.

sudo nano -w /etc/systemd/resolved.conf

تحرير Resolved.conf ملف مع نانو ، وانتقل إلى DNS=.

بعد علامة = ، أضف خادم DNS آمنًا يعمل ببروتوكول TLS ، مثل خادم DNS لخصوصية CloudFlare. يجب أن تبدو مثل:

DNS=1.1.1.1

بعد ذلك ، انتقل لأسفل إلى Domains= وتغييره لتبدو وكأنها رمز أدناه.

Domains=~.

بعد "المجالات" ، انتقل لأسفل إلى DNSOverTLS= وتغييره لتبدو وكأنها رمز أدناه.

DNSOverTLS=opportunistic

حفظ التعديلات إلى Resolved.conf عن طريق الضغط Ctrl + O، ثم الخروج مع Ctrl + X ثم أعد تشغيل نظام DNS الخاص بك لتمكين DNS عبر TLS مع حل Systemd!

sudo systemctl restart systemd-resolved</ P>

تعليقات