الأمن هو في كثير من الأحيان واحدة من الشواغل الرئيسية لمسؤولي الشبكة. ومثلما توجد أدوات لمساعدتنا في جميع مهامنا اليومية ، فهناك أدوات ستساعدنا في تأمين شبكاتنا والمعدات التي صنعت منها. واليوم ، نقدم لك بعضًا من أفضل أدوات أمان الشبكات التي يمكننا التفكير فيها.

قائمتنا ليست كاملة بأي حال من الأحوال كما هيمئات الأدوات التي يمكن أن تساعدك في تأمين شبكتك. كما أنه يستبعد برامج مكافحة الفيروسات التي ، على الرغم من كونها متعلقة بالأمان ، تدخل في فئة مختلفة تمامًا من الأدوات. لقد استبعدنا أيضًا جدران الحماية من قائمتنا. هذه هي أيضا في فئة مختلفة. ما قمنا بإدراجه هو أدوات تقييم الثغرات الأمنية والماسحات الضوئية وأدوات التشفير والماسحات الضوئية للمنافذ وما إلى ذلك. في الواقع ، كان لدينا معيار واحد فقط لإدراجه في قائمتنا ، يجب أن تكون أدوات متعلقة بالأمان. هذه هي الأدوات التي يمكن أن تساعدك في زيادة الأمان أو الاختبار والتحقق منه.

لدينا العديد من الأدوات للمراجعة بحيث لن نفوز بهاقضاء الكثير من الوقت على النظرية. سنبدأ ببساطة ببعض التفاصيل حول فئات مختلفة من الأدوات وسنتابعها بمراجعة الأدوات نفسها.

فئات مختلفة من الأدوات

هناك المئات من الأدوات المختلفة حرفيافيما يتعلق بأمان الشبكة. لإجراء مقارنة أسهل للأدوات المختلفة ، قد يكون من المفيد تصنيفها. أحد مديري الأدوات في قائمتنا هو مديري الأحداث. هذه هي الأدوات التي سوف تستجيب للأحداث المختلفة التي تحدث على شبكتك. غالبًا ما يكتشفون هذه الأحداث من خلال تحليل السجلات من جهازك.

من المفيد أيضًا استخدام متشمم الحزم ، حيث يسمحون لك بالبحث في الحزم المرورية وفك تشفير الحزم لمعرفة الحمولة الصافية التي تحتويها. سيتم استخدامها غالبًا للتحقيق في الأحداث الأمنية.

فئة رئيسية أخرى من الأدوات هي التسللأنظمة الكشف والوقاية. إنها مختلفة عن برامج مكافحة الفيروسات أو جدار الحماية. إنهم يعملون على محيط شبكتك لاكتشاف أي محاولة وصول غير مصرح بها و / أو أي نشاط ضار.

تحتوي قائمتنا أيضًا على بعض أدوات غريب الأطوار لا تنسجم حقًا مع فئة معينة ولكن شعرنا أنه ينبغي إدراجها لأنها مفيدة حقًا.

أفضل أدوات أمان الشبكة

عند تقديم قائمة واسعة من الأدواتالتي تخدم أغراضًا مختلفة تمامًا ، من الصعب إدراجها في أي ترتيب. جميع الأدوات التي تمت مراجعتها هنا مختلفة تمامًا والأخرى ليست أفضل موضوعيًا من غيرها. لذلك ، لقد قررنا إدراجهم بترتيب عشوائي.

1. سجل الأحداث ومدير SolarWinds (تجربة مجانية)

إذا كنت لا تعرف بالفعل SolarWinds ، الشركةتم صنع بعض من أفضل أدوات إدارة الشبكات لسنوات. يعد مراقب أداء الشبكة أو محلل حركة مرور NetFlow الخاص به من أفضل حزم مراقبة شبكة SNMP وحزم تجميع ومحلل NetFlow التي يمكنك العثور عليها. تقوم SolarWinds أيضًا بعمل بعض الأدوات المجانية الممتازة التي تلبي الاحتياجات المحددة لمسؤولي الشبكة والنظام ، مثل حاسبة شبكة فرعية ممتازة وخادم TFTP جيد جدًا.

عندما يتعلق الأمر بأدوات أمان الشبكة ، فإن SolarWinds لديها عدد قليل من المنتجات الجيدة لك. أولا وقبل كل شيء هو مدير السجل والأحداث (LEM). أفضل وصف لهذه الأداة هو مستوى الدخولنظام المعلومات الأمنية وإدارة الأحداث (SIEM). ربما يكون أحد أكثر أنظمة SIEM للمبتدئين تنافسية في السوق. يحتوي منتج SolarWinds على كل ما يمكنك توقعه من نظام أساسي. تحتوي الأداة على ميزات ممتازة لإدارة السجلات والارتباط مع محرك تقارير مثير للإعجاب.

يفتخر SolarWinds Log و Event Manager أيضًابعض ميزات استجابة الحدث ممتازة. سوف يتفاعل نظامه في الوقت الفعلي مع أي تهديد يكتشفه. وتستند الأداة إلى السلوك بدلاً من التوقيع ، مما يجعلها رائعة للحماية من عمليات استغلال يوم الصفر والتهديدات المستقبلية غير المعروفة دون الحاجة إلى تحديث الأداة باستمرار. يتميز SolarWinds LEM بلوحة معلومات مثيرة للإعجاب والتي ربما تكون أفضل أصولها. تصميمه البسيط يعني أنك لن تواجه مشكلة في تحديد الحالات الشاذة بسرعة.

يبدأ سعر سجل الأحداث ومدير أحداث SolarWinds من 585 دولارًا. وإذا كنت تريد المحاولة قبل الشراء ، يتوفر إصدار تجريبي مجاني كامل الوظائف مدته 30 يومًا.

2. SolarWinds مدير تكوين الشبكة (تجربة مجانية)

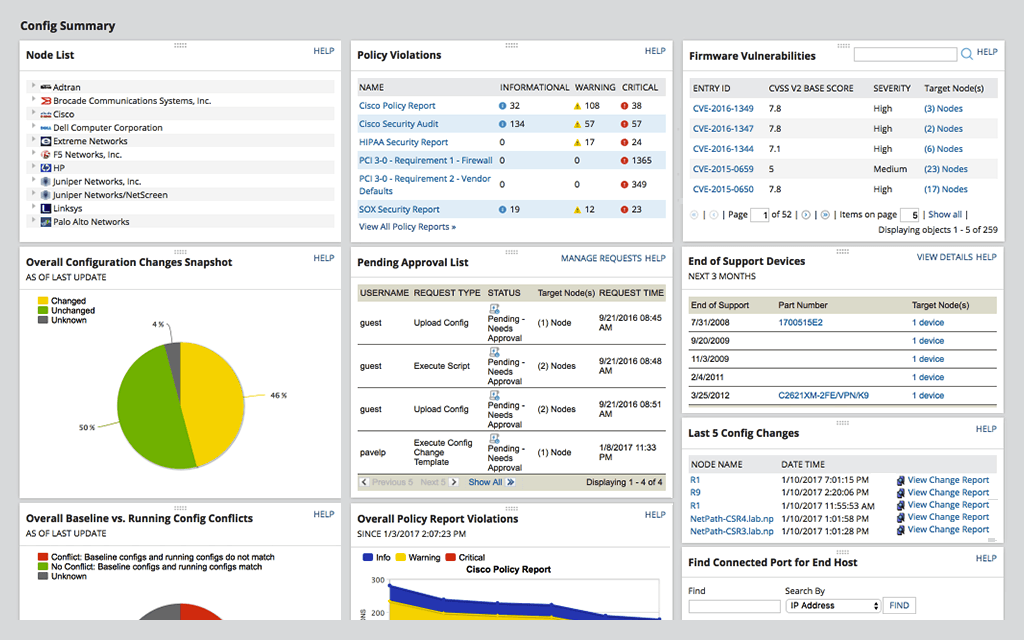

تصنع SolarWinds أيضًا بعض الأدوات الأخرى المتعلقة بأمان الشبكة. على سبيل المثال ، فإن SolarWinds مدير تكوين الشبكة سوف تسمح لك للتأكد من أن جميع المعداتالتكوينات موحدة. سيتيح لك دفع تغييرات التكوين بالجملة إلى آلاف أجهزة الشبكة. من وجهة نظر الأمان ، سيكتشف التغييرات غير المصرح بها والتي يمكن أن تكون علامة على العبث التكوين الضار.

يمكن أن تساعدك الأداة على التعافي بسرعة منفشل من خلال استعادة التكوينات السابقة. يمكنك أيضًا استخدام ميزات إدارة التغيير الخاصة به لتحديد ما تم تغييره داخل ملف التكوين وتسليط الضوء على التغييرات بسرعة. علاوة على ذلك ، ستتيح لك هذه الأداة إثبات الامتثال وتمرير عمليات التدقيق التنظيمية بفضل تقاريرها المضمنة والمتوافقة مع معايير الصناعة.

التسعير ل SolarWinds مدير تكوين الشبكة يبدأ من 895 2 دولارًا ويتغير وفقًا لعدد العقد المدارة. تتوفر تجربة مجانية كاملة الوظائف لمدة 30 يومًا.

3. SolarWinds جهاز تتبع المستخدم (تجربة مجانية)

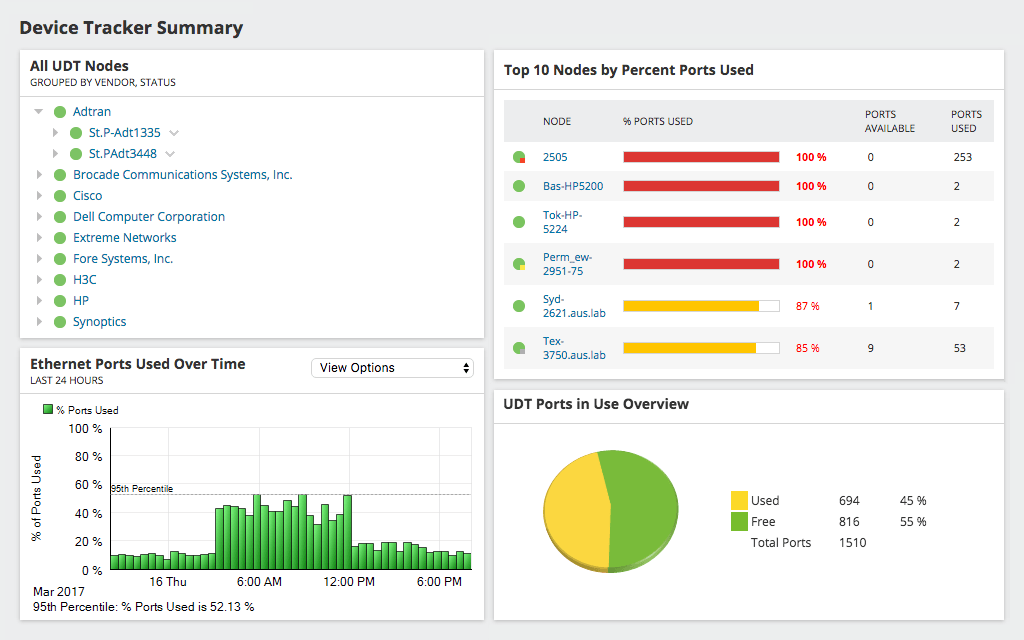

ال SolarWinds جهاز تتبع المستخدم هو أداة أمان شبكة أخرى يجب أن يكون. يمكن أن يحسن أمان تكنولوجيا المعلومات الخاصة بك عن طريق اكتشاف وتتبع المستخدمين وأجهزة نقطة النهاية. سيحدد منافذ التبديل المستخدمة وتحديد المنافذ المتاحة في شبكات محلية ظاهرية متعددة.

عندما يشتبه نشاط ضار معجهاز نقطة نهاية محدد أو مستخدم معين ، ستتيح لك الأداة تحديد موقع الجهاز أو المستخدم بسرعة. يمكن أن تستند عمليات البحث إلى أسماء المضيفين أو عناوين IP / MAC أو أسماء المستخدمين. يمكن تمديد البحث من خلال النظر في أنشطة الاتصال السابقة للجهاز أو المستخدم المشتبه به.

ال SolarWinds جهاز تتبع المستخدم بسعر يبدأ من 1 895 دولارًا ويتغير حسب عدد المنافذ المراد تتبعها. كما هو الحال مع معظم منتجات SolarWinds ، تتوفر تجربة مجانية كاملة الميزات لمدة 30 يومًا.

4. Wireshark

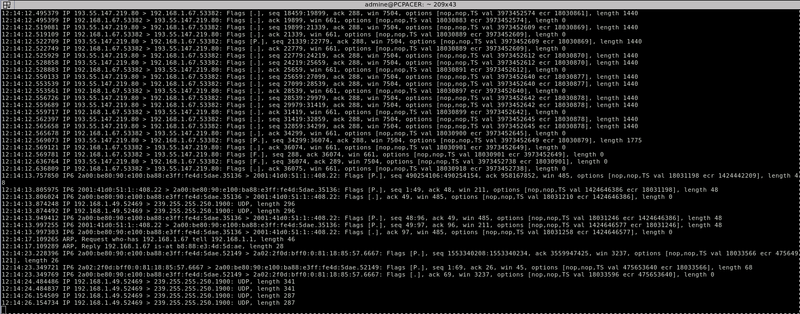

لقول ذلك إيثار ريال هو مجرد أداة أمان الشبكة هو الإجماليبخس. إنها إلى حد بعيد أفضل حزمة التقاط وتحليل يمكن أن نجدها هذه الأيام. هذه هي الأداة التي يمكنك استخدامها لإجراء تحليل متعمق لحركة مرور الشبكة. سيتيح لك التقاط حركة المرور وفك تشفير كل حزمة ، مما يوضح لك بالضبط ما تحتويه.

إيثار ريال أصبح المعيار الواقعي ومعظم الأدوات الأخرى تميل إلى تقليده. قدرات تحليل هذه الأداة قوية للغاية بحيث سيستخدمها الكثير من المسؤولين إيثار ريال لتحليل الالتقاط القيام به باستخدام أدوات أخرى. في الواقع ، هذا أمر شائع لدرجة أنه عند بدء التشغيل ، سيطالبك إما بفتح ملف التقاط موجود أو بدء التقاط حركة المرور. لكن أكبر قوة لهذه الأداة هي مرشحاتها. سوف يسمحون لك بسهولة بالتركيز بدقة على البيانات ذات الصلة.

على الرغم من منحنى التعلم الحاد (شاركت في فصل دراسي لمدة ثلاثة أيام فقط حول كيفية استخدامه) إيثار ريال يستحق التعلم. وسوف يثبت مرات لا تحصى لا تقدر بثمن. هذه أداة مجانية ومفتوحة المصدر تم نقلها إلى كل نظام تشغيل تقريبًا. يمكن تنزيله مباشرة من موقع Wireshark.

5. Nessus المهنية

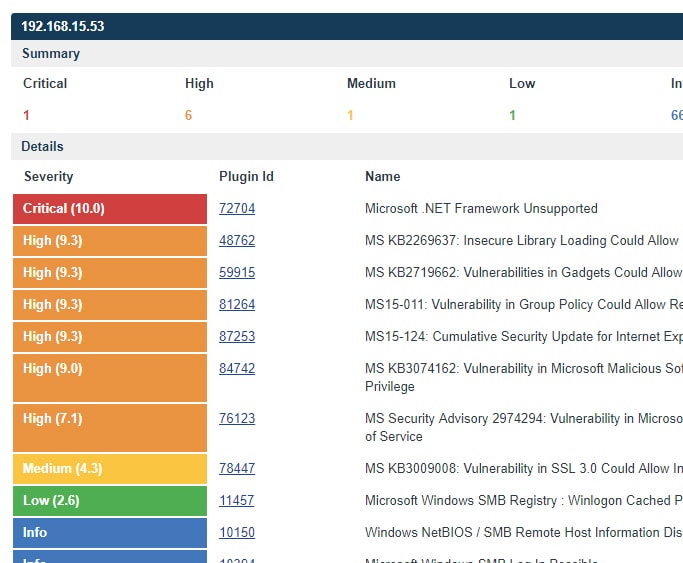

Nessus المحترفين هي واحدة من أكثر الصناعات انتشارًا على نطاق واسعحل تقييم لتحديد نقاط الضعف ومشكلات التكوين والبرامج الضارة التي يستخدمها المهاجمون للحصول على وصول غير مصرح به إلى الشبكات. يتم استخدامه من قبل الملايين من المتخصصين في الأمن السيبراني ، مما يتيح لهم رؤية من الخارج لأمن الشبكات الخاصة بهم. Nessus المحترفين كما يقدم إرشادات مهمة حول كيفية تحسين أمان الشبكة.

Nessus المحترفين لديه واحدة من أوسع تغطية لمشهد التهديدات. إنه يمتلك أحدث الذكاء وواجهة سهلة الاستخدام. تعد التحديثات السريعة أيضًا إحدى الميزات الممتازة للأداة. Nessus المحترفين يوفر حزمة فعالة وشاملة لمسح الضعف.

Nessus المحترفين يعتمد على الاشتراك وسيكلفك 2 190 دولارًا في السنة. إذا كنت تفضل تجربة المنتج قبل شراء اشتراك ، فيمكنك الحصول على نسخة تجريبية مجانية على الرغم من أنها تستغرق 7 أيام فقط.

6. الشخير

تذمر هو واحد من أشهر أنظمة الكشف عن المصادر المفتوحة (IDS). تم إنشاؤه في عام 1998 وتمتلكه Cisco System منذ عام 2013. في عام 2009 ، دخلت Snort قاعة مشاهير Info Source مفتوحة المصدر باعتبارها واحدة من "أعظم البرمجيات مفتوحة المصدر في كل العصور". هذه هي الطريقة الجيدة.

تذمر لديه ثلاثة أوضاع للعمل: الشم ، ومسجل الحزمة ، واكتشاف اختراق الشبكة. يستخدم وضع الشم لقراءة حزم الشبكة وعرضها على الشاشة. يشبه وضع مسجل الحزم ولكن يتم تسجيل الحزم على القرص. وضع كشف التسلل هو الأكثر إثارة للاهتمام. تراقب الأداة حركة مرور الشبكة وتحللها مقابل مجموعة قواعد معرفة من قبل المستخدم. يمكن بعد ذلك تنفيذ إجراءات مختلفة بناءً على التهديد الذي تم تحديده.

تذمر يمكن استخدامها للكشف عن أنواع مختلفة من التحقيقاتأو الهجمات ، بما في ذلك محاولات التعرف على بصمات الأصابع لنظام التشغيل ، وهجمات عناوين URL الدلالية ، وتجاوزات المخزن المؤقت ، وتحقيقات كتلة رسائل الخادم ، ومسح منفذ التسلل. تذمر يمكن تحميلها من موقع الويب الخاص بها.

7. TCPdump

تشبدومب هو الحزمة الشم الأصلي. تم طرحه وترقيته لأول مرة في عام 1987 ، ومنذ ذلك الحين تم الحفاظ عليه وترقيته لكنه لم يتغير بشكل أساسي ، على الأقل طريقة استخدامه. تأتي هذه الأداة مفتوحة المصدر مثبتة مسبقًا في نظام التشغيل * nix تقريبًا ، وقد أصبحت الأداة القياسية لالتقاط حزم سريعة. يستخدم مكتبة libpcap - مفتوحة المصدر أيضًا - لالتقاط الحزمة الفعلية.

بشكل افتراضي. تشبدومب يلتقط كل حركة المرور على الواجهة المحددةو "مقالب" ذلك ، وبالتالي الاسم - على الشاشة. هذا مشابه لوضع الشم لدى Snort. يمكن أيضًا تفريغ أنبوب التفريغ إلى ملف الالتقاط - يتصرف مثل وضع مسجل حزم Snort - ويتم تحليله لاحقًا باستخدام أي أداة متاحة. وغالبا ما يستخدم Wireshark لهذا الغرض.

تيcpdumpتتمثل القوة الرئيسية في إمكانية تطبيق عوامل تصفية الالتقاط وإخراج ناتجها إلى grep - وهي أداة مساعدة أخرى مشتركة لسطر أوامر Unix - لمزيد من التصفية. شخص لديه معرفة جيدة تشبدومبو grep و shell shell يمكن بسهولة التقاط حركة المرور الصحيحة بدقة لأي مهمة تصحيح.

8. كيسميت

القسمة هو كاشف الشبكة ، حزمة الشم ، ونظام كشف التسلل للشبكات المحلية اللاسلكية. ستعمل مع أي بطاقة لاسلكية تدعم وضع المراقبة الخام ويمكنها استنشاق حركة مرور 802.11a و 802.11b و 802.11g و 802.11n. يمكن تشغيل الأداة في أنظمة Linux و FreeBSD و NetBSD و OpenBSD و OS X. لسوء الحظ ، هناك دعم محدود للغاية لنظام التشغيل Windows بشكل أساسي لأن محول شبكة لاسلكية واحد فقط لنظام Windows يدعم وضع المراقبة.

تم إصدار هذا البرنامج المجاني تحت Gnu GPLرخصة. يختلف عن أجهزة الكشف عن الشبكات اللاسلكية الأخرى من حيث أنه يعمل بشكل سلبي. يمكن للبرنامج اكتشاف وجود كل من نقاط الوصول اللاسلكية والعملاء دون إرسال أي حزمة loggable. وسوف تربطهم أيضًا ببعضهم البعض. علاوة على ذلك، القسمة هي أداة المراقبة اللاسلكية مفتوحة المصدر الأكثر استخدامًا.

القسمة يتضمن أيضًا ميزات اكتشاف التسلل اللاسلكية الأساسية ويمكنه اكتشاف برامج الاستنشاق اللاسلكية النشطة بالإضافة إلى عدد من هجمات الشبكات اللاسلكية.

9 نيكتو

Nikto هو ماسح خادم الويب مفتوح المصدر. ستقوم بإجراء مجموعة شاملة من الاختبارات ضد خوادم الويب ، واختبار عناصر متعددة بما في ذلك أكثر من 6700 ملفًا وبرنامجًا يحتمل أن تكون خطرة. ستقوم الأداة بالبحث عن الإصدارات القديمة لأكثر من 1250 خادمًا وتحديد المشكلات الخاصة بالإصدار على أكثر من 270 خادمًا. يمكنه أيضًا التحقق من عناصر تكوين الخادم مثل وجود عدة ملفات فهرس وخيارات خادم HTTP ، وسيحاول تحديد خوادم الويب المثبتة والبرامج.

Nikto تم تصميم للسرعة بدلا من الشبح. سيختبر خادم الويب في أسرع وقت ممكن ولكن مروره سيظهر في ملفات السجل وسيتم اكتشافه بواسطة أنظمة كشف التسلل والوقاية منه.

Nikto تم إصداره بموجب ترخيص GNU GPL ويمكن تنزيله مجانًا من موقع GitHub.

10. OpenVAS

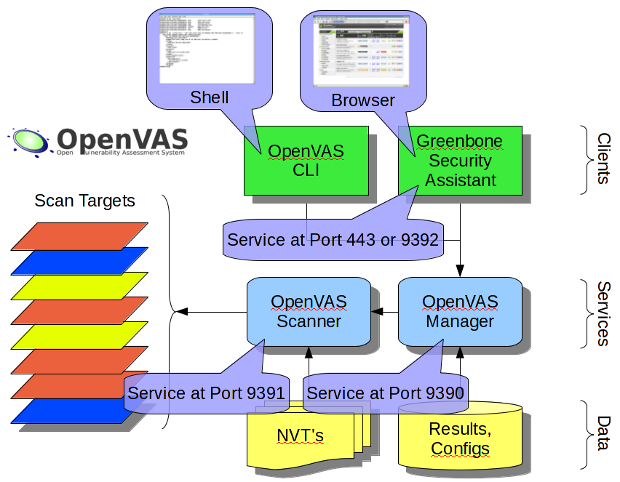

نظام تقييم الضعف المفتوح ، أو OpenVAS، هو مجموعة الأدوات التي تقدم شاملةمسح الضعف. إطاره الأساسي هو جزء من حل Greenbone Networks لإدارة المخاطر. إنه مجاني تمامًا ومعظم مكوناته مفتوحة المصدر على الرغم من وجود عدد قليل من الملكية. يحتوي المنتج على أكثر من خمسين ألف اختبار لضعف الشبكة يتم تحديثها بشكل منتظم.

هناك مكونان رئيسيان لبرنامج OpenVAS. أولاً ، هناك الماسح الضوئي الذي يتولى إجراء المسح الفعلي لأجهزة الكمبيوتر المستهدفة. المكون الآخر هو المدير. يتحكم في الماسح الضوئي ، ويدمج النتائج ، ويخزنها في قاعدة بيانات SQL مركزية. يتم تخزين معلمات تكوين الأداة في قاعدة البيانات هذه أيضًا. يسمى مكون إضافي قاعدة بيانات اختبارات ثغرة الشبكة. يمكن تحديثه إما من خلال رسوم Greenborne Community Feed أو من Greenborne Security Feed. هذا الأخير هو خادم اشتراك مدفوع بينما تكون خلاصة المجتمع مجانية.

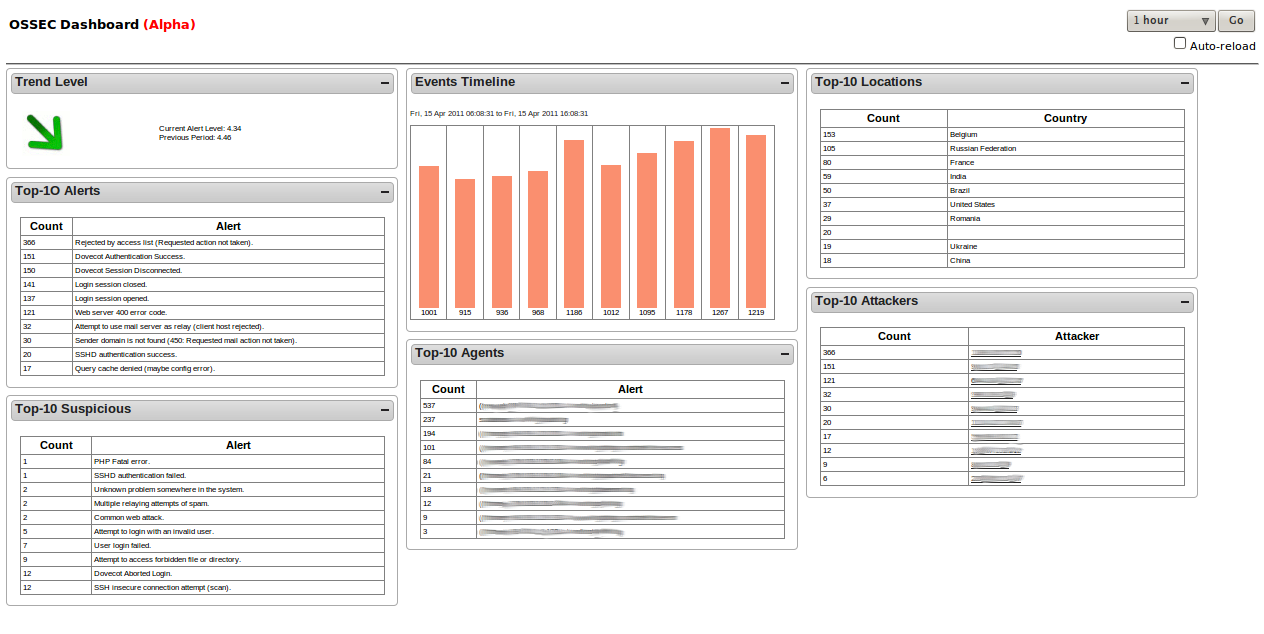

11. OSSEC

OSSEC، والتي تمثل المصدر المفتوح للأمن ،نظام كشف التسلل القائم على المضيف. على عكس IDS المستندة إلى الشبكة ، يعمل هذا الجهاز مباشرة على الأجهزة المضيفة التي يحميها. المنتج مملوك لشركة Trend Micro ، وهو اسم موثوق به في أمن تكنولوجيا المعلومات.

التركيز الأساسي للأداة هو السجل والتكوينالملفات على * لا شىء المضيفين. في نظام Windows ، يقوم بمراقبة السجل لإجراء تعديلات غير مصرح بها والأنشطة المشبوهة. كلما تم اكتشاف شيء غريب ، يتم تنبيهك بسرعة إما من خلال وحدة التحكم في الأداة أو عن طريق البريد الإلكتروني.

العيب الرئيسي لل OSSEC- أو أي معرفات تستند إلى المضيف - يجب أن تكونمثبتة على كل جهاز كمبيوتر تريد حمايته. لحسن الحظ ، سيقوم هذا البرنامج بدمج المعلومات من كل كمبيوتر محمي في وحدة تحكم مركزية ، مما يجعل إدارته أسهل بكثير. OSSEC يعمل فقط على * لا شىء. ومع ذلك ، يتوفر وكيل لحماية مضيفي Windows.

OSSEC يتم توزيعه أيضًا بموجب ترخيص GNU GPL ويمكن تنزيله من موقع الويب الخاص به.

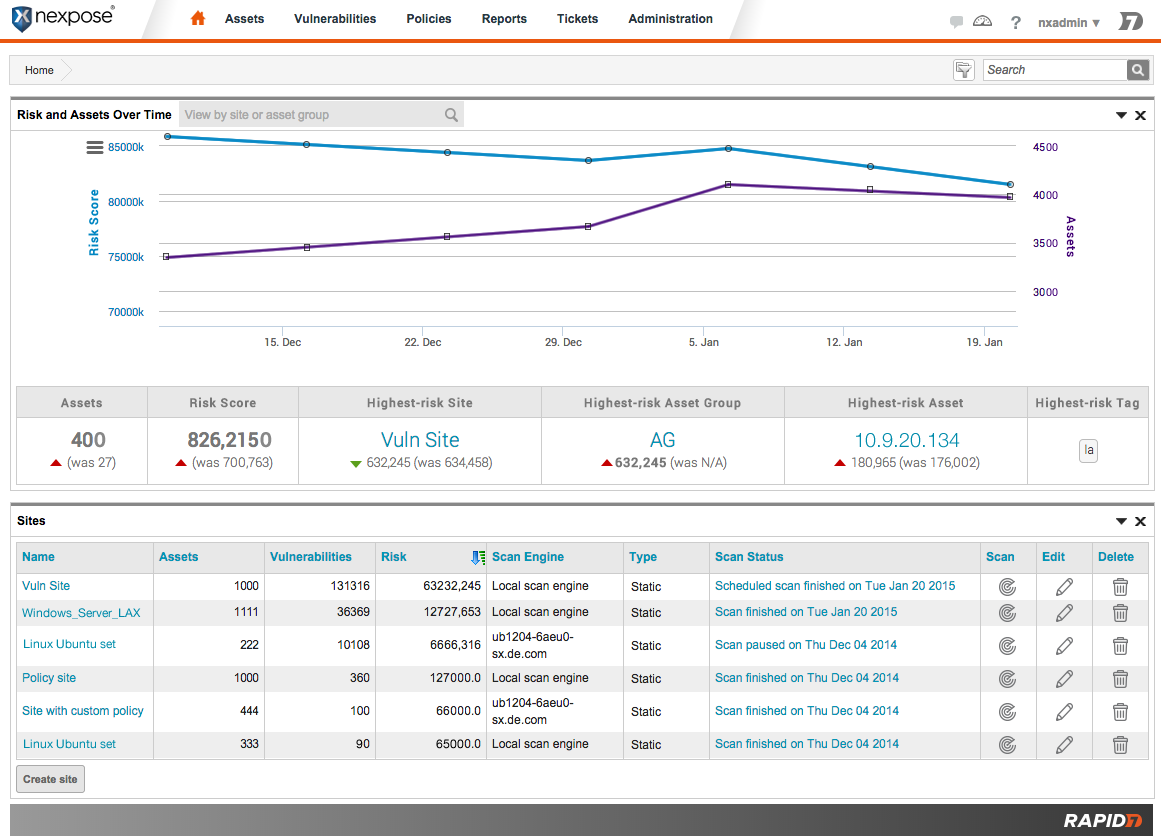

12. تعريض

Nexpose from Rapid7 هو آخر تصنيف أعلىأداة إدارة الضعف. هذا هو الماسح الضوئي الضعف الذي يدعم دورة حياة إدارة الضعف كاملة. سوف يتعامل مع الاكتشاف والكشف والتحقق وتصنيف المخاطر وتحليل التأثير والإبلاغ والتخفيف. يتم التعامل مع تفاعل المستخدم من خلال واجهة على شبكة الإنترنت.

ميزة الحكمة ، وهذا هو منتج كامل للغاية. بعض ميزاته الأكثر إثارة للاهتمام تشمل المسح الظاهري لبرنامج VMware NSX والاكتشاف الديناميكي لـ Amazon AWS. سيقوم المنتج بمسح معظم البيئات ويمكنه زيادة عدد غير محدود من عناوين IP. أضف إلى ذلك خيارات النشر السريع ولديك منتج رابح.

المنتج متاح في مجتمع حرطبعة مع مجموعة ميزة مخفضة. هناك أيضًا إصدارات تجارية تبدأ بسعر 2000 دولار لكل مستخدم في السنة. للتنزيل ومزيد من المعلومات ، تفضل بزيارة صفحة Nexpose الرئيسية.

13. GFI LanGuard

GFI Languard يدعي أنه "الحل النهائي لأمن تكنولوجيا المعلوماتللأعمال التجارية". هذه أداة يمكن أن تساعدك في فحص الشبكات بحثًا عن الثغرات وأتمتة الترقيع وتحقيق التوافق. لا يدعم البرنامج فقط أنظمة تشغيل سطح المكتب والخادم ولكن أيضًا Android أو iOS. ينفذ GFI Languard ستين ألف اختبار ضعف ويضمن تحديث أجهزتك بأحدث التصحيحات والتحديثات.

GFI Languardلوحة معلومات التقارير سهلة الاستخداموكذلك إدارة تحديث تعريف الفيروسات الخاصة به والتي تعمل مع جميع بائعي برامج مكافحة الفيروسات الرئيسية. هذه الأداة لن تعمل فقط على تصحيح أنظمة التشغيل ولكن أيضًا متصفحات الويب والعديد من تطبيقات الطرف الثالث. كما أن لديها محرك تقارير الويب قوية جدا وقابلية كبيرة للتطوير. ستقوم GFI Languard بتقييم نقاط الضعف في أجهزة الكمبيوتر ولكن أيضًا في مجموعة واسعة من الأجهزة المتصلة بالشبكة مثل المحولات وأجهزة التوجيه ونقاط الوصول والطابعات.

هيكل التسعير ل GFI Languard معقد جدا. البرنامج قائم على الاشتراك ويجب تجديده سنويًا. بالنسبة للمستخدمين الذين يفضلون تجربة الأداة قبل شرائها ، تتوفر نسخة تجريبية مجانية.

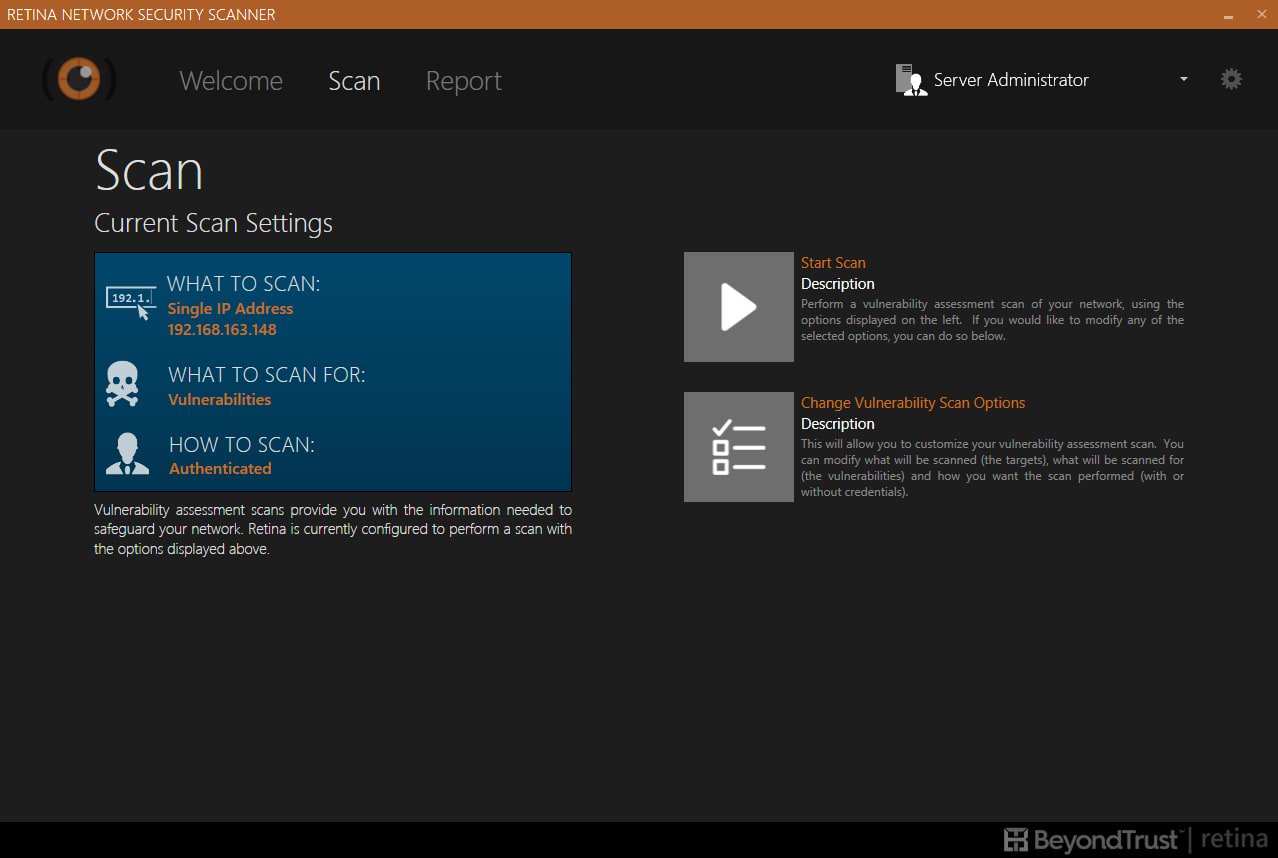

14. شبكية العين

ال شبكية العين شبكة الأمن الماسح الضوئي من AboveTrust هي واحدة من أشهرهاماسحات الضعف. هذا منتج متكامل الميزات يمكن استخدامه لإجراء تقييم للبقع المفقودة ، ونقاط الضعف في اليوم صفر ، والتكوين غير الآمن ، وغيرها من الثغرات الأمنية. تفتخر الأداة بواجهة مستخدم بديهية. علاوة على ذلك. تعمل ملفات تعريف المستخدمين المطابقة لمختلف وظائف الوظيفة على تبسيط تشغيل النظام.

ال شبكية العين الماسح الضوئي يستخدم قاعدة بيانات واسعة من الشبكةنقاط الضعف ، مشاكل التكوين ، والبقع المفقودة. يتم تحديث قاعدة البيانات تلقائيًا وتغطي مجموعة واسعة من أنظمة التشغيل والأجهزة والتطبيقات والبيئات الافتراضية. يتضمن المنتج الكامل لبيئات VMware المنتج المسح الضوئي للصور الافتراضية عبر الإنترنت وغير متصل ، ومسح التطبيقات الافتراضية ، والتكامل مع vCenter.

ال شبكية العين يتوفر الماسح الضوئي فقط كإشتراك بتكلفة 870 1 دولارًا سنويًا لعدد عناوين IP غير محدود. يمكن أيضًا الحصول على نسخة تجريبية مجانية مدتها 30 يومًا.

تعليقات