لا أريد أن أبدو بجنون العظمة ، رغم أننيربما تفعل ، ولكن الإجرام الإلكتروني موجود في كل مكان. يمكن أن تصبح كل مؤسسة هدفًا للمتسللين الذين يحاولون الوصول إلى بياناتهم. لذلك ، من الضروري أن نراقب الأمور ونتأكد من أننا لا نقع ضحية لهؤلاء الأفراد ذوي النوايا الحسنة. أول خط للدفاع هو نظام كشف التسلل. استنادا المضيف تقوم الأنظمة بتطبيق اكتشافها على مستوى المضيف وستكتشف عادةً معظم محاولات الاختراق بسرعة وتعلمك على الفور حتى تتمكن من معالجة الموقف. مع الكثير من اكتشاف التسلل القائم على المضيفالأنظمة المتاحة ، يمكن أن يبدو اختيار الأفضل لموقفك تحديًا. لمساعدتك في الرؤية بوضوح ، قمنا بتجميع قائمة ببعض أفضل أنظمة الكشف عن التطفل المستند إلى المضيف.

قبل أن نكشف عن أفضل الأدوات ، سنتحركلفترة وجيزة وإلقاء نظرة على أنواع مختلفة من أنظمة كشف التسلل. بعضها قائم على المضيف بينما البعض الآخر يعتمد على الشبكة. سنشرح الاختلافات. سنناقش بعد ذلك طرق الكشف عن الاختراق المختلفة. تحتوي بعض الأدوات على نهج يستند إلى التوقيع بينما يبحث الآخرون عن سلوك مشبوه. أفضل منها استخدام مزيج من الاثنين معا. قبل المتابعة ، سنشرح الاختلافات بين أنظمة كشف التسلل ومنع الاختراق حيث أنه من المهم أن نفهم ما الذي ننظر إليه. سنكون جاهزين بعد ذلك لجوهر هذا المنشور ، وهو أفضل أنظمة الكشف عن التطفل المستند إلى المضيف.

نوعان من أنظمة كشف التسلل

هناك أساسا نوعان من التطفلأنظمة الكشف. على الرغم من أن هدفهم متطابق ، فقد يؤدي اكتشاف أي محاولة اقتحام أو نشاط مشبوه بسرعة إلى محاولة اقتحام ، إلا أنهم يختلفون في الموقع الذي يتم فيه تنفيذ هذا الكشف. هذا مفهوم يُشار إليه غالبًا كنقطة إنفاذ. كل نوع له مزايا وعيوب ، وبصفة عامة ، لا يوجد توافق في الآراء بشأن أي واحد هو الأفضل. في الواقع ، ربما يكون الحل الأفضل - أو الحل الأكثر أمانًا - هو الحل الذي يجمع بين كليهما.

نظم كشف التسلل المضيف (HIDS)

النوع الأول من نظام كشف التسللواحد يهمنا اليوم ، ويعمل على مستوى المضيف. كنت قد خمنت هذا من اسمها. يتحقق HIDS ، على سبيل المثال ، من ملفات السجل والمجلات المختلفة بحثًا عن علامات على نشاط مشبوه. هناك طريقة أخرى يكتشفون بها محاولات التسلل وهي التحقق من ملفات التكوين المهمة للتغييرات غير المصرح بها. يمكنهم أيضًا فحص ملفات التكوين نفسها لأنماط اقتحام محددة محددة. على سبيل المثال ، قد يكون من المعروف أن طريقة اقتحام معينة تعمل عن طريق إضافة معلمة معينة إلى ملف تكوين محدد. ومن شأن نظام جيد للكشف عن التطفل القائم على المضيف التقاط ذلك.

معظم الوقت يتم تثبيت HIDS مباشرة علىالأجهزة التي تهدف إلى حمايتها. سوف تحتاج إلى تثبيتها على جميع أجهزة الكمبيوتر الخاصة بك. سيتطلب الآخرون فقط تثبيت وكيل محلي. البعض حتى يفعل كل عملهم عن بعد. بغض النظر عن كيفية عملها ، تحتوي HIDS الجيدة على وحدة تحكم مركزية حيث يمكنك التحكم في التطبيق وعرض نتائجها.

أنظمة كشف التسلل عبر الشبكة (NIDS)

نوع آخر من نظام كشف التسلل يسمىتعمل أنظمة الكشف عن التسلل عبر الشبكة (NIDS) على حدود الشبكة لفرض الكشف. يستخدمون طرقًا مماثلة لأنظمة اكتشاف التسلل مثل اكتشاف الأنشطة المشبوهة والبحث عن أنماط التسلل المعروفة. ولكن بدلاً من النظر إلى السجلات وملفات التكوين ، يشاهدون حركة مرور الشبكة ويفحصون كل طلبات الاتصال. تستغل بعض أساليب التسلل الثغرات الأمنية المعروفة عن طريق إرسال حزم مشوهة عن قصد إلى المضيفين ، مما يجعلها تتفاعل بطريقة معينة تتيح انتهاكها. ومن شأن نظام كشف التسلل في الشبكة أن يكتشف بسهولة هذا النوع من المحاولات.

يجادل البعض بأن NIDS أفضل من HIDS لأنهااكتشاف الهجمات حتى قبل أن تصل إلى أنظمتك. يفضل البعض منهم لأنهم لا يحتاجون إلى تثبيت أي شيء على كل مضيف لحمايتهم بشكل فعال. من ناحية أخرى ، فهي توفر القليل من الحماية ضد الهجمات الداخلية والتي للأسف ليست شائعة على الإطلاق. لكي يتم اكتشافها ، يجب أن يستخدم المهاجم مسارًا يمر عبر NIDS. لهذه الأسباب ، ربما تأتي أفضل حماية من استخدام مزيج من كلا النوعين من الأدوات.

طرق كشف التسلل

تماما مثل هناك نوعان من التسللأدوات الكشف ، هناك أساسا طريقتين مختلفتين تستخدم للكشف عن محاولات التسلل. يمكن أن يكون الكشف قائمًا على التوقيع أو قد يكون مستندًا إلى الشذوذ. يعمل كشف التسلل المستند إلى التوقيع من خلال تحليل البيانات الخاصة بأنماط محددة ترتبط بمحاولات التسلل. هذا مشابه لأنظمة الحماية من الفيروسات التقليدية التي تعتمد على تعريفات الفيروسات. وبالمثل ، يعتمد كشف التسلل المستند إلى التوقيع على تواقيع أو أنماط التسلل. يقارنون البيانات بتوقيعات الاقتحام لتحديد المحاولات. العيب الرئيسي هو أنها لا تعمل حتى يتم تحميل التواقيع المناسبة في البرنامج. لسوء الحظ ، لا يحدث هذا عادة إلا بعد مهاجمة عدد معين من الأجهزة ، وكان لدى ناشري تواقيع الاختراق الوقت لنشر حزم تحديثات جديدة. بعض الموردين يتسمون بالسرعة ، بينما قد يتفاعل الآخرون بعد أيام فقط.

كشف التسلل القائم على الشذوذ ، والآخرالأسلوب ، يوفر حماية أفضل ضد هجمات اليوم صفر ، تلك التي تحدث قبل أي برنامج كشف التسلل لديه فرصة للحصول على ملف التوقيع المناسب. تبحث هذه الأنظمة عن الحالات الشاذة بدلاً من محاولة التعرف على أنماط الاختراق المعروفة. على سبيل المثال ، يمكن تشغيلها إذا حاول شخص ما الوصول إلى نظام باستخدام كلمة مرور خاطئة عدة مرات متتالية ، وهي علامة شائعة على هجوم القوة الوحشية. يمكن بسرعة اكتشاف أي سلوك مشبوه. كل طريقة الكشف لها مزاياها وعيوبها. كما هو الحال مع أنواع الأدوات ، فإن أفضل الأدوات هي تلك التي تستخدم مزيجًا من تحليل التوقيع والسلوك للحصول على أفضل حماية.

كشف مقابل الوقاية - تمييز مهم

نحن نناقش أنظمة كشف التسلللكن الكثير منكم ربما سمع عن أنظمة منع الاختراق. هل المفهومين متطابقان؟ الجواب السهل هو أن كلا النوعين من الأداة يخدمان غرضًا مختلفًا. هناك ، مع ذلك ، بعض التداخل بينهما. كما يوحي اسمه ، يكتشف نظام كشف التسلل محاولات التسلل والأنشطة المشبوهة. عندما يكتشف شيئًا ما ، فإنه عادةً ما يطلق بعض أشكال التنبيه أو الإخطار. يجب على المسؤولين بعد ذلك اتخاذ الخطوات اللازمة لإيقاف أو منع محاولة التسلل.

تصنع أنظمة منع التسلل (IPS) إلىوقف التدخلات من الحدوث تماما. يتضمن IPS النشط مكونًا للكشف يؤدي تلقائيًا إلى اتخاذ بعض الإجراءات العلاجية عند اكتشاف محاولة اقتحام. منع الاختراق يمكن أن يكون أيضا غير فعال يمكن استخدام المصطلح للإشارة إلى أي شيء يتم القيام به أو وضعه في مكانه كوسيلة لمنع الاختراقات. على سبيل المثال ، يمكن اعتبار تصلب كلمة المرور كإجراء لمنع الاختراق.

أفضل أدوات كشف التسلل المضيف

لقد بحثنا في السوق عن أفضل خدمة مضيفةأنظمة كشف التسلل. ما لدينا من أجلك هو مزيج من HIDS الحقيقي والبرامج الأخرى التي ، على الرغم من أنها لا تطلق على نفسها أنظمة الكشف عن التسلل ، لديها مكون لاكتشاف التسلل أو يمكن استخدامها للكشف عن محاولات التسلل. دعنا نراجع أفضل خياراتنا ونلقي نظرة على أفضل ميزاتها.

1. SolarWinds سجل & مدير الأحداث (تجربة مجانية)

دخولنا الأول هو من SolarWinds ، وهو الاسم الشائعفي مجال أدوات إدارة الشبكة. تعمل الشركة منذ حوالي 20 عامًا وقد أتت بنا ببعض أفضل أدوات إدارة الشبكات والأنظمة. كما أنها معروفة بأدواتها المجانية العديدة التي تلبي بعض الاحتياجات المحددة لمسؤولي الشبكات. مثالان رائعان على هذه الأدوات المجانية هما خادم Kiwi Syslog و Advanced Subnet Calculator.

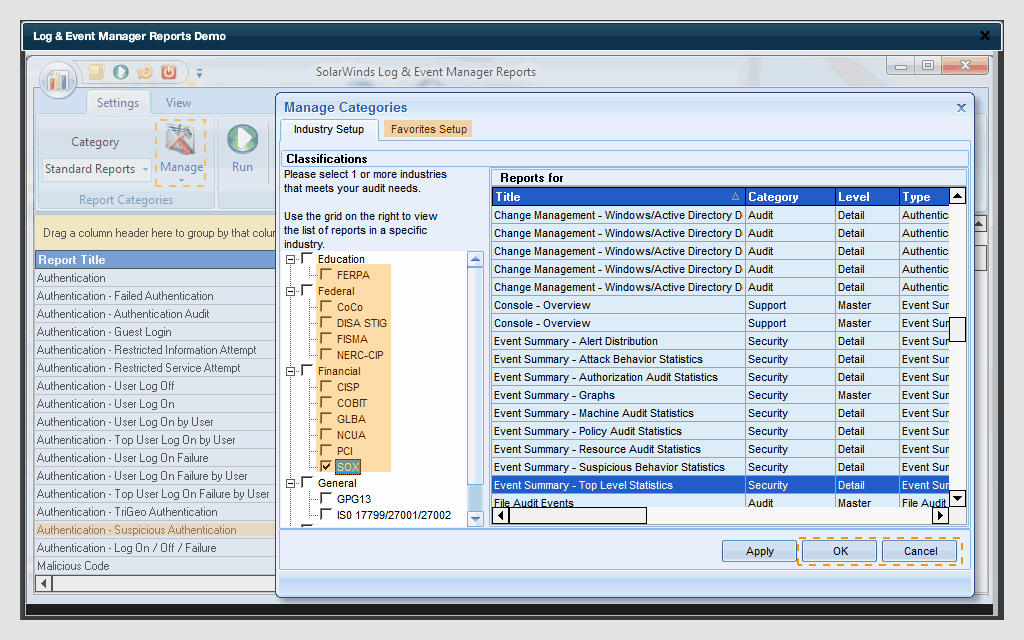

لا تدع SolarWinds سجل & مدير الأحداثاسم يخدعك. إنه أكثر بكثير من مجرد نظام إدارة سجلات والأحداث. وضعت العديد من الميزات المتقدمة لهذا المنتج في نطاق إدارة المعلومات الأمنية وإدارة الأحداث (SIEM). تؤهله ميزات أخرى كنظام كشف التسلل وحتى ، إلى حد ما ، كنظام لمنع التسلل. تتميز هذه الأداة بعلاقة حدث في الوقت الفعلي ومعالجة في الوقت الفعلي ، على سبيل المثال.

- تجربة مجانية: SolarWinds سجل & مدير الأحداث

- رابط التحميل الرسمي: https://www.solarwinds.com/log-event-manager-software/registration

ال SolarWinds سجل & مدير الأحداث ميزات الكشف الفوري عن المشبوهةالنشاط (وظيفة تشبه IDS) والاستجابات الآلية (وظيفة تشبه IPS). يمكن أيضًا إجراء التحقيق في الأحداث الأمنية والطب الشرعي لأغراض التخفيف والامتثال. بفضل إعداد التقارير التي أثبتت جدواها في المراجعة ، يمكن أيضًا استخدام الأداة لإثبات التوافق مع HIPAA و PCI-DSS و SOX ، من بين أمور أخرى. تحتوي الأداة أيضًا على مراقبة تكامل الملفات ومراقبة جهاز USB ، مما يجعلها نظامًا أمنيًا متكاملًا أكثر بكثير من مجرد نظام لإدارة الأحداث والسجلات.

التسعير ل SolarWinds سجل & مدير الأحداث يبدأ من 4585 دولارًا لما يصل إلى 30 نقطة مراقبة. يمكن شراء تراخيص تصل إلى 2500 عقد مما يجعل المنتج قابلاً للتطوير بدرجة كبيرة. إذا كنت تريد أن تأخذ المنتج لإجراء اختبار وترى بنفسك ما إذا كان مناسبًا لك ، فستتوفر نسخة تجريبية مجانية مدتها 30 يومًا كاملة المواصفات.

2. OSSEC

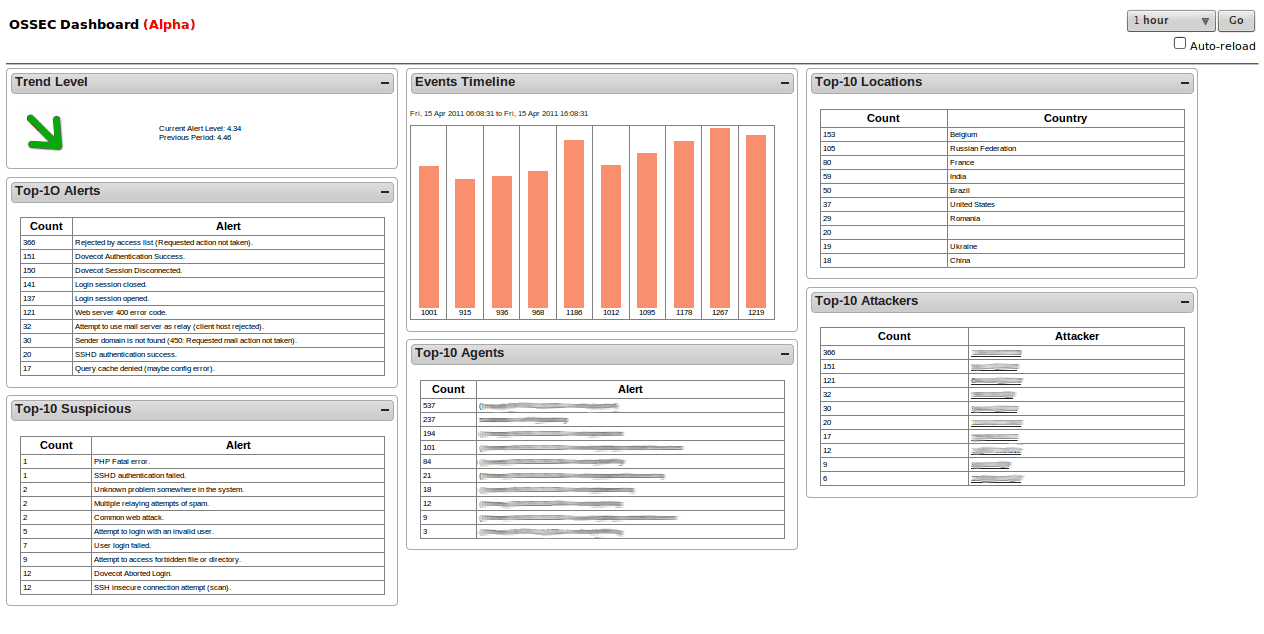

المصدر المفتوح الأمنأو OSSEC، هو إلى حد بعيد الرائدة المصدر المفتوح القائم على المضيفنظام كشف التسلل. هذا المنتج مملوك لشركة تريند مايكرو ، أحد الأسماء الرائدة في مجال أمن تكنولوجيا المعلومات وصانع واحدة من أفضل مجموعات الحماية من الفيروسات. عند تثبيته على أنظمة التشغيل المشابهة لـ Unix ، يركز البرنامج في المقام الأول على ملفات السجل والتكوين. يخلق اختباريًا للملفات المهمة ويقوم بالتحقق من صحتها بشكل دوري ، لتنبيهك كلما حدث شيء غريب. سيقوم أيضًا بمراقبة وتنبيه أي محاولة غير طبيعية للوصول إلى الجذر. في مضيفات Windows ، يراقب النظام أيضًا تعديلات التسجيل غير المصرح بها والتي قد تكون علامة واضحة على نشاط ضار.

بحكم كونه نظام كشف التسلل القائم على المضيف ، OSSEC يحتاج إلى تثبيت على كل كمبيوتر تريد حمايته. ومع ذلك ، فإن وحدة التحكم المركزية تقوم بدمج المعلومات من كل كمبيوتر محمي لإدارة أسهل. بينما ال OSSEC تعمل وحدة التحكم فقط على أنظمة تشغيل Unix-Like ،وكيل متاح لحماية المضيفين ويندوز. سيؤدي أي كشف إلى تنبيه سيتم عرضه على وحدة التحكم المركزية بينما سيتم أيضًا إرسال الإشعارات عبر البريد الإلكتروني.

3. سامهاين

سامهاين هو آخر تطفل المضيفة الحرة المعروفةنظام الكشف. ميزاته الرئيسية ، من وجهة نظر IDS ، هي فحص سلامة الملف ومراقبة / تحليل ملف السجل. يفعل أكثر من ذلك ، رغم ذلك. سيقوم المنتج بإجراء الكشف عن الجذور الخفية ومراقبة المنفذ والكشف عن الملفات التنفيذية SUID المارقة والعمليات الخفية. تم تصميم الأداة لمراقبة العديد من المضيفين الذين يقومون بتشغيل أنظمة تشغيل مختلفة مع توفير التسجيل المركزي والصيانة. ومع ذلك، سامهاين ويمكن أيضا أن تستخدم كتطبيق قائم بذاته علىكمبيوتر واحد. يتم تشغيل البرنامج بشكل أساسي على أنظمة POSIX مثل Unix أو Linux أو OS X. كما يمكن تشغيله على Windows تحت Cygwin ، وهي حزمة تسمح بتشغيل تطبيقات POSIX على Windows ، على الرغم من أنه تم اختبار وكيل المراقبة فقط في هذا التكوين.

واحد من سامهاينالميزة الفريدة هي وضع التخفي الذييسمح لها بالعمل دون أن يتم اكتشافها بواسطة المهاجمين المحتملين من المعروف أن المتسللين يقتلون بسرعة عمليات الكشف التي يتعرفون عليها بمجرد دخولهم النظام قبل أن يتم الكشف عنه ، مما يسمح لهم بالمرور دون أن يلاحظوا أحد. سامهاين يستخدم تقنيات إخفاء المعلومات لإخفاء عملياته عن الآخرين. كما أنه يحمي ملفات السجل المركزي والنسخ الاحتياطية التكوين مع مفتاح PGP لمنع العبث.

4. Fail2Ban

Fail2Ban هو اقتحام المضيف الحر والمفتوح المصدرنظام الكشف الذي يتميز أيضًا ببعض قدرات منع الاختراق. تراقب أداة البرنامج ملفات السجل للأنشطة والأحداث المشبوهة ، مثل محاولات تسجيل الدخول الفاشلة ، واستغلال البحث ، وما إلى ذلك. الإجراء الافتراضي للأداة ، كلما اكتشفت شيئًا مريبًا ، هو تحديث قواعد جدار الحماية المحلي تلقائيًا لحظر عنوان IP المصدر الخاص بـ سلوك ضار. في الواقع ، هذا ليس منعًا حقيقيًا للتسلل ، بل هو نظام لكشف التسلل مع ميزات الإصلاح التلقائي. ما وصفناه للتو هو الإجراء الافتراضي للأداة ، ولكن يمكن أيضًا تكوين أي إجراء تعسفي آخر - مثل إرسال إشعارات البريد الإلكتروني - مما يجعله يتصرف كنظام اكتشاف اقتحام "تقليدي".

Fail2Ban وتقدم مع مختلف مرشحات بنيت مسبقا لبعض الخدمات الأكثر شيوعًا مثل Apache و SSH و FTP و Postfix وغيرها الكثير. المنع ، كما أوضحنا ، يتم عن طريق تعديل جداول جدار الحماية للمضيف. يمكن أن تعمل الأداة مع Netfilter أو IPtables أو جدول hosts.deny الخاص بـ TCP Wrapper. يمكن أن يرتبط كل مرشح بواحد أو أكثر من الإجراءات.

5. AIDE

ال بيئة كشف التسلل المتقدمةأو AIDE، هو نظام مجاني آخر لكشف التسلل للمضيفهذا واحد يركز أساسا على الكشف عن الجذور الخفية ومقارنة توقيع الملف. عند تثبيته في البداية ، ستقوم الأداة بتجميع نوع من قاعدة بيانات لبيانات المسؤول من ملفات تكوين النظام. يمكن بعد ذلك استخدام قاعدة البيانات هذه كقاعدة أساسية يمكن مقارنة أي تغيير بها واسترجاعها في النهاية إذا لزم الأمر.

AIDE يستفيد من كل من التوقيع ومخططات الكشف القائم على الشذوذ. هذه أداة يتم تشغيلها عند الطلب ولا يتم جدولتها أو تشغيلها بشكل مستمر. في الواقع ، هذا هو العيب الرئيسي للمنتج. ومع ذلك ، نظرًا لأنها أداة سطر أوامر وليست قائمة على واجهة المستخدم الرسومية ، يمكن إنشاء وظيفة cron لتشغيلها على فترات منتظمة. إذا اخترت تشغيل الأداة بشكل متكرر - مثل مرة واحدة كل دقيقة - فستحصل على بيانات في الوقت الفعلي تقريبًا وسيكون لديك وقت للرد قبل أن تذهب أي محاولة اقتحام إلى أبعد الحدود وتسببت في أضرار جسيمة.

في الصميم، AIDE هو مجرد أداة مقارنة البيانات ولكن مع المساعدةمن بعض البرامج النصية الخارجية المجدولة ، يمكن أن تتحول إلى HIDS حقيقية. ضع في اعتبارك أن هذه أداة محلية بشكل أساسي. لا يوجد لديه إدارة مركزية ولا واجهة المستخدم الرسومية الهوى.

6. ساجان

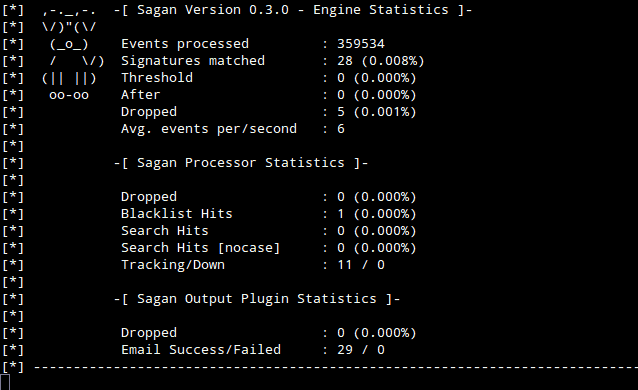

آخر في قائمتنا هو ساجان، وهو في الواقع أكثر من نظام تحليل السجلمن معرفات حقيقية. ومع ذلك ، فإنه يحتوي على بعض الميزات المشابهة لـ IDS وهذا هو السبب في أنه يستحق مكانًا في قائمتنا. تراقب الأداة محليًا ملفات السجل الخاصة بالنظام حيث تم تثبيتها ولكن يمكنها أيضًا التفاعل مع الأدوات الأخرى. يمكن ، على سبيل المثال ، تحليل سجلات Snort ، وإضافة وظائف NIDS الخاصة بـ Snort بشكل فعال إلى HIDS. لن يتفاعل مع Snort فقط. ساجان يمكن أن تتفاعل مع Suricata كذلك وهو متوافق مع العديد من أدوات بناء القواعد مثل Oinkmaster أو Pulled Pork.

ساجان لديها أيضا قدرات تنفيذ البرنامج النصي الذي يمكناجعله نظامًا لمنع الاختراق ، شريطة أن تقوم بتطوير بعض البرامج النصية للعلاج. على الرغم من أنه من غير المحتمل استخدام هذه الأداة كدفاع وحيد ضد التطفل ، إلا أنها يمكن أن تكون مكونًا رائعًا لنظام يمكنه دمج العديد من الأدوات عن طريق ربط الأحداث من مصادر مختلفة.

تعليقات