كما تزداد الشبكات وتعتمد الشركات أكثر فأكثر عليها في عملياتها اليومية ، وبالتالي تعد مراقبة الشبكة أكثر أهمية من أي وقت مضى. يمكن أن يكون لانقطاعات الشبكة والتباطؤ تأثير كبير على المنظمات. لذلك يجب على مسؤولي الشبكات استخدام الأدوات المناسبة لمراقبة الشبكات واستكشاف المشكلات التي يعثرون عليها. من بين جميع الأدوات المتاحة ، والعديد منهاصدر في نموذج مفتوح المصدر وعموما يمكن الحصول عليها مجانا. اليوم ، نلقي نظرة على بعض من أفضل أدوات مراقبة الشبكة مفتوحة المصدر.

سنبدأ مناقشتنا بالحديث عنتحتاج إلى أدوات مراقبة الشبكة وأنواع مختلفة من الأدوات المتاحة. سنرى كيف تعمل أجهزة مراقبة استخدام النطاق الترددي وأنظمة تحليل الشبكات ومتشمم الحزم وكيف يمكن استخدامها لمصلحتنا. بعد ذلك ، سنراجع أفضل الأدوات مفتوحة المصدر في كل فئة من الفئات الثلاث.

حول أدوات مراقبة الشبكة

تشبه حركة مرور الشبكة حركة المرور على الطرق. تمامًا كما يمكن اعتبار دوائر الشبكة طرق سريعة ، فإن البيانات المنقولة على الشبكات تشبه المركبات التي تسير على هذا الطريق السريع. ولكن على عكس حركة مرور المركبات حيث عليك فقط أن تنظر لمعرفة ما إذا كان وما هو الخطأ ، فإن رؤية ما يجري على الشبكة قد يكون أمرًا خادعًا. بالنسبة للمبتدئين ، كل شيء يحدث بسرعة كبيرة ، والبيانات المنقولة على شبكة غير مرئية للعين المجردة.

أدوات مراقبة الشبكة تتيح لك "رؤية" بالضبطما يجري على شبكتك. من خلالهم ، ستتمكن من قياس استخدام كل دائرة وتحليل من وما يستهلك عرض النطاق الترددي والتنقل عميقًا إلى "محادثات" الشبكة للتحقق من أن كل شيء يعمل بشكل طبيعي.

أنواع مختلفة من أدوات الرصد

هناك أساسا ثلاثة أنواع رئيسية من الشبكةأدوات الرصد. كل واحد يذهب أعمق قليلاً من السابق ويوفر المزيد من التفاصيل حول حركة المرور. أولاً ، هناك شاشات استخدام النطاق الترددي. ستخبرك هذه الأدوات بكمية البيانات التي يتم نقلها على شبكتك ولكن هذا يتعلق بها.

لمزيد من المعلومات ، تحتاج إلى نوع آخر منأداة ، تحليل الشبكة. هذه هي الأدوات التي يمكن أن توفر لك بعض المعلومات حول ما يحدث بالضبط. إنهم لن يخبروك فقط بحجم حركة المرور. يمكنهم أيضًا إخبارك بنوع حركة المرور وبين ما تستضيفه.

ولمعظم التفاصيل ، لديك المتشممون الحزمة. يقومون بتحليل متعمق من خلال التقاط وفك تشفير حركة المرور. تتيح لك المعلومات التي يقدمونها معرفة ما يحدث بدقة وتحديد المشكلات بأقصى قدر من الدقة.

عرض النطاق الترددي استخدام أدوات الرصد

تعتمد معظم شاشات استخدام عرض النطاق الترددي علىبروتوكول إدارة الشبكة البسيط أو SNMP لاستطلاع الأجهزة والحصول على مقدار الحركة على جميع واجهاتهم أو بعضها. باستخدام هذه البيانات ، سيقومون في كثير من الأحيان بإنشاء الرسوم البيانية التي تصور استخدام عرض النطاق الترددي مع مرور الوقت. عادةً ، سوف يسمحون للشخص بالتكبير في فترة زمنية أضيق حيث تكون دقة الرسم البياني عالية وتظهر ، على سبيل المثال ، متوسط عدد الزيارات لمدة دقيقة أو التصغير إلى فترة زمنية أطول - غالبًا ما يصل إلى شهر أو حتى عام - حيث هذا يظهر متوسط يومي أو أسبوعي.

SNMP في باختصار

بروتوكول إدارة الشبكة البسيطة - أوSNMP - يمكن استخدامها لرصد وتكوين معدات الشبكات عن بعد. على الرغم من اسمه ، فإنه ليس بسيطًا تمامًا ، وإن تنفيذه يمكن أن يكون مهمة شاقة. تتيح الأجهزة التي تدعم SNMP عددًا معينًا من المعلمات - تسمى OIDs - متاحة. بعض معلمات التكوين قابلة للتعديل ، مما يسمح لأحد بتغييرها بينما البعض الآخر عدادات للقراءة فقط.

عندما يتعلق الأمر بمراقبة النطاق الترددي ، فنحن كذلكمهتمة تحديدا في اثنين من OIDs. يطلق عليهم البايتات والبايتات الخارجة. من خلال قراءة هذه القيم على فترات زمنية محددة بدقة ، يمكن حساب عدد البايتات لكل وحدة زمنية - وهو بالضبط ما هو عرض النطاق الترددي. تحتوي معظم أجهزة الشبكات ، مثل المحولات وأجهزة التوجيه ، على مجموعة واحدة من OID لكل من واجهاتها.

عادة ، استخدام عرض النطاق الترددي الشبكةسيقوم نظام المراقبة باستطلاع كل جهاز على فترات زمنية مدتها 5 دقائق. بعد ذلك ، سيتم طرح القيمة السابقة للعداد من العداد الحالي للحصول على عدد البايتات المنقولة في خمس دقائق. سوف يضاعف هذا الرقم في 8 للحصول على عدد البتات. وأخيراً ، سيتم تقسيمها على 300 للحصول على عرض النطاق الترددي بالبت في الثانية.

بالإضافة إلى البتات بالداخل والعدادات ،سيسمح بعض نظام مراقبة النطاق الترددي بمراقبة المعلمات الأخرى. على سبيل المثال ، هناك أخطاء في إدخال الواجهة وأخطاء في إخراج الواجهة يمكن التعرف عليها من أجل حساب معدل الخطأ.

أدوات تحليل حركة مرور الشبكة

إذا كنت بحاجة إلى معرفة أكثر من كميةالمرور من قبل ، تحتاج إلى نظام مراقبة أكثر تقدما. ما تحتاجه هو ما نشير إليه كنظام تحليل الشبكة. تعتمد هذه الأنظمة على البرامج المدمجة في معدات الشبكات لإرسال بيانات الاستخدام التفصيلية إليهم. يمكن لهذه الأنظمة عادة أن تعرض كبار المتحدثين والمستمعين ، والاستخدام حسب عنوان المصدر أو الوجهة ، والاستخدام حسب البروتوكول أو التطبيق وعدة معلومات مفيدة أخرى حول ما يجري.

في حين أن بعض الأنظمة تستخدم برامج وكلاء لكيجب تثبيته على الأنظمة المستهدفة ، يعتمد معظمها بدلاً من ذلك على البروتوكولات القياسية مثل NetFlow أو IPFIX أو sFlow. عادة ما تكون مدمجة في المعدات وجاهزة للاستخدام بمجرد تكوينها.

حول تحليل التدفق

أنشئت أصلا كوسيلة لتبسيطإنشاء قوائم التحكم في الوصول ، تم تطوير NetFlow بواسطة Cisco Systems. أدرك المهندسون بسرعة أن البيانات التي تم جمعها يمكن أن تستخدم في استخدام مختلف عن طريق تصديرها إلى جهاز يمكنه تحليل تلك المعلومات.

يستخدم NetFlow بنية ثلاثية المكونات. يقوم المصدر الذي يعمل على الجهاز الذي تم رصده بتجميع الحزم في التدفقات وتصدير سجلات التدفق إلى أداة تجميع التدفق. يقوم مجمع التدفق بمعالجة الاستقبال والتخزين والمعالجة المسبقة لبيانات التدفق. أخيرًا ، يتم استخدام محلل التدفق لتحليل بيانات التدفق المستلمة. تجمع العديد من الأنظمة بين المجمع والمحلل في جهاز واحد.

مرة واحدة حصرية لأجهزة سيسكو NetFlow الآنوجدت عادة على المعدات من الشركات المصنعة الأخرى. يمكن أن تمر بأسماء أخرى مثل Jflow on Juniper equipment. تم إصدار أحدث إصدار كمعيار IETF يسمى IPFIX. هناك أيضًا نظام منافس يسمى sFlow من inMon وهو موجود أيضًا على العديد من العلامات التجارية لمعدات الشبكات. وعلى الرغم من اختلاف NetFlow و sFlow اختلافًا كبيرًا في طريقة تشغيلهما ، إلا أن العديد من أنظمة المراقبة يمكنها التعامل مع كلا البروتوكولين.

لمزيد من المعلومات حول أنظمة تحليل الشبكات ، اقرأ مقالتنا الأخيرة: أفضل مجمعي ومحللي NetFlow لنظام التشغيل Windows: تمت المراجعة في عام 2018.

ماذا عن استنشاق الحزمة؟

إذا كنت بحاجة إلى مزيد من المعلومات حولحركة المرور على شبكتك ، تقدم متشممو الحزمة الكثير من التفاصيل التي يمكن جمعها. أنها تعمل عن طريق التقاط كل حزمة وفك تشفيرها. سوف يسمحون لك برؤية كل تفاصيل محادثة محددة. يمكن أن تكون مفيدة للغاية لتحديد المصدر الدقيق لمشكلة الشبكة.

على سبيل المثال ، دعنا نقول أن المستخدمين كانوا كذلكيشكو من أن هذا التطبيق أبطأ بكثير من المعتاد. نظرًا لأن الشبكات غالبًا ما تعاني من الازدحام ، فإن أول رد فعل للمستخدم هو إلقاء اللوم على الشبكة. يمكنك استخدام شاشات عرض النطاق الترددي أو أجهزة تحليل الشبكات ولا تجد أي أثر للازدحام في أي مكان. وذلك عندما تحصل على حزمة الشم الخاصة بك وفحص حركة المرور ، سترى أنه لكل طلب يرسله العميل إلى الخادم ، لا تعود الاستجابة إلا بعد 10 ثوانٍ. الآن ، لاستبعاد أي مشكلة في الشبكة ، يمكنك تكرار الاختبار عن طريق التقاط حركة المرور على واجهة شبكة الخادم ورؤية نفس السلوك. هذا يؤكد أنه هو الخادم الذي هو بطيء في الاستجابة وأنه لا يوجد شيء خاطئ في الشبكة.

أفضل أدوات مراقبة النطاق الترددي مفتوح المصدر

لأنهم الشبكة الأساسيةأدوات المراقبة ويجب أن تكون أول أداة تقوم بنشرها ، فلنبدأ بمراجعة سريعة لأفضل أدوات مراقبة النطاق الترددي المفتوح المصدر. يستخدم كل منهم SNMP للاستقصاء الدوري لأجهزة الشبكة وإنشاء رسومات بيانية لاستخدام عرض النطاق الترددي ، مما يمنحك بعض الرؤية حول استخدام شبكتك.

1. MRTG

ال متعددة راوتر المرور غرافرأو MRTG، هو نوع من الجد من كل الشبكةنظم مراقبة عرض النطاق الترددي. إنه مشروع مفتوح المصدر موجود منذ عام 1995. لا يزال قيد الاستخدام على نطاق واسع ، على الرغم من أن الإصدار الأخير قد بلغ من العمر خمس سنوات. وهي متوفرة لنظامي Linux و Windows. الإعداد الأولي والتكوين أكثر تعقيدًا إلى حد ما مما كنت تواجهه مع أنظمة المراقبة الأخرى ولكن الوثائق الممتازة متوفرة بسهولة.

تثبيت MRTG هي عملية متعددة الخطوات وتحتاج إلى بعنايةاتبع تعليمات الإعداد. بمجرد التثبيت ، يمكنك تكوين البرنامج عن طريق تحرير ملف التكوين الخاص به. يمكن تنزيل MRTG مباشرة من موقع المطور. وهو متاح كملف بتنسيق zip لنظام التشغيل windows أو tarball لنظام التشغيل Linux. حتى كتابة هذه السطور ، أحدث إصدار ثابت هو 2.17.4.

ماذا MRTG يفتقر إلى سهولة الاستخدام ، فإنه يكسبالمرونة. معظمها مكتوبة بلغة بيرل ، يمكن تعديلها وتكييفها بسهولة مع احتياجات الفرد. وحقيقة أنه أول نظام مراقبة وأنه لا يزال موجودا هي دليل على قيمته.

2. الصبار

قد تفكر في الصبار كما MRTG على المنشطات. يتسم بالمرونة والتنوع مثل ابن عمه البعيد ، وهو منتج أكثر تلميعًا ويفتخر بواجهة مستخدم قائمة على الويب تجعل تكوينه بسيطًا للغاية وبديهية. يتميز Cacti باستطلاع سريع وقوالب رسومات متقدمة والعديد من طرق الاستحواذ وإدارة المستخدم. يمكن أن يصل حجمه إلى شبكات من أي حجم تقريبًا ، بما في ذلك مواقع متعددة.

الصبار هو في الواقع الواجهة الأمامية ل RRDTool ،مفتوح المصدر وعالي الأداء لتسجيل البيانات ونظام الرسوم البيانية لبيانات السلاسل الزمنية. RRDTool هو سليل مباشر من MRTG. تقوم الأداة بتخزين البيانات لإنشاء ونشر الرسوم البيانية في قاعدة بيانات MySQL وتتم كتابتها بالكامل في PHP.

تكوين القطية سهل. على سبيل المثال ، تتطلب منك إضافة جهاز إدخال عنوان IP أو اسم المضيف ومجتمع SNMP. سيقوم البرنامج بعد ذلك باكتشاف واجهة الجهاز وسيسمح لك بتحديد أي من الأشكال تريد استخدام رسوم بيانية للاستخدام.

زيارة الصبار موقع لمزيد من المعلومات حول هذا المنتج أو لتنزيله. إنه مجاني تمامًا لأي استخدام.

3. Zabbix

Zabbix هو منتج مجاني ومفتوح المصدر يمكن أن يكونتستخدم لمراقبة أي شيء. يمكن تشغيل الأدوات على عدد قليل من توزيعات Linux - بما في ذلك Rapsbian وإصدار Raspberry Pi على Linux - وستراقب الشبكات والخوادم والتطبيقات والخدمات والبيئات المستندة إلى مجموعة النظراء. إنه يتميز بمظهر وشعور احترافيين للغاية ، تمامًا كما كنت تتوقع من منتج تجاري. تبدو جيدة ليست كافية لتكون على قائمتنا ، رغم ذلك. لحسن الحظ ، يتميز هذا المنتج أيضًا بمجموعة ميزات واسعة ، وقابلية للتطوير غير محدودة ، ومراقبة موزعة ، وأمن قوي ، وتوافر كبير. إنه منتج حقيقي على مستوى المؤسسات.

Zabbix يستخدم مجموعة من تقنيات المراقبة. وهو يدعم مراقبة SNMP وكذلك واجهة مراقبة المنصة الذكية (IMPI). يمكنه أيضًا القيام برصد قائم على الوكيل مع وجود وكلاء متاحين لمعظم المنصات. من أجل الإعداد السهل ، هناك اكتشاف تلقائي بالإضافة إلى القوالب الجاهزة للعديد من الأجهزة. تحتوي واجهة المستخدم القائمة على الويب على العديد من الميزات المتقدمة مثل لوحات المعلومات المستندة إلى عنصر واجهة المستخدم والرسوم البيانية وخرائط الشبكة وعروض الشرائح والتقارير المنسدلة.

المنتج يتميز أيضا للتخصيص للغايةنظام التنبيه الذي لن يرسل رسائل إعلام تحتوي فقط على معلومات وقت الجرد والمخزون ولكن يمكن تخصيصه أيضًا بناءً على دور المستلم. يمكنه أيضًا تصعيد المشكلات وفقًا لمستويات الخدمة المرنة التي يحددها المستخدم. يمكنك حتى السماح Zabbix إصلاح بعض القضايا تلقائيا.

4. زينوس كور

زينوس كور ربما ليست شعبية مثل البعض الآخرأدوات المراقبة في هذه القائمة لكنها تستحق حقًا مكانها بشكل رئيسي بسبب مجموعة الميزات والمظهر الاحترافي. يمكن للأداة مراقبة العديد من الأشياء مثل استخدام النطاق الترددي أو تدفقات حركة المرور أو الخدمات مثل HTTP و FTP. لديه واجهة مستخدم نظيفة وبسيطة ونظام التنبيه الخاص به ممتاز. شيء واحد أحببنا بشكل خاص حوله نظام تنبيه متعدد فريد من نوعه. يسمح بتنبيه الشخص الثاني إذا لم يستجب الشخص الأول خلال فترة تأخير محددة مسبقًا.

ليس كل شيء مثالي رغم ذلك. زينوس كور هي واحدة من أنظمة الرصد الأكثر تعقيدالتثبيت وإعداد. التثبيت عملية تعتمد على سطر الأوامر بالكامل. يتم استخدام مسؤولي الشبكة اليوم لتركيبات واجهة المستخدم الرسومية ومعالجات التكوين ومحركات الاكتشاف التلقائي. قد يجعل هذا تثبيت المنتج قديمًا بعض الشيء. ومع ذلك ، هناك الكثير من الوثائق المتاحة والنتيجة النهائية تجعل الأمر يستحق جهود التثبيت.

أفضل أداة تحليل التدفق المفتوح المصدر

في حين أن أنظمة مراقبة عرض النطاق الترددي سوف تظهر لكإلى أي مدى يتم استخدام شبكتك ، لا يزال يتركك في الظلام فيما يتعلق بكيفية استخدامها. لهذا النوع من الرؤية ، تحتاج إلى نشر المستوى التالي من أنظمة المراقبة ، وأدوات تحليل التدفق. تستخدم هذه الأدوات NetFlow ومتغيراتها أو sFlow لجمع معلومات مفصلة حول حركة المرور التي يتم نقلها على شبكتك. دعونا نلقي نظرة على واحدة من أفضل أدوات تحليل التدفق المفتوح المصدر التي يمكن للمرء العثور عليها.

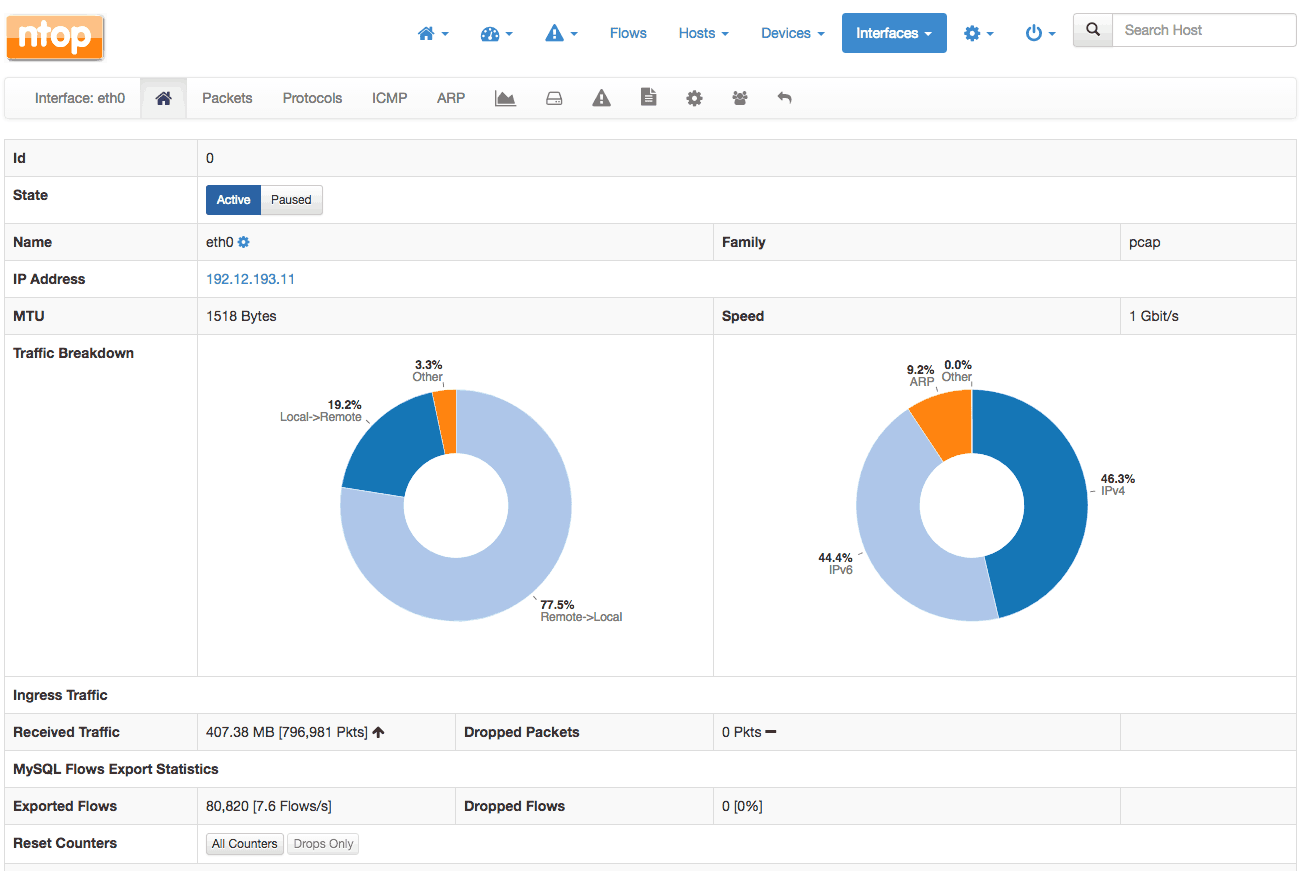

nProbe و ntopng

nProbe و ntopng هما أدوات مفتوحة المصدر. Ntopng هي أداة لتحليل حركة المرور على شبكة الإنترنت لمراقبة الشبكات القائمة على بيانات التدفق أثناء nProbe هو مصدر و جامع NetFlow و IPFIX. معا ، فإنها تجعل لمجموعة تحليل مرنة للغاية. إذا كنت معتادًا على أمر Unix ، ntopng هو إصدار واجهة المستخدم الرسومية من الجيل التالي من هذه الأداة الدائمة.

هناك إصدار مجتمع مجاني من ntopng ولكن يمكنك أيضًا شراء إصدار المؤسسة. وعلى الرغم من أنه قد يكون مكلفًا ، إلا أنه مجاني للمنظمات التعليمية وغير الربحية. أما بالنسبة لل nProbe، يمكنك تجربتها مجانًا ، ولكنها تقتصر على ما مجموعه 25000 من التدفقات المصدرة. بمجرد الوصول إلى ذلك - والذي يمكن أن يكون أسرع مما تعتقد - ستحتاج إلى شراء ترخيص.

تفتخر ntopng بواجهة مستخدم قائمة على الويبيمكنه تقديم البيانات بطرق مختلفة مثل أهم المتحدثين والتدفقات والمضيفات والأجهزة والواجهات. هناك مخططات وجداول ورسوم بيانية. العديد من خيارات التمرير لأسفل. الواجهة مرنة للغاية وتسمح بالكثير من التخصيص.

أفضل المتشممون حزمة الحزمة مفتوحة المصدر

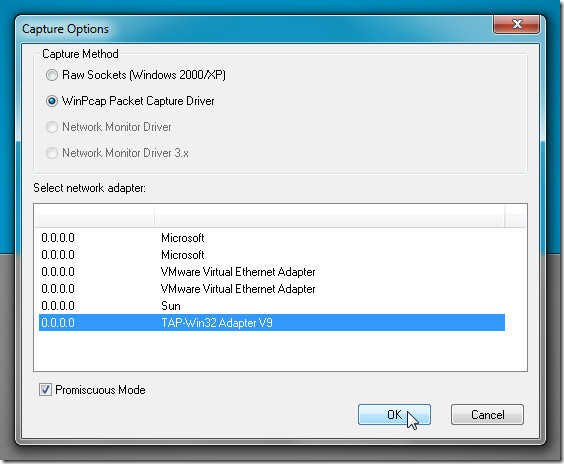

لمزيد من التفاصيل حول ما يحدث في حياتكشبكة ، المتشممون الحزمة هي ما تحتاجه. إنها تعمل عن طريق التقاط جميع البيانات في نقطة محددة على شبكتك وسوف تتيح لك فك تشفير كل حزمة واتباع تفاصيل كل "محادثة". يعد وضع جهاز الشم في حد ذاته أمرًا معقدًا لأنه سيكون له تأثير مباشر على ما يمكنك رؤيته. كُتبت كتب كاملة عن ذلك. عادةً ، سيتم إعداد حزمة الشم لالتقاط حركة مرور الخادم عن طريق عكس منفذ تحويل ذلك الخادم إلى منفذ مجاني على نفس الجهاز حيث سيتم توصيل جهاز الشم. توجد أيضًا صنابير يمكن إدراجها بين جهازين والتقاط كل حركة المرور التي تمر بها. دعنا نناقش بإيجاز ما أفضل خمس شمعات حزم.

1. إيثار ريال

إيثار ريال لقد كان حول لسنوات. لقد بدأت في القرن الماضي. واليوم ، لا يزال "محلل بروتوكول الشبكة الأول والأكثر استخدامًا في العالم". هذا هو المعيار الفعلي للعديد من المؤسسات والوكالات الحكومية والمؤسسات التعليمية.

من بين الميزات الرئيسية للمنتج ، ستجد إمكانية إجراء عمليات التقاط حية وتحليل غير متصل بالإنترنت. إيثار ريال كما يدعم التفتيش العميق لمئاتالبروتوكولات ، مع إضافة المزيد في كل وقت. كما أن لديها أقوى مرشحات العرض في الصناعة. سيتم تشغيل المنتج على أنظمة تشغيل Windows و Linux و macOS و Solaris و FreeBSD و NetBSD وغيرها الكثير.

2. EtherApe

EtherApe هو مشروع مفتوح المصدر آخر ، مثل Wiresharkو tcpdump. ومع ذلك ، فإنه يستخدم تمثيلًا بيانيًا أكثر لحركة المرور ويمكن استخدامه بكفاءة أكبر لتحديد مصدر حركة المرور الكثيفة التي تسبب ازدحام الشبكة. في الواقع، EtherApe ليست في الحقيقة حزمة شم لأنه لن يفك شفرة الحزم أو يتيح لك التقاطها في جدول.

في حين أن، EtherApe لديه نهج أكثر الرسم. سوف يصور شبكتك كدائرة مع كل مضيف على حدودها. داخل الدائرة ، يوجد خط بين أي مضيفين يتواصلان. يتم ترميز الخطوط بالألوان حسب نوع الحركة ويظهر سمكها مقدار الحركة. إنها أداة مختلفة تمامًا للتعلم والاستخدام ولكنها لا تزال توفر طريقة مختلفة لعرض حركة المرور التي أثبتت أنها مفيدة أكثر من مرة.

تعليقات