Всеки иска да предпази натрапниците от своитекъща. По същия начин - и по подобни причини мрежовите администратори се стремят да избягват натрапниците от мрежите, които управляват. Един от най-важните активи на много от днешните организации са техните данни. Толкова е важно, че много злонамерени хора ще се стараят да откраднат тези данни. Те правят това, като използват широк набор от техники за получаване на неоторизиран достъп до мрежи и системи. Изглежда броят на подобни атаки нараства експоненциално наскоро и в реакция се въвеждат системи, които да ги предотвратяват. Тези системи се наричат системи за предотвратяване на проникване или IPS. Днес разглеждаме най-добрите системи за предотвратяване на проникване, които можем да намерим.

Ще започнем, като се опитаме да определим по-добре каквоПредотвратяването на проникване е. Това, разбира се, води до това, че ние също ще дефинираме какво е проникване. След това ще проучим различните методи за откриване, които обикновено се използват и какви действия за отстраняване се предприемат при откриването. След това ще поговорим накратко за пасивна превенция от проникване. Те са статични мерки, които могат да бъдат приложени, които биха могли драстично да намалят броя на опитите за проникване. Може да се изненадате да разберете, че някои от тях нямат нищо общо с компютрите. Само тогава, с всички нас на една и съща страница, ще успеем най-накрая да прегледаме някои от най-добрите системи за предотвратяване на проникване, които бихме могли да намерим.

Предотвратяване на проникване - за какво става въпрос?

Преди години вирусите бяха почти единственитепритеснения на системните администратори. Вирусите стигнаха до точка, в която бяха толкова разпространени, че индустрията реагира чрез разработване на инструменти за защита от вируси. Днес никой сериозен потребител с правилния си ум не би помислил да работи с компютър без защита от вируси. Въпреки че вече не чуваме много вируси, навлизането - или неоторизиран достъп до вашите данни от злонамерени потребители - е новата заплаха. Тъй като данните често са най-важният актив на организацията, корпоративните мрежи се превърнаха в мишена на злонамерени хакери, които ще достигнат до голяма степен, за да получат достъп до данни. Точно както софтуерът за защита от вируси беше отговорът на разпространението на вируси, и Intrusion Prevention Systems е отговорът на атаките срещу натрапници.

Системите за предотвратяване на проникване по същество правят двенеща. Първо, те откриват опити за нахлуване и когато открият всякакви подозрителни дейности, използват различни методи, за да го спрат или блокират. Има два различни начина, по които могат да бъдат открити опити за проникване. Откриването на базата на подпис работи, като анализира мрежовия трафик и данни и търси конкретни модели, свързани с опити за проникване. Това е подобно на традиционните системи за защита от вируси, които разчитат на дефиниции срещу вируси. Откриването на проникване въз основа на подпис разчита на подписи или модели на проникване. Основният недостатък на този метод за откриване е, че той се нуждае от подходящи подписи, за да бъде зареден в софтуера. И когато се използва нов метод за атака, обикновено има забавяне, преди да се актуализират подписите за атака. Някои доставчици много бързо предоставят актуализирани подписи за атака, докато други са много по-бавни. Колко често и колко бързо се актуализират подписите е важен фактор, който трябва да вземете предвид при избора на доставчик.

Откриването на базата на аномалия предлага по-добра защитасрещу атаки с нулев ден тези, които се случват преди подписите за откриване, имаха шанс да бъдат актуализирани. Процесът търси аномалии, вместо да се опитва да разпознае известни модели на проникване. Например, би се задействало, ако някой се опита да осъществи достъп до система с грешна парола няколко пъти подред, често срещан знак за груба атака. Това е само пример и обикновено има стотици различни подозрителни дейности, които могат да задействат тези системи. И двата метода на откриване имат своите предимства и недостатъци. Най-добрите инструменти са тези, които използват комбинация от подпис и анализ на поведението за най-добра защита.

Откриването на опит за проникване е първата частна предотвратяването им. Веднъж открити, системите за предотвратяване на проникване работят активно при спиране на откритите дейности. Тези системи могат да предприемат няколко различни коригиращи действия. Те биха могли например да преустановят или по друг начин да деактивират потребителски акаунти. Друго типично действие е блокирането на изходния IP адрес на атаката или промяна на правилата на защитната стена. Ако злонамерената дейност идва от конкретен процес, системата за предотвратяване може да убие процеса. Стартирането на някакъв процес на защита е друга често срещана реакция и в най-лошите случаи може да се изключат цели системи, за да се ограничат потенциалните щети. Друга важна задача на системите за предотвратяване на проникване е да предупреждава администраторите, да записва събитието и да съобщава за съмнителни дейности.

Мерки за пасивно предотвратяване на проникване

Докато системите за предотвратяване на проникване могат да защитятВие срещу много видове атаки, нищо не бива добро, старомодни пасивни мерки за предотвратяване на проникване. Например задаването на силни пароли е отличен начин за защита от много посегателства. Друга лесна мярка за защита е смяната на паролите по подразбиране на оборудването. Въпреки че е по-рядко срещан в корпоративните мрежи, макар и да не е нечувано - виждам само твърде често интернет портали, които все още имат стандартната си администраторска парола. Докато става въпрос за пароли, застаряването на паролата е друга конкретна стъпка, която може да бъде направена за намаляване на опитите за проникване. Всяка парола, дори и най-добрата, в крайна сметка може да бъде пропукана, като се даде достатъчно време. Стареенето на паролите гарантира, че паролите ще бъдат променени, преди да са били напукани.

Имаше само примери за това, което може да се направипасивно предотвратяват проникванията. Бихме могли да напишем цял пост за това какви пасивни мерки могат да бъдат приложени, но това не е нашата цел днес. Нашата цел е вместо това да представим някои от най-добрите активни системи за предотвратяване на проникване.

Най-добрите системи за предотвратяване на проникване

Нашият списък съдържа комбинация от различни инструменти, които могатда се използва за защита от опити за проникване. Повечето от включените инструменти са истински системи за предотвратяване на проникване, но ние също така включваме инструменти, които, въпреки че не се предлагат на пазара като такива, могат да бъдат използвани за предотвратяване на посегателства. Първото ни влизане е един такъв пример. Помнете, че повече от всичко изборът ви кой инструмент да използвате трябва да се ръководи от това какви са вашите специфични нужди. Така че, нека да видим какво може да предложи всеки от нашите най-добри инструменти.

1. SolarWinds Log & Event Manager (БЕЗПЛАТЕН ПРОБЕН ПЕРИОД)

SolarWinds е добре познато име в мрежатаадминистрация. Той се радва на солидна репутация за създаването на някои от най-добрите инструменти за мрежова и системна администрация. Своят водещ продукт, мрежовият монитор за ефективност последователно вкарва сред най-добрите налични инструменти за мониторинг на честотната лента. SolarWinds е известен и с многото си безплатни инструменти, всеки от които адресира специфична нужда от мрежови администратори. Kiwi Syslog Server или SolarWinds TFTP сървърът са два отлични примера за тези безплатни инструменти.

Не позволявайте SolarWinds Log & Event ManagerИмето ти глупак. Има много повече от това, отколкото среща окото. Някои от усъвършенстваните функции на този продукт го определят като система за откриване и предотвратяване на проникване, докато други го поставят в обхвата на информацията за сигурност и управление на събития (SIEM). Инструментът, например, включва корелация на събития в реално време и корекция в реално време.

- БЕЗПЛАТЕН ПРОБЕН ПЕРИОД: SolarWinds Log & Event Manager

- Официална връзка за изтегляне: https://www.solarwinds.com/log-event-manager-software/registration

Най- SolarWinds Log & Event Manager може да се похвали с мигновено откриване на подозрителниактивност (функционалност за откриване на проникване) и автоматизирани отговори (функционалност за предотвратяване на проникване). Този инструмент може да се използва и за извършване на разследване на събития за сигурност и криминалистика. Може да се използва за смекчаване и спазване на изискванията. Инструментът разполага с доказано от одита отчитане, което може да се използва и за демонстриране на съответствие с различни регулаторни рамки като HIPAA, PCI-DSS и SOX. Инструментът също има мониторинг на целостта на файловете и наблюдение на USB устройството. Всички усъвършенствани функции на софтуера го превръщат повече в интегрирана платформа за сигурност, а не само в системата за управление на журнали и събития, за което името му ще ви накара да повярвате.

Функциите за предотвратяване на проникване на SolarWinds Log & Event Manager работи чрез прилагане на действия, наречени активноОтговори, когато бъдат открити заплахи. Различните отговори могат да бъдат свързани с конкретни сигнали. Например системата може да записва в таблици на защитната стена, за да блокира достъпа до мрежата на изходен IP адрес, който е идентифициран като изпълняващ подозрителни дейности. Инструментът може също да спре потребителски акаунти, да спре или стартира процеси и да изключи системите. Ще си припомните как точно това са действията за отстраняване, които идентифицирахме преди.

Цени за SolarWinds Log & Event Manager варира в зависимост от броя на наблюдаваните възли. Цените започват от $ 4,585 за до 30 наблюдавани възли, а лицензи за до 2500 възли могат да бъдат закупени, което прави продукта много мащабируем. Ако искате да вземете продукта за тест и да се уверите сами дали той е подходящ за вас, е налична безплатна пълнофункционална 30-дневна пробна версия.

2. Splunk

Splunk вероятно е една от най-популярните системи за предотвратяване на проникване. Предлага се в няколко различни издания със спортни различни функции. Splunk Enterprise Security-или Splunk ES, както често се нарича - е това, от което се нуждаете за истинска превенция на проникване. Софтуерът следи данните в системата ви в реално време, търсейки уязвимости и признаци на необичайна активност.

Отговорът за сигурност е един от силните продуктикостюми и това, което го прави система за предотвратяване на проникване. Той използва това, което продавачът нарича Рамка за адаптивен отговор (ARF). Той се интегрира с оборудване на повече от 55 доставчици на сигурност и може да извършва автоматичен отговор, ускорявайки ръчните задачи. Тази комбинация, ако автоматичното отстраняване и ръчната намеса могат да ви дадат най-добрите шансове за бързо придобиване на горната ръка. Инструментът има прост и неподправен потребителски интерфейс, което прави печелившо решение. Други интересни функции за защита включват функцията „Notables“, която показва персонализирани от потребителя сигнали, и „Investigator Asset“ за маркиране на злонамерени дейности и предотвратяване на допълнителни проблеми.

Splunk Enterprise SecurityИнформацията за цените не е лесно достъпна. Ще трябва да се свържете с продажбите на Splunk, за да получите подробна оферта. Това е страхотен продукт, за който се предлага безплатна пробна версия.

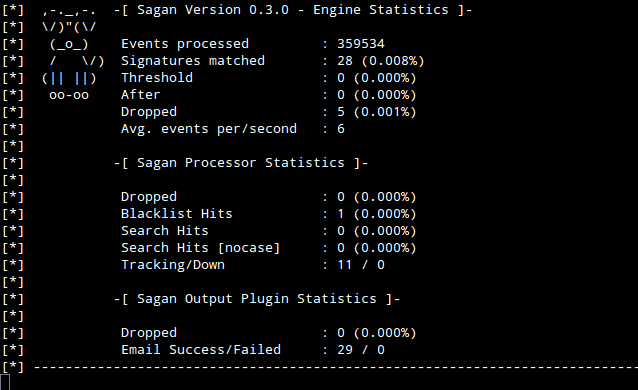

3. Сейгън

Сейгън по същество е безплатна система за откриване на проникване. Инструментът, който има възможности за изпълнение на скрипт, може да го постави в категорията Системи за предотвратяване на проникване. Сейгън открива опити за проникване чрез наблюдение на лог файлове. Можете също да комбинирате Сейгън с Snort, който може да захрани изхода си Сейгън даване на инструмента на някои мрежови възможности за откриване на проникване. Всъщност, Сейгън може да получава принос от много други инструменти като Bro или Suricata, комбинирайки възможностите на няколко инструмента за най-добра възможна защита.

Има улов на СейгънВъзможностите за изпълнение на скриптове, все пак. Трябва да напишете скриптове за отстраняване. Въпреки че този инструмент може да не се използва най-добре като единствена защита срещу проникване, той може да бъде ключов компонент на система, която включва няколко инструмента, като съпоставя събития от различни източници, като ви дава най-доброто от много продукти.

Докато Сейгън може да бъде инсталиран само в Linux, Unix и Mac OS,тя може да се свърже със системи на Windows, за да получи техните събития. Други интересни характеристики на Sagan включват проследяване на местоположението на IP адреси и разпределена обработка.

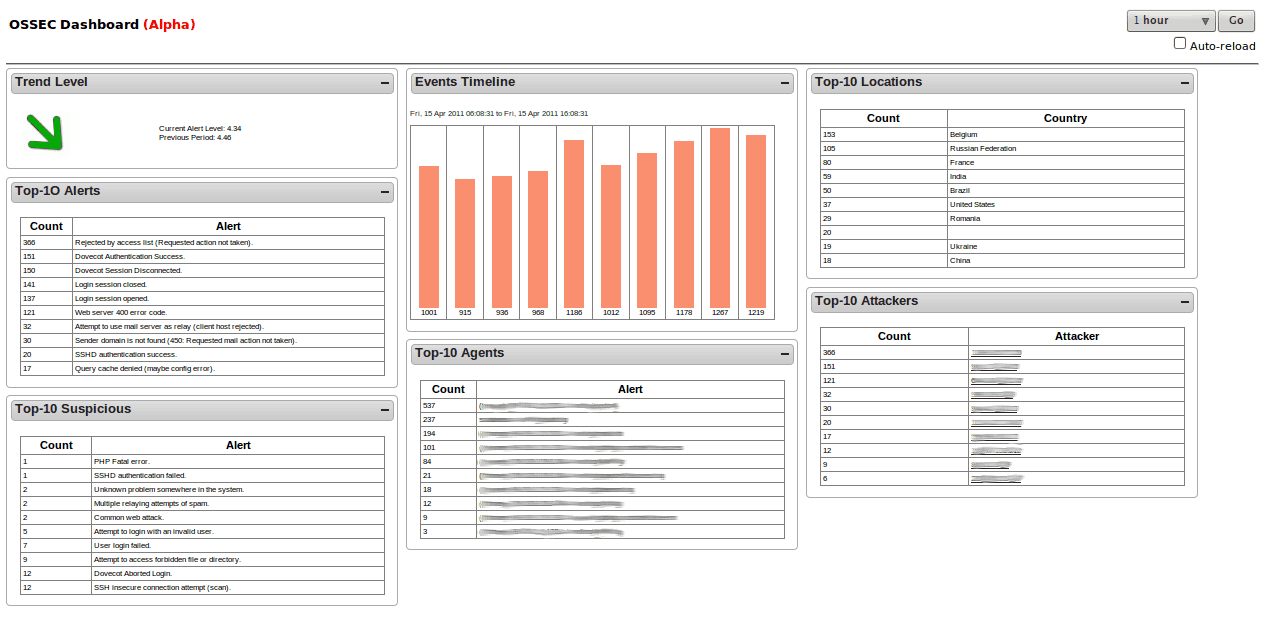

4. OSSEC

Сигурност с отворен код, или OSSEC, е един от водещите базирани на хост с отворен кодСистема за откриване на проникване. Ние го включваме в нашия списък по две причини. Популярността му е такава, че трябваше да я включим, особено като се има предвид, че инструментът ви позволява да задавате действия, които се извършват автоматично, когато се задействат конкретни сигнали, като му дава някои възможности за предотвратяване на проникване. OSSEC е собственост на Trend Micro, едно от водещите имена в ИТ сигурността и производител на един от най-добрите пакети за защита от вируси.

Когато се инсталира на операционни системи, подобни на Unix,софтуерът за откриване на софтуера се фокусира основно върху регистрационни файлове и конфигурационни файлове. Той създава контролни суми от важни файлове и периодично ги проверява, алармира ви или задейства коригиращо действие винаги, когато се случи нещо странно. Той също така ще следи и сигнализира за всеки необичаен опит за получаване на root достъп. В Windows системата също следи за неоторизирани модификации на системния регистър, тъй като те биха могли да бъдат показател за злонамерена дейност. Всяко откриване ще задейства сигнал, който ще бъде показан на централизираната конзола, докато известията ще бъдат изпращани и по имейл.

OSSEC е базирана на хост система за защита от проникване. Като такъв, той трябва да бъде инсталиран на всеки компютър, който искате да защитите. Централизираната конзола обаче консолидира информация от всеки защитен компютър за по-лесно управление. Най- OSSEC конзолата работи само на Unix-Like операционни системи, но е наличен агент за защита на хостовете на Windows. Алтернативно, други инструменти като Kibana или Graylog могат да бъдат използвани като предна част на инструмента.

5. Отворете WIPS-NG

Не бяхме твърде сигурни дали трябва да включим Отворете WIPS NG в нашия списък. Повече за него за миг. Той го направи главно, защото е единственият продукт, който е насочен конкретно към безжичните мрежи. Отворете WIPS NG- където WIPS означава безжично проникванеСистема за предотвратяване - е инструмент с отворен код, който е изграден от три основни компонента. Първо, там е сензорът. Това е тъп процес, който просто улавя безжичния трафик и го изпраща на сървъра за анализ. Както вероятно сте се досетили, следващият компонент е сървърът. Той агрегира данни от всички сензори, анализира събраните данни и реагира на атаки. Този компонент е сърцето на системата. Не на последно място е интерфейсният компонент, който е GUI, който използвате за управление на сървъра и показване на информация за заплахи, открити във вашата безжична мрежа.

Основната причина, поради която се колебахме, преди да включим Отворете WIPS NG в нашия списък е, че колкото и да е добре, невсички харесват разработчика на продукта. Той е от същия разработчик като Aircrack NG безжичен снайпер за пакети и кракер за пароли, който е част от инструментариума на всеки хакер на WiFi. Това отваря дебата за етиката на разработчика и кара някои потребители да внимават. От друга страна, произходът на програмиста може да се разглежда като свидетелство за дълбоките му познания за Wi-Fi сигурността.

6. Fail2Ban

Fail2Ban е сравнително популярно проникване на безплатен хостсистема за откриване с функции за предотвратяване на проникване. Софтуерът работи, като следи системните файлове в журнала за съмнителни събития като неуспешни опити за влизане или търсене на експлоатация. Когато системата открие нещо подозрително, тя реагира автоматично чрез актуализиране на правилата на локалната защитна стена, за да блокира изходния IP адрес на злонамереното поведение. Това, разбира се, предполага, че някакъв процес на защитна стена работи на локалната машина. Това е основният недостатък на инструмента. Въпреки това, всяко друго произволно действие - като изпълнение на някакъв коригиращ скрипт или изпращане на известия по имейл - може да бъде конфигурирано.

Fail2Ban е снабден с няколко предварително изградени откритиязадейства наречени филтри, обхващащи някои от най-разпространените услуги като Apache, Courrier, SSH, FTP, Postfix и много други. Както казахме, корекционните действия се извършват чрез промяна на таблиците на защитната стена на хоста. Fail2Ban поддържа Netfilter, IPtables или таблицата hosts.deny на TCP Wrapper. Всеки филтър може да бъде свързан с едно или много действия. Заедно филтрите и действията се наричат затвор.

7. Бро монитор за мрежова сигурност

Най- Бро монитор за мрежова сигурност е друга безплатна мрежа за откриване на проникванесистема с IPS-подобна функционалност. Той работи на две фази, първо регистрира трафика и след това го анализира. Този инструмент работи на няколко слоя до слоя на приложението, което отчита по-доброто разпознаване на опитите за разделяне. Модулът за анализ на продукта е съставен от два елемента. Първият елемент се нарича Event Engine и неговата цел е да проследява задействане на събития като TCP връзки или HTTP заявки. След това събитията се анализират от скриптове на политиката, вторият елемент. Задачата на сценариите за политика е да реши дали да задейства аларма, да стартира действие или да игнорира събитието. Възможността за стартиране на действие дава тази Бро монитор за мрежова сигурност неговата IPS функционалност.

Най- Бро монитор за мрежова сигурност има някои ограничения. Той ще проследява само HTTP, DNS и FTP активност и ще следи SNMP трафика. Това обаче е хубаво, защото SNMP често се използва за мониторинг на мрежата, въпреки сериозните си пропуски в сигурността. SNMP няма почти никаква вградена защита и използва некриптиран трафик. И тъй като протоколът може да се използва за промяна на конфигурации, той може лесно да бъде използван от злонамерени потребители. Продуктът също ще следи промените в конфигурацията на устройството и SNMP капани. Може да бъде инсталиран в Unix, Linux и OS X, но не е наличен за Windows, което е може би основният му недостатък. В противен случай това е много интересен инструмент, който си струва да опитате.

Коментари