Не бих искал да звуча твърде параноично, въпреки че съмвероятно го правят, но киберпрестъпността е навсякъде. Всяка организация може да стане цел на хакерите, които се опитват да получат достъп до своите данни. Следователно е изначално да следим нещата и да гарантираме, че не станем жертва на тези злонамерени личности. Първата линия на отбрана е Система за откриване на проникване. Водещ базирани системите прилагат тяхното откриване на хостово ниво и обикновено откриват повечето опити за проникване и ви уведомяват незабавно, за да можете да коригирате ситуацията. С толкова много откриване на проникване на основата на хостналичните системи, избирането на най-доброто за вашата конкретна ситуация може да се окаже предизвикателство. За да ви помогнем да видите ясно, съставихме списък на някои от най-добрите системи за откриване на прониквания, базирани на хост.

Преди да разкрием най-добрите инструменти, ще оставим настранинакратко и разгледайте различните видове системи за откриване на проникване. Някои от тях са базирани на хост, докато други са базирани на мрежа. Ще обясним разликите. След това ще обсъдим различните методи за откриване на проникване. Някои инструменти имат подход, базиран на подпис, докато други търсят подозрително поведение. Най-добрите използват комбинация от двете. Преди да продължим, ще обясним разликите между системите за откриване на проникване и системите за предотвратяване на проникване, тъй като е важно да разберем какво търсим. Тогава ще бъдем готови за същността на този пост, най-добрите системи за откриване на прониквания, базирани на хост.

Два вида системи за откриване на проникване

По същество има два вида проникванеСистеми за откриване Въпреки че тяхната цел е идентична - бързо да открият всеки опит за нахлуване или подозрителна активност с които може да доведе до опит за проникване, те се различават в мястото, където се извършва това откриване. Това е концепция, която често се нарича точка за прилагане. Всеки тип има предимства и недостатъци и като цяло няма консенсус кой е за предпочитане. Всъщност най-доброто решение или най-сигурното вероятно е това, което комбинира и двете.

Системи за разпознаване на проникване от хост (HIDS)

Първият тип система за откриване на проникване,този, който ни интересува днес, работи на ниво домакин. Може би сте се досетили за това от името му. HIDS проверява например различни журнални файлове и журнали за признаци на подозрителна активност. Друг начин, по който те откриват опити за проникване, е чрез проверка на важни конфигурационни файлове за неоторизирани промени. Те могат също така да изследват същите конфигурационни файлове за конкретни известни модели на проникване. Например, може да се знае, че даден метод за нахлуване работи чрез добавяне на определен параметър към конкретен конфигурационен файл. Една добра система за откриване на прониквания, базирана на хост, би уловила това.

През повечето време HIDS се инсталира директноустройствата, които са предназначени да защитават. Ще трябва да ги инсталирате на всички ваши компютри. Други ще изискват само инсталиране на локален агент. Някои дори вършат цялата си работа от разстояние. Независимо как работят, добрите HIDS имат централизирана конзола, където можете да контролирате приложението и да видите резултатите от него.

Мрежови системи за откриване на проникване (NIDS)

Друг вид система за откриване на проникване, нареченаСистемите за откриване на проникване в мрежата или NIDS работят на границата на мрежата, за да наложат откриването. Те използват подобни методи като хост системи за откриване на проникване като откриване на подозрителни дейности и търсене на известни модели на проникване. Но вместо да разглеждат регистрационни файлове и конфигурационни файлове, те наблюдават мрежовия трафик и разглеждат всяка заявка за връзка. Някои методи за нахлуване използват известни уязвимости, като изпращат нарочно неправилно оформени пакети до хостове, което ги кара да реагират по определен начин, който им позволява да бъдат нарушени. Мрежовата система за откриване на проникване лесно би открила този опит.

Някои твърдят, че NIDS са по-добри от HIDS като теоткрийте атаки дори преди те дори да стигнат до вашите системи. Някои ги предпочитат, тъй като не изискват да се инсталира нещо на всеки хост, за да ги защити ефективно. От друга страна, те осигуряват малка защита срещу вътрешни атаки, които за съжаление изобщо не са рядкост. За да бъде открит, нападател трябва да използва път, който минава през NIDS. Поради тези причини най-добрата защита вероятно идва от използването на комбинация от двата типа инструменти.

Методи за откриване на проникване

Точно както има два вида проникванеинструменти за откриване, има главно два различни метода, използвани за откриване на опити за проникване. Детекцията може да бъде базирана на подпис или може да бъде базирана на аномалия. Откриването на проникване въз основа на подпис работи чрез анализ на данни за конкретни модели, които са били свързани с опити за проникване. Това е подобно на традиционните системи за защита от вируси, които разчитат на дефиниции срещу вируси. По същия начин, разпознаването на проникване въз основа на подпис разчита на подписи или модели на проникване. Те сравняват данните с проникване в подписи, за да идентифицират опити. Основният им недостатък е, че те не работят, докато правилните подписи не бъдат качени в софтуера. За съжаление, това обикновено се случва само след като определен брой машини са били атакувани и издателите на подписи за навлизане са имали време да публикуват нови пакети за актуализация. Някои доставчици са доста бързи, докато други могат да реагират само дни по-късно.

Откриване на проникване на основата на аномалия, друготометод, осигурява по-добра защита срещу атаки с нулев ден, тези, които се случват преди всеки софтуер за откриване на проникване да е имал шанс да придобие подходящия файл за подпис. Тези системи търсят аномалии, вместо да се опитват да разпознаят известни модели на проникване. Например, те могат да се задействат, ако някой се опита да влезе в система с грешна парола няколко пъти подред, често срещан признак за груба атака. Всяко подозрително поведение може бързо да бъде открито. Всеки метод за откриване има своите предимства и недостатъци. Подобно на видовете инструменти, най-добрите инструменти са тези, които използват комбинация от подпис и анализ на поведението за най-добра защита.

Detection Vs Prevention - Важно разграничение

Обсъждахме системи за откриване на проникванено много от вас може би са чували за системи за предотвратяване на проникване. Двете концепции идентични ли са? Лесният отговор е "не", тъй като двата вида инструмент служат за различна цел. Има обаче някои припокривания между тях. Както подсказва името му, системата за откриване на проникване открива опити за проникване и подозрителни дейности. Когато открие нещо, обикновено задейства някаква форма на предупреждение или известие. След това администраторите трябва да предприемат необходимите стъпки, за да спрат или блокират опита за проникване.

Системите за предотвратяване на проникване (IPS) са направени заспрете натрапванията да се случват напълно. Active IPS включва компонент за откриване, който автоматично ще задейства някои коригиращи действия, когато се установи опит за проникване. Превенцията от проникване също може да бъде пасивна. Терминът може да се използва за обозначаване на всичко, което е направено или поставено като начин за предотвратяване на посегателства. Втвърдяването с парола например може да се разглежда като мярка за предотвратяване на проникване.

Най-добрите инструменти за разпознаване на проникване в хост

Търсихме пазара за най-добрия домакинсистеми за откриване на проникване Това, което имаме за вас, е комбинация от истински HIDS и друг софтуер, който въпреки че не се наричат системи за откриване на проникване, има компонент за откриване на проникване или може да се използва за откриване на опити за проникване. Нека разгледаме нашите най-добри снимки и да разгледаме най-добрите им функции.

1. SolarWinds Log & Event Manager (Безплатен пробен период)

Първото ни влизане е от SolarWinds, общо имев областта на инструментите за мрежово администриране. Компанията съществува от около 20 години и ни донесе едни от най-добрите инструменти за мрежово и системно администриране. Добре известен е и множеството му безплатни инструменти, които адресират някои специфични нужди на мрежовите администратори. Два страхотни примера за тези безплатни инструменти са Kiwi Syslog Server и Advanced Subnet Calculator.

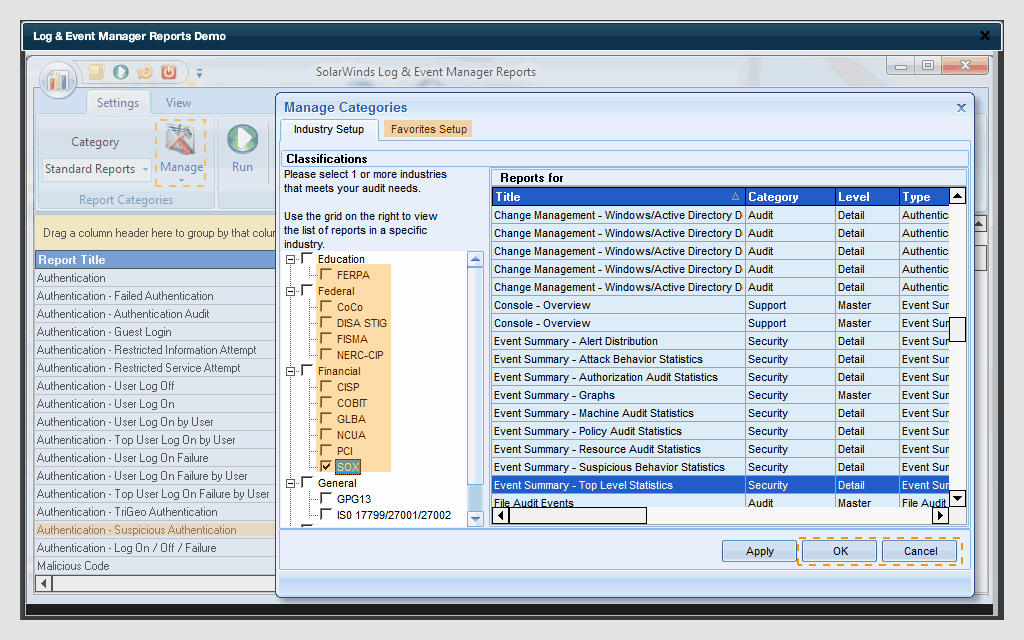

Не позволявайте SolarWinds Log & Event ManagerИмето ти глупак. Тя е много повече от просто система за управление на журнали и събития. Много от усъвършенстваните функции на този продукт го поставят в обхвата на информацията за сигурност и управление на събития (SIEM). Други функции го определят като система за откриване на проникване и дори, до известна степен, като система за предотвратяване на проникване. Този инструмент включва например корелация на събития в реално време и отстраняване в реално време.

- БЕЗПЛАТЕН ПРОБЕН ПЕРИОД: SolarWinds Log & Event Manager

- Официална връзка за изтегляне: https://www.solarwinds.com/log-event-manager-software/registration

Най- SolarWinds Log & Event Manager функции мигновено откриване на подозрителнидейност (подобна на IDS функционалност) и автоматизирани отговори (функционалност, подобна на IPS). Той може също така да извършва разследване на събития за сигурност и криминалистика както за смекчаване, така и за спазване на изискванията. Благодарение на доказаното от одита отчитане, инструментът може да се използва и за демонстриране на съответствие с HIPAA, PCI-DSS и SOX, наред с други. Инструментът има и мониторинг на целостта на файловете и наблюдение на USB устройството, което го прави много повече от интегрирана платформа за сигурност, отколкото просто система за управление на журнали и събития.

Цени за SolarWinds Log & Event Manager започва от $ 4,585 за до 30 наблюдавани възли. Лицензи за до 2500 възли могат да бъдат закупени, което прави продукта много мащабируем. Ако искате да вземете продукта за тест и да се уверите сами дали той е подходящ за вас, е налична безплатна пълнофункционална 30-дневна пробна версия.

2. OSSEC

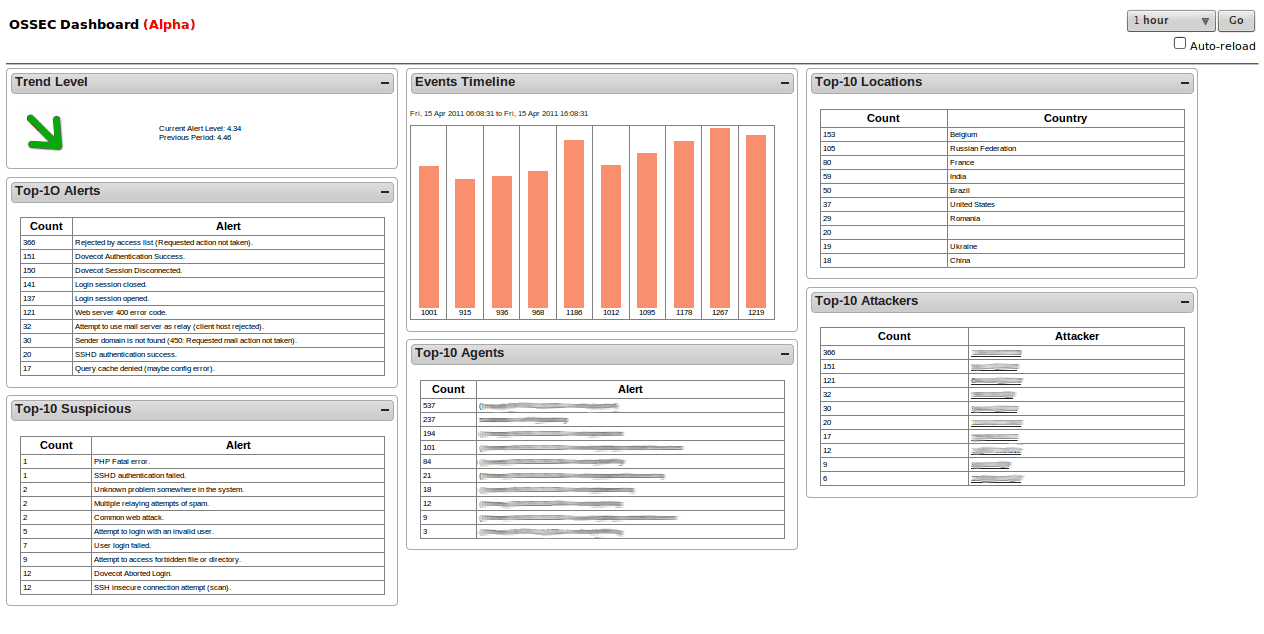

Сигурност с отворен код, или OSSEC, далеч е водещият базиран с отворен код хостсистема за откриване на проникване Продуктът е собственост на Trend Micro, едно от водещите имена в ИТ сигурността и производител на един от най-добрите пакети за защита от вируси. Когато е инсталиран на операционни системи, подобни на Unix, софтуерът се фокусира основно върху регистрационни и конфигурационни файлове. Той създава контролни суми от важни файлове и периодично ги валидира, като ви предупреждава винаги, когато се случи нещо странно. Той също така ще следи и сигнализира за всеки необичаен опит за получаване на root достъп. На хостовете на Windows системата също следи за неоторизирани модификации на системния регистър, които биха могли да бъдат показател за злонамерена активност.

Благодарение на системата за откриване на проникване, базирана на хост, OSSEC трябва да бъде инсталиран на всеки компютър, който искате да защитите. Централизираната конзола обаче консолидира информация от всеки защитен компютър за по-лесно управление. Докато OSSEC конзолата работи само на Unix-Like операционни системи,на разположение е агент за защита на хостовете на Windows. Всяко откриване ще задейства сигнал, който ще бъде показан на централизираната конзола, докато известията ще бъдат изпращани и по имейл.

3. Samhain

Samhain е друго добре познато проникване на безплатен хостсистема за откриване. Основните му характеристики, от гледна точка на IDS, са проверка на целостта на файловете и наблюдение / анализ на лог файл. Това обаче прави много повече от това. Продуктът ще извършва откриване на rootkit, мониторинг на портове, откриване на нелоялни SUID изпълними файлове и скрити процеси. Инструментът е предназначен да следи множество хостове, работещи с различни операционни системи, като същевременно осигурява централизирана регистрация и поддръжка. Въпреки това, Samhain може да се използва и като самостоятелно приложение наедин компютър. Софтуерът работи основно на POSIX системи като Unix, Linux или OS X. Може да работи и в Windows под Cygwin, пакет, който позволява да се изпълняват POSIX приложения в Windows, въпреки че в тази конфигурация е тестван само мониторинг агентът.

Един от SamhainНай-уникалната особеност е неговият стелт режим, койтому позволява да работи без да бъде открит от потенциални нападатели. Известно е, че натрапниците бързо убиват процесите на откриване, които разпознават веднага след като влязат в система, преди да бъдат открити, което им позволява да останат незабелязани. Samhain използва стеганографски техники, за да скрие своите процеси от другите. Той също така защитава централните си журнални файлове и архивиране на конфигурация с PGP ключ, за да предотврати подправяне.

4. Fail2Ban

Fail2Ban е проникване на безплатен и с отворен код хостсистема за откриване, която също има някои възможности за предотвратяване на проникване. Софтуерният инструмент следи лог файлове за подозрителни дейности и събития като неуспешни опити за влизане, търсене на експлоатация и т.н. Действието по подразбиране на инструмента, винаги когато открие нещо подозрително, е автоматично актуализиране на правилата на локалната защитна стена, за да блокира IP адреса на източника на злонамерено поведение. В действителност това не е вярно предотвратяване на проникване, а по-скоро система за откриване на проникване с функции за автоматично възстановяване. Това, което току що описахме, е действието по подразбиране на инструмента, но всяко друго произволно действие - като изпращане на известия по имейл - също може да бъде конфигурирано, което го прави като по-„класическа“ система за откриване на проникване.

Fail2Ban се предлага с различни предварително изградени филтри занякои от най-разпространените услуги като Apache, SSH, FTP, Postfix и много други. Както обяснихме, предотвратяването се осъществява чрез промяна на таблиците на защитната стена на хоста. Инструментът може да работи с Netfilter, IPtables или таблицата hosts.deny на TCP Wrapper. Всеки филтър може да бъде свързан с едно или много действия.

5. AIDE

Най- Разширена среда за откриване на проникване, или AIDE, е друга безплатна система за откриване на проникване на проникванеТози се фокусира основно върху откриването на rootkit и сравненията на подписите на файлове. Когато първоначално го инсталирате, инструментът ще компилира вид база данни с администраторски данни от конфигурационните файлове на системата. След това тази база данни може да се използва като основна линия, с която всяка промяна може да бъде сравнена и евентуално върната назад, ако е необходимо.

AIDE използва както подпис, така исхеми за откриване на базата на аномалия. Това е инструмент, който се стартира при поискване и не се планира или непрекъснато работи. Всъщност това е основният недостатък на продукта. Въпреки това, тъй като това е инструмент на командния ред, а не на базата на GUI, може да се създаде cron задача, която да го изпълнява на редовни интервали. Ако решите да стартирате инструмента често - например веднъж на всяка минута - почти ще получите данни в реално време и ще имате време да реагирате, преди всеки опит за проникване да е отишъл твърде далеч, да е причинил много щети.

В основата си AIDE е просто инструмент за сравнение на данни, но с помощтаот няколко външни планирани скрипта, той може да бъде превърнат в истински HIDS. Имайте предвид обаче, че това по същество е локален инструмент. Той няма централизирано управление и няма фантазия GUI.

6. Сейгън

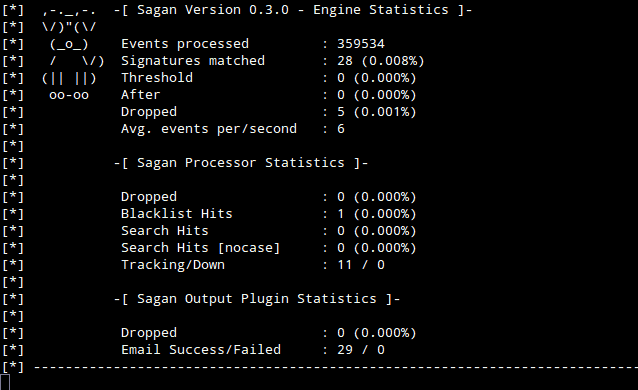

Последно в нашия списък е Сейгън, което всъщност е повече от система за анализ на логаотколкото истински IDS. Той обаче има някои функции, подобни на IDS, поради което заслужава място в нашия списък. Инструментът локално наблюдава лог файловете на системата, където е инсталиран, но може да взаимодейства и с други инструменти. Той може, например, да анализира дневниците на Snort, ефективно добавяйки NIDS функционалността на Snort към това, което всъщност е HIDS. Няма да взаимодейства само със Snort. Сейгън може да взаимодейства и със Suricata, и той е съвместим с няколко инструмента за изграждане на правила като Oinkmaster или Pulled Pork.

Сейгън също има възможности за изпълнение на скриптове, които могатнаправете го груба система за предотвратяване на проникване, при условие че разработите някои скриптове за отстраняване. Въпреки че този инструмент може да не се използва като единствена защита срещу проникване, той може да бъде чудесен компонент на система, която може да включва много инструменти, като съпоставя събития от различни източници.

Коментари