Когато става въпрос за разполагане на високо обезопасена инадеждна система за предаване на данни за удовлетворяване на междуорганизационните и вътрешноорганизационните комуникационни потребности, повечето организации избират да адаптират една от 3-те техники на мрежови техники; Частна мрежа, хибридна мрежа и виртуална частна мрежа. В тази публикация ще разгледаме всеки тип мрежа и ще обсъдим Виртуалната частна мрежа, VPN тунелиране, техники и типове VPN и как да създадете и настроите VPN мрежа.

Преди да стигнем до VPN, нека разгледаме по-отблизо частните и хибридни мрежи.

Частна мрежа

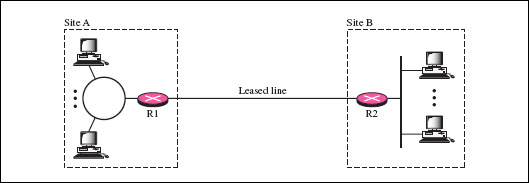

Частната мрежа всъщност е изолирана локална мрежа, която използва частен IP адресно пространство за споделяне на данни между свързани възли. В частната мрежа приложенията и порталите за данни (използвани за управление на комуникацията) са проектирани така, че да защитят целия процес на обмен на данни от външни лица. Частната мрежа е подходяща за организации, където всички възли присъстват на едно място. Ако частната мрежа трябва да бъде разгърната за множество сайтове на различни места, организацията може да се наложи да закупи специална линия за комуникация, последвана от система за управление на частната мрежа за справяне с проблемите на свързаността, обмена на данни и скоростта на трансфер на данни.

Хибридна мрежа

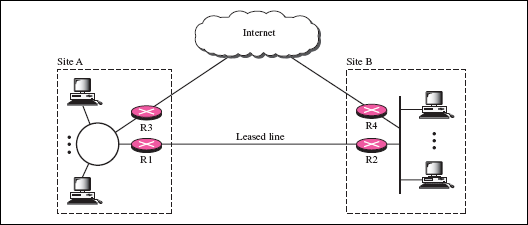

Хибридната мрежова архитектура е особеноразположени за комуникация с офисите на сайтовете на организацията и за достъп до глобалната WAN за обмен на данни и комуникация с обществеността. Както подсказва името, той комбинира както частни, така и публични мрежови техники за комуникация с публични, както и сигурна вътрешноорганизационна комуникация от външни източници. Хибридната мрежа маршрутизира цялата вътрешноорганизационна комуникация и обмен на данни чрез частна мрежа, докато останалата част от комуникацията и заявките за изпращане и получаване на данни се маршрутизират чрез връзки в обществена мрежа. Точно като Private Network, разгръщането на хибридна мрежа за множество сайтове изисква наемане на специална линия за частна комуникация и проектиране на система за управление на обмена на данни.

Защо организациите предпочитат VPN?

Частната мрежа гарантира сигурността на даннитекоято трябва да бъде изпратена и получена, както и бърза скорост на предаване на данни. Тази проста мрежова архитектура изисква използване на специален ред за изпращане и получаване на класифицирана информация, но след разгръщане на частна мрежа е необходима обществена мрежа за междуорганизационна комуникация. Това поражда необходимостта от хибридна мрежа, която е комбинация от частна и обществена мрежа. Hybrid Network използва две специални линии за обществена и частна комуникация. Например, ако една организация има 4 сайта, тя трябва да закупи високо защитена линия за предаване на данни, за да свърже всички сайтове и да проектира централно хранилище за данни, за да управлява удобно комуникацията, докато публичната връзка се използва за достъп до обществена WAN (интернет) за междуорганизирано предаване на данни Тъй като хибридните мрежи се нуждаят от два отделни канала за обмен на публични и частни данни, много организации се включват Виртуална частна мрежа.

VPN (виртуална частна мрежа)

Както бе споменато по-рано, частни и хибридни мрежиса скъпи и изискват закупуване на отделни линии за използване на частно IP адресно пространство, за да комуникират със свързани възли. VPN технологията значително намалява разходите за разполагане на публична и частна мрежа, тъй като дава възможност на организациите да използват глобална WAN както за публична, така и за частна комуникация. Причината, поради която се нарича виртуална, е, че не се нуждае от физическа частна мрежа, за да осигури предаването на данни. Мрежата е публично, но на практика частна. VPN технологията използва непрекъснато криптиране, за да предпази каналите за предаване на данни от външни кражби на данни и подобни атаки; той използва IPsec, L2TP, PPP, PPTP и др. техники за тунелиране, за да гарантира не само поверителността на данните, но и автентичността и целостта.

Как работи VPN

VPN мрежата е доста сходна с простасървър / клиентска архитектура, където сървърът е отговорен за съхраняването и споделянето на криптирани данни, осигурявайки шлюз за иницииране на вътрешноорганизационна комуникация и упълномощаване на клиенти, свързани с мрежата, докато VPN клиентите, също като клиентите в изолирана локална мрежа, изпращат заявки до сървъра за извличане споделена информация, установяване на връзка с други клиенти на VPN и обработване на защитена информация чрез предоставено приложение.

VPN тунелиране

Това, което прави VPN комуникациите от край до край, е различно от обикновената LAN среда Тунели, Можете да мислите за това като тунел в интернет облака, през който пътуват заявките за изпращане и получаване на данни.

Тунелът всъщност е само концепция, която помагапо-добре да разберем динамиката на VPN мрежата. Когато инициирате комуникация или изпращате данни през VPN мрежа, протоколът (ите) на тунелиране, използван от VPN мрежата (като PPTP, L2TP, IPSec и т.н.), обвива пакетите с данни в друг пакет данни и криптира пакета, който трябва да бъде изпратен през тунела. В края на получателя устройството / протоколът за тунелиране дешифрира пакета и след това съблича пакета с данни, за да прочете и да получи достъп до оригиналното съобщение и да разкрие източника на пакета и друга класифицирана информация.

Задължително и доброволно тунелиране

Класификацията на тунелирането се основава наизточник, който инициира връзката. Въз основа на източника съществуват предимно два вида тунели - Задължително тунелиране и Доброволно тунелиране. Задължителното тунелиране се инициира от сървъра за мрежов достъп, без да се изисква въвеждане от потребителя. Освен това VPN клиентите нямат достъп до информация на VPN сървър, тъй като те не са нито отговорни, нито контролират инициирането на връзката. Задължителното тунелиране действа като посредник между VPN сървър и клиенти и отговаря за удостоверяването на клиента и настройването му с VPN сървър.

Доброволното тунелиране се инициира, контролираи се управлява от потребителя. За разлика от Задължителното тунелиране, което се управлява от мрежата на оператора, то изисква от потребителите да установят връзка с локалния ISP, последвано от стартиране на VPN клиентското приложение. Може да сте използвали множество VPN клиентски софтуер, които създават защитени тунели за конкретен VPN сървър. Когато VPN клиентският софтуер се опитва да инициира връзка, той се насочва към конкретен или определен от потребителя VPN сървър. Доброволното тунелиране не изисква нищо повече от инсталирането на допълнителен протокол за тунелиране в системата на потребителя, така че да може да се използва като една крайна точка на тунела.

VPN типове и технологии

PPTP (Протокол за тунелиране от точка до точка) VPN е един отнай-простите VPN технологии, които използват предоставената от ISP интернет връзка за създаване на защитен тунел между клиент и сървър, както и клиентски и клиентски системи. PPTP е софтуерна VPN система; може да знаете, че Windows OS има вграден PPTP и всичко, което трябва да се свърже с VPN мрежа, е клиентски софтуер за VPN. Въпреки че PPTP не предоставя криптиране и други функции за защита, които са от съществено значение, за да направят процесите на обмен на данни поверителни (Point to Point Protocol прави това за PPTP), Windows първоначално прилага автентификация и криптиране с PPTP, за да защити пакетите данни. Предимството е, че не се изисква закупуване на допълнителен хардуер за внедряване и клиентът може да използва предоставен софтуер за свързване с VPN. Независимо от това, недостатъкът е, че той разчита на протокол от точка до точка за добавяне на сигурност към пакетите данни, така че преди пакетите с данни да започнат да пътуват през тунела, те могат да бъдат дешифрирани от външни източници.

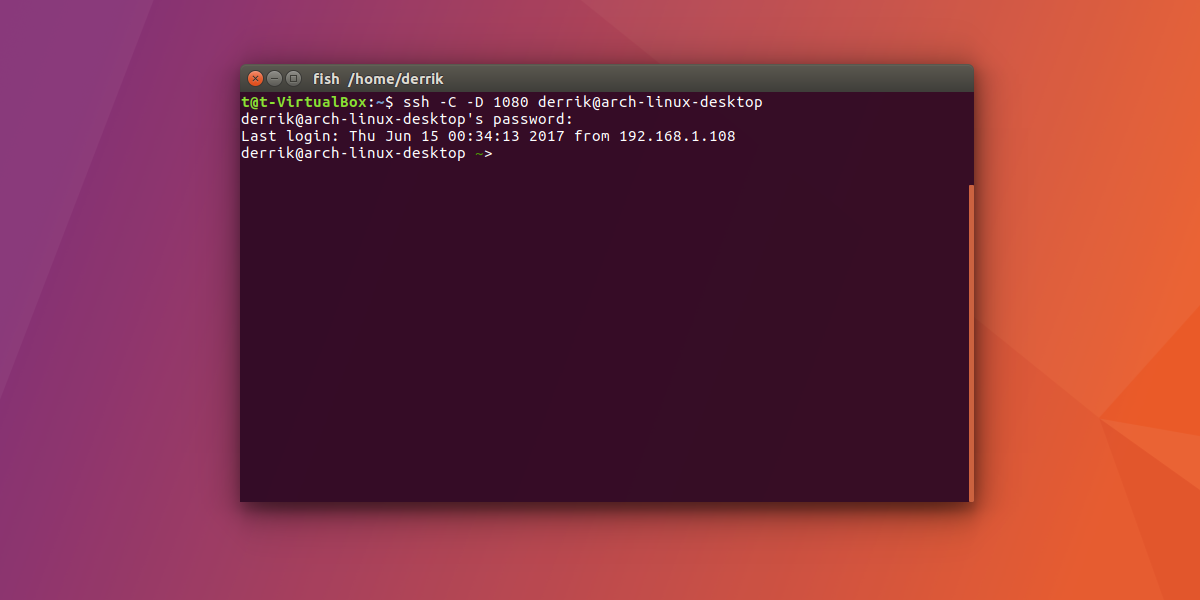

SSH Тунели (Secure Shell Tunneling), както подсказва името,използва защитен протокол за черупки, за да създаде тунел за прехвърляне на данни от един край в друг. Най-голямото предимство на тунелирането на базата на SSH е, че той заобикаля интернет защитните стени. Организациите (които искат да принудят работниците си да използват специализирани прокси сървъри за достъп до обществени уебсайтове и портали за данни) използват SSH протоколи за маршрутизиране на целия трафик от специализирани сървъри. Това е доста различно от VPN базирана на SSL техника, при която HTTPS протоколът се налага на приложения, система за управление на комуникацията, уеб браузъри и т.н., за да се защити предаването от любопитни очи. Той създава сигурна сесия за свързване на сървъри от уеб браузър и не се нуждаят от допълнителни устройства за конфигуриране на VPN мрежа, тъй като е необходим само HTTPS протокол за иницииране на комуникация между два края.

Разработен от IETF, IPSecОтговорността основно включва осигуряване на(IP) Интернет протокол комуникация между крайните точки на VPN тунел. Пакетите с данни, които преминават през IPSec, се кодират с AES, DES или 3DES. Освен това той осигурява както компресия, така и автентификация на мрежово ниво. Използва се IPsec VPN техника тунел вместо транспорт режим. Преди да изпрати данни, той капсулира IP пакета в нов IPSec пакет, като гарантира конфиденциалността на пакета с данни. Той добавя допълнителен IP заглавие, заедно с заглавката на ESP (Encapsulated Security Payload), за да добавите политика за сигурност и да осигурите криптиране към оригиналния пакет данни. Освен ESP, той използва AH (Authentication Header) като подпротокол, за да приложи допълнителен защитен слой към оригинален пакет данни; това предотвратява смущения на трети страни и подправяне на IP.

Microsoft, съвместно с Cisco, разработи алтернатива на PPTP, известна като L2TP (Протокол от слой за тунелиране) за предоставяне на данниинтегритет. Трябва да се отбележи, че L2TP, подобно на PPTP, не осигурява криптиране и разчита на PPP (протокол от точка до точка) за криптиране на пакетите с данни. L2TP тунелирането добавя L2TP заглавието на данни към оригиналния полезен товар и го прехвърля в крайна точка в UDP дейтаграмата. Освен протокол от точка до точка, конфиденциалността, удостоверяването и криптирането могат да бъдат постигнати чрез използване на IPSec на мрежовия слой.

Как да създадете и настроите VPN

Има безспорно безкрайни начини, по коитоорганизацията може да създаде VPN мрежа за своите клиенти, клиенти и спонсориращи компании безстрашно да споделят частна информация и да осигуряват шлюз към тяхната вътрешна (и) мрежа (и). Оставяйки тази мащабна VPN мрежова архитектура настрана, ако искате да създадете VPN мрежа в малък мащаб за свързване на вашите компютри с домашната мрежа на приятел, можете да използвате предварително представен Gbridge. Това е безплатно VPN решение, което ви позволява да настроите своята собствена виртуална частна мрежа, така че да можете да се свързвате дистанционно с други частни мрежи.

Свържете се с отдалечена VPN мрежа (Office VPN)

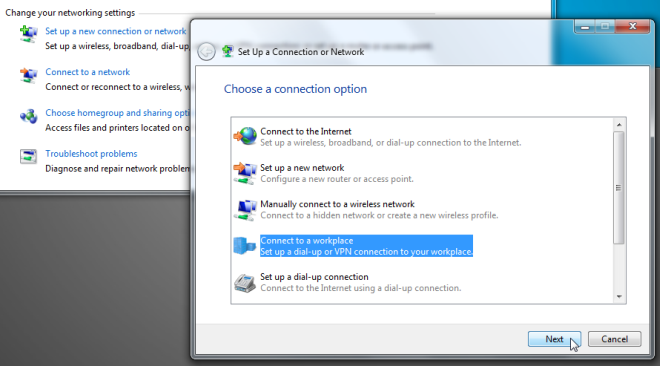

Подобно на предишните версии на Windows, също Windows 7предоставя прост начин за свързване с VPN сървър. Ако планирате да се свържете с вашата Office, PPTP / L2TP VPN мрежа, можете да използвате Windows VPN клиент за установяване на връзка. Ето как да го направите

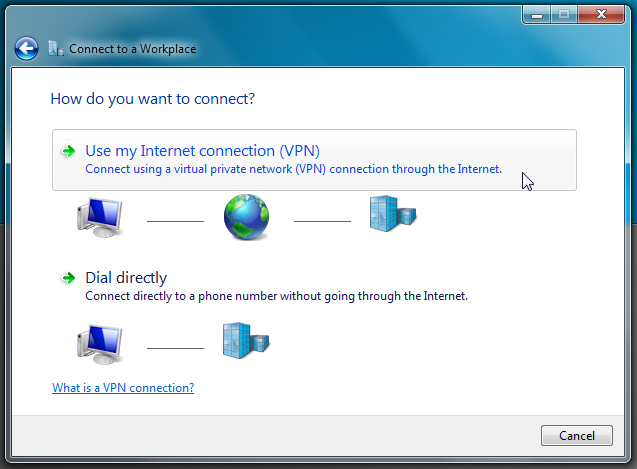

Преди да започнете, уверете се, че сте конфигурирали допълнителните устройства според инструкциите на вашия мрежов администратор. Сега отворете Център за мрежи и споделяне и щракнете Настройте нова връзка или мрежа. Той ще отвори съветника за връзка. Сега изберете Свържете се с работно място и натиснете Next.

В следващата стъпка изберете връзката, която искате да използвате, за да се свържете с вашия офис VPN. Тя ви позволява да се свързвате с VPN мрежа, като използвате текущата си връзка или телефонния номер на местоназначението.

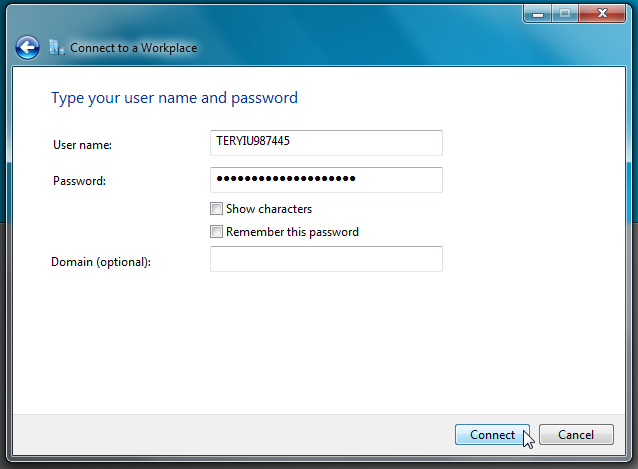

Следващата стъпка изисква въвеждане на информацияпредоставени от администратора. Тук трябва да въведете IP адреса или домейна заедно с името на местоназначението. Windows 7 също ви позволява да активирате VPN връзка за други потребители и да използвате смарт карта за упълномощаване.

Щракването върху Next ще отвори последната стъпка на съветника. Това изисква потребителско име и парола, зададени от администратора на вашата офисна мрежа.

Когато приключите, щракнете върху свързване, за да започнете да установявате връзката с вашата VPN мрежа. След като сте свързани с VPN мрежата, можете да проверите подробности за IP от Центъра за мрежи и споделяне или да използвате Ipconfig командвайте в CMD, за да проверите дали сте свързани както с VPN мрежа, така и с интернет.

Виртуалната частна мрежа наистина направи революцияначинът за осигуряване на предаване на данни между множество отдалечени места. Той предлага най-доброто решение за непрекъснато разрастващите се организации и бизнеси, които трябва да разгърнат както защитена мрежа за споделяне на частна информация, така и обществена мрежа за комуникация със своите клиенти, клиенти и конкуренти. Освен че е рентабилно решение, VPN технологията премахва необходимостта от създаване на множество центрове за управление на данни за управление на комуникацията. Поради тази причина VPN е методът за избор по целия свят както за малки компании, така и за огромни корпорации.

Коментари