Každý chce zabránit vetřelcům mimo jejichDům. Podobně - az podobných důvodů se správci sítě snaží zabránit útočníkům mimo sítě, které spravují. Jedním z nejdůležitějších aktiv mnoha současných organizací jsou jejich data. Je tak důležité, že mnoho špatně zamýšlených jedinců půjde do velkých délek, aby ukradli tato data. Dělají to pomocí široké škály technik k získání neoprávněného přístupu k sítím a systémům. Zdá se, že počet takových útoků v poslední době exponenciálně rostl, a v reakci na to jsou zavedeny systémy, které jim předcházejí. Tyto systémy se nazývají systémy prevence narušení nebo IPS. Dnes se podíváme na nejlepší systémy prevence narušení, které jsme našli.

Začneme tím, že se pokusíme lépe definovat coPrevence narušení je. To samozřejmě znamená, že také definujeme, co je to narušení. Poté prozkoumáme různé metody detekce, které se obvykle používají, a jaké nápravné akce se provádějí při detekci. Poté krátce hovoříme o pasivní prevenci vniknutí. Jsou to statická opatření, která lze zavést a která by mohla drasticky snížit počet pokusů o narušení. Možná vás překvapí zjištění, že někteří z nich nemají nic společného s počítači. Teprve poté, se všemi na stejné stránce, budeme moci konečně zkontrolovat některé z nejlepších systémů prevence narušení, které jsme našli.

Prevence narušení - o co jde?

Před lety byly viry skoro jedinéobavy správců systému. Viry se dostali do bodu, kdy byly tak běžné, že průmysl reagoval vývojem nástrojů na ochranu proti virům. Dnes by žádný vážný uživatel v jeho pravé mysli nenapadlo spustit počítač bez antivirové ochrany. I když už neslyšíme mnoho virů, nová hrozba představuje narušení - nebo neoprávněný přístup k vašim datům škodlivými uživateli. Vzhledem k tomu, že data jsou často nejdůležitějším aktivem organizace, staly se firemní sítě terčem hackerů, kteří neměli v úmyslu zamířit a kteří získají přístup k datům do velké míry. Stejně jako antivirový software byl odpovědí na šíření virů, Intrusion Prevention Systems je odpovědí na útoky vetřelců.

Systémy prevence narušení v zásadě dělají dvavěci. Nejprve odhalí pokusy o narušení a když zjistí jakékoli podezřelé činnosti, zastaví nebo zablokují pomocí různých metod. Pokusy o narušení lze detekovat dvěma různými způsoby. Detekce založená na podpisu analyzuje síťový provoz a data a hledá specifické vzory spojené s pokusy o narušení. Je to podobné tradičním systémům antivirové ochrany, které se spoléhají na definice virů. Detekce narušení založená na podpisech závisí na podpisech nebo vzorcích narušení. Hlavní nevýhoda této metody detekce spočívá v tom, že je třeba do softwaru načíst správné podpisy. A když nová metoda útoku, obvykle existuje zpoždění před aktualizací podpisů útoku. Někteří prodejci poskytují velmi rychle aktualizované podpisy útoků, zatímco jiní jsou mnohem pomalejší. Jak často a jak rychle se aktualizují podpisy, je důležitým faktorem při výběru dodavatele.

Detekce založená na anomáliích nabízí lepší ochranuproti útokům s nulovým dnem měly ty, k nimž dochází před detekcí podpisů, šanci aktualizovat. Proces hledá anomálie namísto pokusu rozpoznat známé vzory vniknutí. Například by se spustilo, kdyby se někdo pokusil o přístup k systému se špatným heslem několikrát za sebou, což je společné znamení útoku brutální síly. Toto je pouze příklad a obvykle existují stovky různých podezřelých činností, které mohou tyto systémy spustit. Obě detekční metody mají své výhody a nevýhody. Nejlepší nástroje jsou ty, které pro nejlepší ochranu používají kombinaci analýzy podpisů a chování.

Zjištění pokusu o narušení je první částzabránit jim. Jakmile jsou detekční systémy detekovány, aktivně pracují na zastavení detekovaných aktivit. Těmito systémy lze provést několik různých nápravných opatření. Mohly by například pozastavit nebo jinak deaktivovat uživatelské účty. Další typickou akcí je blokování zdrojové adresy IP útoku nebo úprava pravidel brány firewall. Pokud škodlivá činnost pochází z konkrétního procesu, preventivní systém by mohl tento proces zabít. Zahájení některého ochranného procesu je další běžnou reakcí av nejhorších případech lze celé systémy odstavit, aby se omezilo možné poškození. Dalším důležitým úkolem Intrusion Prevention Systems je varovat správce, zaznamenávat událost a hlásit podezřelé aktivity.

Opatření k prevenci pasivního vniknutí

Zatímco systémy prevence narušení mohou chránitproti mnoha typům útoků, nic nepřekonává dobré, staromódní preventivní opatření proti vniknutí. Například pověření silnými hesly je vynikajícím způsobem ochrany proti mnoha průnikům. Dalším snadným ochranným opatřením je změna výchozích hesel zařízení. I když je to méně časté v podnikových sítích - ačkoli to není neslýchané -, viděl jsem jen příliš často internetové brány, které stále měly své výchozí heslo správce. V oblasti hesel je stárnutí hesla dalším konkrétním krokem, který lze použít ke snížení pokusů o narušení. Jakékoli heslo, i to nejlepší, může být nakonec crackováno, pokud bude dost času. Stárnutí hesla zajišťuje, že hesla budou změněna před jejich prasknutím.

Existovaly jen příklady toho, co by se dalo udělatpasivně zabránit vniknutí. Mohli bychom napsat celý příspěvek o tom, jaká pasivní opatření lze zavést, ale dnes to není naším cílem. Naším cílem je namísto toho představit některé z nejlepších aktivních systémů prevence narušení.

Nejlepší systémy prevence narušení

Náš seznam obsahuje kombinaci různých nástrojů, které dokážoubýt používán k ochraně proti pokusům o narušení. Většina zahrnutých nástrojů jsou skutečné systémy prevence narušení, ale také zahrnujeme nástroje, které, i když nejsou uváděny na trh jako takové, lze použít k zabránění narušení. Náš první záznam je jedním z takových příkladů. Nezapomeňte, že výběr nástroje, který chcete použít, by se měl více než cokoli jiného řídit podle vašich konkrétních potřeb. Podívejme se tedy, co každý z našich nejlepších nástrojů může nabídnout.

1. Správce protokolů a událostí SolarWinds (ZKUŠEBNÍ VERZE ZDARMA)

SolarWinds je známé jméno v sítispráva. Má vynikající pověst pro výrobu některých nejlepších nástrojů pro správu sítě a systému. Jeho stěžejní produkt, Network Performance Monitor, trvale patří mezi nejlepší dostupné nástroje pro monitorování šířky pásma. SolarWinds je také známý svými mnoha bezplatnými nástroji, z nichž každý řeší specifickou potřebu správců sítě. Kiwi Syslog Server nebo server SolarWinds TFTP jsou dva vynikající příklady těchto bezplatných nástrojů.

Nenechte to Správce protokolů a událostí SolarWindsJméno vás zmást. Je toho mnohem víc, než se setká s okem. Některé pokročilé funkce tohoto produktu jej považují za systém detekce a prevence narušení, zatímco jiné jej zařazují do řady bezpečnostních informací a správy událostí (SIEM). Nástroj například obsahuje korelaci událostí v reálném čase a nápravu v reálném čase.

- ZKUŠEBNÍ VERZE ZDARMA: Správce protokolů a událostí SolarWinds

- Oficiální odkaz ke stažení: https://www.solarwinds.com/log-event-manager-software/registration

The Správce protokolů a událostí SolarWinds se může pochlubit okamžitou detekcí podezřelýchaktivita (funkce detekce narušení) a automatické odpovědi (funkce prevence narušení). Tento nástroj lze také použít k provedení vyšetřování a forenzní analýzy bezpečnostních událostí. Může být použit pro účely zmírňování a dodržování předpisů. Nástroj obsahuje auditem ověřené zprávy, které lze také použít k prokázání souladu s různými regulačními rámci, jako jsou HIPAA, PCI-DSS a SOX. Tento nástroj má také monitorování integrity souborů a sledování zařízení USB. Všechny pokročilé funkce softwaru z něj dělají více integrované bezpečnostní platformy než jen systém pro správu protokolů a událostí, jehož název by vás vedl k tomu, abyste věřili.

Funkce prevence narušení systému Správce protokolů a událostí SolarWinds funguje implementací akcí s názvem AktivníReakce, kdykoli jsou detekovány hrozby. Různé reakce mohou být spojeny se specifickými upozorněními. Systém může například zapisovat do tabulek brány firewall, aby blokoval přístup k síti zdrojové adresy IP, která byla identifikována jako vykonávající podezřelé činnosti. Nástroj může také pozastavit uživatelské účty, zastavit nebo spustit procesy a vypnout systémy. Vzpomenete si, jak se přesně jedná o nápravná opatření, která jsme identifikovali dříve.

Ceny za Správce protokolů a událostí SolarWinds liší se podle počtu sledovaných uzlů. Ceny začínají na 4 585 USD až pro 30 sledovaných uzlů a lze zakoupit licence až pro 2500 uzlů, díky čemuž je produkt vysoce škálovatelný. Pokud chcete produkt vyzkoušet a zjistit, zda je pro vás to pravé, máte k dispozici bezplatnou 30denní zkušební verzi s plným výkonem.

2. Splunk

Splunk je pravděpodobně jedním z nejpopulárnějších systémů prevence narušení. Je k dispozici v několika různých edicích se sportovními různými sadami funkcí. Splunk Enterprise Security-nebo Splunk ES, jak se často říká - je to, co potřebujete pro skutečnou prevenci narušení. Software monitoruje data vašeho systému v reálném čase a hledá zranitelná místa a známky neobvyklé činnosti.

Reakce na bezpečnost je jednou ze silných produktůobleky a co z něj činí systém prevence narušení. Používá to, co dodavatel nazývá Adaptive Response Framework (ARF). Integruje se se zařízením od více než 55 dodavatelů zabezpečení a může provádět automatickou reakci, což urychluje manuální úkoly. Tato kombinace, pokud automatická náprava a manuální intervence vám mohou poskytnout nejlepší šanci, jak rychle získat horní ruku. Tento nástroj má jednoduché a přehledné uživatelské rozhraní, díky čemuž získává vítězné řešení. Mezi další zajímavé funkce ochrany patří funkce „Notables“, která zobrazuje výstrahy přizpůsobitelné uživateli a „Asset Investigator“ pro označování škodlivých aktivit a předcházení dalším problémům.

Splunk Enterprise SecurityInformace o cenách nejsou snadno dostupné. Chcete-li získat podrobnou nabídku, budete muset kontaktovat prodej společnosti Splunk. Jedná se o skvělý produkt, pro který je k dispozici bezplatná zkušební verze.

3. Sagan

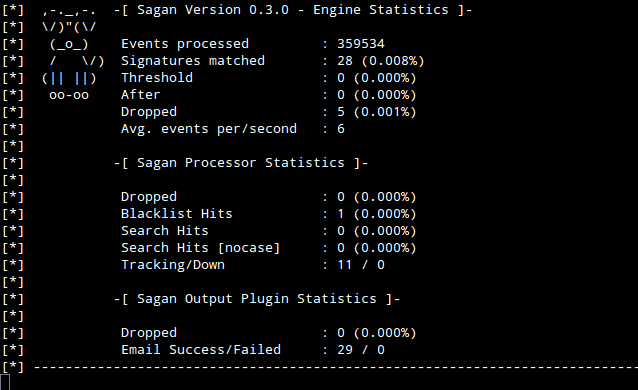

Sagan je v podstatě bezplatný systém detekce narušení. Nástroj, který má schopnosti spouštění skriptů, jej však může zařadit do kategorie Intrusion Prevention Systems. Sagan detekuje pokusy o narušení pomocí sledování souborů protokolu. Můžete také kombinovat Sagan se Snortem, který může svůj výstup nakrmit Sagan což dává nástroji některé funkce detekce narušení v síti. Ve skutečnosti, Sagan může přijímat vstup od mnoha jiných nástrojů, jako jsou Bro nebo Suricata, kombinující schopnosti několika nástrojů pro nejlepší možnou ochranu.

Je tu háček SaganFunkce skriptu. Musíte napsat remediační skripty. Ačkoli tento nástroj nemusí být nejlépe použit jako jediná obrana proti vniknutí, může to být klíčová součást systému, který zahrnuje několik nástrojů pomocí korelace událostí z různých zdrojů, což vám dává to nejlepší z mnoha produktů.

Zatímco Sagan lze nainstalovat pouze v systémech Linux, Unix a Mac OS,může se připojit k systémům Windows a získat tak své události. Mezi další zajímavé vlastnosti Saganu patří sledování IP adresy a distribuované zpracování.

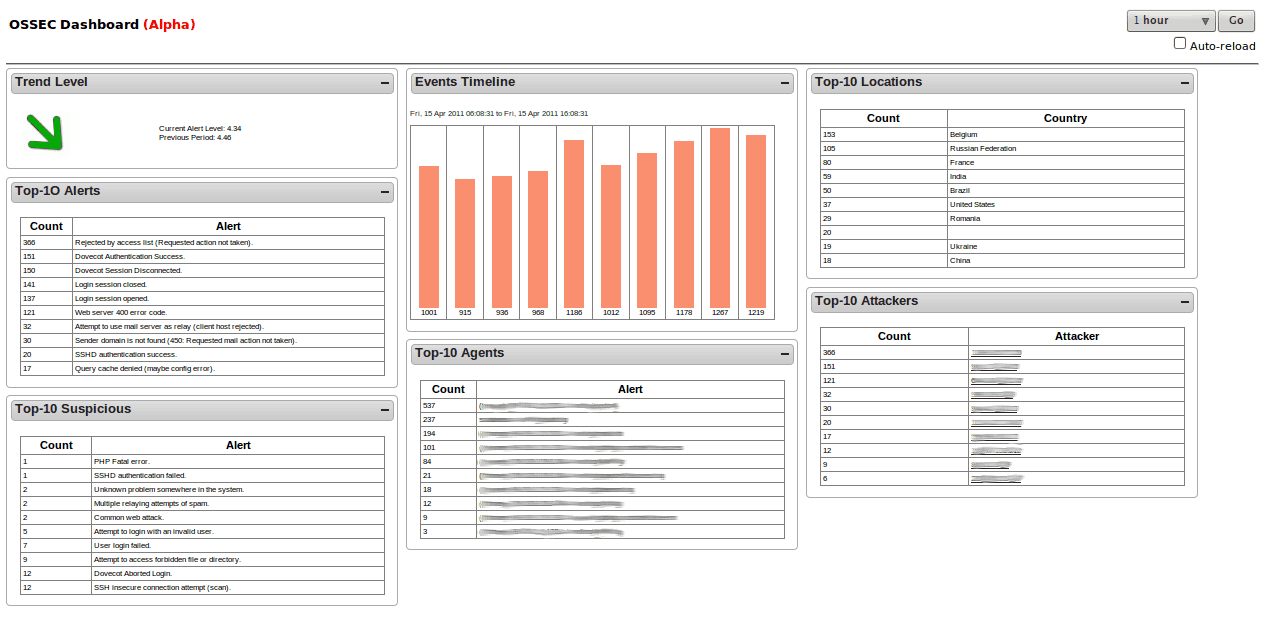

4. OSSEC

Zabezpečení Open Source, nebo OSSEC, je jedním z předních hostitelských serverů s otevřeným zdrojovým kódemSystém detekce narušení. Zařazujeme jej do našeho seznamu ze dvou důvodů. Jeho popularita je taková, že jsme ji museli zahrnout, zejména s ohledem na to, že tento nástroj umožňuje určit akce, které se provádějí automaticky vždy, když jsou spuštěna konkrétní upozornění, což jí poskytuje určité možnosti prevence narušení. OSSEC je vlastněna společností Trend Micro, jedním z předních jmen v oblasti IT bezpečnosti a výrobcem jednoho z nejlepších antivirových balíčků.

Při instalaci v operačních systémech podobných Unixudetekční engine softwaru se primárně zaměřuje na protokolové a konfigurační soubory. Vytváří kontrolní součty důležitých souborů a pravidelně je ověřuje, upozorní vás nebo spustí nápravnou akci, kdykoli se stane něco zvláštního. Bude také sledovat a upozorňovat na jakýkoli neobvyklý pokus o získání přístupu root. Ve Windows také systém dohlíží na neautorizované úpravy registru, protože by mohly být známkou škodlivé činnosti. Jakákoli detekce spustí varování, které se zobrazí na centralizované konzole, zatímco oznámení budou zaslána také e-mailem.

OSSEC je hostitelský systém ochrany proti narušení. Proto musí být nainstalován na každém počítači, který chcete chránit. Centralizovaná konzola však konsoliduje informace z každého chráněného počítače pro snazší správu. OSSEC konzole běží pouze na operačních systémech Unix-Like, ale agent je k dispozici pro ochranu hostitelů Windows. Alternativně lze jako přední konec nástroje použít jiné nástroje, například Kibana nebo Graylog.

5. Otevřete WIPS-NG

Nebyli jsme si příliš jistí, zda bychom měli zahrnout Otevřete WIPS NG na našem seznamu. Více o tom za chvíli. Udělalo to hlavně proto, že je to jediný produkt, který se konkrétně zaměřuje na bezdrátové sítě. Otevřete WIPS NG- kdekoli WIPS znamená Wireless IntrusionPrevention System - je nástroj s otevřeným zdrojovým kódem, který se skládá ze tří hlavních součástí. Nejprve je zde senzor. Je to hloupý proces, který jednoduše zachytí bezdrátový provoz a odešle jej na analýzu. Jak jste asi uhodli, další komponentou je server. Shromažďuje data ze všech senzorů, analyzuje shromážděná data a reaguje na útoky. Tato součást je srdcem systému. V neposlední řadě je součástí rozhraní, které je GUI, které používáte ke správě serveru a zobrazování informací o hrozbách nalezených ve vaší bezdrátové síti.

Hlavním důvodem, proč jsme váhali, než začneme Otevřete WIPS NG na našem seznamu to, že tak dobré, jak je, nevšichni mají rádi vývojáře produktu. Je součástí stejného vývojáře jako Aircrack NG a je součástí sady nástrojů hackerů WiFi pro bezdrátové pakety a cracker. Tím se otevře debata o etice vývojáře a někteří uživatelé budou ostražití. Na druhé straně lze pozadí vývojáře vnímat jako důkaz jeho hluboké znalosti o zabezpečení Wi-Fi.

6. Fail2Ban

Fail2Ban je relativně populární vniknutí hostitele zdarmadetekční systém s funkcemi prevence narušení. Software funguje tak, že sleduje soubory protokolu systému pro podezřelé události, jako jsou neúspěšné pokusy o přihlášení nebo zneužívá vyhledávání. Když systém zjistí něco podezřelého, reaguje automatickou aktualizací pravidel místní brány firewall, aby zablokoval zdrojovou adresu IP škodlivého chování. To samozřejmě znamená, že na lokálním počítači běží nějaký proces brány firewall. Toto je hlavní nevýhoda nástroje. Lze však nakonfigurovat jakoukoli jinou libovolnou akci - například provedení nějakého skriptu nebo zasílání e-mailových oznámení -.

Fail2Ban je dodáván s několika předdefinovanými detekcemiSpouští tzv. filtry, které pokrývají některé z nejběžnějších služeb, jako jsou Apache, Courrier, SSH, FTP, Postfix a mnoho dalších. Jak jsme řekli, nápravné akce jsou prováděny úpravou tabulek brány firewall hostitele. Fail2Ban podporuje Netfilter, IPtables nebo tabulku hosts.deny TCP Wrapper. Každý filtr může být spojen s jednou nebo více akcemi. Filtry a akce se společně označují jako vězení.

7. Bro Network Security Monitor

The Bro Network Security Monitor je další bezplatná detekce narušení sítěsystém s funkcemi podobnými IPS. Funguje ve dvou fázích, nejprve zaznamenává provoz a poté jej analyzuje. Tento nástroj pracuje ve více vrstvách až po aplikační vrstvu, která umožňuje lepší detekci pokusů o narušení split. Modul analýzy produktu se skládá ze dvou prvků. První prvek se nazývá Event Engine a jeho účelem je sledování spouštěcích událostí, jako jsou připojení TCP nebo požadavky HTTP. Události jsou poté analyzovány skripty politiky, druhým prvkem. Úkolem skriptů zásad je rozhodnout, zda spustit poplach, zahájit akci nebo ignorovat událost. Je to možnost zahájit akci, která dává Bro Network Security Monitor jeho IPS funkčnost.

The Bro Network Security Monitor má určitá omezení. Bude sledovat pouze aktivity HTTP, DNS a FTP a bude také sledovat přenos SNMP. Je to však dobrá věc, protože protokol SNMP se často používá pro monitorování sítě i přes vážné bezpečnostní nedostatky. SNMP má téměř žádné vestavěné zabezpečení a používá nešifrovaný provoz. A protože protokol lze použít k úpravám konfigurací, mohou jej uživatelé se zlými úmysly snadno využít. Produkt bude také sledovat změny konfigurace zařízení a SNMP Trapy. Může být nainstalován na Unixu, Linuxu a OS X, ale není k dispozici pro Windows, což je možná jeho hlavní nevýhoda. Jinak se jedná o velmi zajímavý nástroj, který se vyplatí vyzkoušet.

Komentáře