Nechtěl bych znít příliš paranoidně, i když jápravděpodobně ano, ale kybernetická kriminalita je všude. Každá organizace se může stát terčem hackerů, kteří se pokoušejí získat přístup k jejich datům. Je proto prvotní sledovat věci a zajistit, abychom se nestali oběťmi těchto špatně zamýšlených jedinců. První obrannou linií je Systém detekce narušení. Host-based systémy používají detekci na úrovni hostitele a obvykle detekují většinu pokusů o narušení rychle a okamžitě vás upozorní, abyste mohli situaci napravit. S tolika detekcí narušení na základě hostiteledostupné systémy, výběr toho nejlepšího pro vaši konkrétní situaci se může zdát výzvou. Abychom vám pomohli jasně vidět, sestavili jsme seznam některých nejlepších systémů detekce narušení založených na hostiteli.

Než odhalíme ty nejlepší nástroje, odbočímestručně a podívejte se na různé typy systémů detekce narušení. Některé jsou založeny na hostiteli, zatímco jiné jsou založeny na síti. Vysvětlíme vám rozdíly. Poté probereme různé metody detekce narušení. Některé nástroje mají přístup založený na podpisu, zatímco jiné hledají podezřelé chování. Ti nejlepší používají kombinaci obou. Než budeme pokračovat, vysvětlíme rozdíly mezi systémy detekce narušení a systémy prevence narušení, protože je důležité pochopit, na co se zaměřujeme. Poté budeme připraveni na podstatu tohoto příspěvku, nejlepšího systému detekce narušení hostitele.

Dva typy systémů detekce narušení

V zásadě existují dva typy narušeníDetekční systémy. I když je jejich cíl stejný - rychle odhalit jakýkoli pokus o narušení nebo podezřelá aktivita, která by mohla vést k pokusu o narušení, liší se v místě, kde je tato detekce prováděna. Toto je koncept, který se často označuje jako bod vymáhání. Každý typ má výhody a nevýhody a obecně neexistuje shoda ohledně toho, který z nich je výhodnější. Ve skutečnosti je nejlepší řešení - nebo nejbezpečnější - pravděpodobně řešení, které kombinuje obě.

Host Intrusion Detection Systems (HIDS)

První typ systému detekce narušení,jeden, o který se dnes zajímáme, působí na hostitelské úrovni. Možná jste to uhodli ze svého názvu. HIDS například kontroluje různé soubory protokolu a žurnály, zda nevykazují podezřelé aktivity. Dalším způsobem, jak detekují pokusy o narušení, je kontrola neoprávněných změn důležitých konfiguračních souborů. Mohou také zkontrolovat stejné konfigurační soubory pro specifické známé vzory vniknutí. Například může být známo, že konkrétní způsob vniknutí funguje přidáním určitého parametru do specifického konfiguračního souboru. Dobrý systém detekce narušení hostitele by to zachytil.

Většinu času jsou HIDS nainstalovány přímo nazařízení, která mají chránit. Budete je muset nainstalovat do všech svých počítačů. Ostatní budou vyžadovat pouze instalaci místního agenta. Někteří dokonce celou svou práci vykonávají vzdáleně. Bez ohledu na to, jak fungují, mají dobré HIDS centralizovanou konzolu, kde můžete ovládat aplikaci a zobrazovat její výsledky.

Systémy detekce narušení sítě (NIDS)

Nazývá se jiný typ systému detekce narušeníSystémy detekce narušení sítě (NIDS) pracují na hranici sítě a vynucují detekci. Používají podobné metody jako systémy detekce narušení hostitele, jako je odhalování podezřelých aktivit a hledání známých vzorů narušení. Místo sledování protokolů a konfiguračních souborů ale sledují síťový provoz a zkoumají všechny požadavky na připojení. Některé metody narušení využívají známé chyby zabezpečení zasíláním záměrně nesprávně formátovaných paketů hostitelům, díky čemuž reagují určitým způsobem, který jim umožňuje jejich porušení. Systém detekce narušení sítě by snadno odhalil tento druh pokusu.

Někteří tvrdí, že NIDS jsou lepší než HIDSdetekovat útoky ještě předtím, než se dostanou do vašich systémů. Někteří je preferují, protože pro jejich účinnou ochranu nevyžadují na každém hostiteli nic instalovaného. Na druhou stranu poskytují malou ochranu před útoky zasvěcených osob, které bohužel nejsou vůbec neobvyklé. Aby byl útočník detekován, musí použít cestu, která prochází NIDS. Z těchto důvodů nejlepší ochrana pravděpodobně pochází z kombinace obou typů nástrojů.

Metody detekce narušení

Stejně jako existují dva typy vniknutídetekčních nástrojů, existují hlavně dvě různé metody používané k detekci pokusů o narušení. Detekce může být založena na podpisu nebo na anomálii. Detekce narušení na základě podpisu funguje tak, že analyzuje data pro specifické vzorce, které byly spojeny s pokusy o narušení. Je to podobné tradičním systémům antivirové ochrany, které se spoléhají na definice virů. Podobně detekce narušení založená na podpisech závisí na podpisech nebo vzorcích narušení. Pro identifikaci pokusů porovnávají data s podpisy narušení. Jejich hlavní nevýhodou je, že nefungují, dokud nejsou do softwaru nahrány řádné podpisy. Bohužel k tomu obvykle dochází až poté, co byl napaden určitý počet počítačů a vydavatelé podpisů narušení měli čas publikovat nové aktualizační balíčky. Někteří dodavatelé jsou poměrně rychlí, zatímco jiní mohli reagovat až o několik dní později.

Detekce narušení na základě anomálií, druhámetoda, poskytuje lepší ochranu před útoky s nulovým dnem, proti těm, k nimž dochází před tím, než jakýkoli software pro detekci narušení měl šanci získat správný podpisový soubor. Tyto systémy hledají anomálie namísto pokusu o rozpoznání známých vzorců narušení. Mohou být například spuštěny, pokud se někdo pokusil o přístup k systému se špatným heslem několikrát za sebou, což je časté znamení útoku brutální síly. Jakékoli podezřelé chování lze rychle odhalit. Každá metoda detekce má své výhody a nevýhody. Stejně jako u typů nástrojů, nejlepšími nástroji jsou ty, které pro nejlepší ochranu používají kombinaci analýzy podpisů a chování.

Prevence detekce Vs - důležitý rozdíl

Diskutovali jsme o systémech detekce narušeníale mnozí z vás možná slyšeli o systémech prevence narušení. Jsou tyto dva pojmy totožné? Snadná odpověď není, protože oba typy nástrojů slouží jinému účelu. Mezi nimi se však některé překrývají. Jak již název napovídá, detekční systém detekuje útoky a podezřelé činnosti. Když něco detekuje, obvykle vyvolá nějakou formu upozornění nebo upozornění. Správci pak musí podniknout nezbytné kroky k zastavení nebo blokování pokusu o narušení.

Jsou vyvinuty systémy prevence vniknutí (IPS)zastavit vniknutí vůbec. Aktivní IPS obsahuje detekční komponentu, která automaticky spustí nějakou nápravnou akci, kdykoli je detekován pokus o narušení. Prevence narušení může být také pasivní. Tento termín lze použít k označení všeho, co se děje nebo zavádí jako způsob, jak zabránit vniknutí. Například tvrdnutí hesla lze považovat za opatření prevence narušení.

Nejlepší nástroje detekce narušení hostitele

Hledali jsme na trhu nejlepší hostitelesystémy detekce narušení. Máme pro vás kombinaci skutečných HIDS a dalšího softwaru, který, i když se neřídí systémy detekce narušení, má součást detekce narušení nebo jej lze použít k detekci pokusů o narušení. Podívejme se na naše nejlepší tipy a podívejme se na jejich nejlepší funkce.

1. Správce protokolů a událostí SolarWinds (Zkušební verze zdarma)

Naše první položka je od SolarWinds, běžného jménav oblasti nástrojů pro správu sítě. Společnost existuje zhruba 20 let a přinesla nám některé z nejlepších nástrojů pro správu sítě a systému. Je také známo mnoho bezplatných nástrojů, které řeší některé specifické potřeby správců sítě. Dva skvělé příklady těchto bezplatných nástrojů jsou server Kiwi Syslog Server a kalkulačka Advanced Subnet Calculator.

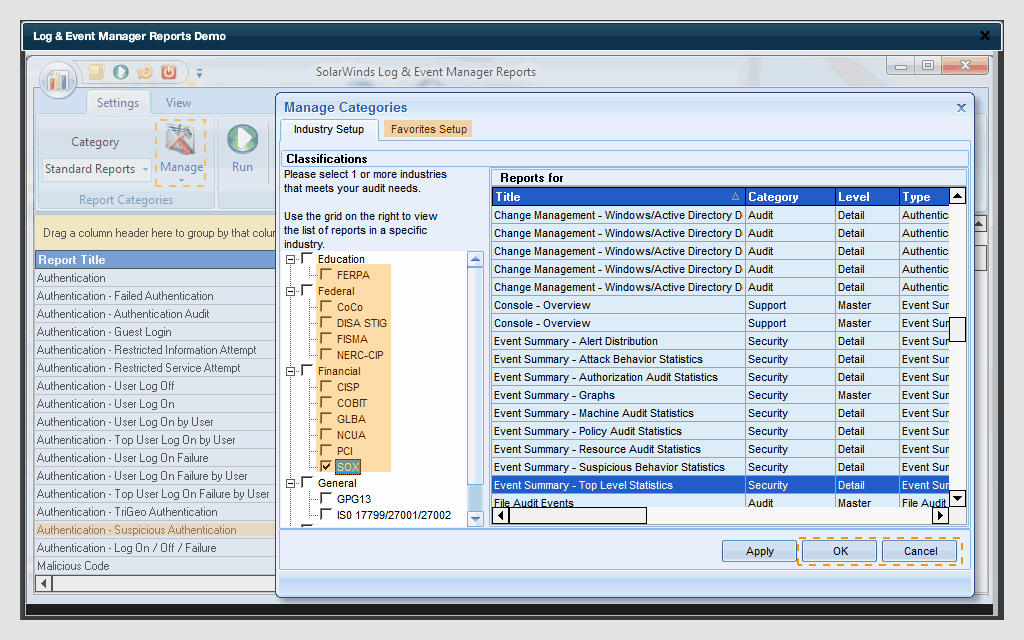

Nenechte to Správce protokolů a událostí SolarWindsJméno vás zmást. Je to mnohem víc než jen systém pro správu protokolů a událostí. Mnoho pokročilých funkcí tohoto produktu jej zařadilo do řady bezpečnostních informací a správy událostí (SIEM). Jiné vlastnosti jej kvalifikují jako systém detekce narušení a do jisté míry dokonce jako systém prevence narušení. Tento nástroj obsahuje například korelaci událostí v reálném čase a nápravu v reálném čase.

- ZKUŠEBNÍ VERZE ZDARMA: Správce protokolů a událostí SolarWinds

- Oficiální odkaz ke stažení: https://www.solarwinds.com/log-event-manager-software/registration

The Správce protokolů a událostí SolarWinds má okamžitou detekci podezřelýchaktivita (funkce podobná IDS) a automatické odpovědi (funkce podobná IPS). Může také provádět vyšetřování bezpečnostních událostí a forenzní šetření pro účely zmírňování a dodržování předpisů. Díky auditu prověřenému výkaznictví lze tento nástroj použít mimo jiné k prokázání shody s HIPAA, PCI-DSS a SOX. Tento nástroj má také monitorování integrity souborů a monitorování zařízení USB, což z něj dělá mnohem více integrované platformy zabezpečení než jen systém správy protokolů a událostí.

Ceny za Správce protokolů a událostí SolarWinds začíná na 4 585 $ až pro 30 sledovaných uzlů. Je možné zakoupit licence až pro 2500 uzlů, díky čemuž je produkt vysoce škálovatelný. Pokud chcete produkt vyzkoušet a zjistit, zda je pro vás to pravé, máte k dispozici bezplatnou 30denní zkušební verzi s plným výkonem.

2. OSSEC

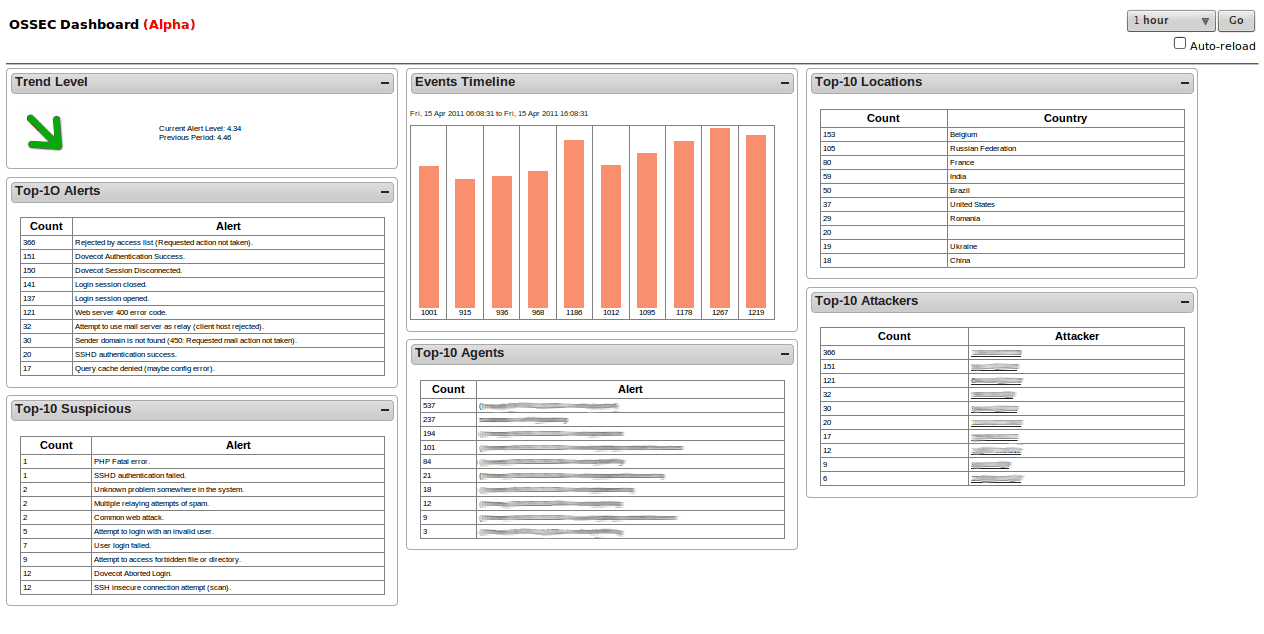

Zabezpečení Open Source, nebo OSSEC, je zdaleka předním hostitelským serverem s otevřeným zdrojovým kódemsystém detekce narušení. Produkt je vlastněn společností Trend Micro, jedním z předních jmen v oblasti IT bezpečnosti a výrobcem jednoho z nejlepších antivirových balíčků. Při instalaci na unixové operační systémy se software zaměřuje především na protokolové a konfigurační soubory. Vytváří kontrolní součty důležitých souborů a pravidelně je ověřuje, upozorní vás, kdykoli se stane něco zvláštního. Bude také sledovat a upozorňovat na jakýkoli neobvyklý pokus o získání přístupu root. U hostitelů systému Windows také systém dohlíží na neoprávněné úpravy registru, které by mohly být známkou škodlivé činnosti.

Díky tomu, že se jedná o systém detekce narušení hostitele, OSSEC musí být nainstalován na každém počítači, který chcete chránit. Centralizovaná konzola však konsoliduje informace z každého chráněného počítače pro snazší správu. Zatímco OSSEC konzole běží pouze na operačních systémech Unix-Like,agent je k dispozici pro ochranu hostitelů Windows. Jakákoli detekce spustí varování, které se zobrazí na centralizované konzole, zatímco oznámení budou zaslána také e-mailem.

3. Samhain

Samhain je dalším dobře známým narušením hostiteledetekční systém. Jeho hlavními rysy z hlediska IDS jsou kontrola integrity souborů a monitorování / analýza souborů protokolu. Přesto to dělá mnohem víc. Produkt bude provádět detekci rootkitů, monitorování portu, detekci nepoctivých spustitelných souborů SUID a skrytých procesů. Tento nástroj byl navržen tak, aby monitoroval více hostitelů provozujících různé operační systémy a zároveň poskytoval centralizované protokolování a údržbu. Nicméně, Samhain lze také použít jako samostatnou aplikaci najeden počítač. Tento software běží především na systémech POSIX, jako jsou Unix, Linux nebo OS X. Může také běžet na Windows pod Cygwinem, balíčkem, který umožňuje spouštění aplikací POSIX na Windows, i když v této konfiguraci byl testován pouze monitorovací agent.

Jeden z SamhainNejunikátnější funkcí je jeho stealth režim, kterýumožňuje běh, aniž by byl detekován potenciálními útočníky. Je známo, že vetřelci rychle zabíjejí detekční procesy, které rozpoznají, jakmile vstoupí do systému, než jsou detekováni, což jim umožňuje bez povšimnutí. Samhain používá steganografické techniky ke skrytí svých procesů před ostatními. Chrání také své centrální protokolové soubory a zálohy konfigurace pomocí klíče PGP, aby se zabránilo neoprávněné manipulaci.

4. Fail2Ban

Fail2Ban je bezplatný a otevřený zdrojový zásah hostiteledetekční systém, který také obsahuje některé možnosti prevence narušení. Softwarový nástroj sleduje soubory protokolu pro podezřelé činnosti a události, jako jsou neúspěšné pokusy o přihlášení, vyhledávání exploitů atd. Výchozí akcí nástroje, kdykoli zjistí něco podezřelého, je automaticky aktualizovat pravidla lokálního firewallu a blokovat zdrojovou IP adresu škodlivé chování. Ve skutečnosti nejde o skutečnou prevenci narušení, nýbrž o systém detekce narušení s funkcemi automatické nápravy. Právě jsme popsali výchozí akci nástroje, ale lze také nakonfigurovat jakoukoli jinou libovolnou akci - například zasílání e-mailových oznámení - tak, aby se chovala jako „klasičtější“ systém detekce narušení.

Fail2Ban je nabízen s různými předdefinovanými filtry proněkteré z nejběžnějších služeb, jako je Apache, SSH, FTP, Postfix a mnoho dalších. Prevence, jak jsme vysvětlili, se provádí úpravou tabulek brány firewall hostitele. Tento nástroj může pracovat s Netfilterem, IPtables nebo tabulkou hosts.deny TCP Wrapper. Každý filtr může být spojen s jednou nebo více akcemi.

5. AIDE

The Pokročilé prostředí detekce narušení, nebo AIDE, je další bezplatný systém detekce narušení hostiteleTento se zaměřuje především na detekci rootkitů a porovnání podpisů souborů. Když jej původně nainstalujete, nástroj zkompiluje databázi databázových dat z konfiguračních souborů systému. Tuto databázi lze poté použít jako základní linii, se kterou lze jakoukoli změnu porovnat a případně vrátit zpět.

AIDE využívá jak podpis, takdetekční schémata založená na anomáliích. Jedná se o nástroj, který je spuštěn na vyžádání a není naplánován nebo nepřetržitě spuštěn. Toto je ve skutečnosti hlavní nevýhoda produktu. Protože je však spíše nástrojem příkazového řádku než založeným na grafickém uživatelském rozhraní, lze vytvořit úlohu cron, která jej bude v pravidelných intervalech spouštět. Pokud se rozhodnete tento nástroj spouštět často - například jednou za minutu - budete mít téměř všechna data v reálném čase a budete mít čas na reakci, než jakýkoli pokus o narušení způsobí příliš velkou škodu.

Ve svém jádru AIDE je pouze nástroj pro porovnávání dat, ale s pomocíz několika externích plánovaných skriptů, lze z něj udělat skutečný HIDS. Mějte však na paměti, že se jedná v podstatě o místní nástroj. Nemá centralizovanou správu a žádné fantastické GUI.

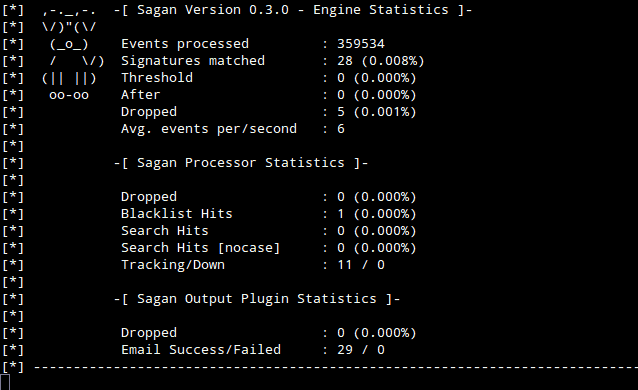

6. Sagan

Poslední na našem seznamu je Sagan, což je vlastně spíš systém pro analýzu protokolůnež skutečné IDS. Má však některé funkce podobné IDS, a proto si zaslouží místo na našem seznamu. Nástroj lokálně sleduje soubory protokolu systému, ve kterém je nainstalován, ale může také interagovat s jinými nástroji. Mohlo by to například analyzovat Snortovy deníky a efektivně přidat NIDS funkčnost Snorta k tomu, co je v podstatě HIDS. Nebude to jen interagovat se Snortem. Sagan může také komunikovat se Suricatou a je kompatibilní s několika nástroji pro vytváření pravidel, jako je Oinkmaster nebo Pulled Pork.

Sagan má také možnosti provádění skriptů, které mohouučinit z něj hrubý systém prevence narušení za předpokladu, že vytvoříte nějaké sanační skripty. Ačkoli tento nástroj pravděpodobně nebude použit jako jediná obrana proti vniknutí, může to být skvělá součást systému, který dokáže začlenit mnoho nástrojů do korelace událostí z různých zdrojů.

Komentáře