SSH er fantastisk, da det giver os mulighed for at få terminaladgang til andre Linux-pc'er og servere over netværket eller endda internettet! For så forbløffende som denne teknologi er der stadig nogle blændende sikkerhedsproblemer, der gør det usikkert. Hvis du er en gennemsnitlig bruger, er der ikke noget reelt behov for at installere komplicerede SSH-sikkerhedsværktøjer. Overvej i stedet at følge disse grundlæggende trin for at sikre en SSH-server på Linux.

Skift standardforbindelsesport

Langt den hurtigste og nemmeste måde at sikre enSSH-server skal ændre den port, den bruger. Som standard kører SSH-server på port 22. For at ændre den skal du åbne et terminalvindue. Inde i terminalvinduet, SSH til den eksterne pc, der er vært for SSH-serveren.

ssh user@local-ip-address

Når du er logget ind, skal du slippe fra en almindelig bruger til rod. Hvis du har tændt med Root-kontoen, skal du logge ind med su er et godt valg. Ellers skal du få adgang til sudo.

su -

eller

sudo -s

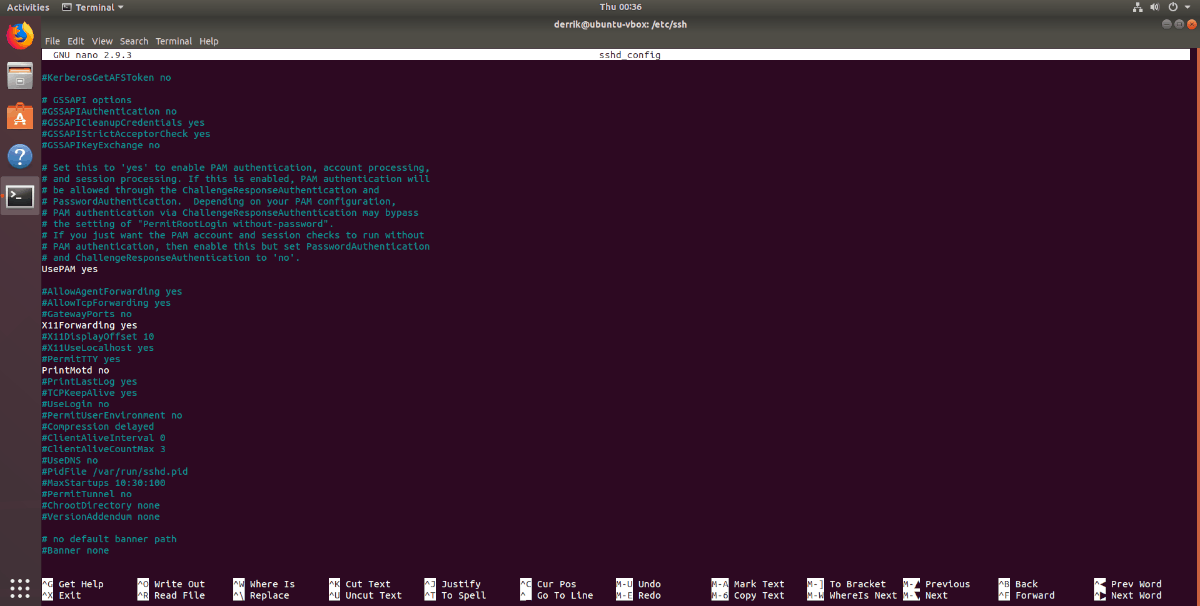

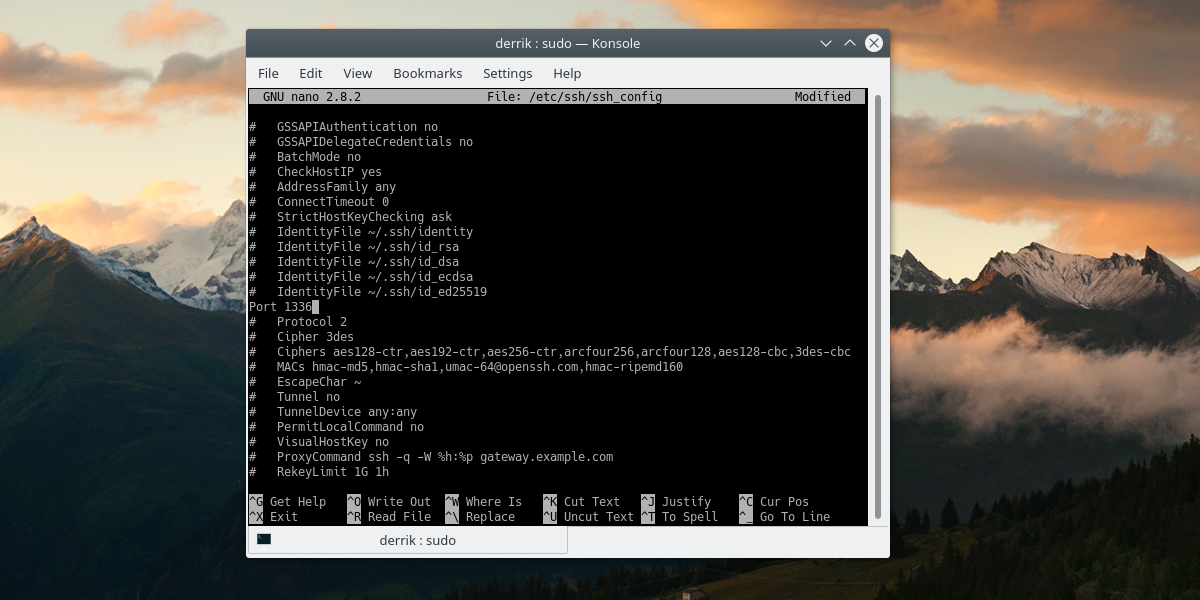

Nu hvor du har fået administratoradgang, skal du åbne SSH-konfigurationsfilen i Nano.

nano /etc/ssh/sshd_config

Rul gennem konfigurationsfilen for “Port 22”. Fjern # Hvis der er en, skal du ændre ”22 ″ til et andet nummer. Typisk er en port over 100 eller endda en i området 1000 tilstrækkelig. Når du har ændret portnummeret, skal du trykke på Ctrl + O tastaturkombination for at gemme redigeringerne. Gå derefter ud af redaktøren ved at trykke på Ctrl + X.

Redigering af konfigurationsfilen vil ikke straks skifte din SSH-server til at bruge den korrekte port. I stedet skal du manuelt genstarte tjenesten.

systemctl restart sshd

Kørelse af systemctl-kommandoen skal genstarte SSH-dæmonen og anvende de nye indstillinger. Hvis genstart af dæmonen mislykkes, er en anden mulighed at genstarte din SSH-servermaskine:

reboot

Efter genstart af dæmonen (eller maskinen) er SSH ikke tilgængelig via port 22. Som et resultat kræver forbindelse over SSH manuelt at specificere porten.

Bemærk: Sørg for at ændre “1234” med porten, der er indstillet i SSH-konfigurationsfilen.

ssh -p 1234 user@local-ip-address

Deaktiver login adgangskode

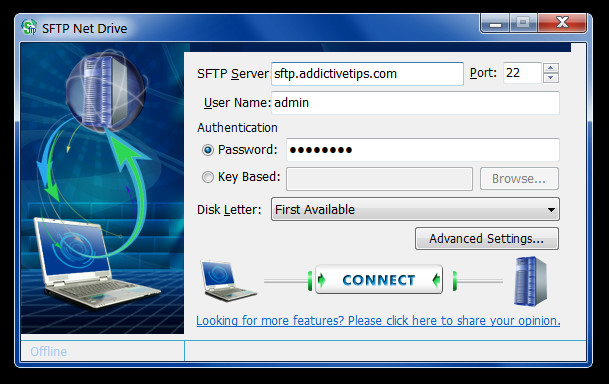

En anden god måde at sikre en SSH-server er atfjern adgangskode login og overfør i stedet til logning via SSH nøgler. At gå SSH-nøgleruten skaber en cirkel af tillid mellem din SSH-server og eksterne maskiner, der har din nøgle. Det er en krypteret adgangskodefil, der er svært at knække.

Konfigurer med en SSH-nøgle på din server. Når du har konfigureret nøglerne, skal du åbne en terminal og åbne SSH-konfigurationsfilen.

su -

eller

sudo -s

Åbn derefter konfigurationen i Nano med:

nano /etc/ssh/sshd_config

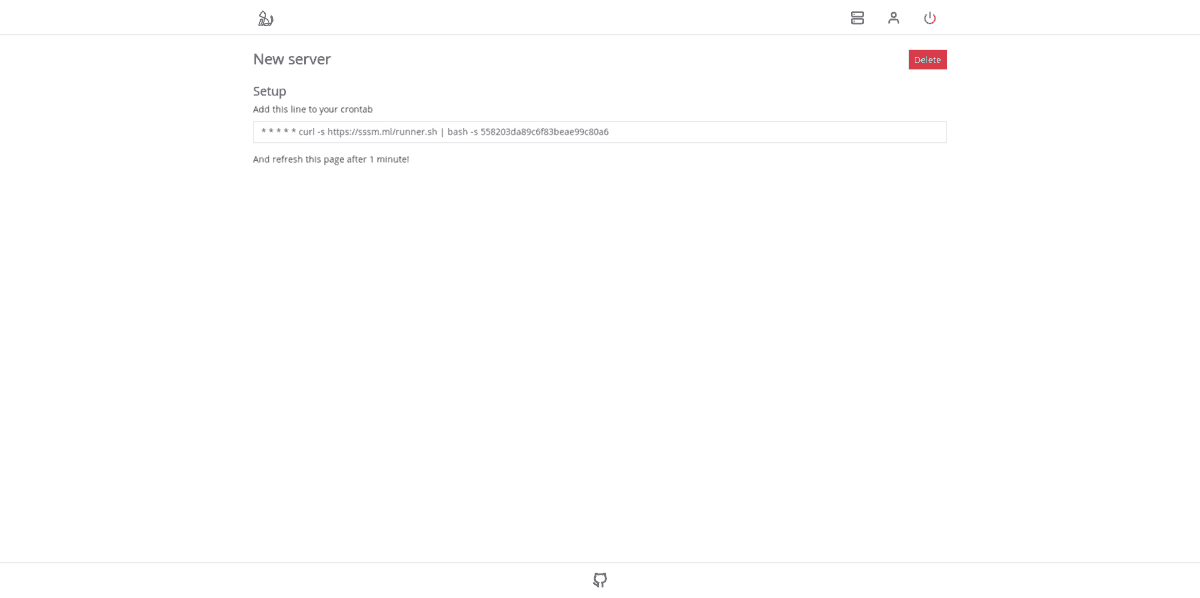

Som standard håndterer SSH-servere godkendelse viabrugerens adgangskode. Hvis du har en sikker adgangskode, er dette en god vej at gå, men en krypteret SSH-nøgle på betroede maskiner er hurtigere, mere praktisk og sikker. Se SSH-konfigurationsfilen for at afslutte overgangen til “passwordless login”. Inde i denne fil skal du rulle gennem og finde den post, der siger “PasswordAuthentication”.

Fjern symbolet # foran “PasswordAuthentication”, og sørg for, at det har ordet “nej” foran sig. Hvis alt ser godt ud, skal du gemme redigeringerne i SSH-konfigurationen ved at trykke på Ctrl + O på tastaturet.

Når du har gemt konfigurationen, skal du lukke Nano med Ctrl + X, og genstart SSHD for at anvende ændringerne.

systemctl restart sshd

Hvis du ikke bruger systemd, kan du prøve at genstarte SSH med denne kommando i stedet:

service ssh restart

Næste gang en ekstern maskine forsøger at logge på denne SSH-server, kontrollerer den for de rigtige taster og lader dem ind uden en adgangskode.

Deaktiver rodkonto

Deaktivering af rodkontoen på din SSH-server eren måde at afbøde den skade, der kan opstå, når en uautoriseret bruger får adgang over SSH. For at deaktivere Root-kontoen er det bydende nødvendigt, at mindst en bruger på din SSH-server kan få Root via sudo. Dette vil sikre, at du stadig kan få adgang til systemniveau, hvis du har brug for det, uden root-adgangskoden.

Bemærk: Sørg for, at de brugere, der kan få adgang til root-privilegier via sudo, har en sikker adgangskode, eller at deaktivere superbrugerkontoen er meningsløs.

For at deaktivere rod skal du hæve terminalen til superbrugerrettigheder:

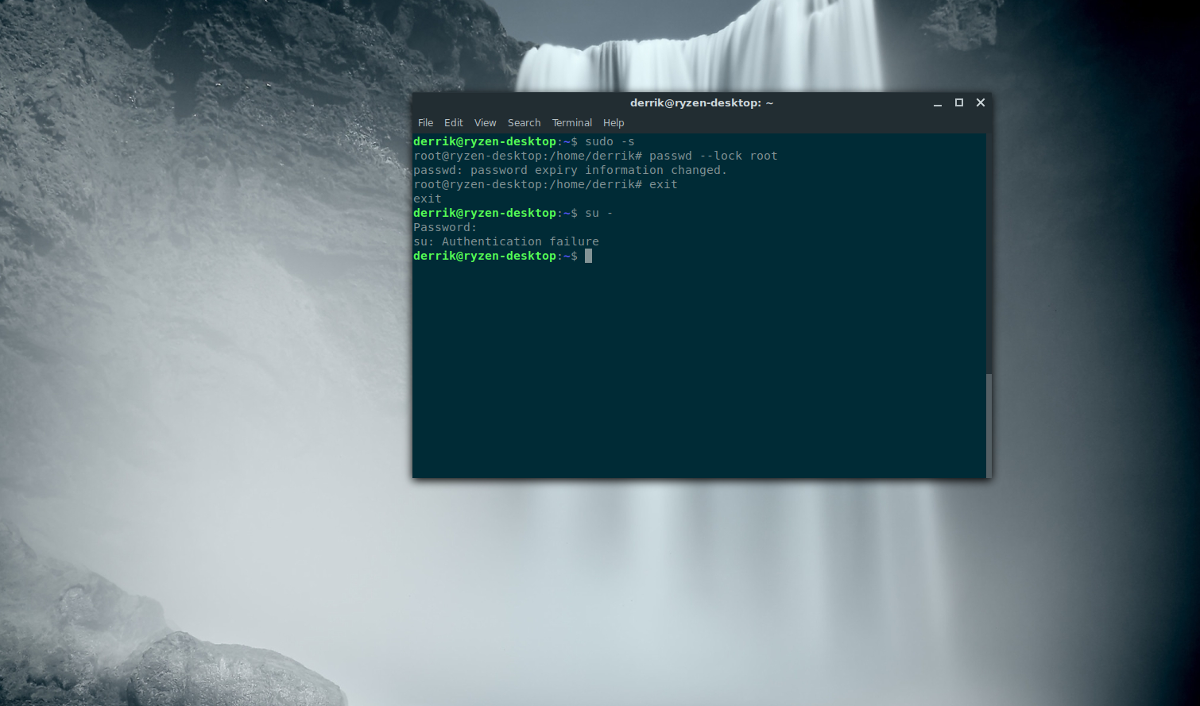

sudo -s

Brug af sudo-er forbigår behovet for at logge ind med su, og giver i stedet en rodskal via filen Sudoers. Nu, hvor skallen har superbrugeradgang, skal du køre adgangskode kommando og scramble root-kontoen med -låse.

passwd --lock root

Kørelse af ovennævnte kommando krymper Root-kontoens adgangskode, så logge ind via su er umulig. Fra nu af kan brugere kun SSH ind som en lokal bruger og derefter skifte til en rodkonto via sudo-privilegier.

Kommentarer