Bekymret for, at du muligvis har en rodkit på dinLinux-server, desktop eller laptop? Hvis du vil kontrollere, om rootkits findes på dit system eller ikke, og slippe af med dem, skal du først scanne dit system. Et af de bedste værktøjer til at scanne efter rootkits på Linux er Tiger. Når det køres, udfører det en komplet sikkerhedsrapport for dit Linux-system, der skitserer, hvor problemerne er (inklusive rootkits).

I denne vejledning gennemgår vi, hvordan du installerer Tiger-sikkerhedsværktøjet og scanner efter farlige rodkits.

Installer Tiger

Tiger leveres ikke med nogen Linux-distributionerude af kassen, så inden vi går igennem, hvordan vi bruger Tiger-sikkerhedsværktøjet på Linux, bliver vi nødt til at undersøge, hvordan vi installerer det. Du har brug for Ubuntu, Debian eller Arch Linux for at installere Tiger uden at sammenstille kildekoden.

Ubuntu

Tiger har længe været i Ubuntu-softwarekilderne. For at installere det skal du åbne et terminalvindue og køre følgende apt kommando.

sudo apt install tiger

Debian

Debian har Tiger, og det kan installeres med Apt-get install kommando.

sudo apt-get install tiger

Arch Linux

Tiger-sikkerhedssoftwaren er på Arch Linux via AUR. Følg nedenstående trin for at installere softwaren på dit system.

Trin 1: Installer de nødvendige pakker for at installere AUR-pakker manuelt. Disse pakker er Git og Base-devel.

sudo pacman -S git base-devel

Trin 2: Klon Tiger AUR-snapshot til din Arch PC vha git klon kommando.

git clone https://aur.archlinux.org/tiger.git

Trin 3: Flyt terminalsessionen fra dens standardmappe (hjem) til den nye tiger mappe, der indeholder pkgbuild-filen.

cd tiger

Trin 4: Generer et Arch-installationsprogram til Tiger. Opbygning af en pakke er færdig med makepkg kommando, men pas på: undertiden fungerer generering af pakker ikke på grund af afhængighedsproblemer. Hvis dette sker med dig, skal du kontrollere den officielle Tiger AUR-side for afhængighederne. Sørg også for at læse kommentarerne, da andre brugere kan have indsigt.

makepkg -sri

Fedora og OpenSUSE

Desværre er både Fedora, OpenSUSE og andreRPM / RedHat-baserede Linux-distributioner har ikke en let at installere binær pakke til at installere Tiger med. Hvis du vil bruge den, skal du overveje at konvertere DEB-pakken med alien. Eller følg kildekodeinstruktionerne nedenfor.

Generisk Linux

For at bygge Tiger-appen fra kilden skal du klone koden. Åbn en terminal, og gør følgende:

git clone https://git.savannah.nongnu.org/git/tiger.git

Installer programmet ved at køre det inkluderede shell-script.

sudo ./install.sh

Alternativt, hvis du gerne vil køre det (i stedet for at installere det), skal du gøre følgende:

sudo ./tiger

Kontroller for rootkits på Linux

Tiger er en automatisk applikation. Det har ikke nogen unikke indstillinger eller switche, som brugere kan bruge på kommandolinjen. Brugeren kan ikke bare "køre rootkit" -muligheden for at se efter en. I stedet skal brugeren bruge Tiger og køre en fuld scanning.

Hver gang programmet kører, foretager det en scanning af mange forskellige typer sikkerhedstrusler på systemet. Du kan se alt, hvad den scanner. Nogle af de ting, som Tiger scanner, er:

- Linux-adgangskodefiler.

- .rhost-filer.

- .netrc-filer.

- konfigurationsfiler til ttytab, securetty og login.

- Gruppér filer.

- Indstillinger for bashsti.

- Rootkit-kontrol.

- Cron opstartposter.

- “Indbrud” -detektion.

- SSH-konfigurationsfiler.

- Lytningsprocesser.

- FTP-konfigurationsfiler.

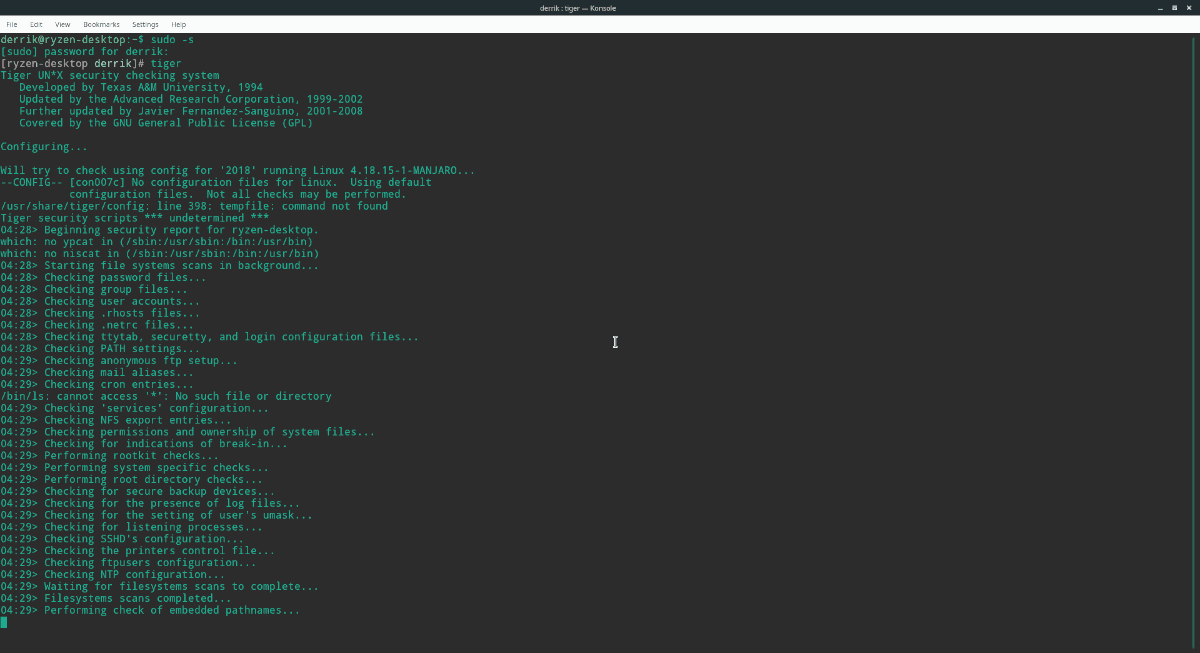

Hvis du vil køre en Tiger-sikkerhedsscanning på Linux, skal du få en rodskal vha su eller sudo -s kommando.

su -

eller

sudo -s

Brug rodrettigheder til at udføre tiger kommando til at starte sikkerhedsrevisionen.

tiger

Lad det tiger kommandokørsel og gå gennem revisionsprocessen. Det udskriver, hvad det scanner, og hvordan det interagerer med dit Linux-system. Lad Tiger-revisionsprocessen køre sin gang; det udskriver placeringen af sikkerhedsrapporten i terminalen.

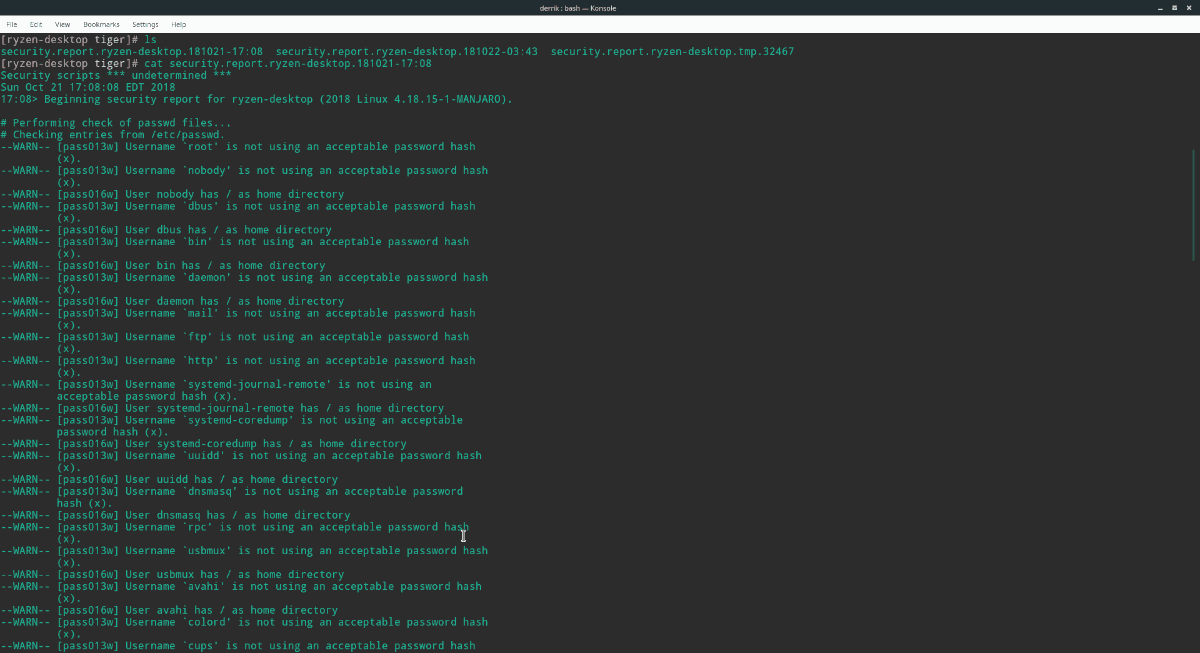

Se Tiger Logs

For at bestemme, om du har en rootkit på dit Linux-system, skal du se sikkerhedsrapporten.

Hvis du vil se på enhver Tiger-sikkerhedsrapport, skal du åbne en terminal og bruge CD kommando til at flytte ind / Var / log / tiger.

Bemærk: Linux tillader ikke ikke-root-brugere i / var / log. Du skal bruge su.

su -

eller

sudo -s

Gå derefter til logmappen med:

cd /var/log/tiger

I Tiger-logmappen skal du køre ls kommando. Brug af denne kommando udskriver alle filerne i biblioteket.

ls

Tag din mus og fremhæv den sikkerhedsrapportfil ls afslører i terminalen. Derefter kan du se det med kat kommando.

cat security.report.xxx.xxx-xx:xx

Se over rapporten, og find ud af om Tiger har fundet en rodkit på dit system.

Fjernelse af rootkits på Linux

Fjernelse af rodkits fra Linux-systemer - også medde bedste værktøjer, er hårdt og ikke succesrig 100% af tiden. Mens det er sandt, er der programmer derude, der kan hjælpe med at slippe af med disse slags problemer; de fungerer ikke altid.

Synes godt om det eller ej, hvis Tiger har bestemt en farlig orm på din Linux-pc, er det bedst at tage backup af dine kritiske filer, oprette en ny live USB og geninstallere operativsystemet helt.

Kommentarer