Δεν θα ήθελα να ακούγεται πάρα πολύ παρανοϊκός, αν και εγώπιθανώς, αλλά η εγκληματικότητα στον κυβερνοχώρο είναι παντού. Κάθε οργάνωση μπορεί να γίνει στόχος των χάκερ που προσπαθούν να έχουν πρόσβαση στα δεδομένα τους. Επομένως, είναι πρωταρχικό να παρακολουθούμε τα πράγματα και να διασφαλίζουμε ότι δεν θα πέσουμε θύμα αυτών των κακοπροαίρετων ατόμων. Η πρώτη γραμμή άμυνας είναι μια Σύστημα ανίχνευσης εισβολών. Βασισμένο στον κεντρικό υπολογιστή τα συστήματα εφαρμόζουν την ανίχνευσή τους στο επίπεδο του κεντρικού υπολογιστή και συνήθως εντοπίζουν τις περισσότερες απόπειρες διείσδυσης γρήγορα και σας ειδοποιούν αμέσως για να μπορέσετε να αποκαταστήσετε την κατάσταση. Με τόσα πολλά ανίχνευση εισβολέων με βάση τον κεντρικό υπολογιστήδιαθέσιμα συστήματα, επιλέγοντας το καλύτερο για την ιδιαίτερη κατάστασή σας μπορεί να φανεί πρόκληση. Για να σας βοηθήσουμε να δείτε καθαρά, έχουμε συγκεντρώσει μια λίστα με μερικά από τα καλύτερα συστήματα ανίχνευσης εισβολής που βασίζονται σε κεντρικούς υπολογιστές.

Πριν αποκαλύψουμε τα καλύτερα εργαλεία, θα αποφύγουμεσύντομα και να ρίξετε μια ματιά στους διαφορετικούς τύπους συστημάτων ανίχνευσης εισβολών. Ορισμένα βασίζονται σε κεντρικούς υπολογιστές ενώ άλλα βασίζονται στο δίκτυο. Θα εξηγήσουμε τις διαφορές. Στη συνέχεια θα συζητήσουμε τις διάφορες μεθόδους ανίχνευσης εισβολής. Ορισμένα εργαλεία έχουν μια προσέγγιση που βασίζεται στην υπογραφή, ενώ άλλα είναι σε επιφυλακή για ύποπτη συμπεριφορά. Οι καλύτεροι χρησιμοποιούν ένα συνδυασμό και των δύο. Πριν συνεχίσουμε, θα εξηγήσουμε τις διαφορές μεταξύ συστημάτων ανίχνευσης εισβολών και συστημάτων πρόληψης εισβολής, καθώς είναι σημαντικό να κατανοήσουμε αυτό που εξετάζουμε. Στη συνέχεια, θα είμαστε έτοιμοι για την ουσία αυτής της θέσης, των καλύτερων συστημάτων ανίχνευσης εισβολής που βασίζονται στον κεντρικό υπολογιστή.

Δύο τύποι συστημάτων ανίχνευσης εισβολών

Υπάρχουν ουσιαστικά δύο τύποι εισβολήςΣυστήματα ανίχνευσης. Παρόλο που ο στόχος τους είναι ο ίδιος - για να ανιχνεύσει γρήγορα ότι οποιαδήποτε απόπειρα εισβολής ή ύποπτη δραστηριότητα μπορεί να οδηγήσει σε απόπειρα εισβολής, διαφέρουν στη θέση όπου πραγματοποιείται αυτή η ανίχνευση. Αυτή είναι μια έννοια που συχνά αναφέρεται ως σημείο επιβολής. Κάθε τύπος έχει πλεονεκτήματα και μειονεκτήματα και, γενικά, δεν υπάρχει συναίνεση ως προς το ποια είναι προτιμότερη. Στην πραγματικότητα, η καλύτερη λύση - ή η πιο ασφαλής - είναι πιθανώς αυτή που συνδυάζει και τα δύο.

Συστήματα ανίχνευσης εισβολής ξενιστή (HIDS)

Ο πρώτος τύπος συστήματος ανίχνευσης εισβολής, τομία που μας ενδιαφέρει σήμερα, λειτουργεί στο επίπεδο υποδοχής. Μπορεί να έχετε μαντέψει αυτό από το όνομά της. HIDS ελέγχει, για παράδειγμα, διάφορα αρχεία καταγραφής και περιοδικά για σημάδια ύποπτης δραστηριότητας. Ένας άλλος τρόπος που εντοπίζουν τις προσπάθειες διείσδυσης είναι ο έλεγχος σημαντικών αρχείων ρυθμίσεων για μη εξουσιοδοτημένες αλλαγές. Μπορούν επίσης να εξετάσουν τα ίδια αρχεία ρυθμίσεων για συγκεκριμένα γνωστά πρότυπα διείσδυσης. Για παράδειγμα, μια συγκεκριμένη μέθοδος εισβολής μπορεί να είναι γνωστό ότι λειτουργεί προσθέτοντας μια συγκεκριμένη παράμετρο σε ένα συγκεκριμένο αρχείο ρυθμίσεων. Ένα καλό σύστημα ανίχνευσης διείσδυσης που βασίζεται στον κεντρικό υπολογιστή θα το έπαθε.

Τις περισσότερες φορές το HIDS εγκαθίσταται απευθείαςτις συσκευές που προορίζονται να προστατεύσουν. Θα πρέπει να τα εγκαταστήσετε σε όλους τους υπολογιστές σας. Άλλοι θα απαιτήσουν μόνο την εγκατάσταση ενός τοπικού πράκτορα. Μερικοί μάλιστα κάνουν όλη τη δουλειά τους εξ αποστάσεως. Ανεξάρτητα από το πώς λειτουργούν, τα καλά HIDS διαθέτουν κεντρική κονσόλα όπου μπορείτε να ελέγξετε την εφαρμογή και να δείτε τα αποτελέσματά της.

Συστήματα ανίχνευσης εισβολής δικτύου (NIDS)

Ένας άλλος τύπος συστήματος ανίχνευσης εισβολής που ονομάζεταιΤα συστήματα ανίχνευσης εισβολής δικτύου, ή το NIDS, εργάζονται στα σύνορα του δικτύου για να επιβάλουν την ανίχνευση. Χρησιμοποιούν παρόμοιες μεθόδους με τα συστήματα ανίχνευσης διείσδυσης ξενιστή, όπως ανίχνευση ύποπτων δραστηριοτήτων και αναζήτηση γνωστών προτύπων διείσδυσης. Αλλά αντί να εξετάζετε τα αρχεία καταγραφής και τα αρχεία ρυθμίσεων, παρακολουθούν την κυκλοφορία δικτύου και εξετάζουν κάθε αίτηση σύνδεσης. Ορισμένες μέθοδοι εισβολής εκμεταλλεύονται γνωστές ευπάθειες στέλνοντας σκόπιμα παραμορφωμένα πακέτα στους κεντρικούς υπολογιστές, κάνοντας τους να αντιδρούν με έναν συγκεκριμένο τρόπο που τους επιτρέπει να παραβιάζονται. Ένα σύστημα ανίχνευσης εισβολής σε δίκτυο θα ανιχνεύσει εύκολα αυτό το είδος προσπάθειας.

Μερικοί υποστηρίζουν ότι τα NIDS είναι καλύτερα από τα HIDS όπως αυτάεντοπίστε επιθέσεις ακόμα και πριν φτάσουν στα συστήματά σας. Κάποιοι προτιμούν τους επειδή δεν απαιτούν τίποτα να εγκατασταθεί σε κάθε οικοδεσπότη για την αποτελεσματική προστασία τους. Από την άλλη πλευρά, παρέχουν μικρή προστασία από τις επιθέσεις που είναι δυστυχώς καθόλου ασυνήθιστες. Για να ανιχνευθεί, ο εισβολέας πρέπει να χρησιμοποιήσει ένα μονοπάτι που περνά μέσα από το NIDS. Για τους λόγους αυτούς, η καλύτερη προστασία προέρχεται πιθανώς από τη χρήση ενός συνδυασμού και των δύο τύπων εργαλείων.

Μέθοδοι ανίχνευσης εισβολής

Ακριβώς όπως υπάρχουν δύο τύποι εισβολήςτα εργαλεία ανίχνευσης, χρησιμοποιούνται κυρίως δύο διαφορετικές μέθοδοι για την ανίχνευση προσπαθειών εισβολής. Η ανίχνευση μπορεί να βασίζεται σε υπογραφές ή να βασίζεται σε ανωμαλίες. Η ανίχνευση εισβολής με βάση την υπογραφή λειτουργεί με την ανάλυση δεδομένων για συγκεκριμένα μοτίβα που έχουν συσχετιστεί με απόπειρες εισβολής. Αυτό είναι παρόμοιο με τα παραδοσιακά συστήματα προστασίας από ιούς που βασίζονται σε ορισμούς ιών. Ομοίως, η ανίχνευση διείσδυσης που βασίζεται σε υπογραφές βασίζεται σε υπογραφές παρείσδυσης ή μοτίβα. Συγκρίνουν τα δεδομένα με υπογραφές διείσδυσης για να εντοπίσουν τις προσπάθειες. Το κύριο μειονέκτημα τους είναι ότι δεν λειτουργούν μέχρι να φορτωθούν οι σωστές υπογραφές στο λογισμικό. Δυστυχώς, αυτό συμβαίνει συνήθως μετά την επίθεση συγκεκριμένου αριθμού μηχανών και οι εκδότες υπογραφών εισβολής είχαν χρόνο να δημοσιεύσουν νέα πακέτα ενημερώσεων. Ορισμένοι προμηθευτές είναι αρκετά γρήγοροι, ενώ άλλοι μπορούν να αντιδράσουν μόνο ημέρες αργότερα.

Ανίχνευση εισβολής με βάση την ανωμαλία, την άλληπαρέχει καλύτερη προστασία από επιθέσεις μηδενικών ημερών, εκείνες που συμβαίνουν πριν από κάθε λογισμικό ανίχνευσης εισβολών είχε την ευκαιρία να αποκτήσει το κατάλληλο αρχείο υπογραφής. Αυτά τα συστήματα αναζητούν ανωμαλίες αντί να προσπαθούν να αναγνωρίσουν γνωστά πρότυπα διείσδυσης. Για παράδειγμα, θα μπορούσαν να ενεργοποιηθούν αν κάποιος προσπάθησε να αποκτήσει πρόσβαση σε ένα σύστημα με λάθος κωδικό πρόσβασης αρκετές φορές στη σειρά, ένα κοινό σημάδι μιας επίθεσης βίαιης δύναμης. Οποιαδήποτε ύποπτη συμπεριφορά μπορεί να εντοπιστεί γρήγορα. Κάθε μέθοδος ανίχνευσης έχει τα πλεονεκτήματα και τα μειονεκτήματά της. Όπως και με τους τύπους εργαλείων, τα καλύτερα εργαλεία είναι εκείνα που χρησιμοποιούν συνδυασμό ανάλυσης υπογραφής και συμπεριφοράς για την καλύτερη προστασία.

Ανίχνευση έναντι πρόληψης - μια σημαντική διάκριση

Συζητήσαμε για συστήματα ανίχνευσης εισβολώναλλά πολλοί από εσάς ίσως έχετε ακούσει για συστήματα πρόληψης εισβολών. Είναι ταυτόσημες οι δύο έννοιες; Η εύκολη απάντηση είναι όχι καθώς οι δύο τύποι εργαλείων εξυπηρετούν διαφορετικό σκοπό. Υπάρχει, ωστόσο, κάποια αλληλεπικάλυψη μεταξύ τους. Όπως υποδηλώνει και το όνομά του, το σύστημα ανίχνευσης εισβολών εντοπίζει τις προσπάθειες εισβολής και τις ύποπτες δραστηριότητες. Όταν εντοπίζει κάτι, συνήθως ενεργοποιεί κάποια μορφή ειδοποίησης ή ειδοποίησης. Οι διαχειριστές πρέπει στη συνέχεια να λάβουν τα απαραίτητα μέτρα για να σταματήσουν ή να εμποδίσουν την προσπάθεια εισβολής.

Συστήματα πρόληψης εισβολής (IPS)να σταματήσει τις εισβολές από το να συμβεί εντελώς. Το ενεργό IPS περιλαμβάνει ένα στοιχείο ανίχνευσης που ενεργοποιεί αυτόματα κάποια διορθωτική ενέργεια κάθε φορά που ανιχνεύεται απόπειρα εισβολής. Η πρόληψη εισβολής μπορεί επίσης να είναι παθητική. Ο όρος μπορεί να χρησιμοποιηθεί για να αναφέρεται σε οτιδήποτε γίνεται ή τοποθετείται ως ένας τρόπος πρόληψης των εισβολών. Η σκλήρυνση του κωδικού πρόσβασης, για παράδειγμα, μπορεί να θεωρηθεί ως μέτρο πρόληψης εισβολής.

Τα εργαλεία ανίχνευσης εισβολής Best Host

Έχουμε ψάξει στην αγορά για την καλύτερη φιλοξενίασυστήματα ανίχνευσης εισβολής. Αυτό που έχουμε για εσάς είναι ένα μείγμα αληθινού λογισμικού HIDS και άλλου λογισμικού το οποίο, αν και δεν αποκαλούν συστήματα ανίχνευσης εισβολών, έχει συστατικό ανίχνευσης εισβολής ή μπορεί να χρησιμοποιηθεί για την ανίχνευση προσπαθειών εισβολής. Ας αναθεωρήσουμε τις κορυφαίες επιλογές μας και να ρίξουμε μια ματιά στα καλύτερα χαρακτηριστικά τους.

1. Διαχείριση SolarWinds Log & Event (Δωρεάν δοκιμή)

Η πρώτη μας καταχώρηση είναι από το SolarWinds, ένα κοινό όνομαστο πεδίο των εργαλείων διαχείρισης δικτύου. Η εταιρεία ήταν εδώ και περίπου 20 χρόνια και μας έφερε μερικά από τα καλύτερα εργαλεία διαχείρισης δικτύων και συστημάτων. Είναι επίσης γνωστά τα πολλά δωρεάν εργαλεία που καλύπτουν ορισμένες ειδικές ανάγκες των διαχειριστών δικτύου. Δύο μεγάλα παραδείγματα αυτών των δωρεάν εργαλείων είναι ο διακομιστής Syslog Kiwi και ο Υπολογιστής υποτίτλων για προχωρημένους.

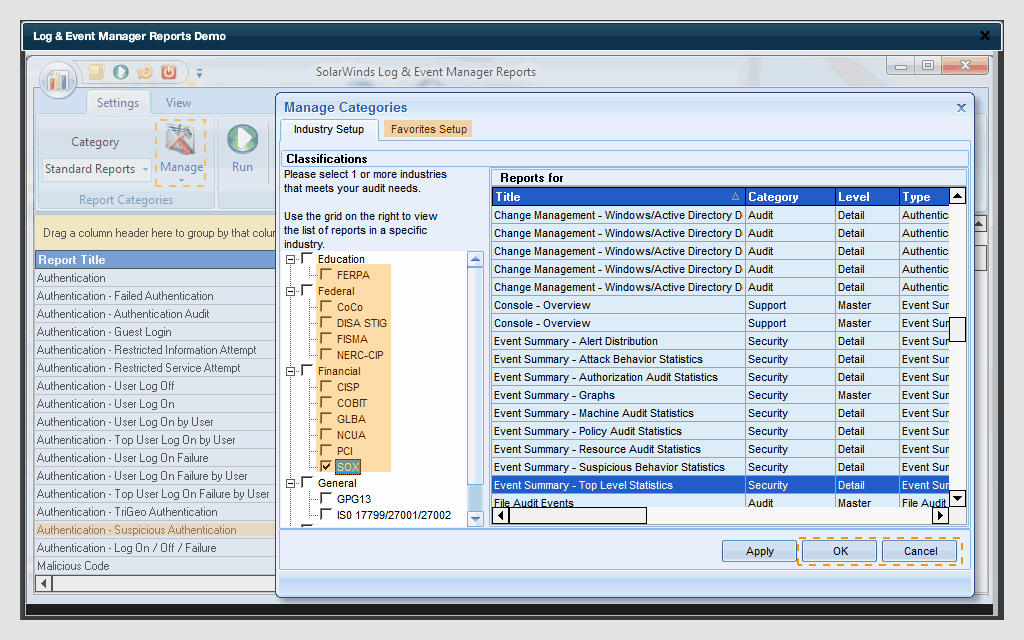

Μην αφήνετε το Διαχείριση SolarWinds Log & EventΤο όνομα σας ξεγελάει. Είναι κάτι περισσότερο από ένα σύστημα καταγραφής και διαχείρισης συμβάντων. Πολλά από τα προηγμένα χαρακτηριστικά αυτού του προϊόντος το έθεσαν στη σειρά ασφάλειας πληροφοριών και διαχείρισης συμβάντων (SIEM). Άλλες λειτουργίες χαρακτηρίζουν το σύστημα ανίχνευσης εισβολής και ακόμη, σε κάποιο βαθμό, ως σύστημα πρόληψης εισβολών. Αυτό το εργαλείο διαθέτει συσχετισμό γεγονότων σε πραγματικό χρόνο και αποκατάσταση σε πραγματικό χρόνο, για παράδειγμα.

- ΔΩΡΕΑΝ ΔΟΚΙΜΗ: Διαχείριση SolarWinds Log & Event

- Επίσημη Λήψη Link: https://www.solarwinds.com/log-event-manager-software/registration

ο Διαχείριση SolarWinds Log & Event διαθέτει στιγμιαία ανίχνευση ύποπτωνδραστηριότητα (μια λειτουργικότητα τύπου IDS) και αυτοματοποιημένες απαντήσεις (λειτουργικότητα τύπου IPS). Μπορεί επίσης να διεξάγει έρευνες συμβάντων ασφαλείας και ιατροδικαστικά για σκοπούς μετριασμού και συμμόρφωσης. Χάρη στην εξακρίβωσή του από τον έλεγχο, το εργαλείο μπορεί επίσης να χρησιμοποιηθεί για να αποδείξει τη συμμόρφωση με τα HIPAA, PCI-DSS και SOX, μεταξύ άλλων. Το εργαλείο διαθέτει επίσης παρακολούθηση ακεραιότητας αρχείων και παρακολούθηση συσκευής USB, καθιστώντας πολύ περισσότερο μια ολοκληρωμένη πλατφόρμα ασφαλείας από ένα σύστημα διαχείρισης αρχείων καταγραφής και συμβάντων.

Τιμολόγηση για το Διαχείριση SolarWinds Log & Event ξεκινά από $ 4.585 για μέχρι 30 παρακολουθούμενους κόμβους. Μπορούν να αγοραστούν άδειες για έως και 2500 κόμβους καθιστώντας το προϊόν εξαιρετικά επεκτάσιμο. Εάν θέλετε να πάρετε το προϊόν για δοκιμή και να δείτε μόνοι σας αν είναι σωστό για εσάς, είναι διαθέσιμη μια δωρεάν δοκιμή 30 ημερών.

2. OSSEC

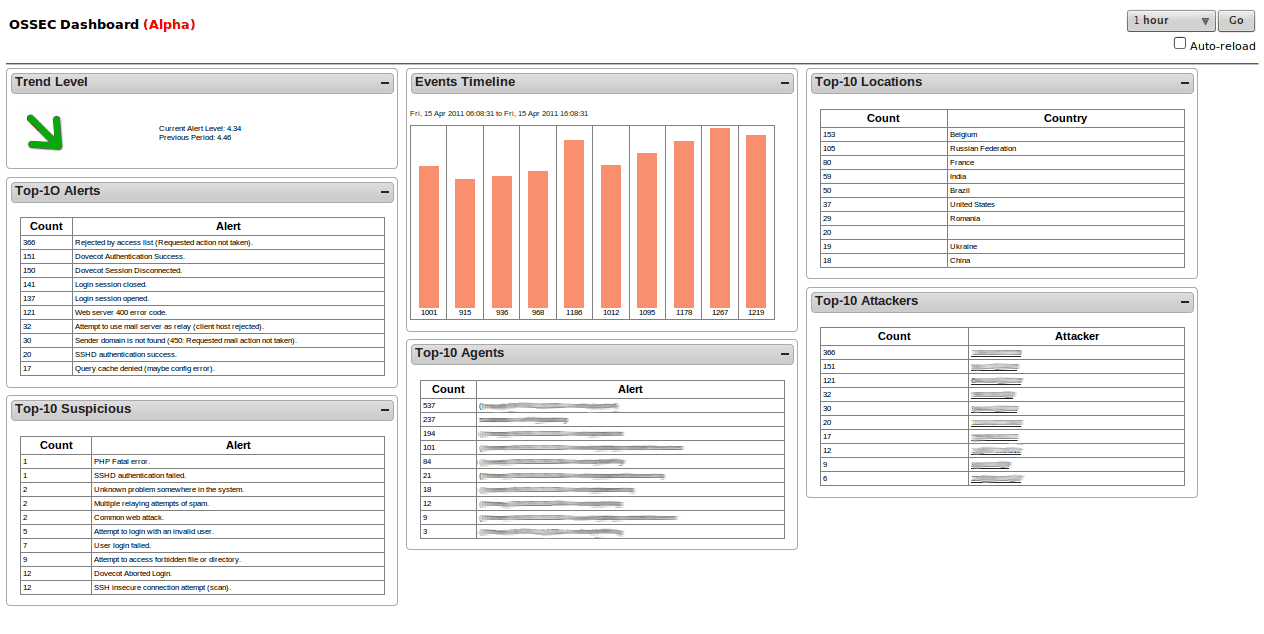

Ασφάλεια ανοικτού κώδικα, ή OSSEC, είναι μακράν ο κορυφαίος κεντρικός υπολογιστής ανοικτής πηγήςσύστημα ανίχνευσης εισβολής. Το προϊόν ανήκει στην Trend Micro, ένα από τα κορυφαία ονόματα στην ασφάλεια πληροφορικής και στον κατασκευαστή μιας από τις καλύτερες σουίτες προστασίας από ιούς. Όταν εγκαθίσταται σε λειτουργικά συστήματα που μοιάζουν με Unix, το λογισμικό επικεντρώνεται κυρίως σε αρχεία καταγραφής και διαμόρφωσης. Δημιουργεί αθροίσματα ελέγχου σημαντικών αρχείων και τα επικυρώνει περιοδικά, προειδοποιώντας σας κάθε φορά που συμβαίνει κάτι περίεργο. Επίσης, θα παρακολουθεί και θα ειδοποιεί για οποιαδήποτε μη φυσιολογική προσπάθεια πρόσβασης στο root. Στους οικοδεσπότες των Windows, το σύστημα παρακολουθεί επίσης μη εξουσιοδοτημένες τροποποιήσεις μητρώου, οι οποίες θα μπορούσαν να αποτελέσουν ενδεικτικό σημάδι κακόβουλης δραστηριότητας.

Λόγω του ότι είναι ένα σύστημα ανίχνευσης εισβολής που βασίζεται σε κεντρικό υπολογιστή, OSSEC πρέπει να εγκατασταθεί σε κάθε υπολογιστή που θέλετε να προστατεύσετε. Ωστόσο, μια κεντρική κονσόλα ενοποιεί πληροφορίες από κάθε προστατευμένο υπολογιστή για ευκολότερη διαχείριση. Ενώ το OSSEC κονσόλα λειτουργεί μόνο σε λειτουργικά συστήματα παρόμοια με το Unix,ένας πράκτορας είναι διαθέσιμος για την προστασία των φιλοξενουμένων των Windows. Οποιαδήποτε ανίχνευση θα ενεργοποιήσει μια ειδοποίηση η οποία θα εμφανίζεται στην κεντρική κονσόλα, ενώ οι ειδοποιήσεις θα αποστέλλονται επίσης μέσω ηλεκτρονικού ταχυδρομείου.

3. Samhain

Samhain είναι μια άλλη πολύ γνωστή εισβολή δωρεάν υποδοχήςσύστημα ανίχνευσης. Τα κύρια χαρακτηριστικά του, από άποψη IDS, είναι ο έλεγχος ακεραιότητας αρχείων και η παρακολούθηση / ανάλυση αρχείων καταγραφής. Αυτό κάνει περισσότερο από αυτό, όμως. Το προϊόν θα εκτελέσει εντοπισμό rootkit, παρακολούθηση θύρας, ανίχνευση εκτελέσιμων αρχείων SUID και κρυφών διαδικασιών. Το εργαλείο σχεδιάστηκε για να παρακολουθεί πολλούς κεντρικούς υπολογιστές που εκτελούν διάφορα λειτουργικά συστήματα, παρέχοντας ταυτόχρονα κεντρική καταγραφή και συντήρηση. Ωστόσο, Samhain μπορεί επίσης να χρησιμοποιηθεί ως αυτόνομη εφαρμογήέναν υπολογιστή. Το λογισμικό λειτουργεί κυρίως σε POSIX συστήματα όπως το Unix, το Linux ή το OS X. Μπορεί επίσης να εκτελεστεί σε Windows υπό το Cygwin, ένα πακέτο που επιτρέπει την εκτέλεση εφαρμογών POSIX σε Windows, αν και έχει δοκιμαστεί μόνο ο παράγοντας παρακολούθησης σε αυτή τη διαμόρφωση.

Ενας από Samhain'S πιο μοναδικό χαρακτηριστικό είναι η μυστική λειτουργία τουεπιτρέπει να εκτελείται χωρίς ανίχνευση από πιθανούς επιτιθέμενους. Οι εισβολείς είναι γνωστό ότι καταστρέφουν γρήγορα τις διαδικασίες ανίχνευσης που αναγνωρίζουν μόλις εισέλθουν σε ένα σύστημα πριν εντοπιστούν, επιτρέποντάς τους να περάσουν απαρατήρητες. Samhain χρησιμοποιεί τεχνικές steganographic για να κρύψει τις διαδικασίες του από άλλους. Προστατεύει επίσης τα κεντρικά αρχεία καταγραφής και τα αντίγραφα ασφαλείας των παραμέτρων με ένα κλειδί PGP για την αποφυγή παραβιάσεων.

4. Fail2Ban

Fail2Ban είναι μια ελεύθερη και ανοιχτού κώδικα εισβολή ξενιστήσύστημα ανίχνευσης που διαθέτει επίσης ορισμένες δυνατότητες πρόληψης εισβολής. Το εργαλείο λογισμικού παρακολουθεί τα αρχεία καταγραφής για ύποπτες δραστηριότητες και συμβάντα, όπως αποτυχημένες προσπάθειες σύνδεσης, αναζήτηση αναζήτησης κ.λπ. Η προεπιλεγμένη ενέργεια του εργαλείου, όταν εντοπίζει κάτι ύποπτο, είναι η αυτόματη ενημέρωση των τοπικών κανόνων τείχους προστασίας για να αποκλείσει τη διεύθυνση IP προέλευσης κακόβουλη συμπεριφορά. Στην πραγματικότητα, αυτό δεν είναι αλήθεια πρόληψη εισβολής, αλλά μάλλον ένα σύστημα ανίχνευσης εισβολής με χαρακτηριστικά αυτόματης αποκατάστασης. Αυτό που μόλις περιγράψαμε είναι η προεπιλεγμένη ενέργεια του εργαλείου, αλλά οποιαδήποτε άλλη αυθαίρετη ενέργεια - όπως η αποστολή ειδοποιήσεων ηλεκτρονικού ταχυδρομείου - μπορεί επίσης να ρυθμιστεί, καθιστώντας το να συμπεριφέρεται σαν ένα πιο "κλασικό" σύστημα ανίχνευσης εισβολής.

Fail2Ban προσφέρεται με διάφορα προ-κατασκευασμένα φίλτρα γιαμερικές από τις πιο κοινές υπηρεσίες όπως Apache, SSH, FTP, Postfix και πολλά άλλα. Η πρόληψη, όπως εξηγήσαμε, γίνεται με την τροποποίηση των πινάκων τείχους προστασίας του κεντρικού υπολογιστή. Το εργαλείο μπορεί να λειτουργήσει με Netfilter, IPtables ή με τον πίνακα hosts.deny του TCP Wrapper. Κάθε φίλτρο μπορεί να συσχετιστεί με μία ή περισσότερες ενέργειες.

5. ΒΟΗΘΟΣ

ο Προηγμένο περιβάλλον ανίχνευσης εισβολής, ή ΒΟΗΘΟΣ, είναι ένα άλλο δωρεάν σύστημα ανίχνευσης εισβολής του κεντρικού υπολογιστήΑυτό εστιάζει κυρίως στη σύγκριση εντοπισμού rootkit και υπογραφής αρχείων. Όταν το εγκαταστήσετε αρχικά, το εργαλείο θα συγκεντρώσει ένα είδος βάσης δεδομένων δεδομένων διαχειριστή από τα αρχεία διαμόρφωσης του συστήματος. Αυτή η βάση δεδομένων μπορεί στη συνέχεια να χρησιμοποιηθεί ως βάση ως προς την οποία μπορεί να συγκριθεί οποιαδήποτε αλλαγή και ενδεχομένως να επιστραφεί αν χρειαστεί.

ΒΟΗΘΟΣ κάνει χρήση και των δύο υπογραφών καισχήματα ανίχνευσης με βάση την ανωμαλία. Αυτό είναι ένα εργαλείο που εκτελείται κατ 'απαίτηση και δεν είναι προγραμματισμένο ή συνεχώς εκτελείται. Στην πραγματικότητα, αυτό είναι το κύριο μειονέκτημα του προϊόντος. Ωστόσο, δεδομένου ότι είναι ένα εργαλείο γραμμής εντολών αντί να βασίζεται σε GUI, μπορεί να δημιουργηθεί μια εργασία cron για να την εκτελεί σε τακτά χρονικά διαστήματα. Εάν επιλέξετε να εκτελείτε συχνά το εργαλείο - όπως μία φορά κάθε λεπτό - θα λαμβάνετε σχεδόν δεδομένα σε πραγματικό χρόνο και θα έχετε χρόνο να αντιδράσετε προτού η προσπάθεια εισβολής έχει προκληθεί πολύ.

Στον πυρήνα του, ΒΟΗΘΟΣ είναι απλώς ένα εργαλείο σύγκρισης δεδομένων, αλλά με τη βοήθειααπό μερικά εξωτερικά προγραμματισμένα σενάρια, μπορεί να μετατραπεί σε πραγματικό HIDS. Λάβετε υπόψη ότι αυτό είναι ουσιαστικά ένα τοπικό εργαλείο. Δεν έχει κεντρική διαχείριση και φανταχτερό GUI.

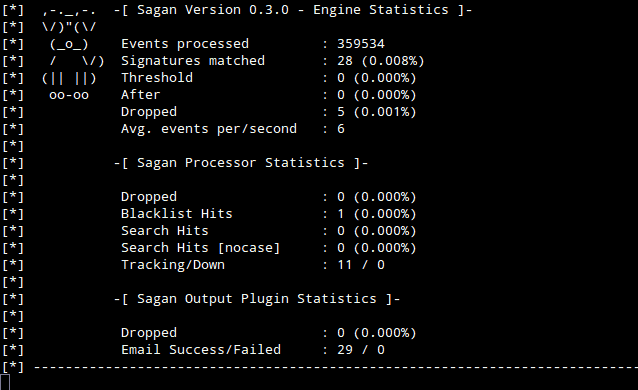

6. Σάγκαν

Τελευταία στη λίστα μας είναι Σάγκαν, το οποίο στην πραγματικότητα είναι περισσότερο ένα σύστημα ανάλυσης καταγραφήςπαρά ένα πραγματικό IDS. Έχει, ωστόσο, ορισμένα χαρακτηριστικά που μοιάζουν με IDS και γι 'αυτό αξίζει μια θέση στη λίστα μας. Το εργαλείο παρακολουθεί τοπικά τα αρχεία καταγραφής του συστήματος όπου είναι εγκατεστημένο, αλλά μπορεί επίσης να αλληλεπιδράσει με άλλα εργαλεία. Θα μπορούσε, για παράδειγμα, να αναλύσει τα αρχεία καταγραφής του Snort, προσθέτοντας αποτελεσματικά τη λειτουργία NIDS του Snort σε αυτό που είναι ουσιαστικά ένα HIDS. Δεν θα αλληλεπιδράσει μόνο με το Snort. Σάγκαν μπορεί επίσης να αλληλεπιδράσει με το Suricata και είναι συμβατό με διάφορα εργαλεία δημιουργίας κανόνων όπως το Oinkmaster ή το Pulled Pork.

Σάγκαν έχει επίσης δυνατότητες εκτέλεσης σεναρίων που μπορούννα το κάνετε ένα ακατέργαστο σύστημα πρόληψης εισβολής, υπό την προϋπόθεση ότι θα αναπτύξετε κάποια σενάρια αποκατάστασης. Παρόλο που αυτό το εργαλείο ενδέχεται να μην χρησιμοποιηθεί ως μοναδική άμυνα σας ενάντια στην εισβολή, μπορεί να είναι ένα εξαιρετικό συστατικό ενός συστήματος που μπορεί να ενσωματώσει πολλά εργαλεία συσχετίζοντας συμβάντα από διαφορετικές πηγές.

Σχόλια