Es un hecho bien conocido que la invasión en líneaLa privacidad se ha convertido en la regla más que en la excepción. La fuente de la amenaza no son solo los sitios web de phishing y las fuentes de seguimiento malicioso, sino algunos de los sitios web y servicios web más confiables. Los motores de búsqueda, por ejemplo, utilizan muchos parámetros para identificar la ubicación de los visitantes con el pretexto de proporcionar a los usuarios "resultados de búsqueda mejores y más personalizados". Del mismo modo, los usuarios se han vuelto tan ciegos para compartir sus datos personales en línea que rastrear a cualquier persona puede significar simplemente buscar su nombre en Google o revisar su perfil de Facebook.

Por ejemplo, un WhoisLookup puede proporcionar eldetalles completos del propietario de un sitio web, incluida su dirección, número de teléfono, etc. (siempre que la Privacidad del dominio no esté habilitada). Incluso los sitios web de redes sociales como Facebook brindan indicaciones periódicas para etiquetar, compartir y proporcionar información personal que lo hace más vulnerable a los estafadores en línea y de la vida real. Lo que me lleva a la pregunta: ¿por qué Gmail me solicita que proporcione un número de teléfono móvil para "recuperación de cuenta"? Dichas opciones no deben presentarse repetidamente cuando se inicia sesión en una cuenta en línea. Y si eso no es suficiente, recientemente descubrimos que una vulnerabilidad de seguridad en Facebook les daba a los anunciantes y a otros terceros una forma de acceder a las cuentas de usuario y a la información personal (como explica Symantec Corp). Este acto frustrantemente complaciente de Facebook no es una sorpresa, teniendo en cuenta su historial de errores. Por ejemplo, anteriormente tuvieron la osadía de cambiar su política de información del usuario, otorgándose derechos permanentes a las fotos, publicaciones en el muro y otra información de los usuarios, incluso después de que un usuario cierra su cuenta. Esta política fue revertida luego de fuertes críticas de todo el mundo.

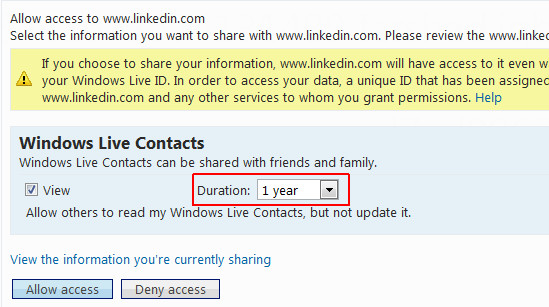

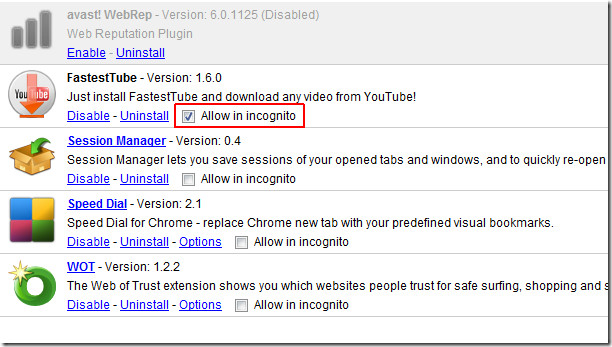

También vale la pena mencionar aquí que podríasTambién desea comprobar cómo los servicios web guardan su lista de contactos. Por ejemplo, cuando marca los contactos para ser invitados a LinkedIn a través de Windows Live Mail, hay un cuadro desplegable que proporciona la cantidad de tiempo que LinkedIn puede acceder a su lista de contactos. El tiempo mínimo es de 1 día, pero esa no es la opción seleccionada de forma predeterminada. La opción seleccionada por defecto es 1 año. Como si un día de acceso a la lista de contactos no fuera suficiente. El punto es que ya no puede confiar en ningún servicio web, motor de búsqueda, extensión en línea y los gustos cuando se trata de privacidad en línea. Se pueden evitar fácilmente el robo de datos, la invasión de la privacidad y la seguridad personal tomando algunas medidas pequeñas pero importantes. En esta publicación, le proporcionaremos una guía completa sobre cómo puede proteger su privacidad en línea. En lo que a mí respecta, los usuarios no deben ser forzados o engañados para que proporcionen información personal que no desean compartir. Ningún proveedor de servicios debe tener derecho a mostrar indicaciones contundentes que soliciten datos personales. Otra amenaza para la privacidad proviene de las extensiones que recopilan su información personal e incluso funcionan en modo de incógnito, lo que hace que adquieran acceso a los datos más privados.

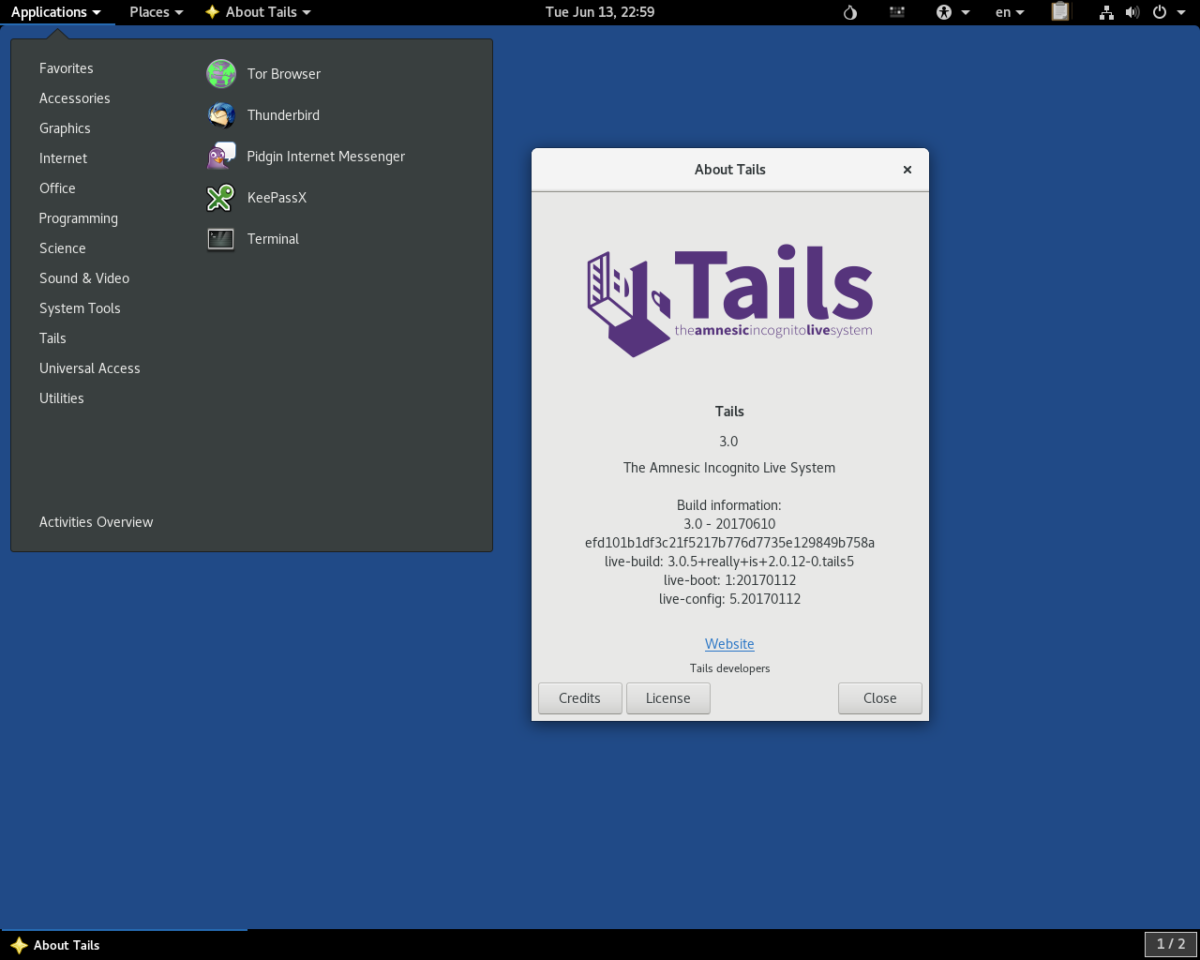

Navegación anónima, proxies y VPN

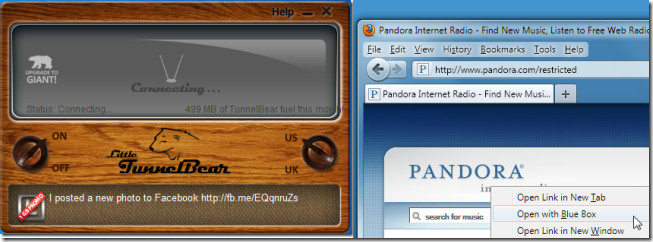

Usar un proxy anónimo o VPN para navegar por Internet es mucho más seguro ya que los sitios web dañinos pueden intentar iniciar sesión yoPAGS direcciones con fines maliciosos. Ciertas aplicaciones de spyware y códigos dañinos también requieren direcciones IP personales para iniciar un ataque. Del mismo modo, los piratas informáticos intentan utilizar la información de IP para obtener direcciones de domicilio, información de tarjetas de crédito, números de seguridad social y credenciales de cuentas bancarias. El uso de un proxy anónimo engaña a estas fuentes maliciosas al proporcionarles una IP falsa, que protege la seguridad de su computadora contra riesgos. Ir a través de una red de terceros mediante el uso de una VPN también protege a uno de dichos agentes de seguimiento en línea que intentan perfilar las actividades de los usuarios. La navegación anónima puede ayudarlo a evitar ser rastreado por sitios web, malware, anunciantes, etc. que utilizan numerosos parámetros para determinar su edad, ubicación, preferencias de compra, hábitos, etc. para tentarlo. Puede utilizar algunas de nuestras aplicaciones y extensiones recomendadas basadas en VPN y Proxy, como Blue Box Proxy, Go 2 Proxy (Extensiones de Firefox), Proxy Py Web Proxy (Extensión de Chrome), TrustConnect, TunnelBear, CyberGhost y Free VPN (Aplicaciones).

Use un cortafuegos

Un firewall está diseñado para permitir o denegar la red.Las transmisiones se basan en un conjunto de reglas y se utilizan para la protección de la red a fin de evitar el acceso no autorizado. Si bien permite la comunicación legítima, impide que fuentes sospechosas o no autorizadas accedan a su red y, por lo tanto, a su información personal. Normalmente, las oficinas usan firewalls de hardware como Pixs o un firewall de software como ISA (Servidor de aceleración de servicios de Internet). Los usuarios domésticos pueden beneficiarse fácilmente del firewall incorporado de Windows u obtener uno de un repositorio de su proveedor de sistema operativo (por ejemplo, los usuarios de Ubuntu pueden usar el Centro de software de Ubuntu para encontrar e instalar un firewall). También puede usar un antivirus que viene con un firewall incorporado como AVG o Avast. Tener un cortafuegos hace que sea difícil para los agentes de perfiles de usuarios rastrearlo ya que su cortafuegos niega el acceso a las transmisiones no autorizadas. Por ejemplo, si activa su Firewall de Windows, se dará cuenta de que algunos sitios web que ofrecen anuncios genéricos basados en su ubicación tendrán problemas para averiguar el nombre de su ciudad y proporcionar anuncios incorrectos. Por ejemplo, si vive en Londres y visita un sitio web que le muestra anuncios basados en Londres o anuncios con la palabra "Londres" en ellos (en función de su ubicación detectada), entonces encender el Firewall conducirá a una publicidad inexacta. Por ejemplo, el anuncio puede tener su ciudad etiquetada como "Oxford", ya que esa puede ser el área de donde puede estar originado su ISP. El punto es que el agente de creación de perfiles de usuario no podrá superar la detección de la ubicación de su ISP, ya que no podrá acceder a su información personal para crear perfiles de sus datos de navegación. Dependiendo de su configuración y tipo de Firewall, puede restringir estrictamente las transmisiones de datos entrantes y salientes y el acceso a su información personal.

Restricción de acceso a la extensión del navegador y modo incógnito

Cuando ingresas al modo de incógnito de un navegador,las páginas que ve no aparecen en el historial de su navegador, el historial de búsqueda y no dejan rastros, como cookies, en su computadora (después de cerrar la ventana del navegador). Si bien el modo de incógnito normalmente no afecta el comportamiento de los agentes de creación de perfiles de usuario, puede ser útil deshacerse de las cookies de rastreo (que pueden ser utilizadas para rastrear los hábitos de navegación del usuario por una fuente de terceros) y otros archivos temporales similares. Debe tenerse en cuenta que debe evitar permitir que las extensiones tengan acceso a los datos del usuario en modo de incógnito, ya que esto eliminará la utilidad de este modo. De manera predeterminada, las extensiones no están habilitadas en el modo de incógnito, pero puede asegurarse de eso yendo al administrador de complementos de su navegador. En Chrome, esto se puede hacer desde Herramientas -> Extensiones (asegúrese de que la opción "Permitir en modo incógnito" esté desactivada). Para Firefox, puede ir a Herramientas -> Complementos -> opciones (para la extensión específica). Del mismo modo, los usuarios de Opera pueden administrar las opciones de incógnito desde Menú -> Extensiones -> Administrar extensiones -> Privacidad.

Nota: No es posible deshabilitar extensiones del modo incógnito hasta que vuelva al modo normal.

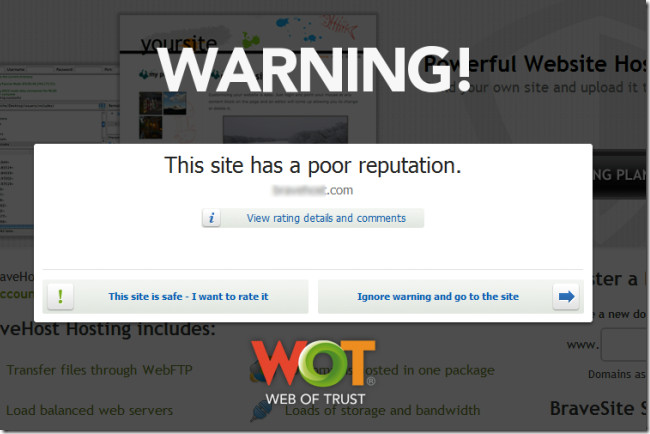

Utilice un escáner de enlaces

Ciertos antivirus como Avast y el navegadorextensiones como WOT proporcionan escaneo automático de enlaces. Por lo tanto, puede usar una extensión confiable como WOT (Web Of trust) o un antivirus con un escáner de enlaces para identificar instantáneamente la reputación de un sitio web. Dichos escáneres de enlaces proporcionan calificaciones para los sitios web que visita y le alertan en caso de que se encuentre con un sitio web dañino. Los escáneres de enlaces confiables como WOT están disponibles para muchos navegadores de uso común como Chrome y Firefox. También puede usar los siguientes servicios web para escanear cualquier sitio web en busca de malware, Link Scanner y URL Void.

Ajuste la configuración de su red social

Mientras que a muchas personas les gusta mantener su personalidadinformación pública o compartirla libremente a través de sus redes sociales, esto puede conducir a muchos problemas, incluido el acceso a datos personales por parte de un usuario no autorizado. El pirateo de cuentas en línea no solo lo realizan piratas informáticos experimentados, sino también usuarios comunes que intentan adivinar la información del usuario en función de las palabras expresadas en el perfil de la víctima. Además, sus imágenes públicas se pueden guardar fácilmente para crear perfiles de clonación para hacerse pasar por usted. Por esta razón, debe ser muy específico sobre el tipo de información que mantiene públicamente accesible. Por ejemplo, puede no ser una buena idea mantener las fotos personales y familiares, la dirección de la casa, la información del teléfono móvil, etc., para que estén disponibles al público. También puede ser útil ocultar su lista de amigos para las personas que no se pueden agregar dentro de su círculo social.

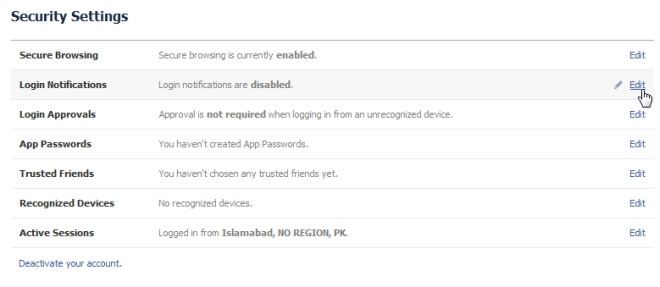

Use sesiones de navegación segura

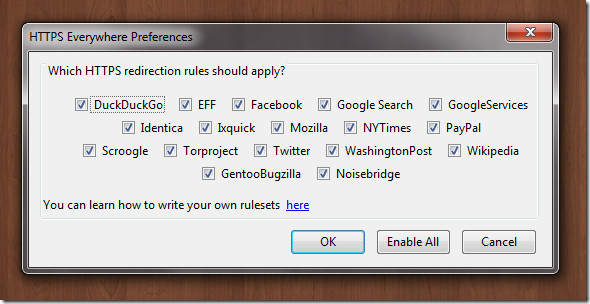

Protocolo de transferencia de hipertexto HTTPS seguro (HTTPS)garantiza una comunicación segura entre su computadora y un servidor web. El uso de HTTPS puede proporcionar cifrado e identificación segura para sus sesiones en línea. Por esta razón, puede ser una buena idea dirigirse a su Configuración de seguridad en Facebook y otros sitios web que ofrecen navegación segura HTTPS. Por ejemplo, puede habilitar la función de navegación segura, notificaciones de inicio de sesión (para recibir notificaciones cuando se accede a su cuenta de Facebook), aprobación de inicio de sesión para dispositivos no reconocidos, contraseñas de aplicaciones, etc. En Facebook, se puede acceder a estas configuraciones haciendo clic en la flecha siguiente a "Inicio" y seleccionando Configuración de la cuenta. Para que sus sesiones de navegación sean más seguras, también puede consultar las siguientes extensiones:

HTTPS Finder y HTTPS Everywhere (Extensiones de Firefox)

Conexión segura de Facebook (Force HTTPS y SSL) (Extensión para Chrome)

Mantenga una contraseña complicada

Mantener una contraseña complicada es una de las mejoresformas de asegurar una cuenta. Muchas fuentes maliciosas usan combinaciones de palabras del diccionario para entrar en una cuenta. Mantener una contraseña con una combinación de dígitos, letras mayúsculas y palabras que no están en el diccionario dificulta que los agentes maliciosos la rompan. Un ejemplo de una contraseña complicada sería @dd! Ct! V3Tip $ en lugar de consejos adictivos. Pero asegúrese de que la contraseña sea lo suficientemente fácil de recordar. Por esta razón, puede ser razonablemente seguro usar 1 dígito y un carácter no hexadecimal. Un ejemplo puede ser Addictivetip $ (con una palabra capital y un signo de dólar).

Evita las computadoras públicas

Evite el uso de computadoras públicas como las debibliotecas y cibercafés para iniciar sesión en su cuenta de Facebook, ya que cualquier rastro de su contraseña puede ser extraíble (a través de keyloggers, por ejemplo) por personas que usan estas computadoras públicas. Además, puede haber cierto software instalado en dichos sistemas que lleve un registro de las contraseñas y otros datos del usuario. Por lo tanto, los lugares públicos quizás tengan una de las redes y computadoras más inseguras.

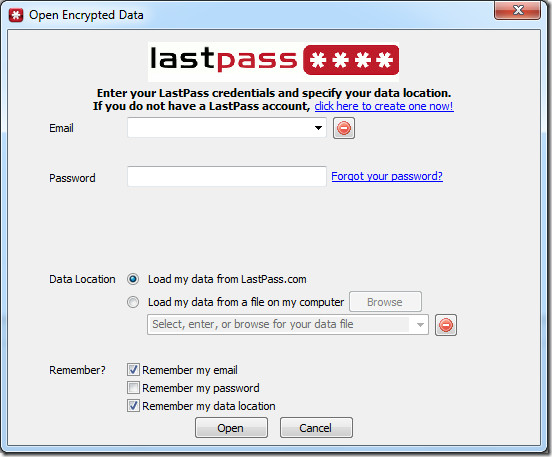

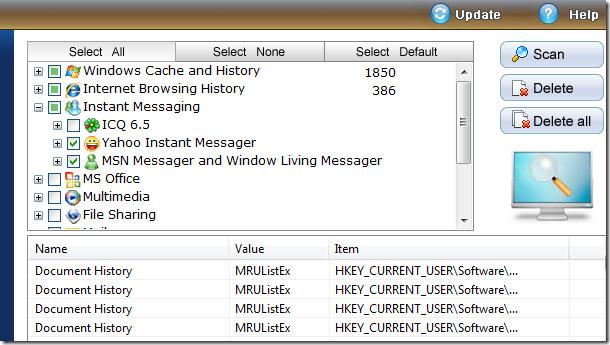

No guarde contraseñas en su navegador

Evite guardar contraseñas utilizando las opciones predeterminadascomo la opción Guardar contraseña de Firefox. Dichas contraseñas son fácilmente visibles para cualquiera que use el sistema y pueden ser extraídas por spyware. Sin embargo, puede usar LastPass o una aplicación de administración de contraseñas como el Almacenamiento seguro de contraseñas. Si bien las extensiones como LastPass proporcionan una administración centralizada de contraseñas de las contraseñas de su cuenta en línea, las aplicaciones como el Almacenamiento seguro de contraseñas pueden ser útiles para almacenar de forma segura sus credenciales de inicio de sesión sin conexión. De esta manera, puede evitar la molestia de tener que recordar una gran cantidad de credenciales de cuenta para varias cuentas y también guardar los datos de la cuenta de manera segura.

Usando las precauciones mencionadas anteriormente,aplicaciones y extensiones, puede proteger fácilmente todo, desde sus datos básicos hasta contraseñas para cuentas en línea, historial de navegación, etc. La mayoría de las invasiones de privacidad no se producen simplemente por la falta de conocimiento del usuario, sino por la negligencia y la excesiva confianza que los usuarios tienen para ciertos servicios en línea. Quizás la mejor manera de estar seguro es revocar esa confianza y ser más cauteloso con respecto al uso de su información. No está de más hacer una pausa por un segundo y descubrir las casillas de verificación relevantes y los menús desplegables que le proporcionan los sitios web que solicitan sus datos. El hábito común de aceptar cualquier tipo de acuerdo de licencia de usuario y hacer clic en el botón Siguiente es definitivamente parte del problema. Si bien es imposible leer los acuerdos de usuario complicados, aún puede consultar la cantidad de tiempo que el proveedor de servicios conservará sus datos compartidos y quién puede tener acceso a ellos. El ejemplo de LinkedIn dado anteriormente debería ser suficiente para elaborar este punto. Debe tenerse en cuenta que las aplicaciones, extensiones y precauciones mencionadas en este artículo son meras sugerencias que puede utilizar para proteger sus datos privados y la privacidad en línea.

Comentarios