SSH es increíble, ya que nos permite ganar terminalacceso a otras PC y servidores Linux a través de la red, ¡o incluso a Internet! Aún así, por sorprendente que sea esta tecnología, hay algunos problemas de seguridad evidentes que hacen que su uso sea inseguro. Si es un usuario promedio, no hay necesidad real de instalar herramientas de seguridad SSH complicadas. En cambio, considere seguir estos pasos básicos para asegurar un servidor SSH en Linux.

Cambiar puerto de conexión predeterminado

Con mucho, la forma más rápida y fácil de asegurar unEl servidor SSH debe cambiar el puerto que usa. Por defecto, el servidor SSH se ejecuta en el puerto 22. Para cambiarlo, abra una ventana de terminal. Dentro de la ventana de terminal, SSH a la PC remota que aloja el servidor SSH.

ssh user@local-ip-address

Una vez que haya iniciado sesión, pase de un usuario normal a Root. Si tiene la cuenta Root activada, inicie sesión con su Es una buena elección. De lo contrario, deberá obtener acceso con sudo.

su -

o

sudo -s

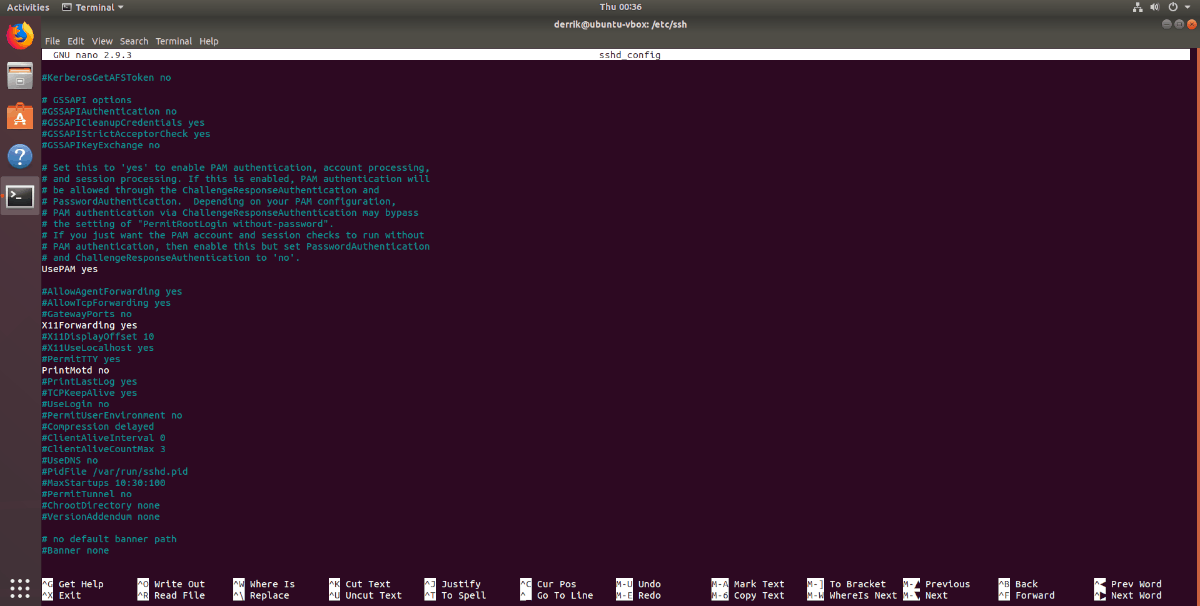

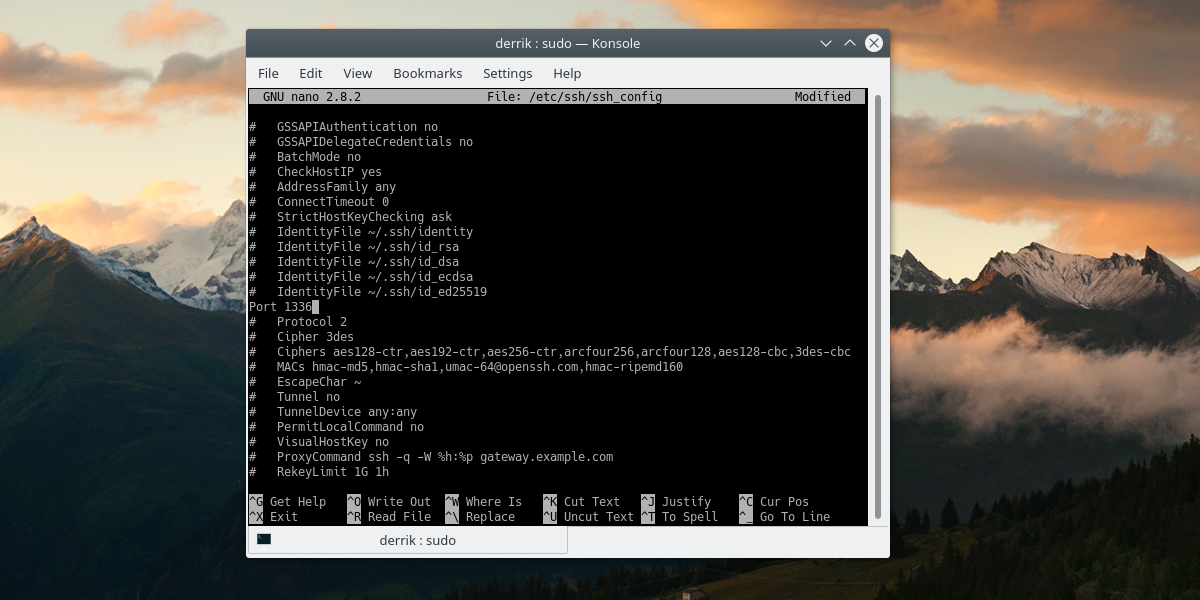

Ahora que tiene acceso de administrador, abra el archivo de configuración SSH en Nano.

nano /etc/ssh/sshd_config

Desplácese por el archivo de configuración para "Puerto 22". Eliminar el # # si hay uno, entonces cambie "22 ″ a otro número. Por lo general, un puerto por encima de 100, o incluso uno en el rango de 1,000 será suficiente. Después de cambiar el número de puerto, presione el Ctrl + O combinación de teclado para guardar las ediciones. Luego, salga del editor presionando Ctrl + X.

La edición del archivo de configuración no cambiará de inmediato su servidor SSH para usar el puerto correcto. En su lugar, deberá reiniciar manualmente el servicio.

systemctl restart sshd

La ejecución del comando systemctl debería reiniciar el demonio SSH y aplicar la nueva configuración. Si el reinicio del demonio falla, otra opción es reiniciar su máquina servidor SSH:

reboot

Después de reiniciar el demonio (o máquina), SSH no será accesible a través del puerto 22. Como resultado, la conexión a través de SSH requiere especificar manualmente el puerto.

Nota: asegúrese de cambiar "1234" con el puerto configurado en el archivo de configuración SSH.

ssh -p 1234 user@local-ip-address

Desactivar inicio de sesión con contraseña

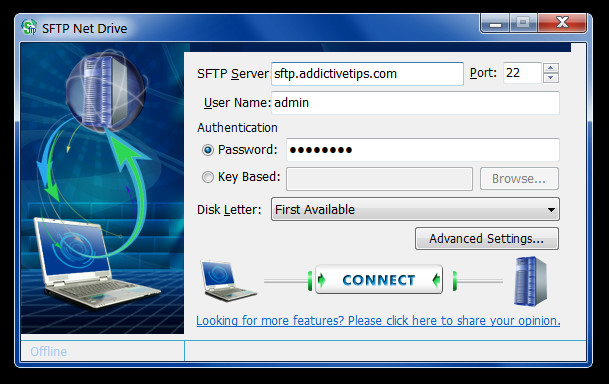

Otra excelente manera de asegurar un servidor SSH eselimine la contraseña de inicio de sesión y, en su lugar, haga la transición para iniciar sesión a través de claves SSH. Seguir la ruta de la clave SSH crea un círculo de confianza entre su servidor SSH y las máquinas remotas que tienen su clave. Es un archivo de contraseña cifrado que es difícil de descifrar.

Configure con una clave SSH en su servidor. Cuando haya configurado las claves, abra una terminal y abra el archivo de configuración SSH.

su -

o

sudo -s

Luego, abra la configuración en Nano con:

nano /etc/ssh/sshd_config

Por defecto, los servidores SSH manejan la autenticación a través dela contraseña del usuario Si tiene una contraseña segura, esta es una buena manera de hacerlo, pero una clave SSH cifrada en máquinas confiables es más rápida, más conveniente y segura. Para finalizar la transición al "inicio de sesión sin contraseña", busque en el archivo de configuración SSH. Dentro de este archivo, desplácese y encuentre la entrada que dice "Autenticación de contraseña".

Elimine el símbolo # delante de "Autenticación de contraseña" y asegúrese de que tenga la palabra "no" delante. Si todo se ve bien, guarde las ediciones en la configuración SSH presionando Ctrl + O en el teclado

Después de guardar la configuración, cierre Nano con Ctrl + Xy reinicie SSHD para aplicar los cambios.

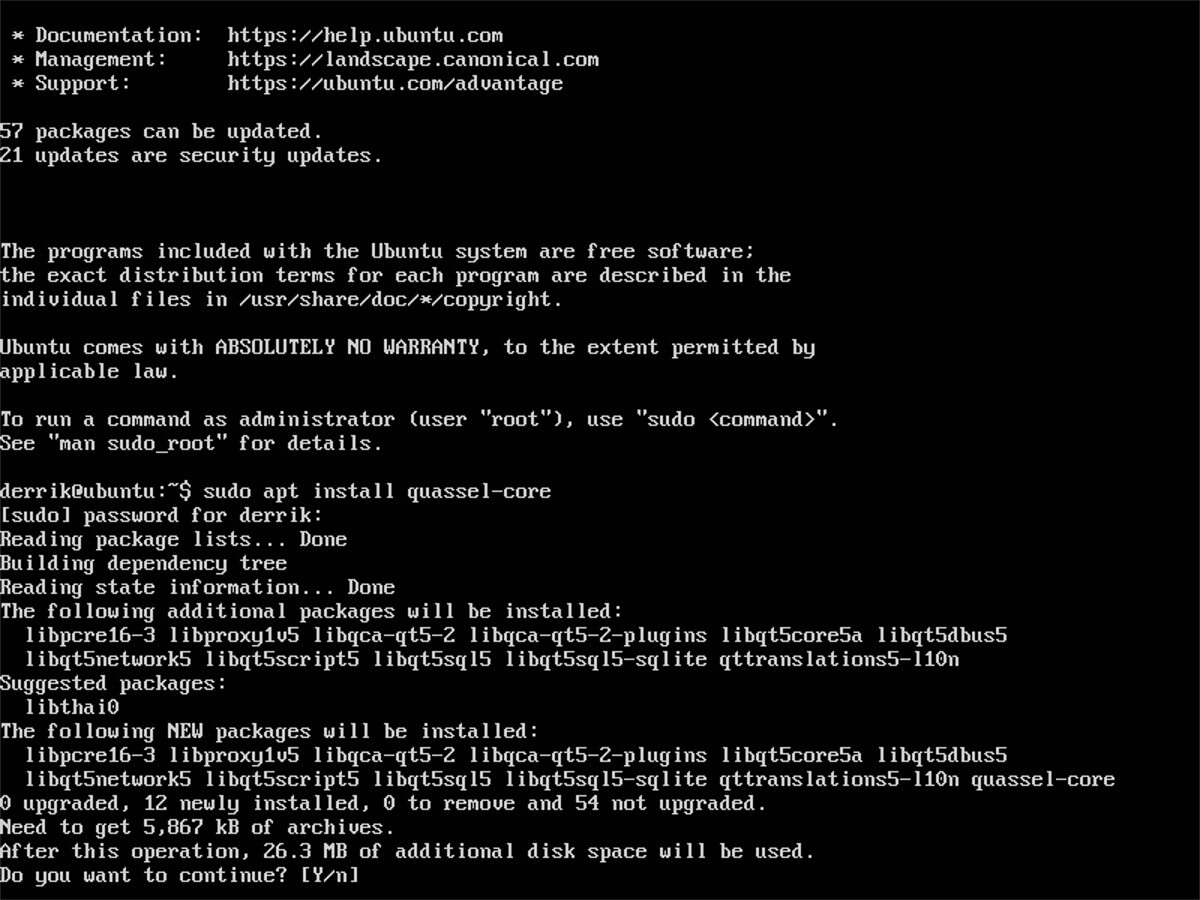

systemctl restart sshd

Si no usa systemd, intente reiniciar SSH con este comando:

service ssh restart

La próxima vez que una máquina remota intente iniciar sesión en este servidor SSH, buscará las claves correctas y las dejará entrar, sin contraseña.

Deshabilitar cuenta raíz

Deshabilitar la cuenta raíz en su servidor SSH esUna forma de mitigar el daño que puede ocurrir cuando un usuario no autorizado obtiene acceso a través de SSH. Para deshabilitar la cuenta de Root, es imprescindible que al menos un usuario en su servidor SSH pueda obtener Root a través de sudo. Esto asegurará que aún pueda obtener acceso a nivel de sistema si lo necesita, sin la contraseña de Root.

Nota: asegúrese de que los usuarios que pueden acceder a los privilegios de Root a través de sudo tengan una contraseña segura, o deshabilitar la cuenta de superusuario no tiene sentido.

Para deshabilitar Root, eleve el terminal a privilegios de superusuario:

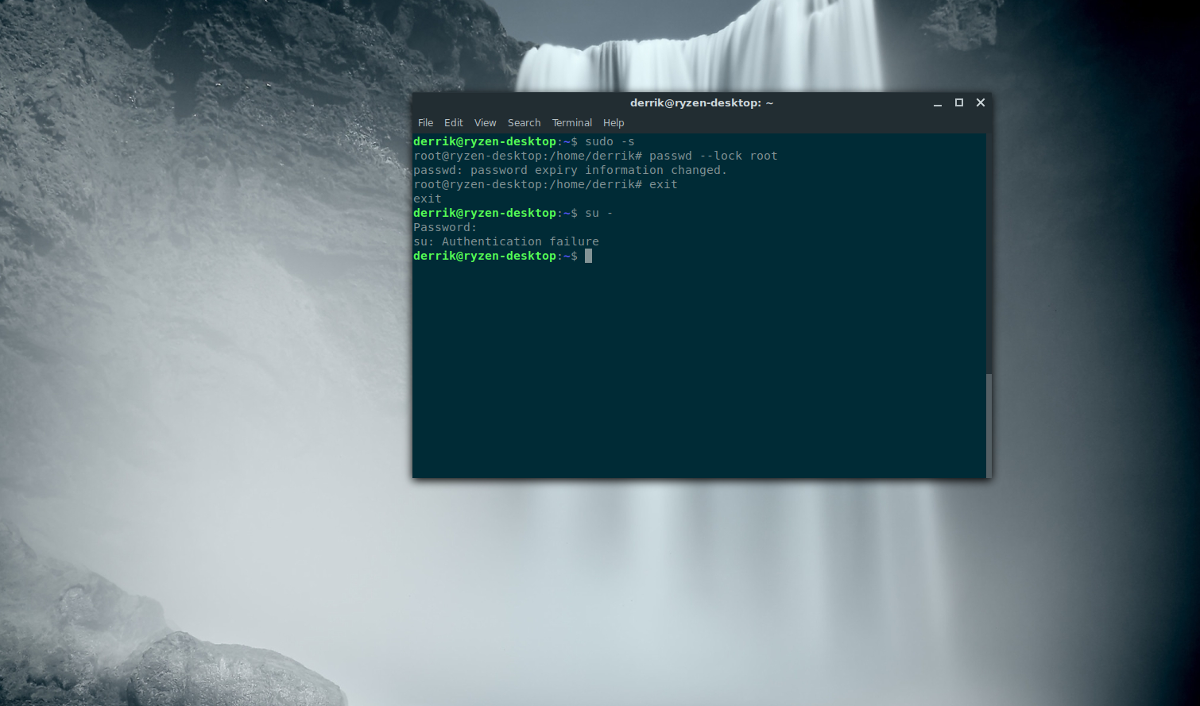

sudo -s

El uso de sudo -s evita la necesidad de iniciar sesión con suy, en su lugar, otorga un shell raíz a través del archivo sudoers. Ahora que el shell tiene acceso de superusuario, ejecute el contraseña ordenar y codificar la cuenta raíz con -bloquear.

passwd --lock root

La ejecución del comando anterior codifica la contraseña de la cuenta raíz para que iniciar sesión su es imposible. De ahora en adelante, los usuarios solo pueden ingresar a SSH como usuarios locales y luego cambiar a una cuenta Root mediante privilegios de sudo.

Comentarios