Si bien es perfectamente posible bloquear su identidad en línea, la forma en que la mayoría de las personas usa Internet las deja muy expuestas al seguimiento y rastreo por parte de terceros. Instalar una VPN en sus dispositivos es el paso más importante para recuperar su anonimato. En este artículo, le mostraremos las mejores VPN para permanecer completamente oculto en línea.

Cada vez que se conecta, transmite suinformación personal al mundo. Los detalles sobre su dispositivo, su ubicación e incluso su identidad pueden asociarse con cada paquete de información que sale de la computadora. Estos datos pueden ser registrados y vendidos por ISP o incluso interceptados por piratas informáticos. También hay que tener en cuenta la vigilancia digital masiva por parte de las agencias gubernamentales, que puede ser extremadamente agresiva cuando se trata de desenterrar información personal.

Si la privacidad es una gran preocupación, o si solo necesitaPara mantener su identidad y ubicación en secreto, deberá tomar medidas para permanecer completamente oculto en línea. Hay innumerables cosas que puede hacer que suman o restan el anonimato de sus actividades, algunas más efectivas que otras. Siga la guía a continuación para ver cómo puede bloquear su identidad y permanecer oculto mientras está en Internet.

Cómo obtener una VPN GRATIS por 30 días

Si necesita una VPN por un tiempo breve cuando viaja, por ejemplo, puede obtener nuestra VPN mejor clasificada de forma gratuita. ExpressVPN incluye una garantía de devolución de dinero de 30 días. Tendrá que pagar la suscripción, es un hecho, pero permite acceso completo durante 30 días y luego cancela para obtener un reembolso completo. Su política de cancelación sin preguntas hace honor a su nombre.

¿Qué te identifica en línea?

Puede que sientas que estás solo cuando surfeasla web, pero en realidad todo lo que haces es ser visto y grabado. Los sitios web en los que hace clic mantienen información detallada sobre cada visitante, los ISP monitorean y almacenan registros para todos sus usuarios, e incluso los complementos y sistemas operativos recopilan y comparten información sobre sus hábitos diarios. Es extremadamente difícil permanecer completamente oculto en línea. A continuación se detallan algunas de las formas más comunes en que terceros pueden rastrear sus actividades en Internet.

dirección IP - La forma más fácil y precisa deidentificar a una persona en línea es seguir el rastro dejado por su dirección IP. Cada dispositivo obtiene una IP única en el momento en que inicia sesión en Internet. Esa dirección está asociada con cada dato que maneja, desde sitios web simples hasta transmisiones de video, correos electrónicos y más. Es alarmantemente fácil recopilar y rastrear esta información, especialmente porque su proveedor de servicios local mantiene registros.

Huellas digitales del navegador - Un método más complejo pero igualmente aterradordel seguimiento en línea es tomar una huella digital del navegador de un usuario. Esto compara puntos de datos como la resolución de pantalla, el idioma, el tipo y la versión del navegador, la zona horaria, los complementos y más, cosas que la mayoría de los navegadores comparten voluntariamente con cada sitio web que lo solicita. Esto se puede usar para separar a un individuo de las masas, especialmente si usa complementos o compilaciones de navegador menos comunes.

Galletas - Una de las primeras formas de seguimiento en línea esLa humilde cookie del navegador. Estos son esencialmente archivos pequeños enviados por sitios web que se almacenan en su dispositivo y se utilizan para rastrear dónde ha estado y dónde va una vez que se va. Las cookies se utilizan para personalizar los anuncios en los sitios web, por lo que de repente comenzará a ver anuncios publicitarios de zapatos días después de buscar zapatos en Google.

Redes sociales - Las personas regalan una cantidad sin precedentes deinformación personal tanto consciente como voluntariamente. Instagram, Facebook, Twitter y otros sitios de redes sociales están llenos de personas que toman fotos de sus comidas, muestran fotos de vacaciones y se toman selfies en cada lugar que visitan. Incluso un simple vistazo a la cuenta de Facebook de alguien puede entregar una tonelada de información personal, todo lo cual fue publicado a propósito, no robado.

RELACIONADO: ¿Qué VPNS funciona en China sin fallas?

Proteja su identidad y mantenga su IP oculta con una VPN

La primera línea de defensa para mantener tu líneaidentidad privada es usar una VPN. Las redes privadas virtuales toman los datos que salen de su computadora y los encriptan, envolviendo cada paquete en un código desordenado que lo hace ilegible. Solo su computadora y la VPN tienen las claves para descifrarlo, lo que hace casi imposible que los ISP y los piratas informáticos vean su actividad, incluso si está almacenada en un archivo de registro.

Otra cosa que hacen las VPN es darle una nueva IPdirección. Su tráfico encriptado va de su PC a su proveedor de servicios local y luego a la red de VPN. La VPN elimina la información de identificación de los datos y le asigna una nueva IP asociada a sus computadoras, no a su ISP local. Luego, la VPN maneja el resto de la transacción y devuelve los datos a su computadora, donde finalmente se descifra.

Usar una VPN es mucho más fácil de lo que piensas. Todo lo que tiene que hacer es encontrar un servicio de buena reputación, inscribirse en un plan económico y luego ejecutar el software cada vez que se conecte. Hay cientos de VPN en el mercado con una serie de fortalezas y debilidades para comparar y contrastar. Hicimos el proceso un poco más fácil y seleccionamos dos de las VPN más orientadas a la privacidad, que se muestran a continuación. Ambos son excelentes puntos de partida para ayudarlo a permanecer completamente oculto en línea.

Las mejores VPN para permanecer anónimo

1. ExpressVPN

ExpressVPN tiene una de las redes de servidores más grandes, con más de 3,000 servidores en 94 países, con muchas direcciones IP para elegir.

Son conocidos como la VPN más confiable paraDesbloquee el acceso a Netflix desde cualquier lugar. Su política de privacidad mantiene a los usuarios seguros con un estricto registro cero (sin registros de actividad y sin registros de conexión), protección contra fugas de DNS y un interruptor de apagado para su aplicación de escritorio. Y no hay limitaciones de ancho de banda o limitaciones de tipo de archivo.

El soporte de chat en vivo las 24 horas del día, los 7 días de la semana y el hecho de que traen una garantía de devolución de dinero de 30 días en todos los planes es lo que hace que ExpressVPN sea el mejor servicio para elegir.

Lea nuestra revisión completa de ExpressVPN.

- Desbloquea US Netflix, BBC iPlayer y otros servicios de transmisión

- 94 países, más de 3,000 servidores

- Cifrado AES-256 de nivel gubernamental

- Política estricta de no registros para información personal

- Soporte de chat en vivo disponible.

- Ligeramente más caro que algunas otras opciones.

2. NordVPN

NordVPN tiene algunas de las mejores políticas de privacidad enEl mercado VPN. Lo más notable es una prohibición completa de todo tipo de registros, desde el tráfico hasta el ancho de banda, las direcciones IP e incluso las marcas de tiempo. Ninguno de sus datos se guarda en los servidores de NordVPN, lo que le permite permanecer oculto incluso en las circunstancias más extremas. La compañía respalda esta gran política con cifrado SSL de 2048 bits en servidores seleccionados y permite pagos con bitcoins para un anonimato aún más fuerte.

Algunas de las otras excelentes funciones de NordVPN:

- Soporte de aplicaciones personalizadas para todos los principales sistemas operativos, incluidos los teléfonos inteligentes y tabletas Android e iOS

- Velocidades de conexión rápidas, ancho de banda ilimitado y sin restricciones en el tráfico P2P o torrent

- Una red masiva y en constante crecimiento con más de 5.200 servidores en 60 países diferentes.

- Jurisdicción en el país amigable con la privacidad de Panamá.

Lea nuestra revisión completa de NordVPN.

- Desbloquea American Netflix

- La mayoría de los servidores VPN con diferentes direcciones IP

- Claves SSL de 2.048 bits y protección contra fugas de DNS

- No conserva metadatos de su navegación

- El soporte de chat en vivo está disponible.

- Algunos servidores pueden ser lentos y poco confiables

- Las aplicaciones pueden ser un poco engorrosas de usar.

3. VyprVPN

VyprVPN ataca el problema de privacidad de múltiplesanglos. La compañía posee y opera toda su red de servidores, más de 700 en 70 países diferentes en total. Esto significa que terceros nunca tienen acceso a la red, y también significa que VyprVPN puede personalizar el hardware y el software según sus especificaciones exactas. Una política sólida de registro de solicitudes de cero tráfico y cero DNS está firmemente establecida, al igual que la exclusiva tecnología Chameleon de la compañía que codifica los metadatos para una privacidad en línea aún más sólida.

Otras excelentes funciones de VyprVPN:

- Sin limitaciones de ancho de banda, sin monitoreo de tráfico y sin restricciones en P2P o torrentes.

- Soporte para una amplia variedad de sistemas operativos, incluidos equipos de escritorio y teléfonos inteligentes.

- La exclusiva tecnología Chameleon ayuda a derrotar los bloques de Netflix y la limitación de ISP.

Lea nuestra revisión completa de VyprVPN.

Usa el navegador Tor para mantenerte oculto en línea

Una de las formas más efectivas de mantener suLa identidad oculta en línea es utilizar la red Tor. Tor funciona mediante el enrutamiento de cebolla para encapsular datos en múltiples capas de cifrado y pasarlos a través de una serie de nodos de computadora. Cada nodo retira una capa de cifrado para revelar la siguiente dirección de destino. Cuando se descifra la capa final, los datos se enviarán a su destino final, sin dejar rastro de su origen o su ruta a través de la red.

Muchas piezas diferentes de software hacen uso deRed Tor, pero el más común es el Navegador Tor. Este programa funciona como cualquier navegador web normal, solo que en lugar de enviar datos sin procesar a través de Internet, encripta todo y lo envía a través de la red Tor.

LECTURA RELACIONADA Las mejores VPN para Tor

El método Tor es increíblemente útil para escondersesu ubicación e identidad, pero viene con algunas desventajas. En primer lugar, usar el navegador Tor significa renunciar a muchos de tus hábitos de navegación habituales. La mayoría de los videos y complementos multimedia están deshabilitados en Tor, ya que son tecnologías inherentemente inseguras que pueden compartir datos sin su conocimiento. Esto hace que sea difícil cambiar completamente al navegador Tor para sus tareas diarias, aunque todavía es viable como medida temporal para acciones delicadas.

Otro inconveniente importante de la red Tor es queEs increíblemente lento. Todo este cifrado y paso de nodo lleva tiempo, lo que resulta en tiempos de carga muy largos incluso para páginas web básicas. Esto es un factor decisivo para la mayoría de los usuarios casuales de Internet, pero si desea acceder a la web profunda o la web oscura o necesita mantenerse completamente oculto en línea, es un mal necesario.

- Cómo usar Tor: una guía para comenzar

Use un sistema operativo en vivo para mantenerse oculto en línea

Una de las claves para mantener su identidad en secreto.en Internet es para evitar que cualquier información personal llegue a su dispositivo. Si los datos no están allí, no se pueden compartir. Cuando se combina con un servicio de anonimato como Tor o una VPN (o ambos), también mantendrá ocultos los detalles sobre su ubicación y hardware, lo que se suma a una increíble cantidad de privacidad.

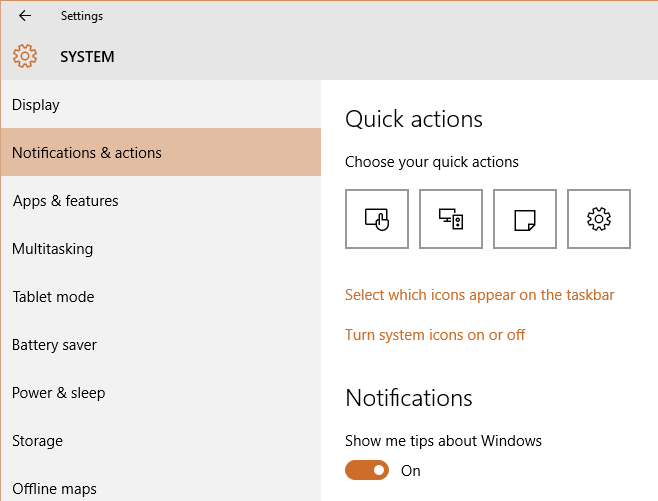

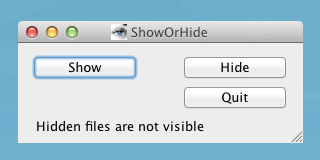

Su sistema operativo lleva un tesoro de personalinformación, incluso si no te das cuenta. Windows y MacOS son especialmente malos para almacenar detalles que pueden usarse para identificarlo. Linux es mejor para separar al usuario del dispositivo, pero para una privacidad real necesitará usar un sistema operativo en vivo. Un sistema operativo en vivo es una instalación de Linux nueva y nunca antes utilizada que se ejecuta desde un DVD, una tarjeta SD o una memoria USB. La ventaja aquí es que no se guardarán datos en la computadora en la que está conectado el sistema operativo, lo que permite utilizar computadoras públicas sin temor a renunciar a su identidad o ubicación.

TailsOS es el estándar de oro de la privacidad conscienteSistemas operativos en vivo. Es liviano y fácil de usar, como cualquier otra distribución moderna de Linux, y viene con el navegador Tor y un puñado de complementos orientados a la privacidad. Agregue Tails a una memoria USB o DVD y puede conectarlo a casi cualquier computadora y acceder a Internet mientras permanece completamente oculto.

TailsOS es una descarga gratuita, pero deberá hacer un poco de trabajo para ponerla en funcionamiento la primera vez. Siga las instrucciones a continuación para descargar, instalar y usar Tails.

- Use su navegador web para descargar Tails OS.

- Ejecute el instalador de Tails y siga las instrucciones en pantalla.

- Reinicie su computadora y arranque directamente en el sistema operativo Tails.

- Ingrese su Wi-Fi o detalles de conexión para acceder a Internet.

- Abra Tor (incluido con la descarga de Tails) y navegue por la web en privado.

Cómo eliminarse de Internet

No puede permanecer oculto si ya tiene unFuerte presencia en línea. Las redes sociales, las publicaciones antiguas de blogs, las listas de directorios y otros sitios ocultos pueden almacenar datos sobre usted durante décadas, si no más. Deberá ubicar cada una de estas fuentes y eliminar manualmente su información de cada una. Puede ser un proceso largo y laborioso, pero es la mejor manera de mantenerse oculto en línea.

Paso 1: cierre sus cuentas de redes sociales

Cada cuenta de redes sociales en la que se haya registradoincluso si nunca lo usa, debe apagarse. En la mayoría de los casos, podrá encontrar una opción de "eliminar cuenta" oculta en la página de configuración del sitio web. De lo contrario, elimine todas las publicaciones, complete su página de perfil con datos falsos, luego póngase en contacto con el servicio de atención al cliente y solicite que se elimine su cuenta.

Paso 2: búscate por ti mismo

Escriba su nombre en varios motores de búsqueda importantes.y mira lo que sale. Puede encontrar blogs antiguos que olvidó, rastreadores de directorios que recogieron su nombre, o incluso artículos en sitios de noticias o blogs personales que lo mencionan. Deberá ponerse en contacto con el propietario de cada una de estas fuentes para solicitar la eliminación.

Paso 3: elimine su cuenta de correo electrónico

Las direcciones de correo electrónico son a menudo el primer enlace enidentificar a una persona y rastrearla a través de Internet. Los principales proveedores de correo electrónico siempre le dan la opción de deshabilitar y eliminar su cuenta, todo lo que tiene que hacer es encontrar la página de configuración y seguridad e iniciar el proceso. También puede eliminar su cuenta de Gmail sin demasiados problemas. Si debe tener una dirección de correo electrónico, regístrese para obtener una cuenta con ProtonMail, el servicio de correo electrónico encriptado, pero no use su nombre real o información personal.

Paso 4: deja de usar tarjetas de crédito y PayPal

Pagos en línea a través de tarjetas de crédito o servicios.como PayPal, deja un rastro increíblemente detallado. Incluso las compras pequeñas pueden proporcionar mucha información, incluido su nombre y domicilio. Si desea permanecer oculto, cambie a una criptomoneda descentralizada como bitcoin.

Consejos y trucos para mantenerse oculto en línea

Incluso si toma todas las precauciones mencionadas anteriormente,Si los hábitos inseguros persisten, pueden destruir su privacidad en línea en un instante. Cultivar un nuevo estado mental es la mejor manera de permanecer oculto. A continuación se presentan algunas trampas comunes, así como cosas adicionales que puede hacer para preservar su anonimato en línea.

Use complementos de navegador orientados a la privacidad - Si bien los complementos pueden introducir nuevas amenazas parasu identidad, las correctas pueden ayudarlo a permanecer oculto. Privacy Badger es un gran comienzo, ya que elimina los scripts dañinos y el código de seguimiento que pueden seguirte en la web. Y HTTPS Everywhere obliga a varios sitios web a usar el protocolo HTTPS, que cifra la información para mantenerla privada.

El modo privado no te mantiene oculto - Los navegadores modernos tienen un incógnito o privadomodo que te permite navegar sin dejar rastro. Lamentablemente, esto no se extiende a Internet, solo a su dispositivo local. El modo de incógnito simplemente mantiene sus actividades fuera del historial del navegador, lo cual es bueno para la privacidad local pero no ayuda en absoluto con los problemas en línea.

Las VPN gratuitas pueden ser peligrosas - Las VPN gratuitas están por todas partes, yPromete todo, desde un ancho de banda ilimitado hasta un cifrado increíble sin costo para usted. La verdad es que muchos de estos servicios almacenan y venden datos generados por sus usuarios, entregando su información de navegación a terceros sin su consentimiento. Nunca se sabe dónde terminará su información con una VPN gratuita, razón por la cual debe atenerse a servicios de pago confiables.

Cómo obtener una VPN GRATIS por 30 días

Si necesita una VPN por un tiempo breve cuando viaja, por ejemplo, puede obtener nuestra VPN mejor clasificada de forma gratuita. ExpressVPN incluye una garantía de devolución de dinero de 30 días. Tendrá que pagar la suscripción, es un hecho, pero permite acceso completo durante 30 días y luego cancela para obtener un reembolso completo. Su política de cancelación sin preguntas hace honor a su nombre.

Comentarios