Cuando se trata de implementar un sistema altamente seguro ysistema de transmisión de datos confiable para satisfacer las necesidades de comunicación entre organizaciones e intraorganizaciones, la mayoría de las organizaciones eligen adaptar uno de los 3 tipos de técnicas de redes; Red privada, red híbrida y red privada virtual. En esta publicación, analizaremos cada tipo de red y analizaremos la Red privada virtual, el túnel VPN, las técnicas y los tipos de VPN y cómo crear y configurar una red VPN.

Antes de llegar a VPN, echemos un vistazo más de cerca a las redes privadas e híbridas.

Red privada

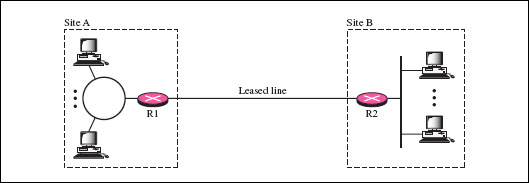

Private Network es en realidad una LAN aislada que usa IP privada espacio de dirección para compartir datos entre nodos conectados. En una red privada, las aplicaciones y los portales de datos (utilizados para administrar la comunicación) están diseñados para hacer que todo el proceso de intercambio de datos sea seguro frente a terceros. Private Network es adecuada para organizaciones donde todos los nodos están presentes en un solo lugar. Si se va a implementar una red privada para múltiples sitios en diferentes ubicaciones, la organización puede necesitar comprar una línea dedicada para la comunicación seguida por un sistema de administración de red privada para abordar los problemas de conectividad, intercambio de datos y velocidad de transferencia de datos.

Red híbrida

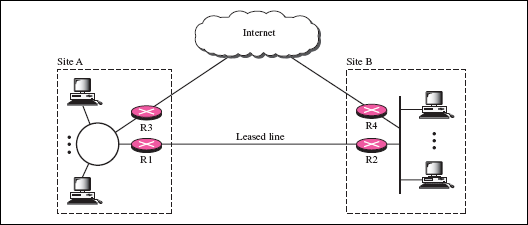

La arquitectura de red híbrida es particularmenteimplementado para comunicarse con las oficinas del sitio de la organización y acceder a la WAN global para intercambiar datos y comunicarse con el público. Como su nombre lo indica, combina técnicas de redes públicas y privadas para comunicarse con el público, así como la comunicación segura dentro de la organización desde fuentes externas. La red híbrida enruta toda la comunicación dentro de la organización y el intercambio de datos a través de una red privada, mientras que el resto de la comunicación y las solicitudes de envío y recepción de datos se enrutan a través de enlaces de redes públicas. Al igual que Private Network, la implementación de una red híbrida para múltiples sitios requiere el arrendamiento de una línea dedicada para la comunicación privada y el diseño de un sistema de gestión de intercambio de datos.

¿Por qué las organizaciones prefieren VPN?

La red privada garantiza la seguridad de los datos.que se debe enviar y recibir, así como una velocidad de transferencia de datos rápida. Esta arquitectura de red simple requiere el uso de una línea dedicada para enviar y recibir información clasificada, pero después de implementar una red privada, se requiere una red pública para la comunicación entre organizaciones. Esto engendra la necesidad de una red híbrida, que es una combinación de redes públicas y privadas. La red híbrida utiliza dos líneas dedicadas para la comunicación pública y privada. Por ejemplo, si una organización tiene 4 sitios, necesita comprar una línea de transmisión de datos altamente segura para vincular todos los sitios y diseñar un repositorio de datos central para administrar convenientemente la comunicación, mientras que el enlace público se utiliza para acceder a la WAN pública (internet) para transmisión de datos entre organizaciones. Dado que las redes híbridas necesitan dos canales separados para el intercambio de datos públicos y privados, muchas organizaciones optan por Red privada virtual.

VPN (red privada virtual)

Como se mencionó anteriormente, las redes privadas e híbridasson caros y requieren la compra de líneas separadas para usar el espacio privado de direcciones IP para comunicarse con los nodos conectados. La tecnología VPN reduce en gran medida el costo de implementación de redes públicas y privadas, ya que permite a las organizaciones utilizar WAN global para comunicaciones públicas y privadas. La razón por la que se llama virtual es que no requiere una red privada física para asegurar la transmisión de datos. La red es físicamente pública pero prácticamente privada. La tecnología VPN utiliza encriptación sólida para proteger los canales de transmisión de datos del robo de datos externos y ataques similares; utiliza técnicas de túnel IPsec, L2TP, PPP, PPTP, etc. para garantizar no solo la privacidad de los datos, sino también la autenticación y la integridad.

Cómo funciona la VPN

La red VPN es bastante similar a la simple.arquitectura de servidor / cliente, donde el servidor es responsable de almacenar y compartir datos encriptados, proporcionar puerta de enlace para iniciar la comunicación dentro de la organización y autorizar a los clientes conectados a la red, mientras que los clientes VPN, al igual que los clientes en LAN aislada, envían solicitudes al servidor para recuperar información compartida, establecer conexión con otros clientes en VPN y procesar información segura utilizando la aplicación proporcionada.

Túnel de VPN

Lo que hace que las comunicaciones de extremo a extremo de VPN sean diferentes del entorno LAN simple es Tunelización. Puede considerarlo como un túnel en la nube de Internet a través del cual viajan las solicitudes de envío y recepción de datos.

El túnel es en realidad solo un concepto que ayudaComprendemos mejor la dinámica de la red VPN. Cuando inicia la comunicación o envía datos a través de la red VPN, los protocolos de túnel utilizados por la red VPN (como PPTP, L2TP, IPSec, etc.) envuelven los paquetes de datos en otro paquete de datos y encriptan el paquete que se enviará. a través del túnel. Al final del receptor, el dispositivo / protocolo de tunelización descifra el paquete y luego elimina el paquete de datos envuelto para leer y acceder al mensaje original y revelar la fuente del paquete y otra información clasificada.

Túneles obligatorios y voluntarios

La clasificación de Túneles se basa en elfuente que inicia la conexión. Según la fuente, existen principalmente dos tipos de túneles: túnel obligatorio y túnel voluntario. El túnel de acceso obligatorio inicia el túnel obligatorio sin requerir la intervención del usuario. Además, los clientes VPN no tienen acceso a la información en el servidor VPN, ya que no son responsables ni controlan el inicio de la conexión. El túnel obligatorio actúa como intermediario entre el servidor VPN y los clientes, y es responsable de autenticar al cliente y configurarlo con el servidor VPN.

El túnel voluntario se inicia, se controlay gestionado por el usuario. A diferencia del túnel obligatorio que se gestiona desde la red del operador, requiere que los usuarios establezcan una conexión con el ISP local y luego ejecuten la aplicación cliente VPN. Es posible que haya utilizado numerosos software de cliente VPN que crean túneles seguros para un servidor VPN específico. Cuando el software del cliente VPN intenta iniciar una conexión, se dirige a un servidor VPN específico o definido por el usuario. La tunelización voluntaria no requiere nada más que instalar un protocolo de tunelización adicional en el sistema del usuario, de modo que pueda usarse como un punto final del túnel.

Tipos y tecnologías de VPN

PPTP (Protocolo de túnel punto a punto) VPN es uno deLas tecnologías VPN más simples, que utilizan la conexión a Internet proporcionada por el ISP para crear un túnel seguro entre el cliente y el servidor, así como los sistemas cliente y cliente. PPTP es un sistema VPN basado en software; Es posible que sepa que el sistema operativo Windows tiene PPTP incorporado y que todo lo que necesita para conectarse con la red VPN es un software de cliente VPN. Aunque PPTP no proporciona cifrado y otras características de seguridad esenciales para hacer que los procesos de intercambio de datos sean confidenciales (el Protocolo punto a punto lo hace para PPTP), Windows implementa de forma nativa autenticación y cifrado con PPTP para proteger los paquetes de datos. La ventaja es que no requiere la compra de hardware adicional para la implementación, y el cliente puede emplear el software proporcionado para conectarse con VPN. Sin embargo, el inconveniente es que se basa en el protocolo punto a punto para agregar seguridad a los paquetes de datos, por lo que antes de que los paquetes de datos comiencen a viajar a través del túnel, pueden ser descifrados por fuentes externas.

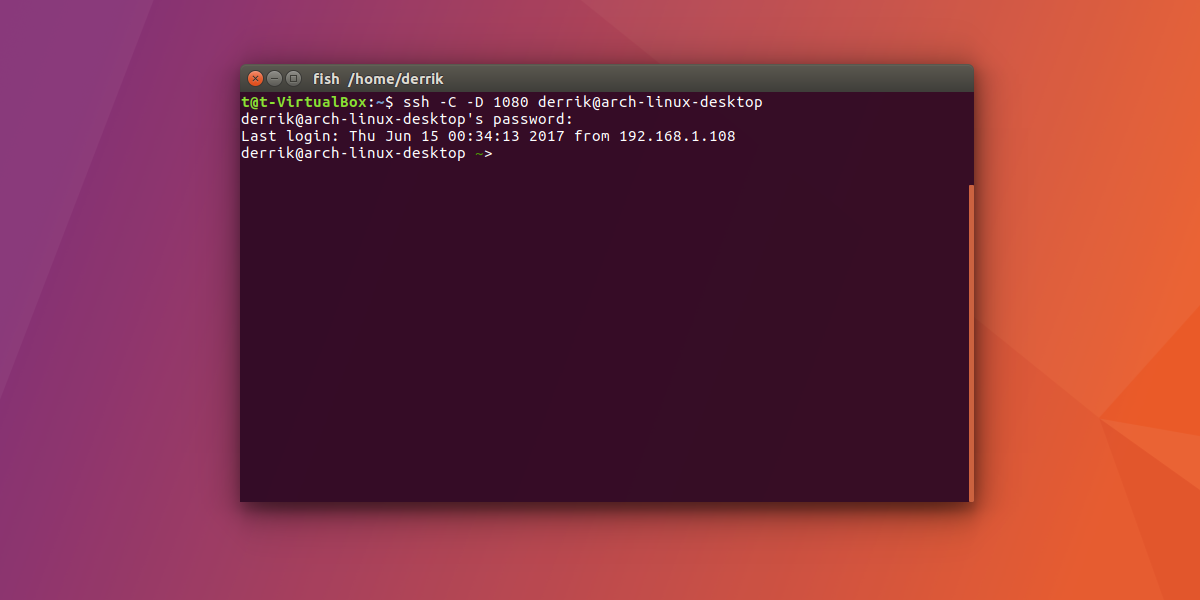

SSH Tunelización (Secure Shell Tunneling), como su nombre lo indica,utiliza un protocolo de shell seguro para crear un túnel para transferir datos de un extremo a otro. La mayor ventaja del túnel basado en SSH es que pasa por alto los firewalls de Internet. Las organizaciones (que quieren obligar a sus trabajadores a usar servidores proxy dedicados para acceder a sitios web públicos y portales de datos) usan protocolos SSH para enrutar todo el tráfico desde servidores dedicados. Es bastante diferente de la técnica VPN basada en SSL, donde el protocolo HTTPS se aplica en las aplicaciones, el sistema de gestión de comunicaciones, los navegadores web, etc., para proteger la transmisión de miradas indiscretas. Crea una sesión segura para conectar servidores desde el navegador web y no necesita dispositivos adicionales para configurar la red VPN, ya que solo se requiere el protocolo HTTPS para iniciar la comunicación entre dos extremos.

Desarrollado por IETF, IPSecLa responsabilidad incluye principalmente asegurarComunicación de protocolo de Internet (IP) entre puntos finales del túnel VPN. Los paquetes de datos que pasan a través de IPSec se cifran con AES, DES o 3DES. Además, proporciona compresión y autenticación a nivel de red. IPsec utiliza la técnica VPN túnel en lugar de transporte modo. Antes de enviar datos, encapsula el paquete IP en un nuevo paquete IPSec, asegurando la confidencialidad del paquete de datos. Agrega un encabezado IP adicional, junto con el encabezado ESP (Encapsulated Security Payload) para agregar una política de seguridad y proporcionar cifrado al paquete de datos original. Además de ESP, utiliza AH (Encabezado de autenticación) como un sub-protocolo para aplicar una capa de seguridad adicional al paquete de datos original; Esto evita las interferencias de terceros y la suplantación de IP.

Microsoft, junto con Cisco, desarrolló una alternativa a PPTP, conocida como L2TP (Protocolo de capa a túnel) para proporcionar datosintegridad. Debe tenerse en cuenta que el L2TP, al igual que PPTP, no proporciona cifrado y se basa en PPP (Protocolo punto a punto) para cifrar los paquetes de datos. El túnel L2TP agrega el encabezado de datos L2TP a la carga útil original y lo transfiere al punto final en el datagrama UDP. Además del protocolo punto a punto, la confidencialidad, la autenticación y el cifrado se pueden lograr utilizando IPSec en la capa de red.

Cómo crear y configurar VPN

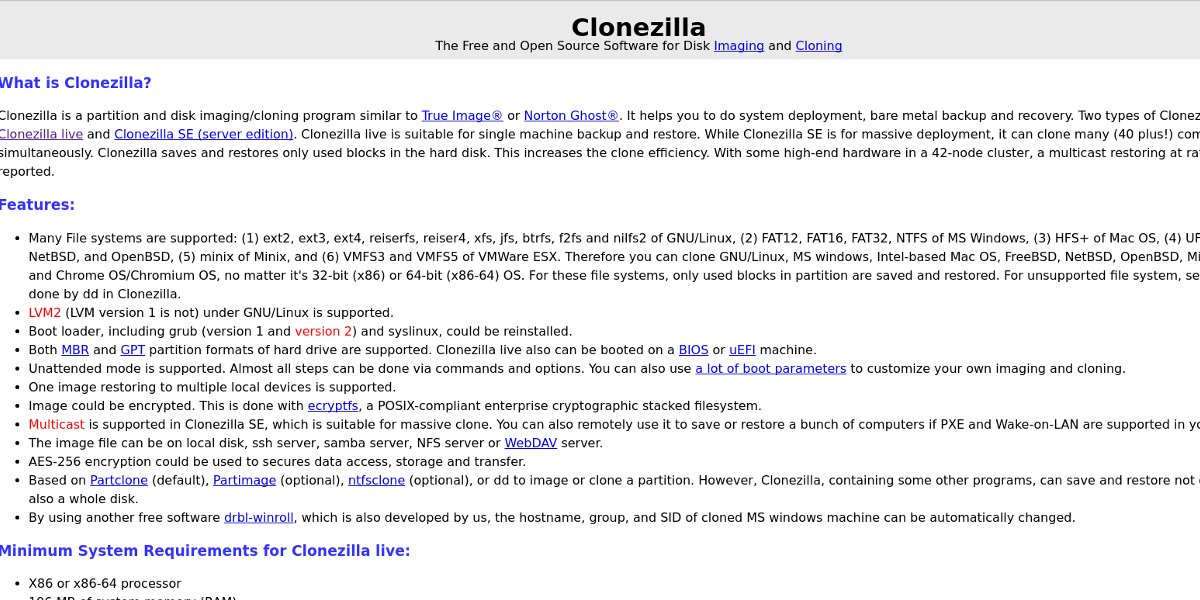

Podría decirse que hay infinitas formas en que unLa organización puede crear una red VPN para que sus clientes, clientes y empresas patrocinadoras compartan sin temor información privada y proporcionen una puerta de enlace a sus redes internas. Dejando a un lado esa arquitectura de red VPN a gran escala, si desea crear una red VPN a pequeña escala para conectar sus PC con la red doméstica de un amigo, puede usar Gbridge Es una solución VPN gratuita que le permite configurar su propia red privada virtual, para que pueda conectarse de forma remota con las redes privadas de otros.

Conéctese con una red VPN remota (Office VPN)

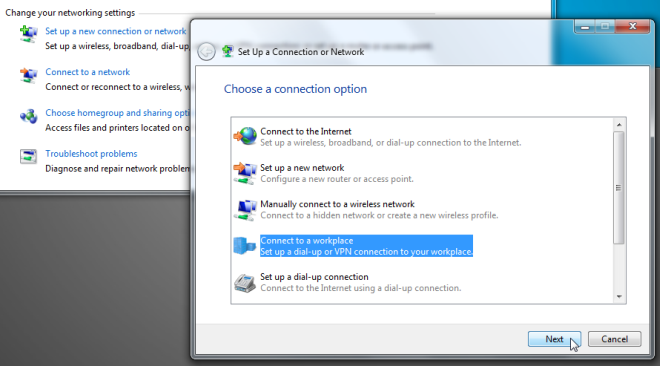

Al igual que las versiones anteriores de Windows, Windows 7 tambiénproporciona una forma simple de conectarse con el servidor VPN. Si planea conectarse con su red VPN Office, PPTP / L2TP, puede usar el cliente VPN de Windows para establecer la conexión. Aquí te explicamos cómo hacerlo.

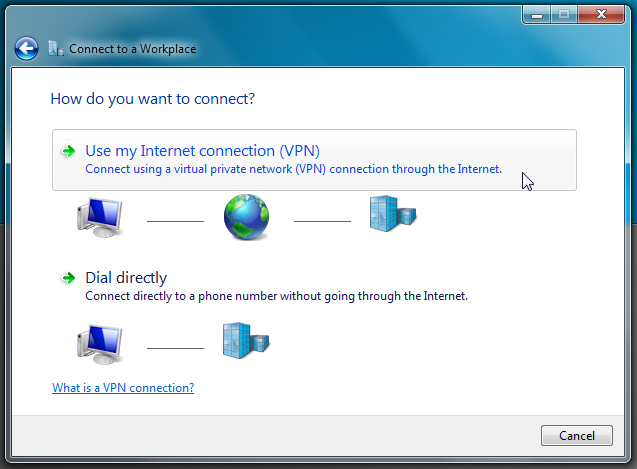

Antes de comenzar, asegúrese de haber configurado los dispositivos adicionales según las instrucciones de su administrador de red. Ahora abra el Centro de redes y recursos compartidos y haga clic en Establecer una nueva conexión o red. Se abrirá el asistente de conexión. Ahora selecciona Conectarse a un lugar de trabajo opción y luego presione Siguiente.

En el siguiente paso, elija la conexión que desea usar para conectarse con la VPN de su oficina. Le permite conectarse con la red VPN utilizando su conexión actual o el número de teléfono del destino.

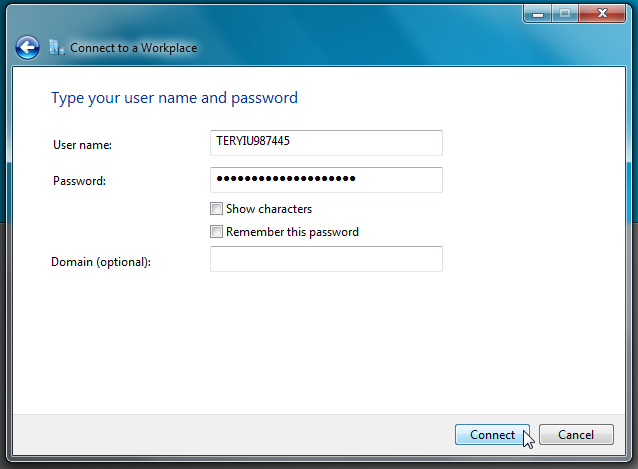

El siguiente paso requiere ingresar la informaciónproporcionado por el administrador. Aquí, debe ingresar la dirección IP o el dominio junto con el nombre del destino. Windows 7 también le permite habilitar la conexión VPN para otros usuarios y usar tarjetas inteligentes para la autorización.

Al hacer clic en Siguiente, se abrirá el último paso del asistente. Requiere nombre de usuario y contraseña asignados por el administrador de red de su oficina.

Cuando termine, haga clic en conectar para comenzar a establecer la conexión con su red VPN. Una vez que esté conectado con la red VPN, puede verificar los detalles de IP desde el Centro de redes y recursos compartidos o usar ipconfig comando en CMD para verificar que está conectado tanto a la red VPN como a Internet.

La red privada virtual realmente ha revolucionadoLa forma de asegurar la transmisión de datos entre múltiples ubicaciones remotas. Proporciona la mejor solución para organizaciones y empresas en constante crecimiento que necesitan implementar una red segura para compartir información privada y una red pública para comunicarse con sus clientes, clientes y competidores. Además de ser una solución rentable, la tecnología VPN elimina la necesidad de crear múltiples centros de administración de datos para administrar la comunicación. Por esta misma razón, VPN es el método de elección en todo el mundo para pequeñas empresas y grandes corporaciones por igual.

Comentarios