Jokainen haluaa pitää tunkeilijat poissatalo. Samoin - ja vastaavista syistä verkonvalvojat pyrkivät pitämään tunkeilijoita poissa hallinnoimistaan verkoista. Yksi monien nykypäivän organisaatioiden tärkeimmistä hyödyistä on heidän tietonsa. On niin tärkeää, että monet epätoivoiset henkilöt menevät pitkälle varastamaan tietoja. He tekevät sen käyttämällä laajaa valikoimaa tekniikoita luvattoman pääsyn saamiseksi verkkoihin ja järjestelmiin. Tällaisten hyökkäysten määrä näyttää lisääntyneen räjähdysmäisesti viime aikoina, ja reaktiona on, että järjestelmiä on otettu käyttöön niiden estämiseksi. Näitä järjestelmiä kutsutaan tunkeutumisen estäviksi järjestelmiksi (IPS). Tänään katsomme parhaimpia mahdollisia tunkeutumisen estäviä järjestelmiä.

Aloitamme yrittämällä määritellä paremmin mitäTunkeutumisen estäminen on. Tämä tietysti merkitsee, että määrittelemme myös, mikä on tunkeutuminen. Tutkimme sitten erilaisia havaitsemismenetelmiä, joita yleensä käytetään, ja mitä korjaustoimenpiteitä toteutetaan havaitsemisen yhteydessä. Sitten puhumme lyhyesti passiivisesta tunkeutumisen estämisestä. Ne ovat staattisia toimenpiteitä, jotka voidaan ottaa käyttöön ja jotka voisivat vähentää tunkeutumisyritysten määrää huomattavasti. Saatat olla yllättynyt, kun huomaat, että joillakin niistä ei ole mitään tekemistä tietokoneiden kanssa. Vasta sitten, kun me kaikki olemme samalla sivulla, voimme vihdoin arvioida joitain parhaimmista mahdollisista tunkeutumisen estävistä järjestelmistä.

Tunkeutumisen estäminen - mistä tässä on kyse?

Vuosia sitten virukset olivat melkein ainoatjärjestelmänvalvojien huolet. Virukset pääsivät pisteeseen, jossa ne olivat niin yleisiä, että teollisuus reagoi kehittämällä virustorjuntavälineitä. Nykyään kukaan oikeassa mielessä oleva vakava käyttäjä ei ajattele tietokoneen käyttämistä ilman virussuojausta. Vaikka emme enää kuule paljon viruksia, uusi uhka on tunkeutuminen - tai pahantahtoisten käyttäjien luvaton pääsy tietoihisi. Tietojen ollessa usein organisaation tärkein voimavara, yritysverkoista on tullut pahalla tarkoituksella toimivien hakkereiden kohde, jotka menevät pitkälle saadakseen tietoja käyttöön. Aivan kuten virussuojaohjelmistot olivat vastaus virusten leviämiseen, Intrusion Prevention Systems on vastaus tunkeilijahyökkäyksiin.

Tunkeutumisen estävät järjestelmät tekevät olennaisesti kaksiasioita. Ensinnäkin, he havaitsevat tunkeutumisyritykset ja havaitseessaan epäilyttävät toimet käyttävät erilaisia menetelmiä estääkseen tai estääkseen sen. Tunkeutumisyritykset voidaan havaita kahdella eri tavalla. Allekirjoituspohjainen tunnistus toimii analysoimalla verkkoliikennettä ja dataa sekä etsimällä tunkeutumisyrityksiin liittyviä erityisiä malleja. Tämä on samanlainen kuin perinteiset viruksentorjuntajärjestelmät, jotka tukeutuvat virusmääritelmiin. Allekirjoituspohjainen tunkeutumisen tunnistus riippuu tunkeutumissignaareista tai kuvioista. Tämän ilmaisumenetelmän päähaittapuoli on, että se tarvitsee oikeat allekirjoitukset ladattavaksi ohjelmistoon. Ja kun uusi hyökkäysmenetelmä, hyökkäysten allekirjoitusten päivitys tapahtuu yleensä viiveellä. Jotkut myyjät toimittavat erittäin nopeasti päivitetyt hyökkäys allekirjoitukset, kun taas toiset ovat paljon hitaampia. Kuinka usein ja kuinka nopeasti allekirjoituksia päivitetään, on tärkeä huomioitava tekijä valittaessa myyjää.

Anomaliapohjainen havaitseminen tarjoaa paremman suojannollapäivän hyökkäyksiä vastaan, sellaiset, jotka tapahtuvat ennen havaitsemisen allekirjoituksia, ovat voineet päivittää. Prosessi etsii poikkeavuuksia sen sijaan, että yritetään tunnistaa tunnetut tunkeutumismallit. Esimerkiksi se laukaistaan, jos joku yrittää käyttää järjestelmää väärin salasanalla useita kertoja peräkkäin, mikä on yleinen merkki raa'asta voimasta. Tämä on vain esimerkki ja on yleensä satoja erilaisia epäilyttäviä toimia, jotka voivat laukaista nämä järjestelmät. Molemmilla havaitsemismenetelmillä on edut ja haitat. Parhaita työkaluja ovat ne, jotka käyttävät allekirjoituksen ja käyttäytymisanalyysin yhdistelmää parhaan suojan saavuttamiseksi.

Tunkeutumisyrityksen havaitseminen on yksi ensimmäinen osaestää heitä. Löytymisen jälkeen tunkeutumisen estävät järjestelmät toimivat aktiivisesti pysäyttääkseen havaitut toiminnot. Nämä järjestelmät voivat toteuttaa useita erilaisia korjaavia toimia. Ne voivat esimerkiksi keskeyttää tai deaktivoida käyttäjätilit. Toinen tyypillinen toimenpide on hyökkäyksen lähde-IP-osoitteen estäminen tai palomuurisääntöjen muuttaminen. Jos haitalliset toimet johtuvat tietystä prosessista, ehkäisyjärjestelmä voi tappaa prosessin. Suojausprosessin käynnistäminen on toinen yleinen reaktio, ja pahimmassa tapauksessa kokonaiset järjestelmät voidaan sammuttaa mahdollisten vaurioiden rajoittamiseksi. Toinen tunkeutumisen estävien järjestelmien tärkeä tehtävä on hälyttää järjestelmänvalvojia, tallentaa tapahtuma ja ilmoittaa epäilyttävistä toimista.

Passiivisen tunkeutumisen estävät toimenpiteet

Vaikka tunkeutumisen estävät järjestelmät voivat suojatasinä vastaan lukuisia hyökkäyksiä, mikään ei ole hyvää, vanhanaikaista passiivista tunkeutumisen estämistä. Esimerkiksi vahvojen salasanojen asettaminen on erinomainen tapa suojautua monilta tunkeilmilta. Toinen helppo suojatoimenpide on laitteen oletussalasanojen vaihtaminen. Vaikka yritysverkoissa se on harvempaa - vaikka se ei olekaan ennenkuulumatonta -, olen nähnyt vain liian usein Internet-yhdyskäytäviä, joilla oli edelleen oletusarvoinen järjestelmänvalvojan salasana. Salasanoissa vanhentaminen on toinen konkreettinen vaihe, joka voidaan ottaa käyttöön tunkeutumisyritysten vähentämiseksi. Mikä tahansa salasana, jopa paras, voidaan lopulta murtaa, jos siihen annetaan tarpeeksi aikaa. Salasanan vanhentaminen varmistaa, että salasanat vaihdetaan ennen niiden murskaamista.

Oli vain esimerkkejä siitä, mitä voitaisiin tehdäestää passiivisesti tunkeutumiset. Voisimme kirjoittaa kokonaisen viestin siitä, mitkä passiiviset toimenpiteet voidaan ottaa käyttöön, mutta tämä ei ole tänään tavoitteemme. Tavoitteenamme on sen sijaan esitellä joitain parhaimmista aktiivisista tunkeutumisen estävistä järjestelmistä.

Parhaat tunkeutumisen estävät järjestelmät

Luettelomme sisältää sekoituksen erilaisia työkaluja, jotka voivatkäytetään suojaamaan tunkeutumisyrityksiltä. Suurin osa mukana olevista työkaluista on todellisia tunkeutumisen estäviä järjestelmiä, mutta mukana on myös työkaluja, joita voidaan käyttää tunkeutumisen estämiseksi, vaikka niitä ei markkinoida sellaisenaan. Ensimmäinen merkintämme on yksi tällainen esimerkki. Muista, että käytettäväsi työkalusi valinnan tulisi ohjata enemmän kuin mitään erityistarpeitasi. Katsotaanpa, mitä jokaisella tärkeimmästä työkalustasi on tarjota.

1. SolarWinds Log & Event Manager (ILMAINEN KOKEILU)

SolarWinds on verkossa tunnettu nimiantoa. Sillä on vankka maine tekeessään joitain parhaista verkko- ja järjestelmänhallintatyökaluista. Lippulaivanaan oleva Network Performance Monitor on jatkuvasti yksi parhaimmista käytettävissä olevista verkon kaistanleveyden seurannan työkaluista. SolarWinds on kuuluisa myös monista ilmaisista työkaluista, joista jokainen vastaa verkonvalvojien erityistarpeisiin. Kiwi Syslog Server tai SolarWinds TFTP-palvelin ovat kaksi erinomaista esimerkkiä näistä ilmaisista työkaluista.

Älä anna SolarWinds Log & Event ManagerNimi huijaa sinua. Siihen kuuluu paljon enemmän kuin silmälle. Jotkut tämän tuotteen edistyneistä ominaisuuksista määrittelevät sen tunkeutumisen havaitsemis- ja estämisjärjestelmäksi, kun taas toiset sisällyttävät sen turvallisuustietojen ja tapahtumien hallintaan (SIEM). Työkalu sisältää esimerkiksi reaaliaikaisen tapahtuman korrelaation ja reaaliaikaisen korjauksen.

- ILMAINEN KOKEILU: SolarWinds Log & Event Manager

- Virallinen latauslinkki: https://www.solarwinds.com/log-event-manager-software/registration

Ja SolarWinds Log & Event Manager ylpeilee epäilyttävien havaitseminen hetkessäaktiviteetti (tunkeutumisen havaitsemistoiminto) ja automatisoidut vastaukset (tunkeutumisen estäminen). Tätä työkalua voidaan käyttää myös tietoturvatapahtumien tutkimiseen ja oikeuslääketieteeseen. Sitä voidaan käyttää lieventämiseen ja noudattamiseen. Työkalussa on auditoitu-todistettu raportointi, jota voidaan käyttää myös osoittamaan noudattaminen erilaisissa sääntelykehyksissä, kuten HIPAA, PCI-DSS ja SOX. Työkalussa on myös tiedostojen eheyden valvonta ja USB-laitteen valvonta. Ohjelmiston kaikki edistyneet ominaisuudet tekevät siitä enemmän integroidun tietoturvaympäristön kuin pelkkä loki- ja tapahtumienhallintajärjestelmä, jonka nimi saa sinut uskomaan.

Sisätautien estämisen ominaisuudet SolarWinds Log & Event Manager toimii toteuttamalla Active-nimisiä toimintojaVastaukset aina, kun uhat havaitaan. Erilaiset vastaukset voidaan yhdistää tiettyihin hälytyksiin. Esimerkiksi järjestelmä voi kirjoittaa palomuuritaulukoihin estääkseen lähde-IP-osoitteen verkkoyhteyden, jonka on todettu suorittavan epäilyttäviä toimintoja. Työkalu voi myös keskeyttää käyttäjätilit, pysäyttää tai käynnistää prosessit ja sammuttaa järjestelmät. Muistat, kuinka nämä ovat juuri aiemmin havaitsemiamme korjaustoimenpiteitä.

Hinnoittelu SolarWinds Log & Event Manager vaihtelee valvottujen solmujen lukumäärän perusteella. Hinnat alkavat 4585 dollarista jopa 30 valvotulle solmulle, ja lisenssejä voi ostaa jopa 2500 solmulle, mikä tekee tuotteesta erittäin skaalautuvan. Jos haluat viedä tuotteen koeajoon ja tarkistaa itse, onko se sinulle sopiva, on saatavilla ilmainen täyspäivitetty 30 päivän kokeiluversio.

2. Splunk

Splunk on todennäköisesti yksi suosituimpia tunkeutumisen estäviä järjestelmiä. Sitä on saatavana useissa eri versioissa, joissa urheillaan erilaisia ominaisuusjoukkoja. Splunk-yritysturvallisuus-tai Splunk ES, kuten sitä usein kutsutaan, - tarvitset todellista tunkeutumisen estämistä. Ohjelmisto tarkkailee järjestelmän tietoja reaaliajassa etsimällä haavoittuvuuksia ja merkkejä epänormaalista toiminnasta.

Suojausvaste on yksi tuotteen vahvoistasopii ja mikä tekee siitä tunkeutumisen estävän järjestelmän. Se käyttää sitä, mitä myyjä kutsuu Adaptive Response Framework (ARF) -sovellukseksi. Se integroituu yli 55 tietoturvatoimittajan laitteisiin ja pystyy suorittamaan automaattisen vastauksen nopeuttaen manuaalisia tehtäviä. Tämä yhdistelmä, jos automaattinen korjaaminen ja manuaalinen interventio voivat antaa sinulle parhaat mahdollisuudet saada nopeasti omaisuus käsin. Työkalulla on yksinkertainen ja häiriöttömä käyttöliittymä, joka tarjoaa voittavan ratkaisun. Muita mielenkiintoisia suojausominaisuuksia ovat ”Notables” -toiminto, joka näyttää käyttäjän mukautettavissa olevat hälytykset, ja “Asset Investigator”, joka merkitsee haitallisia toimintoja ja estää uusia ongelmia.

Splunk-yritysturvallisuusHinnoittelutiedot eivät ole helposti saatavissa. Sinun on otettava yhteyttä Splunkin myyntiin saadaksesi yksityiskohtaisen tarjouksen. Tämä on hieno tuote, jolle on saatavana ilmainen kokeilu.

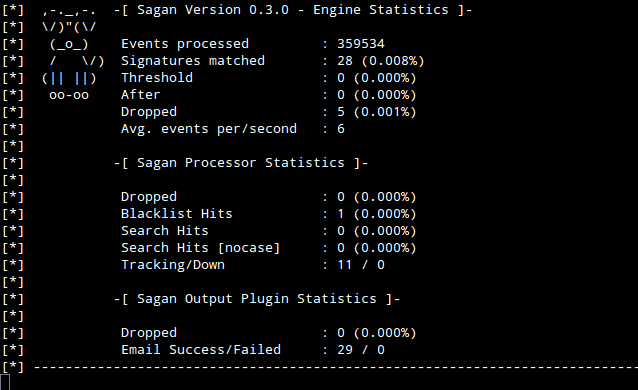

3. Sagan

Sagan on periaatteessa ilmainen tunkeutumisen havaitsemisjärjestelmä. Työkalu, jolla on komentosarjojen suorituskyky, joka voi sijoittaa sen tunkeutumisen estävien järjestelmien luokkaan. Sagan havaitsee tunkeutumisyritykset lokitiedostojen valvonnan avulla. Voit myös yhdistää Sagan Snortilla, joka voi syöttää tulonsa Sagan antaa työkalulle joitain verkkopohjaisia tunkeutumisen havaitsemisominaisuuksia. Itse asiassa, Sagan voi vastaanottaa tuloksia monista muista työkaluista, kuten Bro tai Suricata, yhdistämällä useiden työkalujen ominaisuudet parhaan mahdollisen suojan saavuttamiseksi.

Siellä on saalis SaganSkriptin suorituskyky kuitenkin. Sinun on kirjoitettava korjausohjelmat. Vaikka tätä työkalua ei ehkä parhaiten käytetä ainoana suojana tunkeutumiselta, se voi olla tärkeä osa järjestelmää, joka sisältää useita työkaluja korreloimalla tapahtumia eri lähteistä antaen sinulle parhaan monista tuotteista.

Sillä aikaa Sagan voidaan asentaa vain Linux-, Unix- ja Mac OS -käyttöjärjestelmiin,se voi muodostaa yhteyden Windows-järjestelmiin saadakseen tapahtumia. Muita Saganin mielenkiintoisia ominaisuuksia ovat IP-osoitteen sijainnin seuranta ja hajautettu käsittely.

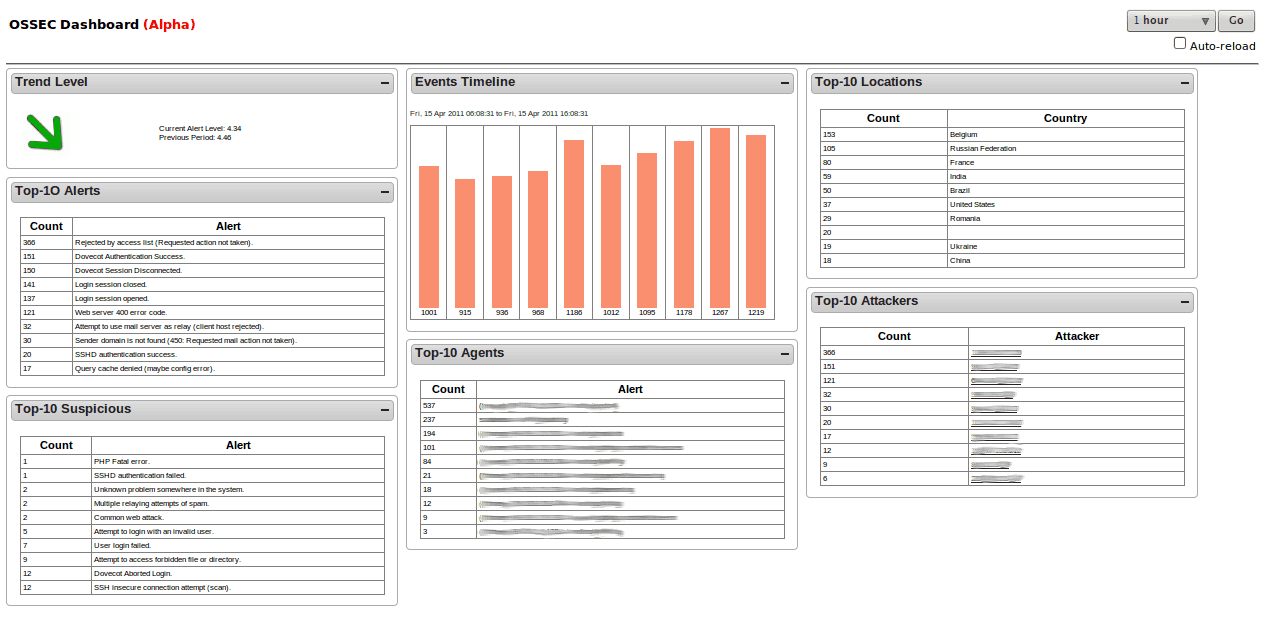

4. OSSEC

Avoimen lähdekoodin tietoturvatai OSSEC, on yksi johtavista avoimen lähdekoodin isäntäpohjaisistaTunkeutumisen tunnistusjärjestelmä. Olemme sisällyttämässä sen luetteloomme kahdesta syystä. Sen suosio on sellainen, että jouduimme sisällyttämään sen, varsinkin kun otetaan huomioon, että työkalun avulla voit määrittää toiminnot, jotka suoritetaan automaattisesti aina, kun tietyt hälytykset laukaistaan, antaen sille joitain tunkeutumisen estäviä ominaisuuksia. OSSEC omistaa Trend Micro, yksi IT-tietoturvan johtavista nimistä ja yhden parhaimmista virussuojaussovellusten valmistaja.

Asennettuna Unix-kaltaisille käyttöjärjestelmille,ohjelmiston havaitsemismoottori keskittyy ensisijaisesti loki- ja määritystiedostoihin. Se luo tarkistussummia tärkeistä tiedostoista ja tarkistaa ne säännöllisesti, hälyttäen tai käynnistämään korjaavat toimenpiteet aina, kun tapahtuu outoa. Se myös tarkkailee ja hälyttää kaikista epänormaalista yrityksestä päästä juureen. Windowsissa järjestelmä pitää myös silmällä luvattomia rekisterimuutoksia, koska ne voivat olla haitallisen toiminnan merkkivalo. Mahdolliset havainnot laukaisevat hälytyksen, joka näkyy keskitetyssä konsolissa, kun taas ilmoitukset lähetetään myös sähköpostitse.

OSSEC on isäntäpohjainen tunkeutumissuojausjärjestelmä. Sellaisena se on asennettava jokaiseen suojattavaan tietokoneeseen. Keskitetty konsoli kuitenkin yhdistää tiedot kustakin suojatusta tietokoneesta hallinnan helpottamiseksi. OSSEC konsoli toimii vain Unix-kaltaisissa käyttöjärjestelmissä, mutta agentti on saatavana Windows-koneiden suojaamiseksi. Vaihtoehtoisesti muita työkaluja, kuten Kibana tai Graylog, voidaan käyttää työkalun etuosana.

5. Avaa WIPS-NG

Emme olleet liian varmoja siitä, pitäisikö meidän sisällyttää mukaan Avaa WIPS NG luettelossamme. Lisätietoja siitä hetkessä. Se teki siitä lähinnä siksi, että se on yksi ainoista tuotteista, joka kohdistuu erityisesti langattomiin verkkoihin. Avaa WIPS NG- missä WIPS tarkoittaa langatonta tunkeutumistaEhkäisyjärjestelmä - on avoimen lähdekoodin työkalu, joka koostuu kolmesta pääkomponentista. Ensinnäkin on anturi. Tämä on tyhmä prosessi, joka yksinkertaisesti vangitsee langattoman liikenteen ja lähettää sen palvelimelle analysointia varten. Kuten todennäköisesti arvasit, seuraava komponentti on palvelin. Se yhdistää kaikkien anturien tiedot, analysoi kerätyt tiedot ja vastaa hyökkäyksiin. Tämä komponentti on järjestelmän ydin. Viimeisenä, mutta ei vähäisimpänä, on käyttöliittymäkomponentti, joka on käyttöliittymä, jota käytetään palvelimen hallintaan ja langattomassa verkossa olevien uhkien tietojen näyttämiseen.

Tärkein syy, miksi epäröimme ennen sisällyttämistä Avaa WIPS NG listallamme, että niin hyvä kuin se ei olekaikki pitävät tuotteen kehittäjästä. Se on samasta kehittäjästä kuin Aircrack NG, langaton paketinhaku ja salasanahakuri, joka on osa jokaisen WiFi-hakkerin työkalupakkia. Tämä avaa keskustelun kehittäjän etiikasta ja saa jotkut käyttäjät varovaisiksi. Toisaalta kehittäjän taustaa voidaan pitää todistuksena hänen syvällisestä tietävyydestään Wi-Fi-tietoturvasta.

6. fail2ban

fail2ban on suhteellisen suosittu ilmainen isäntä tunkeutuminentunnistusjärjestelmä, jossa on tunkeutumisen estäviä ominaisuuksia. Ohjelmisto toimii tarkkailemalla järjestelmän lokitiedostoja epäilyttävien tapahtumien, kuten epäonnistuneiden kirjautumisyritysten tai etsintöjen hyväksikäytön suhteen. Kun järjestelmä havaitsee jotain epäilyttävää, se reagoi päivittämällä paikalliset palomuurisäännöt automaattisesti estääkseen haitallisen toiminnan lähteen IP-osoitteen. Tämä tietysti tarkoittaa, että jokin palomuuriprosessi on käynnissä paikallisessa koneessa. Tämä on työkalun ensisijainen haitta. Kaikki muut mielivaltaiset toimenpiteet - kuten joidenkin korjaavien komentosarjojen suorittaminen tai sähköposti-ilmoitusten lähettäminen - voidaan kuitenkin määrittää.

fail2ban toimitetaan useilla valmiilla havainnoinneillalaukaisee suodattimet, jotka kattavat joitain yleisimmistä palveluista, kuten Apache, Courrier, SSH, FTP, Postfix ja monet muut. Kuten sanoimme, korjaustoimenpiteet suoritetaan muuttamalla isäntäpalomuuritaulukoita. fail2ban tukee Netfilter-, IPtable- tai TCP Wrapper -taulukon hosts.deny-taulukkoa. Jokainen suodatin voidaan liittää yhteen tai useampaan toimintoon. Yhdessä suodattimiin ja toimiin viitataan vankilassa.

7. Bro-verkon tietoturvamonitori

Ja Bro-verkon tietoturvamonitori on toinen ilmainen verkon tunkeutumisen havaitseminenjärjestelmä, jossa IPS-kaltaiset toiminnot. Se toimii kahdessa vaiheessa, se ensin kirjaa liikenteen ja analysoi sen sitten. Tämä työkalu toimii useissa kerroksissa sovelluskerrokseen saakka, mikä varmistaa jaettujen tunkeutumisyritysten paremman havaitsemisen. Tuotteen analyysimoduuli koostuu kahdesta elementistä. Ensimmäistä elementtiä kutsutaan tapahtumamoottoriksi ja sen tarkoituksena on seurata laukaisevia tapahtumia, kuten TCP-yhteydet tai HTTP-pyynnöt. Sitten tapahtumia analysoidaan Policy Scripts -ohjelmalla, toisella osalla. Käytäntökomentosarjojen tehtävänä on päättää, käynnistääkö hälytys, käynnistää toiminnon vai ohittaa tapahtuman. Se on mahdollisuus käynnistää toiminta, joka antaa Bro-verkon tietoturvamonitori sen IPS-toiminnallisuus.

Ja Bro-verkon tietoturvamonitori on joitain rajoituksia. Se seuraa vain HTTP-, DNS- ja FTP-toimintaa ja seuraa myös SNMP-liikennettä. Tämä on kuitenkin hyvä asia, koska SNMP: tä käytetään usein verkon valvontaan vakavista tietoturvavirheistä huolimatta. SNMP: llä ei ole juuri sisäänrakennettua tietoturvaa ja se käyttää salaamatonta liikennettä. Ja koska protokollaa voidaan käyttää kokoonpanojen muuttamiseen, haitalliset käyttäjät voivat käyttää sitä helposti. Tuote seuraa myös laitteen kokoonpanomuutoksia ja SNMP-ansoja. Se voidaan asentaa Unix-, Linux- ja OS X -käyttöjärjestelmiin, mutta se ei ole saatavana Windowsille, mikä on ehkä sen tärkein haittapuoli. Muuten tämä on erittäin mielenkiintoinen työkalu, joka kannattaa kokeilla.

Kommentit