Packet Sniffer, également appelé Packet Analyzer ouNetwork Analyzer est un logiciel spécial qui intercepte, analyse et enregistre le trafic transitant par le réseau. Wikipedia a une meilleure explication sur le fonctionnement des renifleurs: «À mesure que les flux de données circulent sur le réseau, le renifleur capture chaque paquet et finit par décoder et analyser son contenu conformément aux RFC ou autres spécifications appropriées».

Il y a beaucoup de renifleurs, mais WireSharkest considéré comme un outil d'analyse ou de surveillance de tout le réseau. Il s’agit d’un outil multiplateforme mis au point avec l’aide de centaines d’experts des réseaux du monde entier. Vous pouvez l'utiliser pour le dépannage du réseau, le développement de logiciels, la surveillance du réseau ou tout simplement à des fins éducatives.

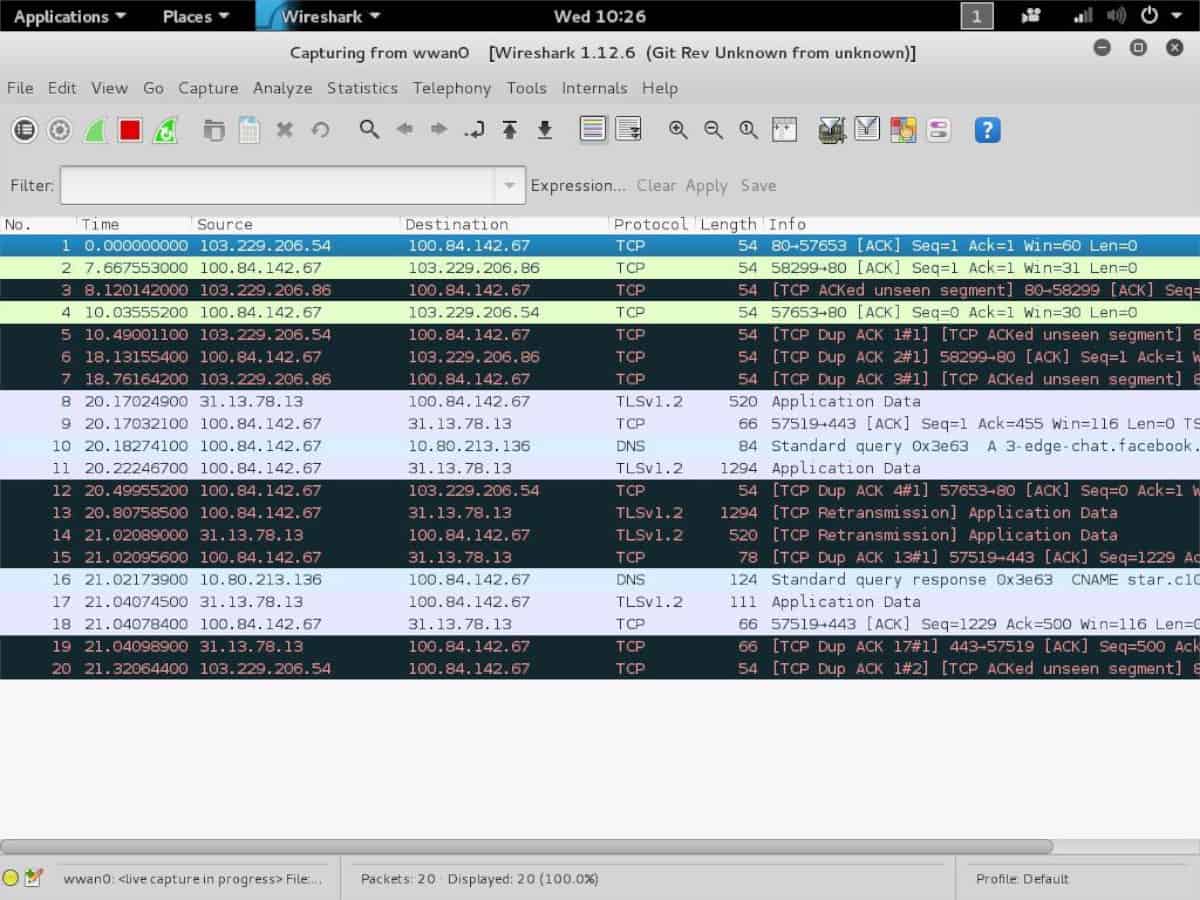

Vous trouverez ci-dessous un exemple de WireShark fonctionnant sous Ubuntu Linux.

Cliquez sur l'image ci-dessus pour l'agrandir.

Un ensemble complet de fonctionnalités comprend:

- Inspection approfondie de centaines de protocoles, avec l'ajout constant de nouveaux protocoles

- Capture en direct et analyse hors ligne

- Navigateur de paquets standard à trois volets

- Multiplate-forme: fonctionne sur Windows, Linux, OS X, Solaris, FreeBSD, NetBSD et beaucoup d'autres

- Les données réseau capturées peuvent être parcourues via une interface graphique ou via l'utilitaire TShark en mode TTY.

- Les filtres d'affichage les plus puissants de l'industrie

- Analyse riche en VoIP

- Lire / écrire de nombreux formats de fichiers de capture différents: tcpdump (libpcap), Pcap NG, Catapult DCT2000, Cisco Secure IDS iplog, Moniteur réseau Microsoft, Network General Sniffer® (compressé et non compressé), Sniffer® Pro et NetXray®, Observateur des instruments réseau, NetScreen snoop, Novell LANalyzer, RADCOM WAN / Analyseur de réseau local, Shomiti / Finisar Surveyor, Tektronix K12xx, Réseaux visuels Visual UpTime, WildPackets EtherPeek / TokenPeek / AiroPeek et bien d’autres

- Les fichiers de capture compressés avec gzip peuvent être décompressés à la volée

- Les données en direct peuvent être lues à partir d’Ethernet, IEEE 802.11, PPP / HDLC, ATM, Bluetooth, USB, Token Ring, Frame Relay, FDDI et autres (selon votre plate-forme).

- Prise en charge du déchiffrement pour de nombreux protocoles, notamment IPsec, ISAKMP, Kerberos, SNMPv3, SSL / TLS, WEP et WPA / WPA2

- Des règles de coloration peuvent être appliquées à la liste de paquets pour une analyse rapide et intuitive

- La sortie peut être exportée au format XML, PostScript®, CSV ou en texte brut

Prendre plaisir!

commentaires