Wireshark, qui était auparavant connu sous le nom de Éthéré, existe depuis 20 ans. Si ce n'est pas le meilleur, c'est certainement l'outil de détection de réseau le plus populaire. Chaque fois qu'un besoin d'analyse de paquets apparaît, il s'agit souvent de l'outil de référence de la plupart des administrateurs. Cependant, aussi bon que Wireshark peut être, il existe de nombreuses alternatives disponibles. Certains d'entre vous se demandent peut-être ce qui ne va pas Wireshark cela justifierait son remplacement. Pour être totalement honnête, il n'y a absolument rien de mal à Wireshark et si vous êtes déjà un utilisateur satisfait, je ne vois pasraison pour laquelle vous devez changer. D'un autre côté, si vous êtes nouveau sur la scène, il peut être judicieux de regarder ce qui est disponible avant de choisir une solution. Pour vous aider, nous avons rassemblé cette liste des meilleurs Wireshark alternatives.

Nous allons commencer notre exploration en jetant un œil à Wireshark. Après tout, si nous voulons suggérer des alternatives,autant faire connaissance avec le produit au moins un peu. Nous discuterons ensuite brièvement de ce que sont les renifleurs de paquets - ou analyseurs de réseau, comme on les appelle souvent -. Étant donné que les renifleurs de paquets peuvent être relativement complexes, nous passerons ensuite un certain temps à discuter de leur utilisation. Ce n'est en aucun cas un didacticiel complet, mais il devrait vous donner suffisamment d'informations de fond pour mieux apprécier les critiques de produits à venir. En ce qui concerne les avis sur les produits, voici ce que nous aurons ensuite. Nous avons identifié plusieurs produits de types très différents qui pourraient être une bonne alternative à Wireshark et nous présenterons les meilleures fonctionnalités de chacun.

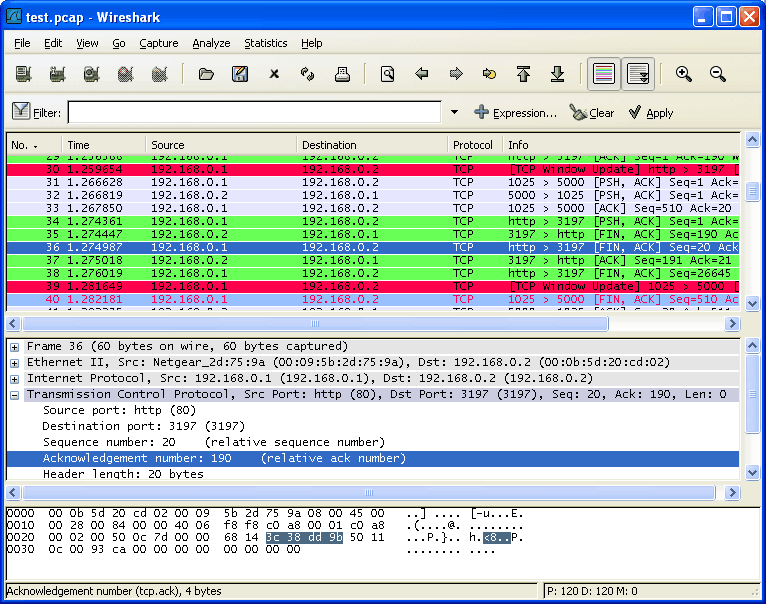

À propos de Wireshark

Avant Wireshark, le marché avait essentiellement un renifleur de paquets qui était à juste titre appelé Renifleur. C’était un excellent produit qui souffrait deun inconvénient majeur, son prix. À la fin des années 90, le produit coûtait environ 1 500 dollars, ce qui était plus que ce que beaucoup pouvaient se permettre. Cela a incité le développement de Éthéré comme un renifleur de paquets gratuit et open-source par un diplômé UMKC nommé Gerald Combs qui est toujours le principal mainteneur de Wireshark vingt ans plus tard. Parlez d'engagement sérieux.

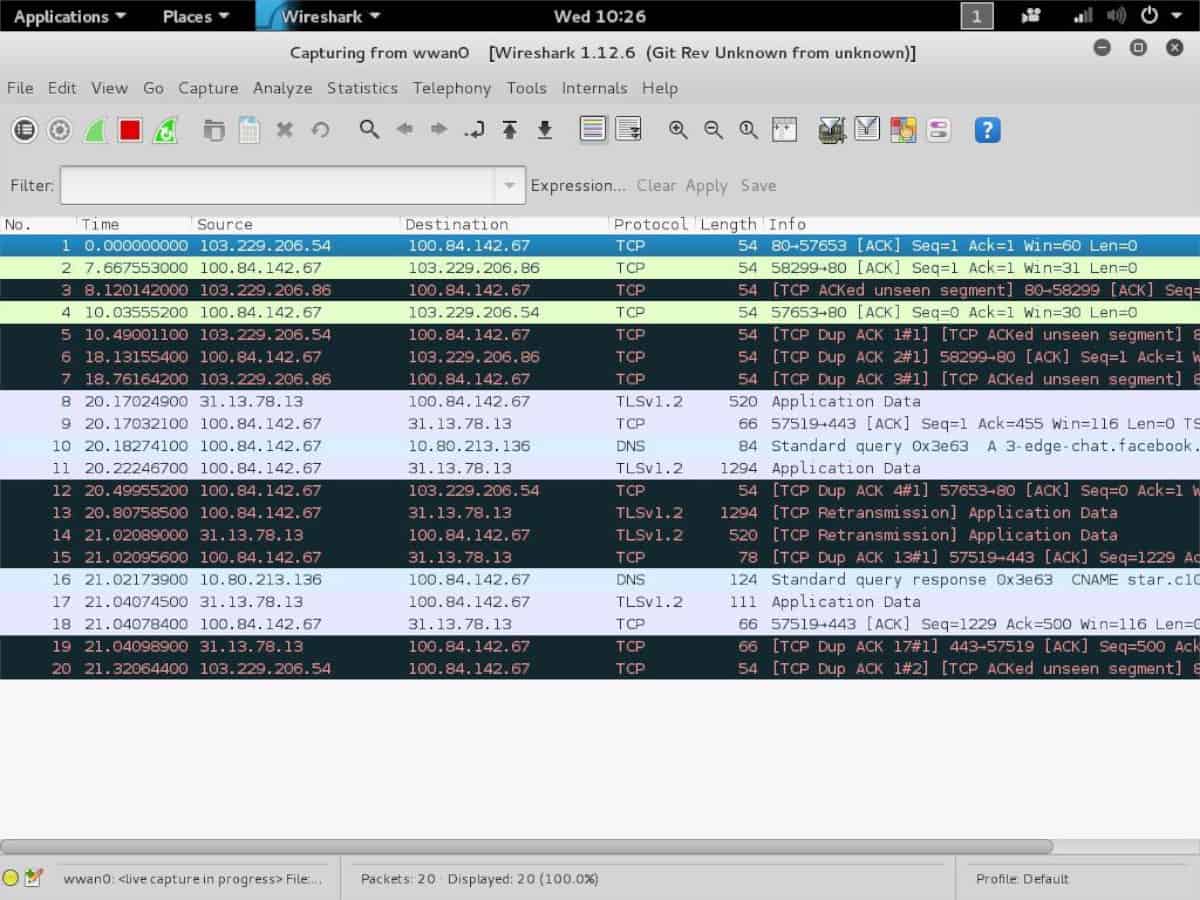

Aujourd'hui, Wireshark est devenu LA référence en matière de renifleurs de paquets. C'est la norme de facto et la plupart des autres outils ont tendance à l'imiter. Wireshark fait essentiellement deux choses. Tout d'abord, il capture tout le trafic qu'il voit sur son interface. Mais cela ne s'arrête pas là, le produit possède également des capacités d'analyse assez puissantes. Les capacités d'analyse de l'outil sont si bonnes qu'il n'est pas rare que les utilisateurs utilisent d'autres outils pour la capture de paquets et effectuent l'analyse à l'aide de Wireshark. C’est une façon courante d’utiliser Wireshark qu'au démarrage, vous êtes invité à ouvrir un fichier de capture existant ou à commencer à capturer le trafic. Une autre force de Wireshark Ce sont tous les filtres qu’il incorpore, qui vous permettent de centrer précisément les données qui vous intéressent.

À propos des outils d'analyse de réseau

Bien que la question ait pu être débattue pendantun certain temps, pour les besoins de cet article, nous supposerons que les termes "renifleur de paquets" et "analyseur de réseau" sont une seule et même chose. Certains diront qu’il s’agit de deux concepts différents et, bien qu’ils puissent être exacts, nous les examinerons ensemble, ne serait-ce que par souci de simplicité. Après tout, même s'ils fonctionnent différemment - mais le font-ils vraiment? - ils servent un objectif similaire.

Les renifleurs de paquets font essentiellement trois choses. Tout d'abord, ils capturent tous les paquets de données lorsqu'ils entrent ou sortent d'une interface réseau. Deuxièmement, ils appliquent éventuellement des filtres pour ignorer certains des paquets et en enregistrer d'autres sur le disque. Ils effectuent ensuite une certaine forme d'analyse des données capturées. C'est dans cette dernière fonction que se trouvent la plupart des différences entre les produits.

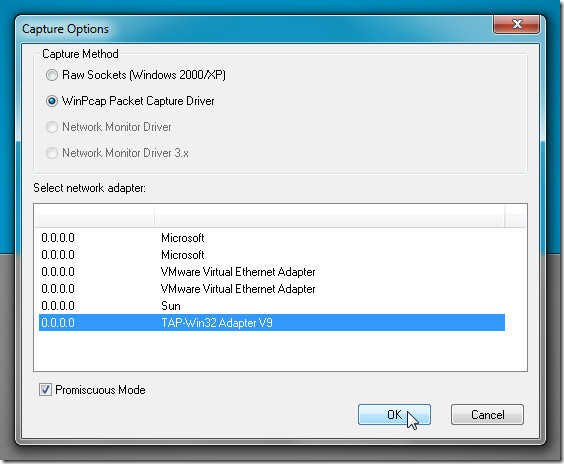

La plupart des renifleurs de paquets reposent sur un module externepour la capture réelle des paquets de données. Les plus courants sont libpcap sur les systèmes Unix / Linux et Winpcap sur Windows. Cependant, vous n'aurez généralement pas à installer ces outils, car ils sont généralement installés par les installateurs du renifleur de paquets.

Une autre chose importante à savoir est queet aussi utiles soient-ils, Packet Sniffers ne fera pas tout pour vous. Ce ne sont que des outils. Vous pouvez les considérer comme un marteau qui ne va tout simplement pas enfoncer un clou tout seul. Vous devez vous assurer d'apprendre à utiliser au mieux chaque outil. Le renifleur de paquets vous permettra d'analyser le trafic qu'il capture, mais c'est à vous de vous assurer qu'il capture les bonnes données et de les utiliser à votre avantage. Il y a eu des livres entiers écrits sur l'utilisation des outils de capture de paquets. J'ai suivi une fois un cours de trois jours sur le sujet.

Utilisation d'un renifleur de paquets

Comme nous venons de le dire, un renifleur de paquetscapturer et analyser le trafic. Par conséquent, si vous essayez de résoudre un problème spécifique - une utilisation typique d'un tel outil, la première chose à faire est de vous assurer que le trafic que vous capturez est le bon. Imaginez un cas où chaque utilisateur d'une application donnée se plaint qu'elle est lente. Dans une telle situation, votre meilleur pari serait probablement de capturer le trafic sur l'interface réseau du serveur d'applications, car chaque utilisateur semble être affecté. Vous pouvez alors réaliser que les demandes arrivent normalement sur le serveur mais que le serveur met beaucoup de temps à envoyer des réponses. Cela indiquerait un retard sur le serveur plutôt qu'un problème de mise en réseau.

D'un autre côté, si vous voyez le serveurrépondre aux demandes en temps opportun, cela pourrait signifier que le problème se situe quelque part sur le réseau entre le client et le serveur. Vous déplaceriez alors votre renifleur de paquets d'un bond plus près du client et verriez si les réponses sont retardées. Sinon, vous vous rapprochez plus du client, et ainsi de suite. Vous finirez par arriver à l'endroit où des retards se produisent. Et une fois que vous avez identifié l'emplacement du problème, vous êtes un pas de plus vers sa résolution.

Voyons comment nous pouvons réussir à capturer des paquets surun point spécifique d'un réseau. Une façon simple d'y parvenir consiste à tirer parti d'une fonctionnalité de la plupart des commutateurs réseau appelée mise en miroir ou réplication de ports. Cette option de configuration répliquera tout le trafic entrant et sortant d'un port de commutateur spécifique vers un autre port du même commutateur. Par exemple, si votre serveur est connecté au port 15 d'un commutateur et que le port 23 de ce même commutateur est disponible. Vous connectez votre renifleur de paquets au port 23 et configurez le commutateur pour répliquer tout le trafic vers et depuis le port 15 vers le port 23.

Les meilleures alternatives de Wireshark

Maintenant que vous comprenez mieux Wireshark et autres renifleurs de paquets et analyseurs de réseauvoyons quels sont les produits alternatifs. Notre liste comprend un mélange d'outils de ligne de commande et d'interface graphique ainsi que des outils fonctionnant sur différents systèmes d'exploitation.

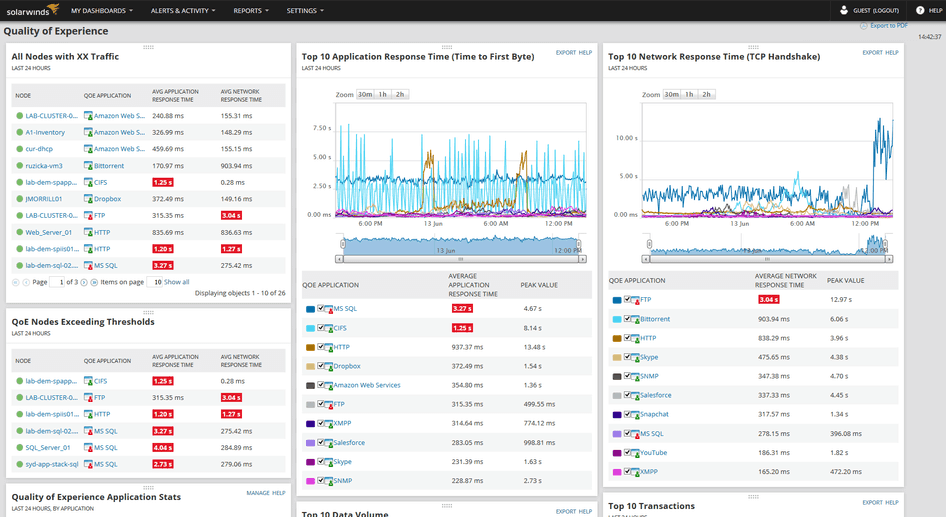

1. Outil d'inspection et d'analyse approfondie des paquets SolarWinds (ESSAI GRATUIT)

SolarWinds est bien connu pour ses outils de gestion de réseau de pointe. L'entreprise existe depuis environ 20 ans et nous a apporté plusieurs excellents outils. Son produit phare appelé Analyseur de performances réseau SolarWinds est reconnu par la plupart comme l'un des meilleurs outils de surveillance de la bande passante réseau. SolarWinds est également célèbre pour créer une poignée d'excellents outils gratuits, chacun répondant à un besoin spécifique des administrateurs réseau. Deux exemples de ces outils sont les Serveur SolarWinds TFTP et le Calculateur de sous-réseau avancé.

Comme alternative potentielle à Wireshark—Et peut-être comme la meilleure alternative car c'est un outil tellement différent—SolarWinds propose le Outil d'analyse et d'analyse en profondeur des paquets. Il fait partie du Analyseur de performances réseau SolarWinds. Son fonctionnement est assez différent des renifleurs de paquets plus «traditionnels» bien qu'il serve un objectif similaire.

- Essai gratuit: Analyseur de performances réseau SolarWinds

- Lien de téléchargement officiel: https://www.solarwinds.com/network-performance-monitor/registration

le Outil d'analyse et d'analyse en profondeur des paquets n'est ni un renifleur de paquets ni un réseauanalyseur, il vous aidera à trouver et à résoudre la cause des latences du réseau, à identifier les applications impactées et à déterminer si la lenteur est causée par le réseau ou une application. Puisqu'il sert un objectif similaire à Wireshark, nous avons estimé qu'il méritait d'être sur cette liste. L'outil utilisera des techniques d'inspection approfondie des paquets pour calculer le temps de réponse pour plus de douze cents applications. Il classera également le trafic réseau par catégorie (par exemple, entreprise vs social) et niveau de risque. Cela peut aider à identifier le trafic non professionnel qui pourrait bénéficier d'un filtrage, d'un contrôle ou d'une élimination.

le Outil d'analyse et d'analyse en profondeur des paquets fait partie intégrante du Moniteur de performances réseau ou MNP comme on l'appelle souvent, qui est en soi unlogiciel impressionnant avec tellement de composants qu'un article entier pourrait être écrit à ce sujet. Il s'agit d'une solution de surveillance réseau complète qui combine certaines des meilleures technologies comme SNMP et l'inspection approfondie des paquets pour fournir autant d'informations que possible sur l'état de votre réseau.

Prix pour le Analyseur de performances réseau SolarWinds qui comprend le Outil d'analyse et d'analyse en profondeur des paquets à partir de 2 955 $ pour jusqu'à 100 éléments surveilléset monte en fonction du nombre d'éléments surveillés. L'outil dispose d'un essai gratuit de 30 jours afin que vous puissiez vous assurer qu'il correspond vraiment à vos besoins avant de vous engager à l'acheter.

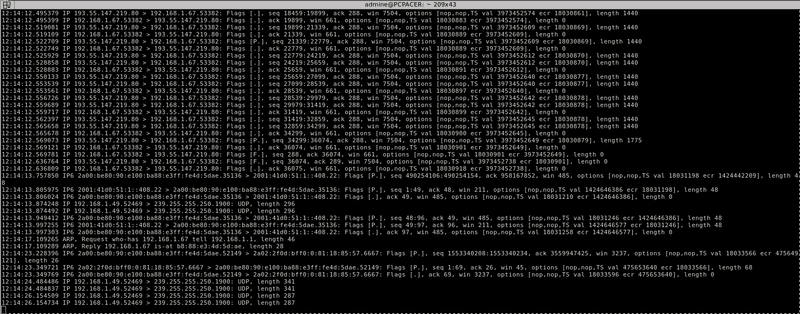

2. tcpdump

Tcpdump est probablement LE renifleur de paquets d'origine. Il a été créé en 1987. Cela fait plus de dix ans avant Wireshark et même avant Sniffer. Depuis sa sortie initiale, l'outil a été maintenu et amélioré mais il reste essentiellement inchangé. La façon dont l'outil est utilisé n'a pas beaucoup changé au cours de son évolution. Il est disponible pour l'installation sur pratiquement tous les systèmes d'exploitation de type Unix et est devenu de facto la norme pour un outil rapide de capture de paquets. Comme la plupart des produits similaires sur les plates-formes * nix, tcpdump utilise la bibliothèque libpcap pour la capture de paquet réelle.

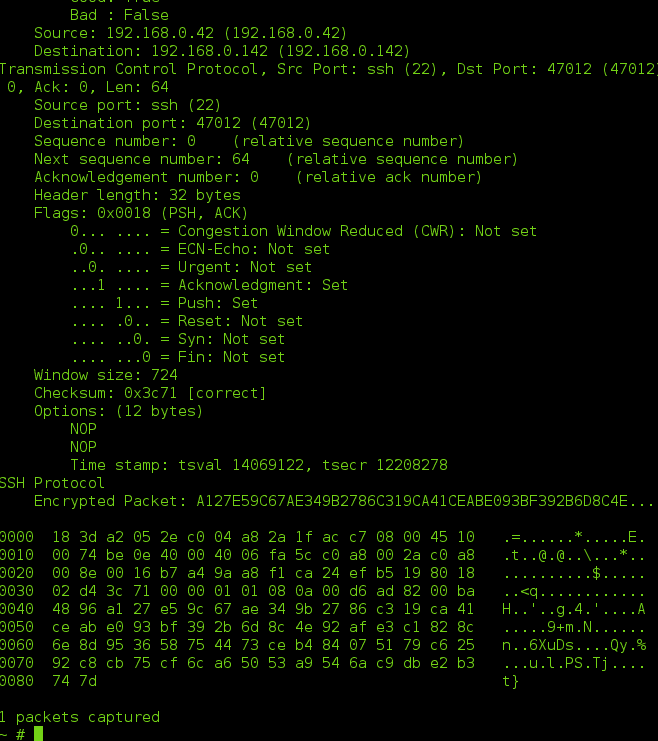

Le fonctionnement par défaut de tcpdump est relativement simple. Il capture tout le trafic sur l'interface spécifiée et le «vide» - d'où son nom - à l'écran. Étant un outil standard * nix, vous pouvez diriger la sortie vers un fichier de capture à analyser plus tard à l'aide de l'outil d'analyse de votre choix. En fait, il n'est pas rare que les utilisateurs capturent du trafic avec tcpdump pour une analyse ultérieure dans Wireshark. L'une des clés de tcpdumpLa force et l’utilité de laappliquer des filtres et / ou diriger sa sortie vers grep - un autre utilitaire de ligne de commande * nix commun - pour un filtrage plus poussé. Quelqu'un maîtrisant tcpdump, grep et le shell de commande peut obtenir qu'il capture précisément le bon trafic pour toute tâche de débogage.

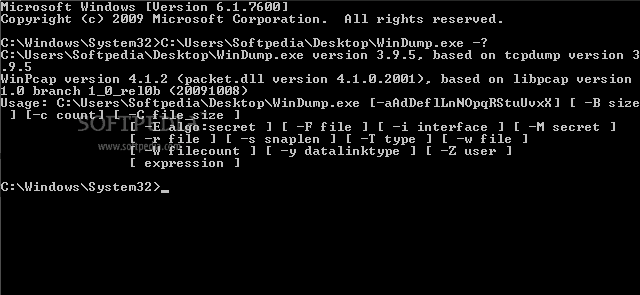

3. Windump

En un mot, Windump est un port de tcpdump vers la plate-forme Windows. En tant que tel, il se comporte à peu près de la même manière. Cela signifie qu'il apporte une grande partie de la fonctionnalité tcpdump aux ordinateurs Windows. Windump est peut-être une application Windows, mais ne vous attendez pas à une interface graphique sophistiquée. C'est vraiment tcpdump sur Windows et en tant que tel, c'est un utilitaire en ligne de commande uniquement.

En utilisant Windump est fondamentalement la même chose que l'utilisation de son homologue * nix. Les options de ligne de commande sont à peu près les mêmes et les résultats sont également presque identiques. Tout comme tcpdump, la sortie de Windump peut également être enregistré dans un fichier pour une analyse ultérieure avec un outil tiers. Cependant, grep n'est généralement pas disponible sur un ordinateur Windows, ce qui limite les capacités de filtrage de l'outil.

Une autre différence importante entre tcpdump et Windump est aussi facilement accessible depuis le référentiel de packages du système d'exploitation. Vous devrez télécharger le logiciel depuis le Windump site Internet. Il est livré sous forme de fichier exécutable et ne nécessite aucune installation. En tant que tel, il s'agit d'un outil portable qui pourrait être lancé à partir d'une clé USB. Cependant, tout comme tcpdump utilise la bibliothèque libpcap, Windump utilise Winpcap qui doit être téléchargé et installé séparément.

4. Tshark

Vous pouvez penser Tshark comme un croisement entre tcpdump et Wireshark mais en réalité, c'est plus ou moins la version en ligne de commande de Wireshark. Il s'agit du même développeur que Wireshark. Tshark ressemble à tcpdump dans la mesure où il s'agit uniquement d'un outil en ligne de commande. Mais c'est aussi Wireshark en ce qu'il ne capturera pas seulement le trafic. Il possède également les mêmes capacités d'analyse puissantes que Wireshark et utilise le même type de filtrage. Il peut donc rapidement isoler le trafic exact que vous devez analyser.

Tshark soulève cependant une question. Pourquoi voudrait-on une version en ligne de commande de Wireshark? Pourquoi ne pas simplement utiliser Wireshark? La plupart des administrateurs - en fait, la plupart des gens -conviennent que, d'une manière générale, les outils dotés d'interfaces graphiques sont souvent plus faciles à utiliser et à apprendre, plus intuitifs et conviviaux. Après tout, n'est-ce pas pourquoi les systèmes d'exploitation graphiques sont devenus si populaires? La principale raison pour laquelle quelqu'un choisirait Tshark plus de Wireshark c'est quand ils veulent juste faire une capture rapidedirectement sur un serveur à des fins de dépannage. Et si vous soupçonnez un problème de performances avec le serveur, vous voudrez peut-être préférer utiliser un outil non GUI car il peut être moins contraignant pour les ressources.

5. Network Miner

Network Miner est plus un outil médico-légal qu'un renifleur de paquetsou analyseur de réseau. Cet outil suivra un flux TCP et pourra reconstruire une conversation entière. Il s'agit d'un outil vraiment puissant pour l'analyse approfondie du trafic, même s'il peut être difficile à maîtriser. L'outil peut fonctionner dans un mode hors ligne où l'on importe un fichier de capture - peut-être créé à l'aide de l'un des autres outils examinés - et laisse Network Miner travailler sa magie. Étant donné que le logiciel ne fonctionne que sous Windows, la possibilité de travailler à partir de fichiers de capture est certainement un plus. Vous pouvez, par exemple, utiliser tcpdump sous Linux pour capturer du trafic et Network Miner sous Windows pour l'analyser.

Network Miner est disponible en version gratuite mais, pour la plupartdes fonctionnalités avancées telles que la géolocalisation et les scripts basés sur l'adresse IP, vous devrez acheter une licence professionnelle qui vous coûtera 900 $. Une autre fonction avancée de la version professionnelle est la possibilité de décoder et de lire les appels VoIP.

6. Violoneux

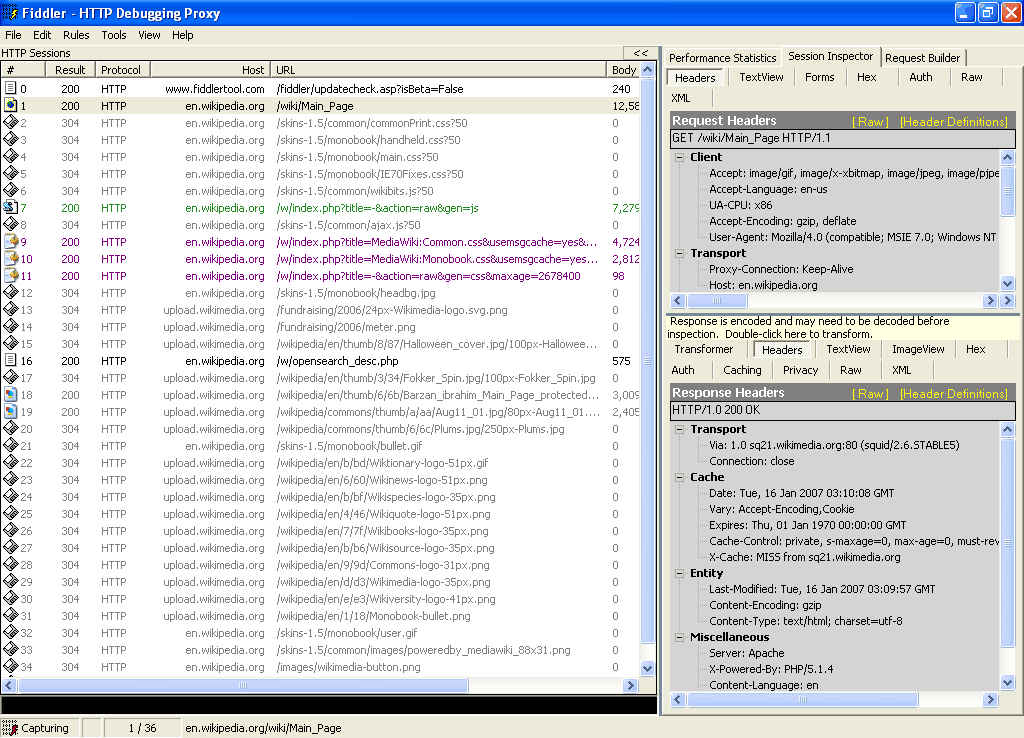

Certains de nos lecteurs - en particulier les plus avertis - seront tentés de faire valoir que Violoneux, notre dernière entrée, n'est ni un renifleur de paquets niun analyseur de réseau. Pour être honnête, ils peuvent très bien avoir raison, mais nous avons quand même pensé que nous devrions inclure cet outil sur notre liste car il peut être très utile dans plusieurs situations différentes.

Avant tout, mettons les choses au clair, Violoneux va effectivement capturer le trafic. Cependant, il ne capturera pas n'importe quel trafic. Cela ne fonctionnera qu'avec le trafic HTTP. Malgré cette limitation, si l'on considère qu'aujourd'hui autant d'applications sont basées sur le Web ou utilisent le protocole HTTP en arrière-plan, il est facile de voir à quel point cet outil peut être utile. Et puisque l'outil capturera non seulement le trafic du navigateur mais à peu près n'importe quel HTTP, il peut être très utile pour dépanner différents types d'applications.

Le principal avantage d'un outil comme Violoneux sur un "vrai" renifleur de paquets comme Wireshark, estqu'il a été construit pour «comprendre» le trafic HTTP. Il découvrira, par exemple, les cookies et les certificats. Il trouvera également des données réelles provenant d'applications basées sur HTTP. Violoneux est gratuit et disponible uniquement pour Windows. Cependant, les versions bêta pour OS X et Linux (utilisant le framework Mono) peuvent être téléchargées.

commentaires