Préoccupé par le fait que vous ayez un rootkit sur votreServeur Linux, ordinateur de bureau ou ordinateur portable? Si vous souhaitez vérifier si des rootkits sont présents sur votre système et vous en débarrasser, vous devez d'abord analyser votre système. Tiger est l'un des meilleurs outils pour rechercher des rootkits sur Linux. Lorsqu'il est exécuté, il fait un rapport de sécurité complet de votre système Linux qui indique où se trouvent les problèmes (y compris les rootkits).

Dans ce guide, nous allons voir comment installer l'outil de sécurité Tiger et rechercher les rootkits dangereux.

Installer Tiger

Tiger n'est fourni avec aucune distribution Linuxhors de la boîte, donc avant de passer en revue comment utiliser l'outil de sécurité Tiger sous Linux, nous devrons passer en revue comment l'installer. Vous aurez besoin d'Ubuntu, Debian ou Arch Linux pour installer Tiger sans compiler le code source.

Ubuntu

Tiger est depuis longtemps dans les sources du logiciel Ubuntu. Pour l'installer, ouvrez une fenêtre de terminal et exécutez ce qui suit apte commander.

sudo apt install tiger

Debian

Debian a Tiger, et il est installable avec le Apt-get commande install.

sudo apt-get install tiger

Arch Linux

Le logiciel de sécurité Tiger est sur Arch Linux via l'AUR. Suivez les étapes ci-dessous pour installer le logiciel sur votre système.

Étape 1: Installez manuellement les packages requis pour installer les packages AUR. Ces packages sont Git et Base-devel.

sudo pacman -S git base-devel

Étape 2: Clonez l'instantané Tiger AUR sur votre PC Arch à l'aide du Git Clone commander.

git clone https://aur.archlinux.org/tiger.git

Étape 3: Déplacer la session de terminal de son répertoire par défaut (home) vers le nouveau tigre dossier contenant le fichier pkgbuild.

cd tiger

Étape 4: Générez un programme d'installation Arch pour Tiger. La construction d'un package se fait avec le makepkg mais attention: parfois, la génération de packages ne fonctionne pas en raison de problèmes de dépendance. Si cela vous arrive, consultez la page officielle Tiger AUR pour les dépendances. Assurez-vous également de lire les commentaires, car d'autres utilisateurs peuvent avoir des idées.

makepkg -sri

Fedora et OpenSUSE

Malheureusement, Fedora, OpenSUSE et autresLes distributions Linux basées sur RPM / RedHat n'ont pas de package binaire facile à installer avec Tiger. Pour l'utiliser, envisagez de convertir le package DEB avec alien. Ou suivez les instructions du code source ci-dessous.

Linux générique

Pour créer l'application Tiger à partir des sources, vous devez cloner le code. Ouvrez un terminal et procédez comme suit:

git clone https://git.savannah.nongnu.org/git/tiger.git

Installez le programme en exécutant le script shell inclus.

sudo ./install.sh

Sinon, si vous souhaitez l'exécuter (plutôt que de l'installer), procédez comme suit:

sudo ./tiger

Vérifier les rootkits sur Linux

Tiger est une application automatique. Il ne dispose d'aucune option ou commutateur unique que les utilisateurs peuvent utiliser dans la ligne de commande. L'utilisateur ne peut pas simplement "exécuter le rootkit" pour en rechercher un. À la place, l'utilisateur doit utiliser Tiger et exécuter une analyse complète.

Chaque fois que le programme s'exécute, il analyse de nombreux types de menaces de sécurité sur le système. Vous pourrez voir tout ce qu'il numérise. Certaines des choses que Tiger scanne sont:

- Fichiers de mots de passe Linux.

- Fichiers .rhost.

- Fichiers .netrc.

- fichiers de configuration ttytab, securetty et login.

- Fichiers de groupe.

- Paramètres du chemin d'accès bash.

- Vérifications du rootkit.

- Entrées de démarrage Cron.

- Détection "d'effraction".

- Fichiers de configuration SSH.

- Processus d'écoute.

- Fichiers de configuration FTP.

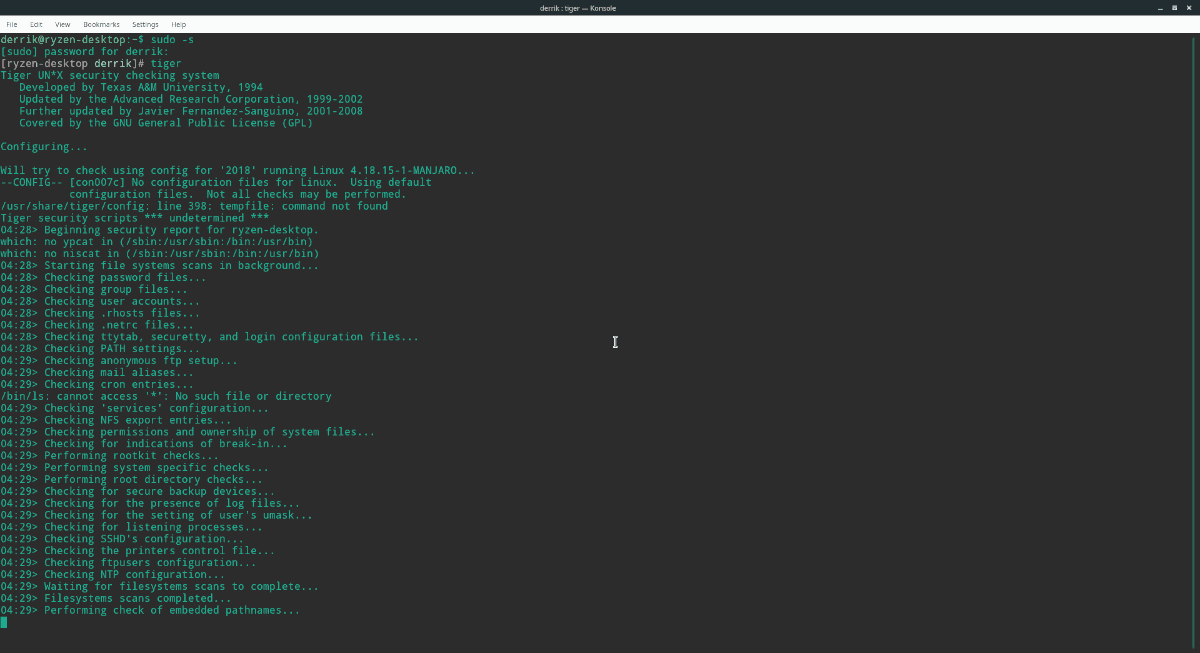

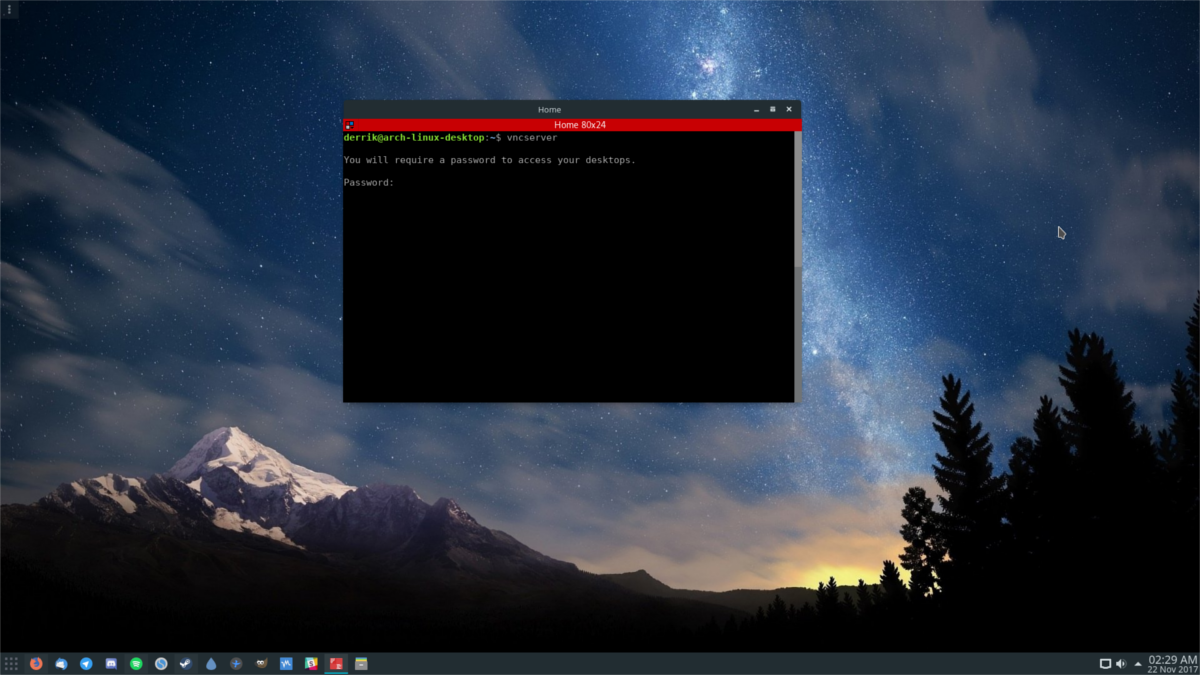

Pour exécuter une analyse de sécurité Tiger sous Linux, obtenez un shell racine à l'aide du su ou sudo -s commander.

su -

ou

sudo -s

En utilisant les privilèges root, exécutez le tigre pour démarrer l'audit de sécurité.

tiger

Laisse le tigre exécuter et passer par le processus d'audit. Il imprimera ce qu'il analyse et comment il interagit avec votre système Linux. Laissez le processus d'audit Tiger suivre son cours; il imprimera l'emplacement du rapport de sécurité dans le terminal.

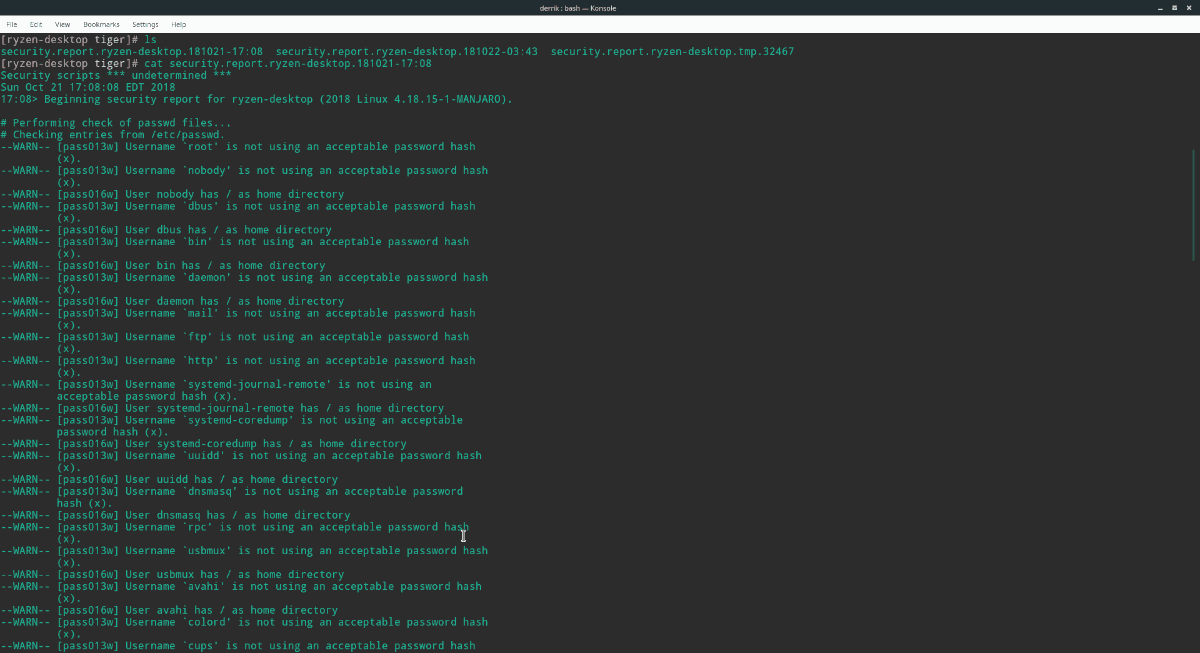

Afficher les journaux Tiger

Pour déterminer si vous avez un rootkit sur votre système Linux, vous devez afficher le rapport de sécurité.

Pour consulter un rapport de sécurité Tiger, ouvrez un terminal et utilisez le CD commande pour entrer dans / var / log / tiger.

Remarque: Linux ne permettra pas aux utilisateurs non root dans / var / log. Tu dois utiliser su.

su -

ou

sudo -s

Ensuite, accédez au dossier du journal avec:

cd /var/log/tiger

Dans le répertoire du journal Tiger, exécutez le ls commander. L'utilisation de cette commande imprime tous les fichiers du répertoire.

ls

Prenez votre souris et mettez en surbrillance le fichier de rapport de sécurité ls révèle dans le terminal. Ensuite, visualisez-le avec le chat commander.

cat security.report.xxx.xxx-xx:xx

Parcourez le rapport et déterminez si Tiger a détecté un rootkit sur votre système.

Suppression des rootkits sous Linux

Suppression des rootkits des systèmes Linux - même avecles meilleurs outils, est difficile et ne réussit pas 100% du temps. S'il est vrai qu'il existe des programmes qui peuvent aider à éliminer ce genre de problèmes; ils ne fonctionnent pas toujours.

Que cela vous plaise ou non, si Tiger a identifié un ver dangereux sur votre PC Linux, il est préférable de sauvegarder vos fichiers critiques, de créer une nouvelle clé USB en direct et de réinstaller complètement le système d'exploitation.

commentaires